Configuration d’un serveur Azure Multi-Factor Authentication pour les applications web IIS

Utilisez la section Authentification IIS du serveur Azure Multi-Factor Authentication (MFA) pour activer et configurer l'authentification IIS pour l'intégration avec les applications Web Microsoft IIS. Le serveur Azure Multi-Factor Authentication installe un plug-in capable de filtrer les demandes envoyées au serveur Web IIS afin d’ajouter Azure Multi-Factor Authentication. Le plug-in IIS prend en charge l'authentification par formulaire et l'authentification intégrée Windows HTTP. Les adresses IP de confiance peuvent également être configurées pour exempter les adresses IP internes de l'authentification à deux facteurs.

Important

En septembre 2022, Microsoft a annoncé la dépréciation du serveur Azure Multi-Factor Authentication. À partir du 30 septembre 2024, les déploiements du serveur Azure Multi-Factor Authentication ne traiteront plus les requêtes d’authentification multifacteur (MFA), ce qui risque d’entraîner l’échec des authentifications pour votre organisation. Pour garantir le maintien des services d’authentification et assurer la prise en charge, les organisations doivent migrer les données d’authentification de leurs utilisateurs vers le service Azure Multi-Factor Authentication basé sur le cloud en utilisant la dernière version de l’utilitaire de migration, fournie avec la mise à jour du serveur Azure Multi-Factor Authentication la plus récente. Pour plus d’informations, consultez Migration du serveur Microsoft Azure Multi-Factor Authentication.

Pour commencer à utiliser l’authentification multifacteur basée sur le cloud, consultez Tutoriel : Événements de connexion utilisateur sécurisée avec Azure Multi-Factor Authentication.

Lorsque vous utilisez la fonction Azure Multi-Factor Authentication basée sur le cloud, il n’existe aucune alternative au plug-in IIS fourni par le serveur Azure Multi-Factor Authentication (MFA). Vous utilisez plutôt un proxy d’application web (WAP) avec des Services de fédération Active Directory (AD FS) ou un proxy d’application Microsoft Entra.

Utilisation de l'authentification IIS basée sur le formulaire avec le serveur Azure Multi-Factor Authentication

Pour sécuriser une application Web IIS qui utilise l'authentification par formulaire, installez le serveur Azure Multi-Factor Authentication sur le serveur Web IIS et configurez le serveur conformément à la procédure suivante :

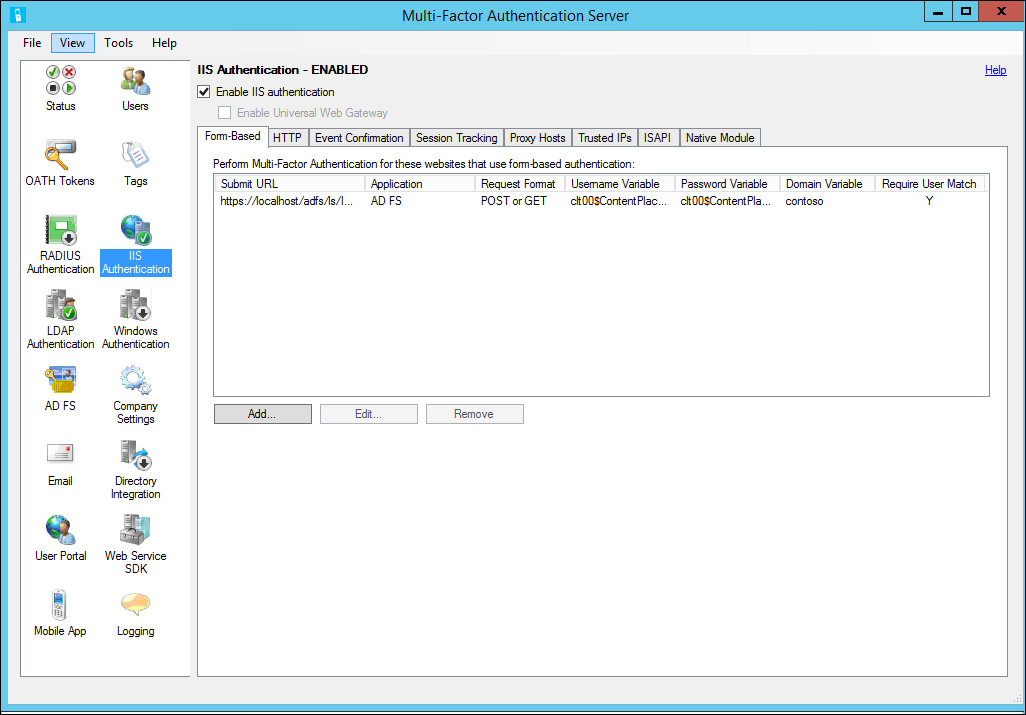

Dans le serveur Azure Multi-Factor Authentication, cliquez sur l’icône de Authentification IIS dans le menu de gauche.

Cliquez sur l’onglet Par formulaire.

Cliquez sur Add.

Pour détecter automatiquement les variables de nom d’utilisateur, de mot de passe et de domaine, entrez l’URL de connexion (par exemple,

https://localhost/contoso/auth/login.aspx) dans la boîte de dialogue Configuration automatique du site web basé sur des formulaires et cliquez sur OK.Cochez la case de correspondance d'utilisateur Authentification multifacteur requise si tous les utilisateurs ont été ou seront importés sur le serveur et soumis à l'authentification multifacteur. Si un grand nombre d’utilisateurs n’ont pas encore été importés sur le serveur et/ou ne seront pas soumis à l’authentification multifacteur, laissez la case désactivée.

Si les variables de page ne peuvent pas être détectées automatiquement, cliquez sur Spécifier manuellement dans la boîte de dialogue Auto-configurer un site Web basé sur formulaire.

Dans la boîte de dialogue Ajouter un site Web basé sur formulaire, entrez l'URL de la page de connexion dans le champ URL de soumission et entrez un nom d'application (facultatif). Le nom de l'application apparaît dans les rapports du serveur Azure Multi-Factor Authentication et peut être affiché dans les messages d'authentification SMS ou d’application mobile.

Sélectionnez le format de demande approprié. Pour la plupart des applications Web, le format est défini sur « POST or GET ».

Entrez les variables Nom d'utilisateur, Mot de passe et Domaine (si elles apparaissent sur la page de connexion). Pour rechercher les noms des zones de saisis, accédez à la page de connexion dans un navigateur web, cliquez avec le bouton droit sur la page et sélectionnez Afficher la source.

Cochez la case Correspondance d'utilisateur Authentification multifacteur Azure requise si tous les utilisateurs ont été ou seront importés sur le serveur et soumis à l'authentification multifacteur. Si un grand nombre d’utilisateurs n’ont pas encore été importés sur le serveur et/ou ne seront pas soumis à l’authentification multifacteur, laissez la case désactivée.

Cliquez sur Avancé pour passer en revue les paramètres avancés, notamment :

- Sélectionner un fichier de page de refus personnalisé

- Mettre en cache les authentifications réussies sur le site web pendant une période de temps à l’aide de cookies

- Indiquez si vous souhaitez authentifier les informations d’identification principales par rapport à un domaine Windows dans un service d’annuaire LDAP ou sur un serveur RADIUS.

Cliquez sur OK pour revenir à la boîte de dialogue Ajouter un site Web basé sur des formulaires.

Cliquez sur OK.

Une fois les variables de page et d’URL détectées ou entrées, les données de site Web s’affichent dans le panneau Par formulaire.

Utilisation de l'authentification Windows intégrée avec le serveur Azure Multi-Factor Authentication

Pour sécuriser une application Web IIS qui utilise l’authentification Windows HTTP intégrée, installez le serveur Azure Multi-Factor Authentication sur le serveur Web IIS et configurez le serveur conformément à la procédure suivante :

- Dans le serveur Azure Multi-Factor Authentication, cliquez sur l’icône de Authentification IIS dans le menu de gauche.

- Cliquez sur l’onglet HTTP.

- Cliquez sur Add.

- Dans la boîte de dialogue Ajouter une URL de base, entrez l’URL du site web où l’authentification HTTP est effectuée (par exemple,

http://localhost/owa) et entrez un nom d’application (facultatif). Le nom de l'application apparaît dans les rapports du serveur Azure Multi-Factor Authentication et peut être affiché dans les messages d'authentification SMS ou d’application mobile. - Réglez le délai de déconnexion en cas d’inactivité et la durée maximale des sessions si les valeurs par défaut sont insuffisantes

- Cochez la case de correspondance d'utilisateur Authentification multifacteur requise si tous les utilisateurs ont été ou seront importés sur le serveur et soumis à l'authentification multifacteur. Si un grand nombre d’utilisateurs n’ont pas encore été importés sur le serveur et/ou ne seront pas soumis à l’authentification multifacteur, laissez la case désactivée.

- Cochez la case Cache de cookie si vous le souhaitez.

- Cliquez sur OK.

Activation des plug-ins IIS pour le serveur Azure Multi-Factor Authentication

Après avoir configuré les URL et les réglages d’authentification basés sur formulaire ou HTTP, sélectionnez les emplacements où les plug-ins IIS d'Azure multi-Factor Authentification IIS doivent être chargés et activés dans IIS. Procédez comme suit :

- Si vous utilisez IIS 6, cliquez sur l’onglet ISAPI. Sélectionnez le site Web où l’application Web est exécutée (par exemple, Site Web par défaut) pour activer le plug-in de filtre ISAPI Azure Multi-Factor Authentication pour ce site.

- Si vous exécutez IIS 7 ou version ultérieure, cliquez sur l’onglet Module natif. Sélectionnez le serveur, les sites web ou les applications pour activer le plug-in IIS au niveau souhaité.

- Cochez la case Activer l’authentification IIS en haut de l’écran. L’application IIS sélectionnée est désormais protégée par le serveur Azure Multi-Factor Authentication. Assurez-vous que les utilisateurs ont été importés sur le serveur.

Adresses IP approuvées

Les adresses IP approuvées permettent aux utilisateurs de contourner l'authentification multifacteur Azure pour les requêtes de sites Web provenant d'adresses IP ou de sous-réseaux spécifiques. Il se peut par exemple que vous souhaitiez exempter certains utilisateurs de l'authentification multifacteur Azure lorsqu’ils se connectent du bureau. Dans ce cas, vous pouvez spécifier le sous-réseau du bureau comme adresses IP approuvées. Pour configurer les adresses IP de confiance, utilisez la procédure suivante :

- Dans la section Authentification IIS, cliquez sur l’onglet Adresses IP approuvées.

- Cliquez sur Add.

- Lorsque la boîte de dialogue Ajouter des adresses IP de confiance s'affiche, sélectionnez le bouton Adresse IP unique, Plage d'adresses IP ou Sous-réseau.

- Entrez l’adresse IP, la plage d’adresses IP ou le sous-réseau à autoriser. Si vous entrez un sous-réseau, sélectionnez le masque réseau approprié et cliquez sur OK.