Créer une stratégie d’accès conditionnel

Comme expliqué dans l’article Qu’est-ce que l’accès conditionnel ?, une stratégie d'accès conditionnel est une instruction if-then d'affectations et de contrôles d'accès. Une stratégie d’accès conditionnel regroupe des signaux pour prendre des décisions et appliquer des stratégies organisationnelles.

Comment une organisation crée-t-elle ces stratégies ? Qu’est-ce qui est requis ? Comment sont-elles appliquées ?

Plusieurs stratégies d’accès conditionnel peuvent s’appliquer à un utilisateur individuel à tout moment. Dans ce cas, toutes les stratégies qui s’appliquent doivent être satisfaites. Par exemple, si une première stratégie demande une authentification multifacteur et qu’une autre demande un appareil conforme, vous devez procéder à la MFA et utiliser un appareil conforme. Toutes les attributions sont reliées par l’opérateur logique AND. Si vous configurez plusieurs affectations, ces dernières doivent toutes être satisfaites pour qu’une stratégie soit déclenchée.

Si une stratégie « Demander un des contrôles sélectionnés » est sélectionnée, nous vous inviterons dans l’ordre défini dès que les conditions de la stratégie sont satisfaites, et l’accès sera accordé.

Toutes les stratégies sont appliquées en deux phases :

- Phase 1 : Collecter les détails de la session

- Collectez les détails de la session, tels que l’emplacement réseau et l’identité de l’appareil, nécessaires à l’évaluation de la stratégie.

- La phase 1 de l’évaluation de la stratégie se produit pour les stratégies activées et les stratégies en mode rapport seul.

- Phase 2 : Application

- Utilisez les détails de la session collectés lors de la phase 1 pour identifier les exigences qui ne sont pas respectées.

- S’il existe une stratégie configurée avec le contrôle d’octroi de bloc, l’application de la stratégie s’arrête ici et l’utilisateur est bloqué.

- L’utilisateur est invité à remplir d’autres exigences de contrôle d’octroi qui n’ont pas été satisfaites durant la phase 1 dans l’ordre suivant, jusqu’à ce que la stratégie soit satisfaite :

- Une fois que tous les contrôles d’octroi sont satisfaits, appliquez les contrôles de session (appliqués par l’application, applications Microsoft Defender pour le cloud et durée de vie du jeton)

- La phase 2 de l’évaluation de la stratégie se produit pour toutes les stratégies activées.

Attributions

La partie Affectations contrôle les personnes, les éléments et l’emplacement de la stratégie d’accès conditionnel.

Utilisateurs et groupes

Les utilisateurs et groupes affectent les personnes que la stratégie inclut ou exclut une fois appliquée. Cette affectation peut inclure tous les utilisateurs, des groupes d’utilisateurs spécifiques, des rôles d’annuaire ou des utilisateurs invités externes.

Ressources cibles

Les ressources cibles peuvent inclure ou exclure des applications cloud, des actions utilisateur ou des contextes d’authentification auxquels s’applique la stratégie.

Network (Réseau)

Le réseau contient les adresses IP, les zones géographiques et le réseau conforme accès sécurisé global aux décisions de stratégie d’accès conditionnel. Les administrateurs peuvent choisir de définir des emplacements et d’en marquer certains comme approuvés, par exemple les emplacements réseau principaux de leur organisation.

Conditions

Une stratégie peut comporter plusieurs conditions.

Risque à la connexion

Pour les organisations dotées de Microsoft Entra ID Protection, les détections de risques générées peuvent influencer vos stratégies d’accès conditionnel.

Plateformes d’appareils

Les organisations utilisant plusieurs plateformes de système d’exploitation d'appareil peuvent appliquer des stratégies spécifiques sur différentes plateformes.

Les informations utilisées pour calculer la plateforme d'appareil proviennent de sources non vérifiées, telles que des chaînes d'agent utilisateur qui peuvent être modifiées.

Applications clientes

Logiciel dont se sert l’utilisateur pour accéder à l’application cloud. Par exemple « Navigateur » et « Applications mobiles et clients de bureau ». Par défaut, toutes les stratégies d’accès conditionnel nouvellement créées s’appliquent à tous les types d’applications clientes, même si la condition des applications clientes n’est pas configurée.

Filtre pour les appareils

Ce contrôle permet de cibler des appareils spécifiques en fonction de leurs attributs dans une stratégie.

Contrôles d’accès

La partie Contrôles d’accès de la stratégie d’accès conditionnel contrôle la manière dont une stratégie est appliquée.

Accorder

Avec Accorder, les administrateurs peuvent appliquer une stratégie pour bloquer ou autoriser l’accès.

Bloquer l’accès

Le blocage de l’accès le permet, en bloquant l'accès sous les affectations spécifiées. Le contrôle de blocage est un puissant outil et doit être utilisé moyennant les connaissances appropriées.

Accorder l'accès

Le contrôle d'octroi peut déclencher l’application d’un ou de plusieurs contrôles.

- Exiger l’authentification multifacteur

- Exiger que l'appareil soit marqué comme conforme (Intune)

- Exige un appareil avec jonction hybride à Microsoft Entra

- Demander une application cliente approuvée

- Exiger une stratégie de protection des applications

- Nécessite une modification du mot de passe

- Exiger des conditions d’utilisation

Les administrateurs peuvent choisir d’exiger un des contrôles précédents ou tous les contrôles sélectionnés à l’aide des options suivantes. La valeur par défaut pour plusieurs contrôles consiste à tous les exiger.

- Exiger tous les contrôles sélectionnés

- Exiger un des contrôles sélectionnés

Session

Les contrôles de session peuvent limiter l’expérience des utilisateurs.

- Utiliser les restrictions appliquées par l’application :

- Fonctionne actuellement avec Exchange Online et SharePoint Online uniquement.

- Transmet des informations sur l’appareil pour permettre le contrôle de l’expérience qui octroie un accès total ou limité.

- Utiliser le contrôle d’application par accès conditionnel :

- Utilise les signaux de Microsoft Defender for Cloud Apps pour effectuer des opérations telles que :

- Bloquer le téléchargement, couper, copier et imprimer des documents sensibles.

- Surveiller un comportement de session à risque.

- Exiger l’étiquetage des fichiers sensibles.

- Utilise les signaux de Microsoft Defender for Cloud Apps pour effectuer des opérations telles que :

- Fréquence de connexion :

- Possibilité de modifier la fréquence de connexion par défaut pour l’authentification moderne.

- Session de navigateur persistante :

- Permet aux utilisateurs de rester connectés après la fermeture et la réouverture de la fenêtre du navigateur.

- Personnaliser l’évaluation continue de l’accès

- Désactiver les valeurs par défaut de résilience

Stratégies simples

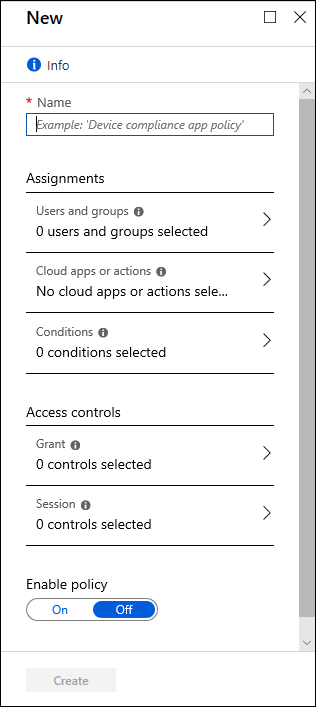

Une stratégie d’accès conditionnel doit contenir au moins les éléments suivants à appliquer :

- Nom de la stratégie.

- Attributions

- Utilisateurs et/ou groupes auxquels appliquer la stratégie.

- Applications ou actions cloud auxquelles appliquer la stratégie.

- Contrôles d’accès

- Octroyer ou Bloquer des contrôles

Dans l’article Stratégies d’accès conditionnel courantes, nous présentons quelques stratégies qui nous semblent utiles pour la plupart des organisations.