Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Les contrôles personnalisés sont une fonctionnalité en préversion de Microsoft Entra ID. Lorsque vous utilisez des contrôles personnalisés, les utilisateurs sont redirigés vers un service compatible pour répondre aux exigences d’authentification en dehors de l’ID Microsoft Entra. Pour répondre à ce contrôle, le navigateur d’un utilisateur redirige vers le service externe, effectue toute authentification requise, puis revient à Microsoft Entra ID. Microsoft Entra ID vérifie la réponse et, si l’utilisateur est correctement authentifié ou validé, l’utilisateur continue dans le flux d’accès conditionnel.

Note

Comme mentionné dans le billet de blog Préversion publique : Méthodes d’authentification externe dans Microsoft Entra ID :

Les méthodes d’authentification externes sont le remplacement des contrôles personnalisés et offrent plusieurs avantages par rapport à l’approche des contrôles personnalisés.

Pour plus d’informations, consultez Gérer une méthode d’authentification externe dans Microsoft Entra ID (préversion).

Création de contrôles personnalisés

Attention

Les contrôles personnalisés ne peuvent pas être utilisés avec :

- Automatisation de Microsoft Entra ID Protection nécessitant une authentification multifacteur

- Réinitialisation du mot de passe en libre-service Microsoft Entra (SSPR)

- Exigences de revendication d’authentification multifacteur

- Contrôles de fréquence de connexion

- Gestionnaire d'Identités Privilégiées (PIM)

- Inscription d’appareils Intune

- Approbations entre clients

- Joindre des appareils à l’ID Microsoft Entra.

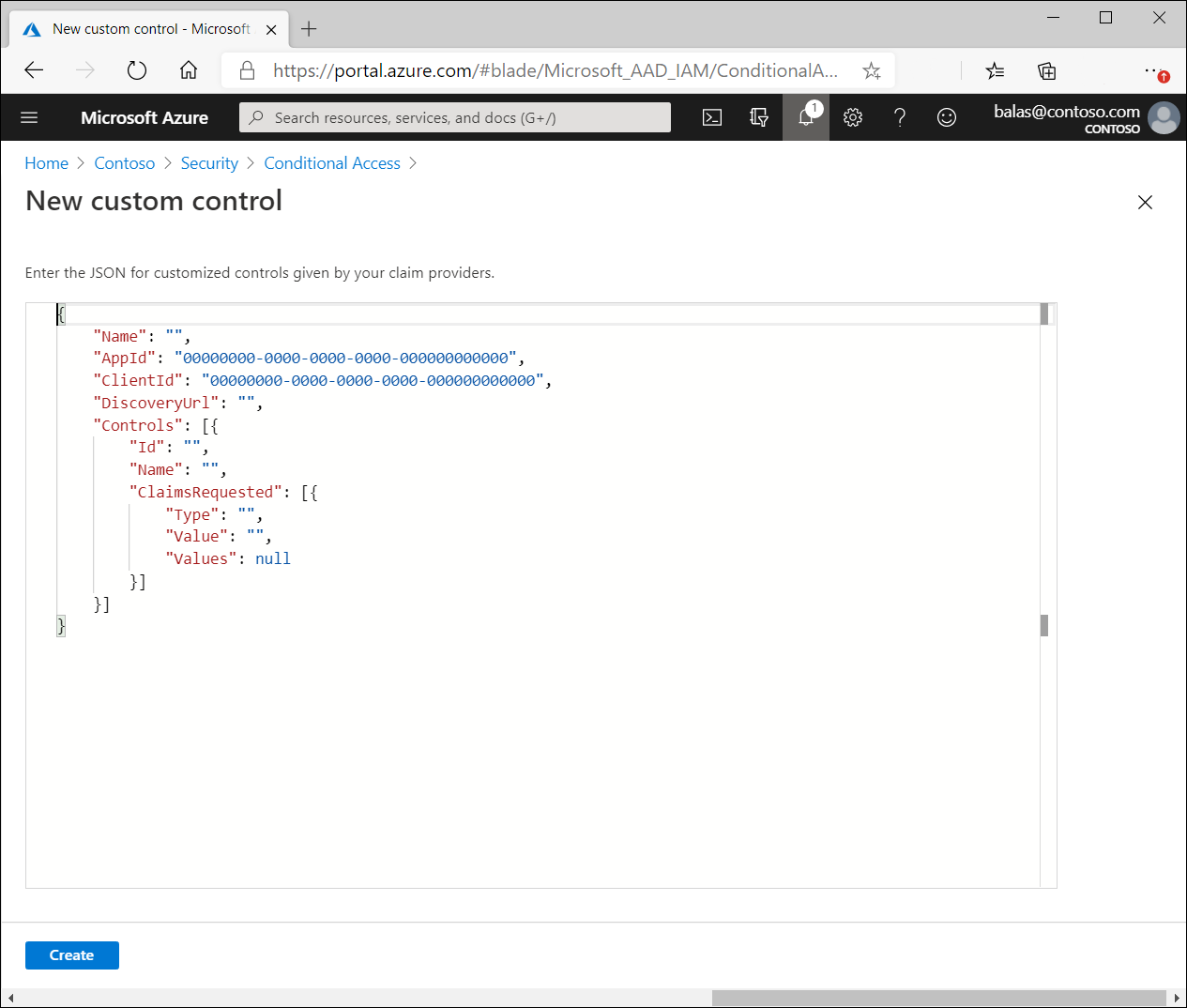

Les contrôles personnalisés fonctionnent avec un ensemble limité de fournisseurs d’authentification approuvés. Pour créer un contrôle personnalisé, contactez d’abord le fournisseur que vous souhaitez utiliser. Chaque fournisseur non-Microsoft a son propre processus et exigences pour s’inscrire, s’abonner ou rejoindre le service, et pour indiquer que vous souhaitez intégrer à l’accès conditionnel. Le fournisseur vous fournit alors un bloc de données au format JSON. Ces données permettent au fournisseur et à l’accès conditionnel de fonctionner ensemble pour votre locataire, créent le contrôle et définissent de quelle façon l’accès conditionnel indique si vos utilisateurs ont réussi la vérification auprès du fournisseur.

Copiez les données JSON et collez-les dans la zone de texte associée. Ne modifiez pas le json, sauf si vous comprenez entièrement la modification que vous apportez. La modification du json peut interrompre la connexion entre le fournisseur et Microsoft, ce qui peut vous verrouiller et vos utilisateurs hors de vos comptes.

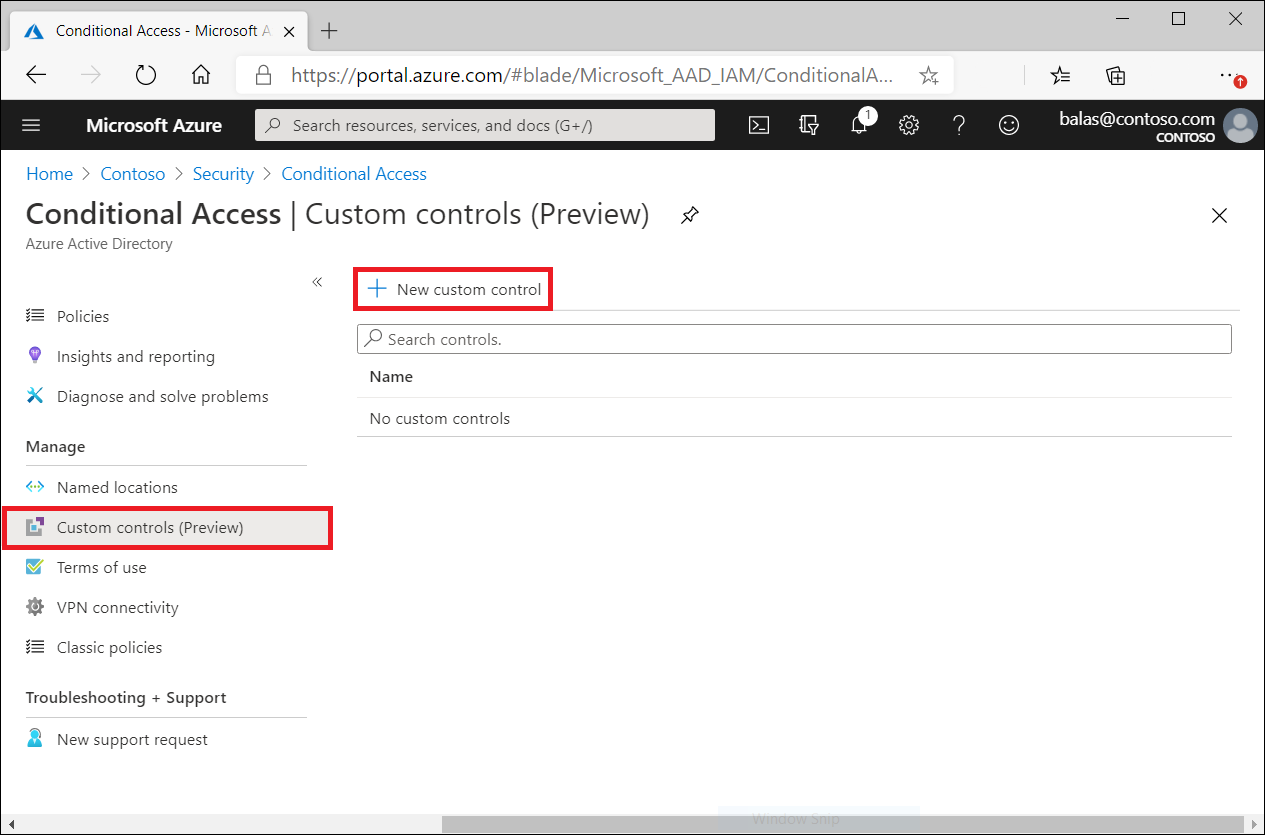

L’option permettant de créer un contrôle personnalisé se trouve dans la section Gérer de la page Accès conditionnel .

La sélection d’un nouveau contrôle personnalisé ouvre un panneau avec une zone de texte pour les données JSON de votre contrôle.

Suppression de contrôles personnalisés

Pour supprimer un contrôle personnalisé, assurez-vous qu’il n’est pas utilisé dans une stratégie d’accès conditionnel. Après cela:

- Accédez à la liste des contrôles personnalisés.

- Sélectionnez ... .

- Sélectionnez Supprimer.

Modification des contrôles personnalisés

Pour modifier un contrôle personnalisé, supprimez le contrôle actuel et créez-en un avec les informations mises à jour.

Limitations connues

Les contrôles personnalisés ne peuvent pas être utilisés avec l’automatisation de Microsoft Entra ID Protection nécessitant l’authentification multifacteur de Microsoft Entra, la réinitialisation de mot de passe en libre-service (SSPR), le respect des exigences de revendication de l’authentification multifacteur, les contrôles de fréquence de connexion, l’élévation de rôles dans Privileged Identity Manager (PIM), dans le cadre de l’inscription d’appareils Intune, pour les approbations entre clients, ni lors de la jonction d’appareils à Microsoft Entra ID.