Configurer une application SAML pour recevoir des jetons avec des revendications d’un magasin externe (préversion)

Cet article explique comment configurer une application SAML pour recevoir des jetons avec des revendications externes de votre fournisseur de revendications personnalisées.

Prérequis

Avant de configurer une application SAML pour recevoir des jetons avec des revendications externes, effectuez les étapes ci-dessous :

- Configurer un événement de démarrage de jeton de fournisseur de revendications personnalisé

- Inscrire une extension de revendications personnalisées

Configurer une application SAML qui reçoit des jetons enrichis

Chaque administrateur ou propriétaire d’applications peut utiliser un fournisseur de revendications personnalisées pour enrichir des jetons pour des applications existantes ou de nouvelles applications. Ces applications peuvent utiliser des jetons au format JWT (pour OpenID Connect) ou SAML.

Les étapes ci-dessous permettent d’inscrire une application XRayClaims de démonstration afin que vous puissiez tester si elle peut recevoir un jeton avec des revendications enrichies.

Ajouter une nouvelle application SAML

Conseil

Les étapes décrites dans cet article pourraient varier légèrement en fonction du portail de départ.

Ajoutez dans votre locataire une nouvelle application SAML ne figurant pas dans la galerie :

Connectez-vous au centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

Accédez à Identité>Applications>Applications d’entreprise.

Sélectionnez Nouvelle application, puis Créer votre propre application.

Ajoutez un nom pour l’application. Par exemple, AzureADClaimsXRay. Sélectionnez l’option Intégrer une autre application que vous ne trouvez pas dans la galerie (non galerie), puis sélectionnez Créer.

Configurer l’authentification unique avec SAML

Configurez l’authentification unique pour l’application :

Sur la page Vue d’ensemble, sélectionnez Configurer l’authentification unique, puis SAML. Sélectionnez Modifier dans Configuration SAML de base.

Sélectionnez Ajouter un identificateur, puis ajoutez « urn:microsoft:adfs:claimsxray » comme identificateur. Si cet identificateur est déjà utilisé par une autre application de votre organisation, vous pouvez en utiliser un autre tel que urn:microsoft:adfs:claimsxray12.

Sélectionnez URL de réponse, puis ajoutez

https://adfshelp.microsoft.com/ClaimsXray/TokenResponsecomme URL de réponse.Sélectionnez Enregistrer.

Configurer des revendications

Les attributs retournés par votre API de fournisseur de revendications personnalisées ne sont pas automatiquement inclus dans les jetons retournés par Microsoft Entra ID. Vous devez configurer votre application pour référencer les attributs retournés par le fournisseur de revendications personnalisées et les retourner en tant que revendications dans des jetons.

Sur la page de configuration Applications d’entreprise correspondant à cette nouvelle application, accédez au volet Authentification unique.

Sélectionnez Modifier dans la section Attributs et revendications.

Développez la section Paramètres avancés.

Sélectionnez Configurer pour Fournisseur de revendications personnalisées.

Sélectionnez l’extension personnalisée d’authentification que vous avez inscrite précédemment dans la liste déroulante Fournisseur de revendications personnalisées. Sélectionnez Enregistrer.

Sélectionnez Ajouter une nouvelle revendication pour ajouter une nouvelle revendication.

Indiquez un nom pour la revendication à émettre, par exemple « DoB ». Si vous le souhaitez, définissez un URI d’espace de noms.

Pour Source, sélectionnez Attribut, puis choisissez l’attribut proposé par le fournisseur de revendications personnalisées dans la liste déroulante Attribut source. Les attributs affichés sont ceux définis comme étant « à rendre disponibles » par le fournisseur de revendications personnalisées dans la configuration correspondante. Les attributs proposés par le fournisseur de revendications personnalisées sont précédés du préfixe customclaimsprovider. Par exemple, customclaimsprovider.DateOfBirth et customclaimsprovider.CustomRoles. Ces revendications peuvent être uniques ou à valeurs multiples en fonction de la réponse de votre API.

Sélectionnez Enregistrer pour ajouter la revendication à la configuration du jeton SAML.

Fermez les fenêtres Gérer la revendication et Attributs et revendications.

Affecter un utilisateur ou un groupe à l’application

Avant de tester la connexion utilisateur, vous devez attribuer un utilisateur ou un groupe d’utilisateurs à l’application. Dans le cas contraire, l’erreur AADSTS50105 - The signed in user is not assigned to a role for the application est retournée lors de la connexion.

Sur la page Vue d’ensemble de l’application, sélectionnez Attribuer des utilisateurs et des groupes sous Prise en main.

Sur la page Utilisateurs et groupes, sélectionnez Ajouter un utilisateur/groupe.

Recherchez et sélectionnez l’utilisateur à connecter à l’application. Sélectionnez le bouton Attribuer.

Test de l’application

Testez que le jeton est en cours d’enrichissement pour les utilisateurs qui se connectent à l’application :

Sur la page de vue d’ensemble de l’application, sélectionnez Authentification unique dans la barre de navigation de gauche.

Faites défiler la page vers le bas et sélectionnez Test sous Tester l’authentification unique avec {nom de l’application}.

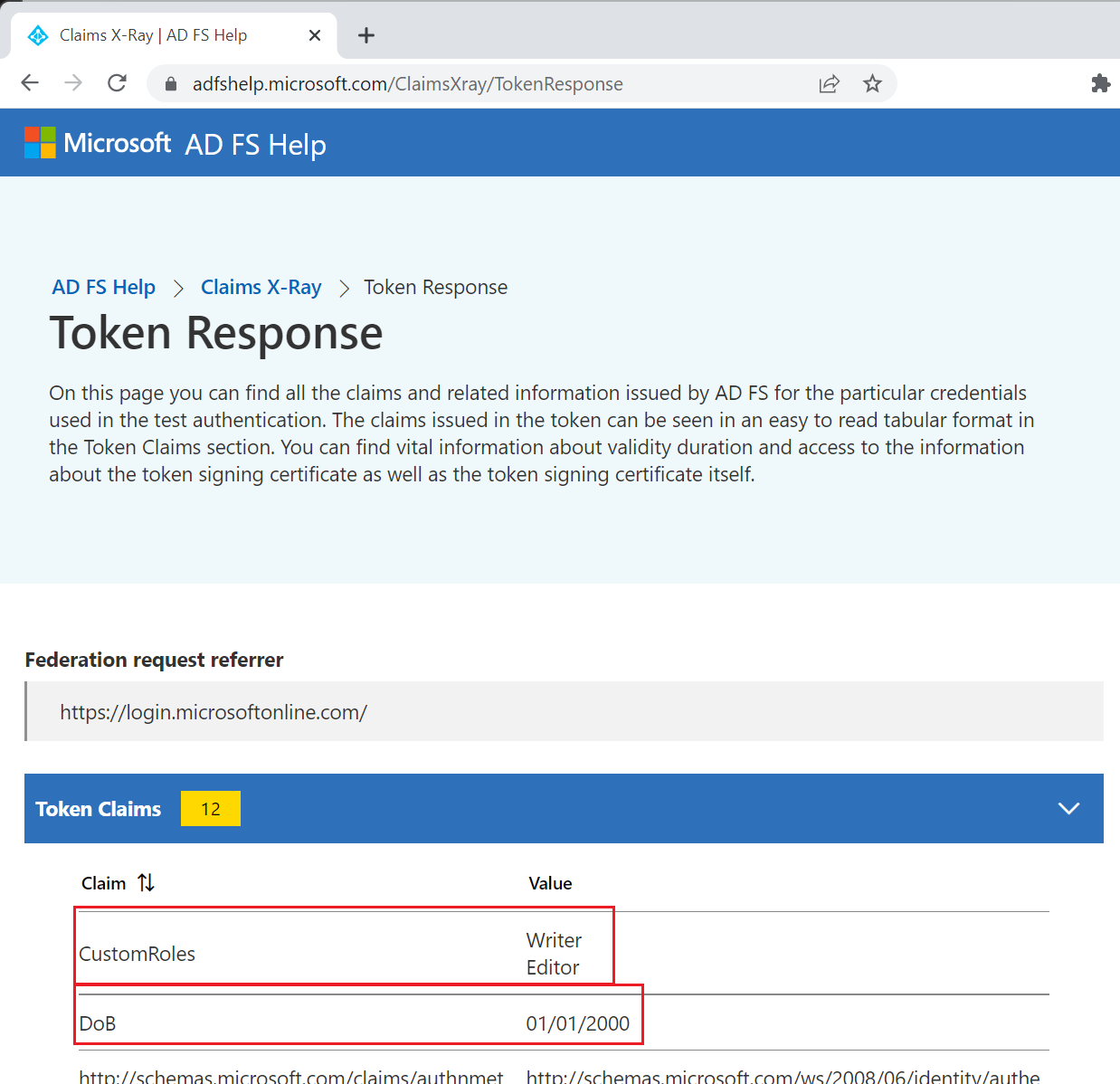

Sélectionnez Tester la connexion, puis connectez-vous. À la fin de votre connexion, vous devez voir l’outil Claims X-Ray de réponse de jeton. Les revendications que vous avez configurées pour apparaître dans le jeton sont toutes répertoriées si elles ont des valeurs non-Null, y compris celles qui utilisent le fournisseur de revendications personnalisées comme source.

Étapes suivantes

Dépanner votre API de fournisseur de revendications personnalisées.

Consultez le déclencheur d’événements d’authentification pour l’exemple d’application Azure Functions.