Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

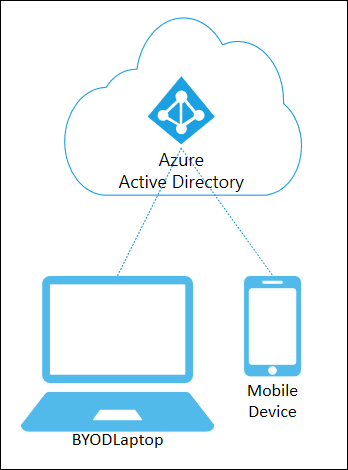

L’objectif des appareils inscrits sur Microsoft Entra (également appelés appareils joints à l’espace de travail) est de fournir à vos utilisateurs la prise en charge des scénarios d’appareil mobile et Bring Your Own Device (BYOD). Dans ces scénarios, un utilisateur peut accéder aux ressources de votre organisation à l’aide d’un appareil personnel.

| Inscrit auprès de Microsoft Entra | Descriptif |

|---|---|

| Définition | Inscrit à Microsoft Entra ID sans devoir utiliser un compte professionnel pour se connecter à l’appareil |

| Audience principale | S’applique à tous les utilisateurs présentant les critères suivants :

|

| Appartenance de l’appareil | Utilisateur ou organisation |

| Systèmes d’exploitation |

|

| Approvisionnement | |

| Options de connexion de l’appareil | |

| Gestion des appareils | |

| Fonctionnalités clés |

Les appareils inscrits dans Microsoft Entra sont connectés à l’aide d’un compte local, comme un compte Microsoft sur un appareil Windows 10 ou version ultérieure. Ces appareils disposent d’un compte Microsoft Entra pour accéder aux ressources de l’organisation. L’accès aux ressources de l’organisation peut être limité par ce compte Microsoft Entra et les stratégies d’accès conditionnel appliquées à l’identité de l’appareil.

L’inscription Microsoft Entra n’est pas identique à l’inscription d’un appareil. Si les administrateurs permettent aux utilisateurs d’inscrire leurs appareils, les organisations peuvent mieux contrôler ces appareils Microsoft Entra enregistrés en les inscrivant dans des outils de gestion des périphériques mobiles (GPM) tels que Microsoft Intune. Ces outils permettent d’appliquer les configurations requises par l’organisation, comme l’exigence du chiffrement du stockage, la complexité des mots de passe et la mise à jour des logiciels de sécurité.

L’inscription sur Microsoft Entra peut être effectuée en accédant à une application professionnelle pour la première fois ou manuellement en utilisant le menu Paramètres de Windows 10 ou Windows 11.

Scénarios

Un utilisateur de votre organisation souhaite accéder à votre outil d’inscription aux avantages à partir de son ordinateur personnel. Votre organisation exige que les utilisateurs accèdent à cet outil à partir d’un appareil conforme à Intune. L’utilisateur inscrit son ordinateur personnel sur Microsoft Entra ID et sur Intune. Les stratégies Intune requises sont ensuite appliquées en accordant à l’utilisateur l’accès à ses ressources.

Un autre utilisateur souhaite accéder à sa messagerie professionnelle sur son téléphone Android personnel rooté. Votre entreprise exige un appareil conforme et a une stratégie de conformité des appareils à Intune pour bloquer les appareils rootés. L’employé ne peut pas accéder aux ressources de l’organisation sur cet appareil.

Remarque

Les appareils inscrits par Microsoft Entra ne prennent pas en charge la fonctionnalité de filtre d’écriture unifié .