Qu’est-ce qu’un jeton d’actualisation principal ?

Un jeton d’actualisation principal (PRT) est un artefact clé de l’authentification Microsoft Entra sur les appareils Windows 10 ou versions plus récentes, Windows Server 2016 et versions ultérieures, iOS et Android. Il s’agit d’un jeton JSON Web Token (JWT) émis spécialement pour les brokers à jetons Microsoft internes, qui permet d’activer l’authentification unique (SSO) sur les applications utilisées sur ces appareils. Cet article explique en détail comment un jeton PRT est émis, utilisé et protégé sur les appareils Windows 10 ou plus récent. Nous vous recommandons d’utiliser les dernières versions de Windows 10, Windows 11 et Windows Server 2019+ pour bénéficier de la meilleure expérience d’authentification unique.

Cet article suppose que vous connaissez déjà les différents états des appareils disponibles dans Microsoft Entra ID ainsi que le fonctionnement de l’authentification unique dans Windows 10 ou versions plus récentes. Pour plus d’informations sur les appareils dans Microsoft Entra ID, consultez l’article Qu’est-ce que la gestion des appareils dans Microsoft Entra ID ?

Terminologie et composants clés

Les composants Windows suivants jouent un rôle clé dans la demande et l’utilisation d’un PRT :

- Fournisseur d’authentification cloud (CloudAP) : CloudAP est le fournisseur d’authentification moderne pour la connexion Windows, qui vérifie que les utilisateurs se connectent à un appareil Windows 10 ou plus récent. CloudAP fournit une infrastructure de plug-in sur laquelle les fournisseurs d’identités peuvent s’appuyer pour permettre de s’authentifier auprès de Windows avec les informations d’identification de ce fournisseur d’identité.

- Gestionnaire de compte web (WAM) : WAM est le répartiteur de jetons par défaut sur les appareils Windows 10 ou plus récent. WAM fournit également une infrastructure de plug-in sur laquelle les fournisseurs d’identités peuvent s’appuyer pour activer l’authentification unique sur les applications qui en dépendent.

- Plug-in CloudAP Microsoft Entra : un plug-in spécifique de Microsoft Entra basé sur l’infrastructure CloudAP, qui vérifie les informations d’identification de l’utilisateur avec Microsoft Entra ID pendant la connexion Windows.

- Plug-in WAM Microsoft Entra : un plug-in spécifique de Microsoft Entra basé sur l’infrastructure WAM, qui permet l’authentification unique aux applications qui s’appuient sur Microsoft Entra ID pour l’authentification.

- Dsreg : un composant spécifique de Microsoft Entra sur Windows 10 ou versions plus récentes, qui traite le processus d’inscription de l’appareil quel que soit son état.

- Module de plateforme sécurisée (TPM) : Un TPM est un composant matériel intégré à un appareil, qui fournit des fonctions de sécurité matérielles pour les clés secrètes d’utilisateur et d’appareil. Vous trouverez plus de détails dans l’article présentant une vue d’ensemble de la technologie de module de plateforme sécurisée (TPM).

Que contient le PRT ?

Un PRT contient des revendications trouvées dans la plupart des jetons d’actualisation Microsoft Entra ID. En outre, certaines revendications propres aux appareils sont incluses dans le PRT. Les voici :

- ID d’appareil : Un PRT est émis pour un utilisateur sur un appareil spécifique. La revendication d’ID d’appareil

deviceIDdétermine l’appareil sur lequel le PRT a été émis pour l’utilisateur. Cette revendication est émise ultérieurement dans les jetons obtenus via la PRT. La revendication d’ID d’appareil est utilisée pour déterminer l’autorisation d’accès conditionnel en fonction de l’état de l’appareil ou de sa conformité. - Clé de session : la clé de session est une clé symétrique chiffrée, générée par le service d’authentification Microsoft Entra, émise en même temps que le PRT. La clé de session sert de preuve de possession lorsqu’un PRT est utilisé pour obtenir des jetons pour d’autres applications. La clé de session est déployée sur les appareils joints à Microsoft Entra ou versions plus récentes ou à jointure hybride à Microsoft Entra Windows 10 s’ils sont antérieurs à 30 jours.

Puis-je voir de quoi se compose un jeton PRT ?

Un PRT est un objet blob opaque, envoyé à partir de Microsoft Entra, dont le contenu n’est connu d’aucun composant client. Vous ne pouvez pas voir ce qui se trouve dans un jeton PRT.

Comment un PRT est-il émis ?

L’inscription de l’appareil est un prérequis pour l’authentification basée sur les appareils dans Microsoft Entra ID. Un PRT est émis pour les utilisateurs uniquement sur les appareils inscrits. Pour plus de détails sur l’inscription des appareils, consultez l’article sur Windows Hello Entreprise et l’inscription des appareils. Pendant l’inscription d’un appareil, le composant dsreg génère deux ensembles de paires de clés de chiffrement :

- Clé d’appareil (dkpub/dkpriv)

- Clé de transport (tkpub/tkpriv)

Les clés privées sont liées au TPM de l’appareil si ce dernier dispose d’un TPM valide et fonctionnel, tandis que les clés publiques sont envoyées à Microsoft Entra ID pendant le processus d’inscription de l’appareil. Ces clés sont utilisées pour valider l’état de l’appareil en cas de demande de PRT.

Le jeton PRT est émis pendant l’authentification de l’utilisateur sur un appareil Windows 10 ou plus récent dans deux scénarios :

- Appareil joint à Microsoft Entra ou à jointure hybride à Microsoft Entra ID : un PRT est émis au cours de l’ouverture de session Windows lorsqu’un utilisateur se connecte avec ses informations d’identification de son organisation. Un jeton PRT est émis avec toutes les informations d’identification prises en charge par Windows 10 ou plus récent, par exemple, un mot de passe et Windows Hello Entreprise. Dans ce scénario, le plug-in CloudAP Microsoft Entra est l’autorité principale pour le PRT.

- Appareil inscrit dans Microsoft Entra : un jeton PRT est émis quand un utilisateur ajoute un compte professionnel secondaire à son appareil Windows 10 ou plus récent. Les utilisateurs peuvent ajouter un compte à Windows 10 ou plus récent de deux manières différentes :

- Ajout d’un compte via l’invite Autoriser mon organisation à gérer mes appareils après la connexion à une application (par exemple Outlook)

- Ajout d’un compte depuis Paramètres>Comptes>Accès Professionnel ou Scolaire>Se connecter

Dans les scénarios avec appareils inscrits dans Microsoft Entra, le plug-in WAM Microsoft Entra est l’autorité principale pour le PRT puisque l’ouverture de session Windows n’utilise pas ce compte Microsoft Entra.

Remarque

Les fournisseurs d’identité tiers doivent prendre en charge le protocole WS-Trust pour autoriser l’émission de jeton PRT sur les appareils Windows 10 ou ultérieur. Sans WS-Trust, le PRT ne peut pas être émis aux utilisateurs sur les appareils joints à Microsoft Entra ou à jointure hybride à Microsoft Entra. Sur AD FS, seuls les points de terminaison usernamemixed sont nécessaires. Sur AD FS, si smartcard/certificate est utilisé pendant la connexion Windows, les points de terminaison certificatemixed sont requis. adfs/services/trust/2005/windowstransport et adfs/services/trust/13/windowstransport doivent tous les deux être activés en tant que points de terminaison intranet. Ils NE doivent PAS être exposés comme points de terminaison extranet via le Proxy d’application web.

Remarque

Les stratégies d’accès conditionnel de Microsoft Entra ne sont pas évaluées lors de l’émission des PRT.

Remarque

Nous ne prenons pas en charge les fournisseurs d’informations d’identification tiers pour l’émission et le renouvellement de jetons PRT Microsoft Entra.

Quelle est la durée de validité d’un PRT ?

Une fois émis, un PRT est valide pendant 14 jours et il est renouvelé en continu tant que l’utilisateur utilise activement l’appareil.

Comment un PRT est-il utilisé ?

Un PRT est utilisé par deux composants clés dans Windows :

- Plug-in CloudAP Microsoft Entra : lors de la connexion à Windows, le plug-in CloudAP Microsoft Entra demande un PRT à partir de Microsoft Entra ID à l’aide des informations d’identification fournies par l’utilisateur. Il met également en cache le PRT pour permettre la connexion avec des informations mises en cache lorsque l’utilisateur n’a pas accès à une connexion internet.

- Plug-in WAM Microsoft Entra : lorsque les utilisateurs tentent d’accéder aux applications, le plug-in WAM Microsoft Entra utilise le PRT pour activer l’authentification unique sur Windows 10 ou versions plus récentes. Le plug-in WAM Microsoft Entra utilise le PRT pour demander des jetons d’actualisation et d’accès pour les applications qui s’appuient sur WAM pour les demandes de jeton. Il active également l’authentification unique sur les navigateurs en injectant le PRT dans les demandes de navigateur. L’authentification SSO au travers des navigateurs dans Windows 10 ou version ultérieure est prise en charge sur Microsoft Edge (de façon native), Chrome (via les comptes Windows 10 ou Mozilla Firefox v91+ (paramètre d’authentification SSO Windows de Firefox)

Remarque

Dans les cas où un utilisateur a deux comptes du même tenant Microsoft Entra connectés à une application de navigateur, l’authentification de l’appareil fournie par le PRT du compte principal est automatiquement appliquée au deuxième compte. Par conséquent, le deuxième compte répond également à toutes les stratégies d’accès conditionnel basées sur les appareils dans le locataire.

Comment un PRT est-il renouvelé ?

Un PRT est renouvelé selon deux méthodes différentes :

- Plug-in CloudAP Microsoft Entra toutes les 4 heures : le plug-in CloudAP renouvelle le PRT toutes les 4 heures pendant la connexion à Windows. Si l’utilisateur n’a pas de connexion Internet pendant ce temps, le plug-in CloudAP renouvellera le PRT une fois que l’appareil se sera connecté à Internet.

- Plug-in WAM Microsoft Entra pendant les demandes de jeton d’application : le plug-in WAM active l’authentification unique sur les appareils Windows 10 ou plus récents en autorisant les demandes de jeton silencieuses pour les applications. Le plug-in WAM peut renouveler le PRT pendant ces demandes de jeton de deux manières différentes :

- Une application demande au plug-in WAM un jeton d’accès silencieusement, mais aucun jeton d’actualisation n’est disponible pour cette application. Dans ce cas, WAM utilise le PRT pour demander un jeton pour l’application et récupère un nouveau PRT dans la réponse.

- Une application demande un jeton d’accès au plug-in WAM, mais le PRT n’est pas valide ou Microsoft Entra ID demande une autorisation supplémentaire (par exemple, l’authentification multifacteur Microsoft Entra). Dans ce scénario, WAM lance une ouverture de session interactive qui oblige l’utilisateur à s’authentifier de nouveau ou à effectuer une vérification supplémentaire, et un nouveau PRT est émis en cas d’authentification réussie.

Dans un environnement AD FS, le contrôleur de domaine n’a pas besoin d’être en ligne directe pour renouveler le jeton PRT. Le renouvellement de jeton PRT nécessite uniquement les points de terminaison /adfs/services/trust/2005/usernamemixed et /adfs/services/trust/13/usernamemixed activés sur le proxy à l’aide du protocole WS-Trust.

Des points de terminaison de transport Windows sont requis pour l’authentification par mot de passe uniquement si un mot de passe est modifié, pas pour le renouvellement de PRT.

Remarque

Les stratégies d’accès conditionnel de Microsoft Entra ne sont pas évaluées lors du renouvellement des PRT.

Considérations relatives aux clés

- Sur les appareils joints à Microsoft Entra et à jointure hybride à Microsoft Entra, le plug-in CloudAP est l’autorité principale pour un PRT. Si un PRT est renouvelé pendant une demande de jeton WAM, il est renvoyé au plug-in CloudAP, qui vérifie sa validité avec Microsoft Entra avant de l’accepter.

Plateforme Android :

- Un PRT est valide pendant 90 jours et est renouvelé continuellement tant que l’appareil est utilisé. Toutefois, elle n’est valide que pendant 14 jours si l’appareil n’est pas utilisé.

- Un PRT est uniquement émis et renouvelé pendant les authentifications d’applications natives. Un PRT n’est pas renouvelé ou émis pendant une session de navigateur.

- Il est possible d’obtenir un PRT sans avoir besoin d’une inscription d’appareil (Workplace Join) et d’activer l’authentification unique.

- Les PRT obtenus sans inscription d’appareil ne peuvent pas répondre aux critères d’autorisation de l’accès conditionnel, qui repose sur l’état ou la conformité de l’appareil.

Comment le PRT est-il protégé ?

Un PRT est protégé via une liaison à l’appareil sur lequel l’utilisateur s’est connecté. Microsoft Entra ID et Windows 10 ou versions plus récentes activent la protection des PRT avec les méthodes suivantes :

- À la première connexion : À la première connexion, un PRT est émis via signature de demande en utilisant la clé d’appareil générée de manière chiffrée au moment de l’inscription de l’appareil. Sur un appareil avec TPM valide et fonctionnel, la clé d’appareil est sécurisée par le TPM, empêchant tout accès malveillant. Aucun PRT n’est émis si la signature de clé d’appareil correspondante ne peut pas être validée.

- Au cours des demandes et des renouvellements de jeton : lorsqu’un PRT est émis, Microsoft Entra ID émet également une clé de session chiffrée sur l’appareil. Elle est chiffrée à l’aide de la clé de transport publique (tkpub) générée et envoyée à Microsoft Entra ID dans le cadre de l’inscription de l’appareil. Cette clé de session peut uniquement être déchiffrée par la clé de transport privée (tkpriv) sécurisée par le TPM. La clé de session est la clé de preuve de possession (POP) pour toutes les demandes envoyées à Microsoft Entra ID. La clé de session est également protégée par le TPM et aucun autre composant du système d’exploitation ne peut y accéder. Les demandes de jeton ou les demandes de renouvellement de PRT sont signées en toute sécurité par cette clé de session via le TPM. Par conséquent, elles ne peuvent pas être altérées. Microsoft Entra invalide toutes les demandes de l’appareil non signées par la clé de session correspondante.

En sécurisant ces clés avec le module TPM, nous améliorons la sécurité du PRT en empêchant les personnes malveillantes de tenter de dérober les clés ou de relire le PRT. Ainsi, l’utilisation d’un TPM améliore considérablement la sécurité des appareils joints à Microsoft Entra, à jointure hybride à Microsoft Entra et inscrits dans Microsoft Entra contre le vol d’informations d’identification. Pour augmenter les performances et la fiabilité, nous recommandons TPM 2.0 dans tous les scénarios d’inscription d’appareil Microsoft Entra sur Windows 10 ou versions plus récentes. En raison de problèmes de fiabilité, à partir de la mise à jour 1903 de Windows 10, Microsoft Entra ID n’utilise TPM 1.2 pour aucune des clés mentionnées plus haut.

Comment les jetons d’application et les cookies de navigateur sont-ils protégés ?

Jetons d’application : Lorsqu’une application demande un jeton via WAM, Microsoft Entra ID émet un jeton d’actualisation et un jeton d’accès. Toutefois, le gestionnaire WAM ne retourne que le jeton d’accès à l’application et il sécurise le jeton d’actualisation dans son cache en le chiffrant avec la clé DPAPI de l’utilisateur. WAM utilise en toute sécurité le jeton d’actualisation en signant les demandes avec la clé de session pour émettre des jetons d’accès supplémentaires. La clé API de protection des données (DPAPI) est sécurisée par une clé symétrique basée sur Microsoft Entra ID dans Microsoft Entra même. Lorsque l’appareil doit déchiffrer le profil utilisateur avec la clé API de protection des données (DPAPI), Microsoft Entra ID fournit la clé DPAPI chiffrée par la clé de session, que le plug-in CloudAP demande au TPM de déchiffrer. Cette fonctionnalité garantit la cohérence de la sécurisation des jetons d’actualisation et évite aux applications d’implémenter leurs propres mécanismes de protection.

Cookies de navigateur : dans Windows 10 ou versions plus récentes, Microsoft Entra ID prend en charge l’authentification unique du navigateur dans Internet Explorer et Microsoft Edge en mode natif, dans Google Chrome avec l’extension de comptes Windows 10 et dans Mozilla Firefox v91+ avec un paramètre de navigateur. Ce dispositif de sécurité est conçu non seulement pour protéger les cookies, mais également les points de terminaison sur lesquels les cookies sont envoyés. Les cookies de navigateur sont protégés de la même façon que les PRT, c’est-à-dire en utilisant la clé de session pour signer et protéger les cookies.

Lorsqu’un utilisateur lance une interaction de navigateur, le navigateur (ou l’extension) appelle un hôte de client natif COM. L’hôte de client natif garantit que la page provient de l’un des domaines autorisés. Le navigateur pourrait envoyer d’autres paramètres à l’hôte de client natif, y compris une valeur à usage unique, toutefois, l’hôte de client natif garantit la validation du nom d’hôte. L’hôte de client natif demande un cookie de PRT au plug-in CloudAP, qui le crée et le signe avec la clé de session protégée par le TPM. Comme le cookie de PRT est signé par la clé de session, il est très difficile à falsifier. Ce cookie de PRT est inclus dans l’en-tête de demande afin que Microsoft Entra ID valide l’appareil qui en est à l’origine. Dans le navigateur Chrome, seule l’extension explicitement définie dans le manifeste de l’hôte de client natif peut l’appeler, ce qui empêche les extensions arbitraires de faire ces demandes. Une fois que Microsoft Entra ID vérifie le cookie de PRT, il émet un cookie de session au navigateur. Ce cookie de session contient également la même clé de session que celle émise avec un PRT. Lors des demandes suivantes, la clé de session est validée, ce qui lie le cookie à l’appareil et empêche les relectures à partir d’un autre emplacement.

Dans quels cas les PRT reçoivent-ils une revendication MFA ?

Un PRT peut recevoir une revendication d’authentification multifacteur dans des scénarios spécifiques. Lorsqu’un PRT basé sur l’authentification multifacteur est utilisé pour demander des jetons pour les applications, la revendication MFA est transférée à ces jetons d’application. Cette fonctionnalité offre une expérience transparente aux utilisateurs en empêchant les demandes d’authentification multifacteur pour chaque application qui en a besoin. Un PRT peut recevoir une revendication MFA dans les cas suivants :

- Connexion avec Windows Hello Entreprise : Windows Hello Entreprise remplace les mots de passe et utilise des clés de chiffrement pour fournir une authentification à deux facteurs forte. Windows Hello Entreprise est propre à l’utilisateur de l’appareil, et lui-même exige une authentification multifacteur pour l’approvisionnement. Quand un utilisateur se connecte avec Windows Hello Entreprise, son jeton PRT reçoit une revendication MFA. Ce scénario s’applique également aux utilisateurs se connectant à l’aide de cartes à puce, si l’authentification par carte à puce génère une revendication MFA de la part d’AD FS.

- Comme Windows Hello Entreprise est considéré comme une authentification multifacteur, la revendication MFA est mise à jour lorsque le PRT lui-même est actualisé. Par conséquent, la durée de l’authentification multifacteur s’allonge continuellement lorsque les utilisateurs se connectent avec Windows Hello Entreprise.

- Authentification multifacteur pendant la connexion interactive WAM : Pendant une demande de jeton via WAM, si un utilisateur doit avoir recours à l’authentification multifacteur pour accéder à l’application, le PRT renouvelé pendant cette interaction contient une revendication MFA.

- Dans ce cas, la revendication MFA n’est pas actualisée en continu. Par conséquent, la durée de validité de l’authentification multifacteur est basée sur la durée de vie définie sur le répertoire.

- Lorsqu’un PRT et un RT existants sont utilisés pour accéder à une application, le PRT et le RT sont considérés comme la première preuve d’authentification. Un nouveau RT est requis avec une deuxième preuve et une revendication MFA imprimée. Ce processus crée également un nouveau PRT et un nouveau RT.

Windows 10 ou plus récent gère une liste partitionnée de jetons PRT pour chaque jeu d’informations d’identification. Par conséquent, il existe un jeton PRT pour chacune : Windows Hello Entreprise, mot de passe ou carte à puce. Ce partitionnement garantit que les revendications MFA sont isolées selon les informations d’identification utilisées et qu’elles ne sont pas mélangées pendant les demandes de jeton.

Remarque

Lorsque vous utilisez un mot de passe pour vous connecter à Windows 10 ou ultérieur avec un appareil joint à Microsoft Entra ou à jonction hybride à Microsoft Entra, l’authentification multifacteur pendant la connexion interactive du gestionnaire WAM risque d’être demandée après le déploiement de la clé de session associée au jeton PRT.

Dans quel cas un PRT est-il invalidé ?

Un PRT est invalidé dans les scénarios suivants :

- Utilisateur non valide : si un utilisateur est supprimé ou désactivé dans Microsoft Entra ID, son PRT est invalidé et ne peut pas être utilisé pour obtenir des jetons pour les applications. Si un utilisateur supprimé ou désactivé s’est déjà connecté à un appareil auparavant, la connexion à l’aide des informations mises en cache leur ouvrirait la session, jusqu’à ce que CloudAP se rende compte de leur état non valide. Une fois que CloudAP détermine que l’utilisateur n’est pas valide, il bloque les ouvertures de session suivantes. Un utilisateur non valide est bloqué automatiquement : il ne peut pas se connecter à de nouveaux appareils qui n’ont pas ses informations d’identification mises en cache.

- Appareil non valide : si un appareil est supprimé ou désactivé dans Microsoft Entra ID, le PRT obtenu sur l’appareil est invalidé et ne peut pas être utilisé pour obtenir des jetons pour les autres applications. Si un utilisateur s’est déjà connecté à un appareil non valide, il peut continuer à le faire. En revanche, tous les jetons sur l’appareil sont invalidés et l’utilisateur ne peut accéder à aucune ressource via authentification unique à partir de cet appareil.

- Modification du mot de passe : si un utilisateur a obtenu le PRT à la création de son mot de passe, le PRT est invalidé par Microsoft Entra ID lorsque l’utilisateur modifie son mot de passe. La modification du mot de passe génère un nouveau PRT pour l’utilisateur. Cette invalidation peut se produire de deux manières différentes :

- Si l’utilisateur se connecte à Windows avec son nouveau mot de passe, CloudAP abandonne l’ancien PRT et demande à Microsoft Entra ID d’émettre un nouveau PRT correspondant au nouveau mot de passe. Si l’utilisateur ne dispose pas d’une connexion Internet, le nouveau mot de passe ne peut pas être validé. Windows peut obliger l’utilisateur à entrer son ancien mot de passe.

- Si un utilisateur a ouvert une session avec son ancien mot de passe ou s’il a changé son mot de passe après s’être connecté à Windows, l’ancien jeton PRT est utilisé pour les demandes de jeton basées sur le gestionnaire WAM. Dans ce scénario, l’utilisateur est invité à s’authentifier de nouveau au cours de la demande de jeton WAM et un nouveau PRT est émis.

- Problèmes de TPM : Parfois, le TPM d’un appareil peut être instable ou tomber en panne, rendant inaccessibles les clés sécurisées par le TPM. Dans ce cas, il est impossible pour l’appareil d’obtenir un PRT ou de demander des jetons avec un PRT existant, car il n’a pas de preuve de possession des clés de chiffrement. Par conséquent, tous les PRT existants sont invalidés par Microsoft Entra ID. Lorsque Windows 10 détecte une défaillance, il lance un flux de récupération pour réinscrire l’appareil avec de nouvelles clés de chiffrement. Avec un appareil à jointure hybride à Microsoft Entra, tout comme lors de l’inscription initiale, la récupération se produit silencieusement, sans entrée utilisateur. Pour les appareils joints ou inscrits à Microsoft Entra, la récupération doit être effectuée par un utilisateur disposant de privilèges d’administrateur sur l’appareil. Dans ce scénario, le flux de récupération est lancé par une invite Windows qui guide l’utilisateur dans les étapes de récupération de l’appareil.

Flux détaillés

Les diagrammes suivants illustrent les détails sous-jacents de l’émission, du renouvellement et de l’utilisation d’un PRT pour demander un jeton d’accès pour une application. En outre, ces étapes décrivent également comment les mécanismes de sécurité mentionnés ci-dessus sont appliqués pendant ces interactions.

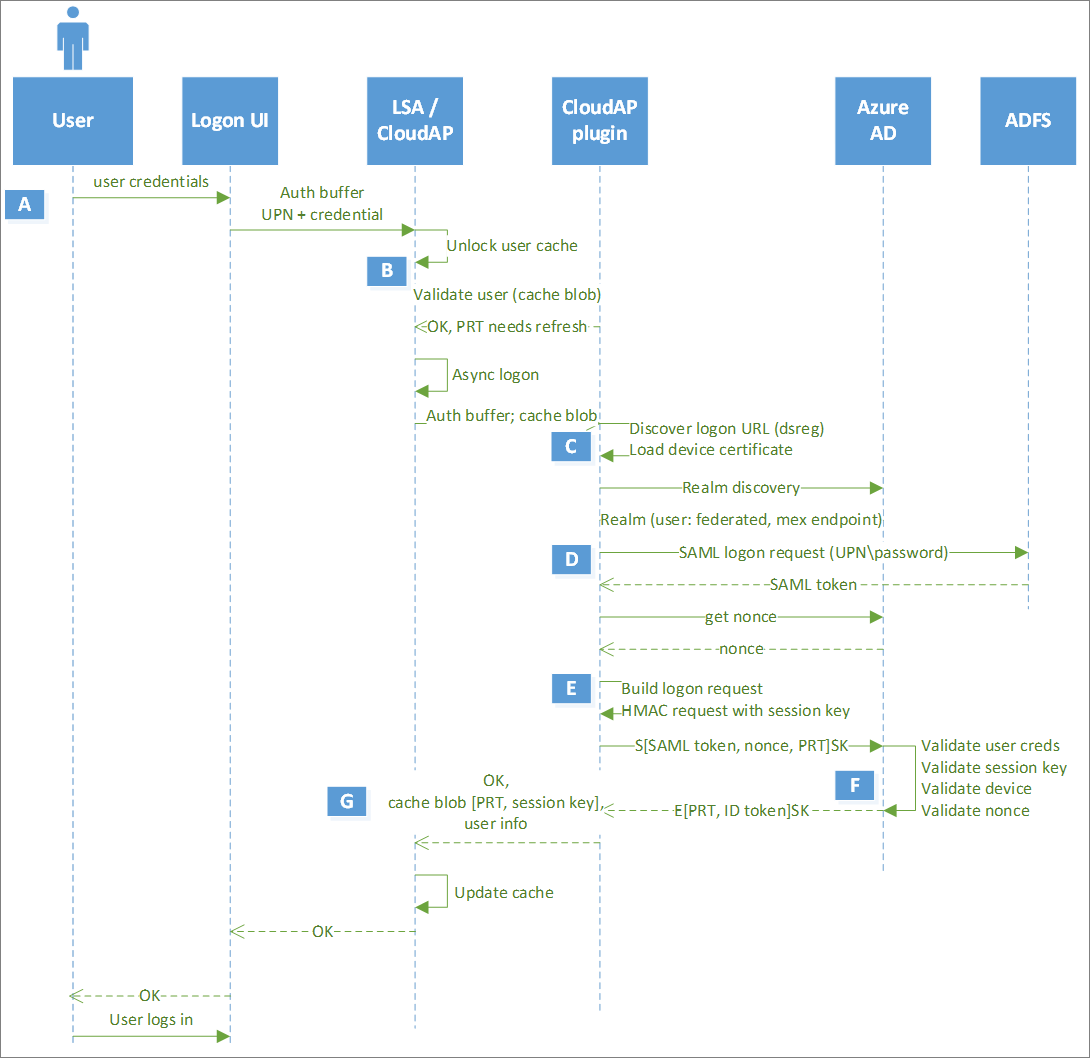

Émission du PRT à la première connexion

Remarque

Sur les appareils joints à Microsoft Entra, l’émission du jeton PRT Microsoft Entra (étapes A à F) se produit de façon synchrone avant que l’utilisateur ne puisse se connecter à Windows. Dans les appareils à jointure hybride à Microsoft Entra, Active Directory local est l'autorité principale. Ainsi, l’utilisateur est en mesure de connecter un appareil Windows à jointure hybride à Microsoft Entra une fois qu’il peut acquérir un TGT pour se connecter, alors que l’émission du PRT se produit de façon asynchrone. Ce scénario ne s’applique pas aux appareils inscrits dans Microsoft Entra, car l’ouverture de session n’utilise pas les informations d’identification Microsoft Entra.

Remarque

Dans un environnement Windows à jointure hybride Microsoft Entra, l'émission de PRT se fait de manière asynchrone. L'émission du jeton PRT risque d’échouer en raison de problèmes avec le fournisseur de fédération. Cette défaillance peut entraîner des problèmes de signature lorsque des utilisateurs tentent d'accéder aux ressources cloud. Il est important de résoudre ce scénario avec le fournisseur de la fédération.

| Étape | Description |

|---|---|

| Un | L’utilisateur entre son mot de passe dans l’interface utilisateur de connexion. Le processus LogonUI transmet les informations d’identification dans une mémoire tampon d’authentification à l’autorité de sécurité locale, qui les transmet à son tour en interne au fournisseur d’authentification cloud. Le fournisseur d’authentification cloud transfère cette demande au plug-in CloudAP. |

| B | Le plug-in CloudAP lance une demande de découverte de domaine pour identifier le fournisseur d’identité pour l’utilisateur. Si le locataire de l’utilisateur a une configuration de fournisseur de fédération, Microsoft Entra ID retourne le point de terminaison MEX (Metadata Exchange) de ce fournisseur. Si ce n’est pas le cas, Microsoft Entra ID retourne que l’utilisateur est géré, indiquant que l’utilisateur peut s’authentifier avec Microsoft Entra ID. |

| C | Si l’utilisateur est géré, CloudAP obtient la clé nonce à partir de Microsoft Entra ID. Si l’utilisateur est fédéré, le plug-in CloudAP demande un jeton SAML (Security Assertion Markup Language) au fournisseur de fédération avec les informations d’identification de l’utilisateur. Nonce est demandé avant l’envoi du jeton SAML à Microsoft Entra ID. |

| D | Le plug-in CloudAP crée la demande d’authentification avec les informations d’identification de l’utilisateur, le nonce et une étendue de répartiteur, signe la demande avec la clé d’appareil (dkpriv) et l’envoie à Microsoft Entra ID. Dans un environnement fédéré, le plug-in CloudAP utilise le jeton SAML retourné par le fournisseur de fédération au lieu des informations d’identification de l’utilisateur. |

| E | Microsoft Entra ID vérifie les informations d’identification de l’utilisateur, la clé nonce et la signature de l’appareil, vérifie que l’appareil est valide dans le tenant et émet le PRT chiffré. En même temps que le PRT, Microsoft Entra ID émet également une clé symétrique, appelée clé de session, chiffrée par Microsoft Entra ID à l’aide de la clé de transport (tkpub). En outre, la clé de session est également incorporée dans le PRT. Cette clé de session agit comme une clé de preuve de possession (PoP) pour les demandes suivantes avec ce PRT. |

| F | Le plug-in CloudAP transmet le PRT et la clé de session chiffrés au fournisseur d’authentification cloud. Ce dernier demande au TPM de déchiffrer la clé de session avec la clé de transport (tkpriv) et de la rechiffrer avec sa propre clé. Le CloudAP stocke la clé de session chiffrée dans son cache, ainsi que le PRT. |

Renouvellement du PRT lors des ouvertures de session suivantes

| Étape | Description |

|---|---|

| Un | L’utilisateur entre son mot de passe dans l’interface utilisateur de connexion. Le processus LogonUI transmet les informations d’identification dans une mémoire tampon d’authentification à l’autorité de sécurité locale, qui les transmet à son tour en interne au fournisseur d’authentification cloud. Le fournisseur d’authentification cloud transfère cette demande au plug-in CloudAP. |

| G | Si l’utilisateur s’est déjà connecté, Windows lance la connexion avec les informations mises en cache et valide les informations d’identification pour le connecter. Toutes les 4 heures, le plug-in CloudAP lance le renouvellement du PRT de façon asynchrone. |

| C | Le plug-in CloudAP lance une demande de découverte de domaine pour identifier le fournisseur d’identité pour l’utilisateur. Si le locataire de l’utilisateur a une configuration de fournisseur de fédération, Microsoft Entra ID retourne le point de terminaison MEX (Metadata Exchange) de ce fournisseur. Si ce n’est pas le cas, Microsoft Entra ID retourne que l’utilisateur est géré, indiquant que l’utilisateur peut s’authentifier avec Microsoft Entra ID. |

| D | Si l’utilisateur est fédéré, le plug-in CloudAP demande un jeton SAML au fournisseur de fédération avec les informations d’identification de l’utilisateur. Nonce est demandé avant l’envoi du jeton SAML à Microsoft Entra ID. Si l’utilisateur est géré, CloudAP obtiendra directement la clé nonce à partir de Microsoft Entra ID. |

| E | Le plug-in CloudAP crée la demande d’authentification avec les informations d’identification de l’utilisateur, le nonce et le jeton PRT existant, signe la demande avec la clé de session et l’envoie à Microsoft Entra ID. Dans un environnement fédéré, le plug-in CloudAP utilise le jeton SAML retourné par le fournisseur de fédération au lieu des informations d’identification de l’utilisateur. |

| F | Microsoft Entra ID vérifie la signature de la clé de session en la comparant à la clé de session incorporée dans le PRT, vérifie la clé nonce, vérifie que l’appareil est valide dans le tenant et émet un nouveau PRT. Comme indiqué précédemment, le PRT est à nouveau accompagné par une clé de session chiffrée avec la clé de transport (tkpub). |

| G | Le plug-in CloudAP transmet le PRT et la clé de session chiffrés au fournisseur d’authentification cloud. Ce dernier demande au TPM de déchiffrer la clé de session avec la clé de transport (tkpriv) et de la rechiffrer avec sa propre clé. Le CloudAP stocke la clé de session chiffrée dans son cache, ainsi que le PRT. |

Notes

Un PRT peut être renouvelé de manière externe sans nécessiter une connexion VPN quand les points de terminaison usernamemixed sont activés de manière externe.

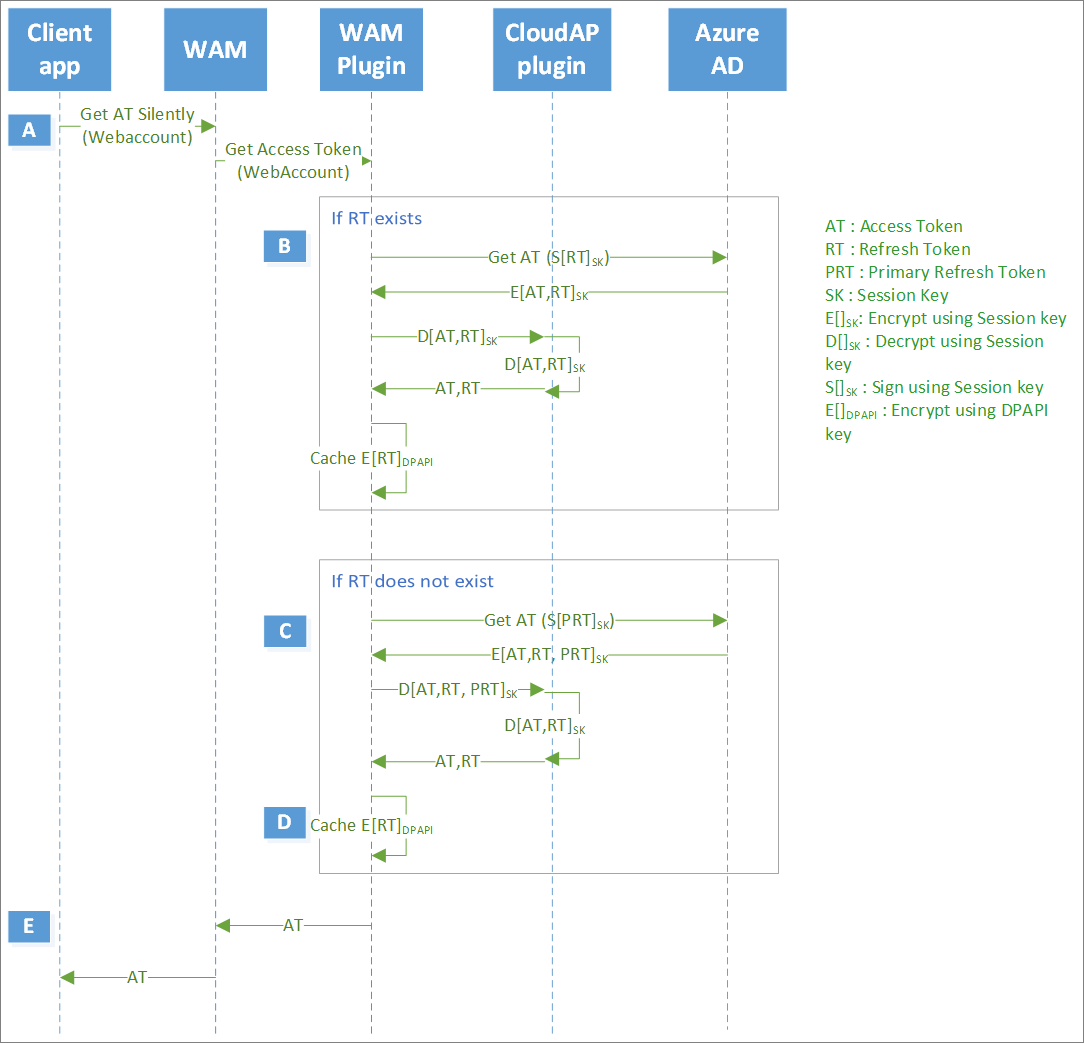

Utilisation du PRT lors de demandes de jeton d’application

| Étape | Description |

|---|---|

| A | Une application (par exemple Outlook, OneNote et ainsi de suite) lance une demande de jeton au WAM. WAM demande à son tour au plug-in WAM Microsoft Entra de mettre en service la demande de jeton. |

| o | Si un jeton d’actualisation est déjà disponible pour l’application, le plug-in WAM Microsoft Entra l’utilise pour demander un jeton d’accès. Pour fournir la preuve de la liaison de l’appareil, le plug-in WAM signe la demande avec la clé de session. Microsoft Entra ID vérifie la clé de session et émet un jeton d’accès ainsi qu’un nouveau jeton d’actualisation pour l’application, chiffrés par la clé de session. Le plug-in WAM demande au plug-in CloudAP de déchiffrer les jetons. Ce dernier demande à son tour au module TPM de les déchiffrer à l’aide de la clé de session. Ainsi, le plug-in WAM obtient les deux jetons. Ensuite, le plug-in WAM fournit uniquement le jeton d’accès à l’application, tandis qu’il rechiffre le jeton d’actualisation avec DPAPI et le stocke dans son propre cache. |

| C | Si aucun jeton d’actualisation n’est disponible pour l’application, le plug-in WAM Microsoft Entra utilise le PRT pour demander un jeton d’accès. Pour fournir une preuve de possession, le plug-in WAM signe la demande contenant le PRT avec la clé de session. Microsoft Entra ID vérifie la signature de la clé de session en comparant la à la clé de session incorporée dans le PRT, vérifie que l’appareil est valide et émet un jeton d’accès et un jeton d’actualisation pour l’application. En outre, Microsoft Entra ID peut émettre de nouveaux PRT (en fonction du cycle d’actualisation), tous chiffrés par la clé de session. |

| D | Le plug-in WAM demande au plug-in CloudAP de déchiffrer les jetons. Ce dernier demande à son tour au module TPM de les déchiffrer à l’aide de la clé de session. Ainsi, le plug-in WAM obtient les deux jetons. Ensuite, le plug-in WAM fournit uniquement le jeton d’accès à l’application, tandis qu’il rechiffre le jeton d’actualisation avec DPAPI et le stocke dans son propre cache. Le plug-in WAM utilise le jeton d’actualisation à l’avenir pour cette application. Le plug-in WAM restitue également le nouveau PRT au plug-in CloudAP, qui le valide auprès de Microsoft Entra ID avant de le mettre à jour dans son propre cache. À l’avenir, le plug-in CloudAP utilise le nouveau PRT. |

| E | Le gestionnaire de comptes web fournit le jeton d’accès qui vient d’être émis au plug-in WAM, qui à son tour le retransmet à l’application appelante. |

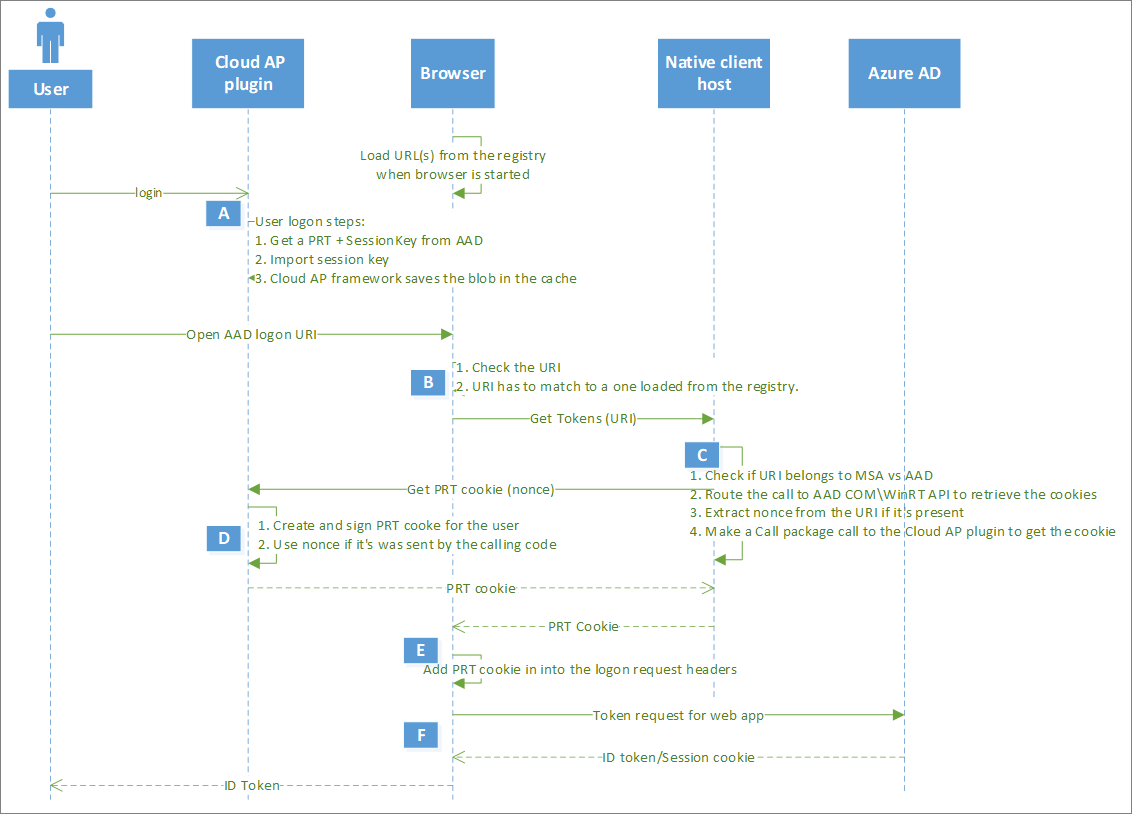

Authentification unique dans le navigateur avec le PRT

| Étape | Description |

|---|---|

| Un | Un utilisateur ouvre une session Windows avec ses informations d’identification pour obtenir un PRT. Une fois que l’utilisateur ouvre le navigateur, ce dernier (ou une extension) charge les URL du Registre. |

| o | Lorsqu’un utilisateur ouvre une URL de connexion Microsoft Entra, le navigateur ou l’extension vérifie l’URL avec celles obtenues à partir du registre. Si elles correspondent, le navigateur appelle l’hôte de client natif pour obtenir un jeton. |

| C | L’hôte de client natif vérifie l’appartenance de l’URL aux fournisseurs d’identités Microsoft (compte Microsoft ou Microsoft Entra ID), extrait une clé nonce envoyée de l’URL et effectue un appel au plug-in CloudAP pour obtenir un cookie de PRT. |

| D | Le plug-in CloudAP crée le cookie de PRT, se connecte avec la clé de session liée au TPM et le renvoie à l’hôte de client natif. |

| E | L’hôte de client natif renvoie ce cookie de PRT au navigateur, qui l’inclut dans l’en-tête de demande appelé x-ms-RefreshTokenCredential et demande des jetons à Microsoft Entra ID. |

| F | Microsoft Entra ID vérifie la signature de clé de session sur le cookie de PRT, vérifie la clé nonce, s’assure que l’appareil est valide dans le tenant et émet un jeton d’ID pour la page web et un cookie de session chiffré pour le navigateur. |

Remarque

Le flux SSO du navigateur décrit dans les étapes précédentes ne s'applique pas aux sessions en mode privé telles que InPrivate dans Microsoft Edge, Incognito dans Google Chrome (lors de l'utilisation de l'extension Microsoft Accounts) ou en mode privé dans Mozilla Firefox v91+

Étapes suivantes

Pour plus d’informations sur la résolution des problèmes liés aux PRT, consultez l’article Résolution des problèmes liés aux appareils Windows 10 ou plus récents et Windows Server 2016 avec jointure hybride à Microsoft Entra ID.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour