Configurer la jointure hybride Microsoft Entra

En intégrant vos appareils à Microsoft Entra ID, vous optimisez la productivité des utilisateurs via l’authentification unique (SSO) parmi vos ressources cloud et locales. En parallèle, vous pouvez sécuriser l’accès à vos ressources à l’aide de l’accès conditionnel.

Prérequis

- Microsoft Entra Connect version 1.1.819.0 ou ultérieure.

- N’excluez pas les attributs d’appareil par défaut de la configuration de synchronisation de votre instance Microsoft Entra Connect. Pour en savoir plus sur les attributs d’appareil par défaut synchronisés avec Microsoft Entra ID, consultez Attributs synchronisés par Microsoft Entra Connect.

- Si les objets ordinateur des appareils pour lesquels vous voulez effectuer une jointure hybride Microsoft Entra appartiennent à des unités d’organisation (UO) spécifiques, configurez les bonnes UO à synchroniser dans Microsoft Entra Connect. Pour en savoir plus sur la synchronisation des objets ordinateur à l’aide de Microsoft Entra Connect, consultez Filtrage basé sur une unité d’organisation.

- Informations d’identificationAdministrateur d’identité hybride pour votre tenant Microsoft Entra.

- Les informations d’identification de l’administrateur d’entreprise pour chacune des forêts Active Directory Domain Services locales.

- (Pour les domaines fédérés) Au moins Windows Server 2012 R2 avec les services de fédération Active Directory (AD FS) installés.

- Les utilisateurs peuvent inscrire leurs appareils avec Microsoft Entra ID. Pour plus d’informations sur ce paramètre, consultez la section Configurer les paramètres de l’appareil dans l’article Configurer les paramètres de l’appareil.

Les exigences de connectivité réseau

L’accès des appareils aux ressources Microsoft suivantes depuis le réseau de votre organisation est indispensable à la jointure hybride Microsoft Entra :

https://enterpriseregistration.windows.nethttps://login.microsoftonline.comhttps://device.login.microsoftonline.comhttps://autologon.microsoftazuread-sso.com(si vous utilisez ou prévoyez d’utiliser l’authentification unique fluide)- Le service d’émission de jeton de sécurité (STS, security token service) de votre organisation (pour les domaines fédérés)

Avertissement

Si votre organisation utilise des serveurs proxy qui interceptent le trafic SSL dans des scénarios de protection contre la perte de données ou de restrictions de tenant Microsoft Entra par exemple, veillez à exclure le trafic à destination de https://device.login.microsoftonline.com du protocole TLS. Si cette URL n’est pas exclue, cela peut entraîner des interférences avec l’authentification par certificat client ainsi que des problèmes d’inscription d’appareil et d’accès conditionnel en fonction de l’appareil.

Si votre organisation nécessite un accès Internet via un proxy sortant, vous pouvez utiliser WPAD (Web Proxy Auto-Discovery) pour activer l’inscription des appareils auprès de Microsoft Entra ID pour les ordinateurs Windows 10 ou version ultérieure. Pour résoudre des problèmes de configuration et de gestion du protocole WPAD, consultez Résolution des problèmes liés à la détection automatique.

Si vous n’utilisez pas le protocole WPAD, vous pouvez configurer des paramètres de proxy WinHTTP sur votre ordinateur avec un objet de stratégie de groupe à partir de la build 1709 de Windows 10. Pour plus d’informations, consultez WinHTTP Proxy Settings deployed by GPO.

Notes

Si vous configurez les paramètres du proxy sur votre ordinateur à l’aide des paramètres WinHTTP, les ordinateurs qui ne peuvent pas se connecter au proxy configuré ne pourront pas non plus se connecter à Internet.

Si votre organisation nécessite un accès à Internet via un proxy sortant authentifié, vérifiez que vos ordinateurs Windows 10 ou version ultérieure parviennent à s’authentifier correctement auprès du proxy sortant. Dans la mesure où les ordinateurs Windows 10 ou version ultérieure effectuent l’inscription de l’appareil en fonction du contexte de la machine, configurez l’authentification du proxy sortant selon le contexte de la machine. Poursuivez avec la configuration requise pour votre fournisseur de proxy sortant.

Vérifiez que l’appareil peut accéder aux ressources Microsoft requises sous le compte système en utilisant le script Tester la connectivité d’inscription d’appareil.

les domaines managés ;

Nous pensons que la plupart des organisations déploient une jointure hybride Microsoft Entra avec des domaines managés. Les domaines managés utilisent la synchronisation de hachage de mot de passe (PHS) ou l’authentification directe (PTA, pass-through authentication) avec l’authentification unique transparente. Les scénarios de domaine managé ne demandent pas de configurer de serveur de fédération.

Configurez la jointure hybride Microsoft Entra à l’aide de Microsoft Entra Connect pour un domaine managé :

Ouvrez Microsoft Entra Connect, puis sélectionnez Configurer.

Dans Tâches supplémentaires, sélectionnez Configurer les options de l’appareil, puis Suivant.

Dans Vue d’ensemble, sélectionnez Suivant.

Dans Se connecter à Microsoft Entra ID, entrez les informations d'identification d’un Administrateur d’identité hybride pour votre tenant Microsoft Entra.

Dans Options de l’appareil, sélectionnez Configurer la jointure hybride Microsoft Entra, puis sélectionnez Suivant.

Dans Systèmes d’exploitation de l’appareil, sélectionnez les systèmes d’exploitation utilisés par les appareils dans votre environnement Active Directory, puis sélectionnez Suivant.

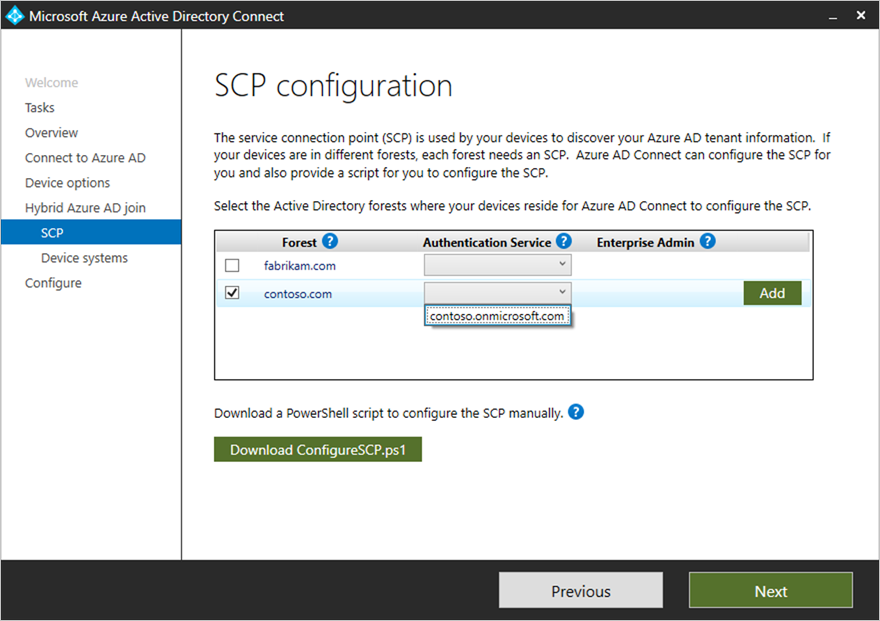

Dans Configuration du SCP, pour chaque forêt où vous souhaitez que Microsoft Entra Connect configure un point de connexion de service (SCP), suivez les étapes ci-dessous, puis sélectionnez Suivant.

- Sélectionnez la forêt.

- Sélectionnez un service d’authentification.

- Sélectionnez Ajouter pour entrer les informations d’identification de l’administrateur d’entreprise.

Dans Prêt pour la configuration, sélectionnez Configurer.

Dans Configuration terminée, sélectionnez Quitter.

les domaines fédérés.

Un environnement fédéré doit disposer d’un fournisseur d’identité qui prend en charge les exigences suivantes : Si vous disposez d’un environnement fédéré utilisant les services de fédération Active Directory (AD FS), les exigences ci-dessous sont déjà prises en charge.

- Revendication WIAORMULTIAUTHN : cette revendication est nécessaire à des fins de jonction hybride Microsoft Entra pour les appareils Windows de bas niveau.

- Protocole WS-Trust : ce protocole est nécessaire pour authentifier les appareils joints hybrides Microsoft Entra actuels de Windows avec Microsoft Entra ID. Lorsque vous utilisez AD FS, vous devez activer les points de terminaison WS-Trust suivants :

/adfs/services/trust/2005/windowstransport/adfs/services/trust/13/windowstransport/adfs/services/trust/2005/usernamemixed/adfs/services/trust/13/usernamemixed/adfs/services/trust/2005/certificatemixed/adfs/services/trust/13/certificatemixed

Avertissement

adfs/services/trust/2005/windowstransport et adfs/services/trust/13/windowstransport doivent tous les deux être activés en tant que points de terminaison uniquement accessibles sur intranet et ils NE doivent PAS être exposés comme points de terminaison accessibles sur extranet via le proxy d’application web. Pour en savoir plus sur la désactivation des points de terminaison Windows WS-Trust, consultez Désactiver les points de terminaison Windows WS-Trust sur le proxy. Vous pouvez visualiser les points de terminaison qui sont activés par le biais de la console de gestion AD FS sous Service>Points de terminaison.

Configurez la jointure hybride Microsoft Entra à l’aide de Microsoft Entra Connect pour un environnement fédéré :

Ouvrez Microsoft Entra Connect, puis sélectionnez Configurer.

Sur la page Tâches supplémentaires, sélectionnez Configurer les options de l’appareil, puis Suivant.

Sur la page Vue d’ensemble, sélectionnez Suivant.

Sur la page Se connecter à Microsoft Entra ID, entrez les informations d'identification d’un Administrateur d’identité hybride pour votre tenant Microsoft Entra, puis sélectionnez Suivant.

Dans la page Options de l’appareil, sélectionnez Configurer la jointure hybride Microsoft Entra, puis sélectionnez Suivant.

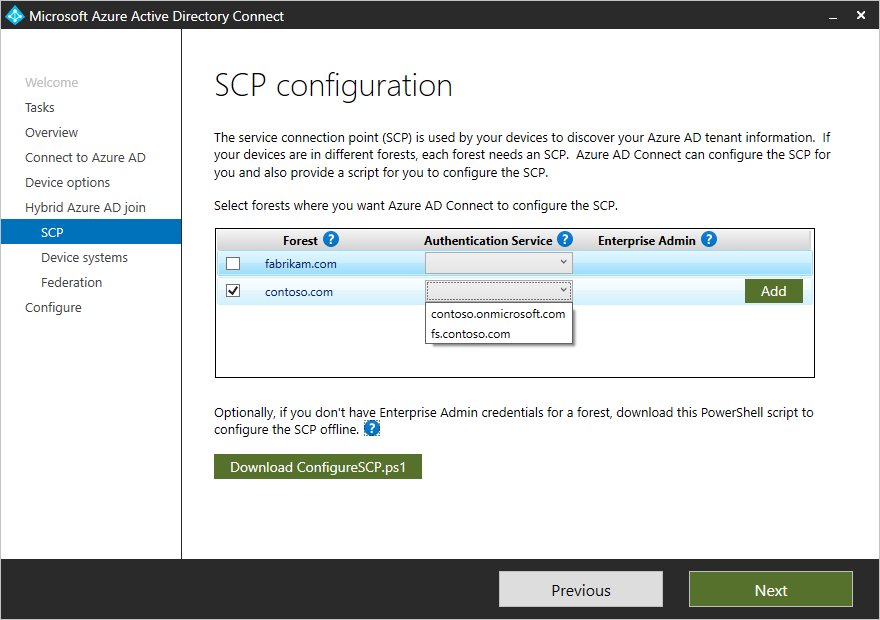

Dans la page SCP, effectuez les étapes suivantes, puis sélectionnez Suivant :

- Sélectionnez la forêt.

- Sélectionnez le service d’authentification. Vous devez sélectionner Serveur AD FS, sauf si votre organisation a exclusivement des clients Windows 10 ou ultérieur et si vous configurez la synchronisation d’ordinateur/appareil, ou si votre organisation utilise l’authentification unique fluide.

- Sélectionnez Ajouter pour entrer les informations d’identification de l’administrateur d’entreprise.

Dans la page Systèmes d’exploitation des appareils, sélectionnez les systèmes d’exploitation utilisés par les appareils dans votre environnement Active Directory, puis sélectionnez Suivant.

Sur la page Configuration de la fédération, entrez les informations d’identification de votre administrateur AD FS, puis sélectionnez Suivant.

Sur la page Prêt à configurer, sélectionnez Configurer.

Sur la page Configuration effectuée, sélectionnez Quitter.

Avertissements concernant la fédération

Avec Windows 10 1803 ou version ultérieure, si la jointure hybride instantanée Microsoft Entra pour un environnement fédéré utilisant AD FS échoue, nous avons recours à Microsoft Entra Connect pour synchroniser l’objet ordinateur dans Microsoft Entra ID pour terminer l’inscription de l’appareil pour la jointure hybride Microsoft Entra.

Autres scénarios

Les organisations peuvent tester la jointure hybride Microsoft Entra sur un sous-ensemble de leur environnement avant le déploiement complet. Vous trouverez les étapes pour effectuer un déploiement ciblé dans l’article Déploiement ciblé de la jointure hybride Microsoft Entra. Les organisations doivent inclure un échantillon d’utilisateurs de rôles et de profils différents dans ce groupe pilote. Un déploiement ciblé permet d’identifier les problèmes que votre plan pourrait ne pas résoudre avant de l’étendre à l’ensemble de l’organisation.

Certaines organisations risquent de ne pas pouvoir utiliser Microsoft Entra Connect pour configurer AD FS. Vous trouverez les étapes permettant de configurer les revendications manuellement dans l’article Configurer manuellement la jonction hybride Microsoft Entra.

Cloud du gouvernement des États-Unis (Cloud de la communauté du secteur public High et DoD)

Pour les organisations dans Azure Government, l’accès des appareils aux ressources Microsoft suivantes depuis le réseau de votre organisation est indispensable à la jointure hybride Microsoft Entra :

https://enterpriseregistration.windows.netethttps://enterpriseregistration.microsoftonline.ushttps://login.microsoftonline.ushttps://device.login.microsoftonline.ushttps://autologon.microsoft.us(si vous utilisez ou prévoyez d’utiliser l’authentification unique fluide)

Résoudre les problèmes de jointure hybride Microsoft Entra

Si vous rencontrez des problèmes durant l’exécution d’une jointure hybride Microsoft Entra pour des appareils Windows joints à un domaine, consultez :

- Dépannage des appareils à l’aide de la commande dsregcmd

- Résolution de problèmes concernant la jointure hybride Microsoft Entra pour les appareils Windows actuels

- Résolution de problèmes concernant la jointure hybride Microsoft Entra pour les appareils Windows de bas niveau

- Résoudre les problèmes d’état des appareils en attente