Planification de la gestion des identités et des accès client (préversion)

L’ID externe Microsoft Entra représente une solution personnalisable et extensible permettant d’ajouter la gestion des identités et des accès des clients (CIAM) à votre application. Puisqu’elle repose sur la plateforme Microsoft Entra, vous bénéficiez de la cohérence en matière d’intégration d’applications, de gestion des locataires et d’opérations pour l’ensemble de votre personnel et de vos scénarios clients. Lors de la conception de votre configuration, il est important de connaître les composants d’un locataire externe et les fonctionnalités Microsoft Entra disponibles pour vos scénarios clients.

Important

ID externe Microsoft Entra pour les applications externes est actuellement disponible en préversion. Consultez les Conditions universelles de licence pour les services en ligne pour connaître les conditions juridiques qui s’appliquent aux fonctionnalités et services Azure qui sont en version bêta, en version préliminaire ou qui ne sont généralement pas disponibles.

Cet article fournit une infrastructure générale permettant d'intégrer votre application et de configurer l’ID externe Microsoft Entra. Il décrit les fonctionnalités disponibles dans un locataire externe et décrit les éléments importants à prendre en compte lors de la planification et ce, à chaque étape de votre intégration.

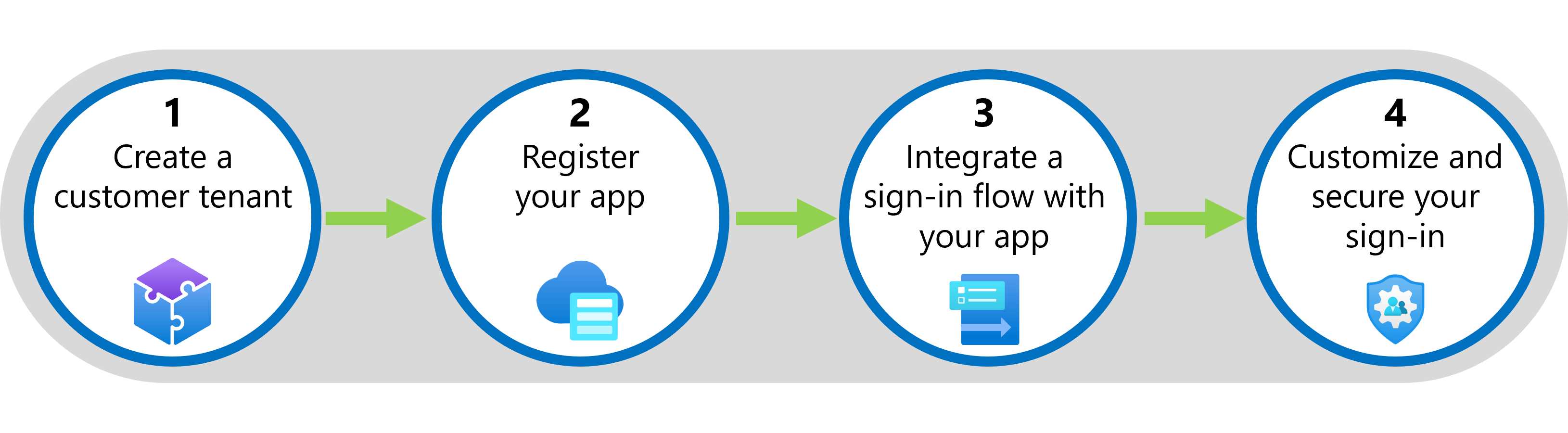

L’ajout d’une connexion sécurisée à votre application ainsi que la configuration d’une gestion des identités et des accès des clients impliquent quatre étapes principales :

Cet article décrit chacune de ces étapes et décrit les éléments essentiels en matière de planification. Dans le tableau suivant, sélectionnez une étape pour plus d’informations et de planification, ou bien accédez directement aux guides pratiques.

Étape 1 : Créer un locataire externe

Un locataire externe est la première ressource à créer pour commencer à utiliser un ID externe Microsoft Entra. Votre locataire externe est là où vous inscrivez votre application. Il contient également un répertoire dans lequel vous gérez les identités et les accès des clients, indépendamment de votre locataire du personnel.

Lorsque vous créez un locataire externe, vous pouvez définir votre emplacement géographique et votre nom de domaine. Si vous utilisez actuellement Azure AD B2C, le nouveau modèle de personnel et de locataire externe n’affecte pas vos locataires Azure AD B2C existants.

Comptes d’utilisateur dans un locataire externe

L’annuaire d’un locataire externe contient des comptes d’administrateur et d’utilisateur client. Vous pouvez créer et gérer des comptes administrateur pour votre locataire externe. Les comptes clients sont généralement créés par le biais de l’inscription en libre-service, mais vous pouvez créer et gérer des comptes clients locaux.

Les comptes clients disposent d'un ensemble d’autorisations par défaut. Les clients ne peuvent pas accéder aux informations sur les autres utilisateurs dans le locataire externe. Par défaut, les clients ne peuvent pas accéder aux informations concernant d'autres utilisateurs, groupes ou appareils.

Comment créer un locataire externe

Créez un locataire externe dans le centre d’administration Microsoft Entra.

Si vous n’avez pas encore de locataire Microsoft Entra et souhaitez essayer un ID externe Microsoft Entra, nous vous recommandons d’utiliser l’expérience de prise en main pour démarrer un essai gratuit.

Étape 2 : inscrire votre application

Avant que vos applications ne puissent interagir avec l’ID externe Microsoft Entra, vous devez les inscrire dans votre locataire externe. Microsoft Entra ID assure la gestion des identités et des accès (IAM) uniquement pour les applications inscrites. L’inscription de votre application établit une relation d’approbation et vous permet d’intégrer avec un ID externe Microsoft Entra.

Ensuite, pour terminer la relation d’approbation entre Microsoft Entra ID et votre application, mettez à jour le code source de votre application avec les valeurs attribuées lors de l’inscription de l’application, telles que l’ID d’application (client), le sous-domaine du répertoire (locataire) et la clé secrète client.

Nous fournissons des échantillons de guides de code et des guides d’intégration approfondis pour plusieurs types d’applications et dans différentes langues. Selon le type d’application que vous souhaitez inscrire, vous trouverez des conseils sur notre page Échantillon par type d’application et par langue.

Comment inscrire votre application

Trouvez des conseils spécifiques à l’application que vous souhaitez inscrire dans notre page Échantillon par type d’application et par langue.

Si nous n’avons pas de guide correspondant à votre plateforme ou langue, reportez-vous aux instructions générales relatives à l’inscription d’une application dans un locataire externe.

Étape 3 : intégrer un flux de connexion à votre application

Une fois que vous avez configuré votre locataire externe et inscrit votre application, créez un flux d’utilisateur d’inscription et de connexion. Ensuite, intégrez votre application au flux utilisateur afin que toute personne souhaitant y accéder passe par l’expérience d’inscription et de connexion que vous avez conçue.

Pour intégrer votre application à un flux utilisateur, vous ajoutez votre application aux propriétés du flux utilisateur et mettez à jour votre code d’application avec vos informations du locataire et votre point de terminaison d’autorisation.

Flux d’authentification

Lors de la connexion d'un client à votre application, celle-ci envoie une demande d'autorisation au point de terminaison indiqué pour associer l'application au flux utilisateur. Le flux utilisateur définit et contrôle l’expérience de connexion du client.

Lors de sa première connexion, l'utilisateur se voit proposer une expérience d'inscription. Il entre des informations basées sur les attributs utilisateur intégrés ou personnalisés que vous avez choisi de collecter.

Une fois l’inscription terminée, Microsoft Entra ID génère un jeton et redirige le client vers votre application. Un compte client est créé pour le client dans le répertoire.

Flux d’utilisateur d’inscription et de connexion

Lors de la planification de votre expérience d'inscription et de connexion, déterminez vos exigences :

Nombre de flux utilisateur. Chaque application peut détenir un seul flux utilisateur d’inscription et de connexion. Si vous avez plusieurs applications, vous pouvez utiliser un seul flux utilisateur pour chacune d'entre elles. Ou, si vous souhaitez une expérience différente pour chaque application, vous pouvez créer plusieurs flux utilisateur. Le maximum est de 10 flux d’utilisateurs par locataire externe.

Personnalisations de la marque et de la langue de l’entreprise. Bien que nous décrivions la configuration des personnalisations de la marque et de la langue de l’entreprise plus loin à l’étape 4, vous pouvez les configurer à tout moment, avant ou après l’intégration d’une application à un flux utilisateur. Si vous configurez la personnalisation de l’entreprise avant de créer le flux d’utilisateurs, les pages de connexion prennent en compte cette personnalisation. Sinon, les pages de connexion prennent en compte la personnalisation neutre par défaut.

Attributs à collecter. Dans les paramètres du flux utilisateur, vous pouvez sélectionner un ensemble d’attributs utilisateur intégrés que vous souhaitez collecter auprès des clients. Le client insère les informations sur la page d’inscription, qui sont stockées avec son profil dans votre répertoire. Si vous souhaitez collecter plus d’informations, vous pouvez définir des attributs personnalisés et les ajouter à votre flux utilisateur.

Consentement relatif aux conditions générales. Vous pouvez utiliser des attributs utilisateur personnalisés pour inviter les utilisateurs à accepter vos conditions générales. Par exemple, vous pouvez ajouter des cases à cocher à votre formulaire d’inscription, et inclure des liens vers vos conditions d’utilisation et vos politiques de confidentialité.

Conditions requises en cas de revendication de jetons. Si votre application nécessite des attributs utilisateur spécifiques, vous pouvez les inclure dans le jeton envoyé à votre application.

Fournisseurs d’identité sociale. Vous pouvez configurer des fournisseurs d’identité sociale Google et Facebook, puis les ajouter à votre flux utilisateur en tant qu’options de connexion.

Comment intégrer un flux utilisateur à votre application

Si vous souhaitez collecter des informations auprès de clients au-delà des attributs utilisateur intégrés, définissez des attributs personnalisés pour les rendre disponibles lors de la configuration de votre flux utilisateur.

Créer un flux utilisateur d’inscription et de connexion pour les clients.

Ajouter votre application au flux utilisateur.

Étape 4 : personnaliser et sécuriser votre connexion

Lors de la planification de votre stratégie de marque, personnalisation des langues et extensions personnalisées, tenez compte des points suivants :

Image de l’entreprise. Une fois qu’un locataire externe est créé, vous pouvez personnaliser l’apparence de vos applications web pour les clients connectés ou inscrits, afin de personnaliser leur expérience en tant qu’utilisateur final. Dans Microsoft Entra ID, la personnalisation Microsoft par défaut s’affiche dans vos pages de connexion tant que vous ne changez pas les paramètres. Cette marque constitue l'aspect global affiché pour toutes les connexions à votre locataire. En savoir plus concernant la personnalisation de l’apparence de connexion.

Extension des revendications de jeton d’authentification. L’ID externe Microsoft Entra a été conçu pour être flexible. Une extension d’authentification personnalisée vous permet d’ajouter des revendications provenant de systèmes externes au jeton d'application avant que ce dernier ne soit délivré à l'application. En savoir plus concernant l’ajout de votre propre logique métier avec des extensions d’authentification personnalisées.

Authentification multi-facteur (MFA). Vous pouvez également sécuriser l'accès aux applications en appliquant le MFA, et ajouter ainsi un deuxième niveau de sécurité lors de la connexion de l'utilisateur ; celui-ci requérant une vérification au moyen d'un code d'accès à usage unique par e-mail. En savoir plus concernant le MFA pour les clients.

Authentification native. L’authentification native vous permet d’héberger l’interface utilisateur dans l’application cliente au lieu de déléguer l’authentification aux navigateurs. En savoir plus sur l’authentification native dans l’ID externe Microsoft Entra.

Sécurité et gouvernance. Découvrez les fonctionnalités de sécurité et gouvernance disponibles dans le locataire externe, notamment la Protection des identités.

Comment personnaliser et sécuriser votre connexion

- Personnaliser la marque

- Ajout de fournisseurs d'identité

- Collecter les attributs utilisateur lors de l’inscription

- Ajouter des attributs au jeton

- Ajouter l’authentification multi-facteur

Étapes suivantes

- Démarrer une version d’évaluation gratuite ou créer votre locataire externe.

- Trouver des échantillons et des conseils relatifs à l’intégration de votre application.

- Consultez aussi le Centre de développement d’ID externe Microsoft Entra pour connaître le contenu et les ressources les plus récents destinés aux développeurs.