Configurer les restrictions liées au locataire v2

Remarque

Certaines fonctionnalités décrites dans cet article sont des fonctionnalités d'évaluation. Pour plus d’informations sur les préversions, consultez Conditions d’utilisation supplémentaires pour les préversions de Microsoft Azure.

Pour renforcer la sécurité, vous pouvez limiter l'accès des utilisateurs qui se connectent avec un compte externe depuis vos réseaux ou vos appareils. Les paramètres de restrictions de locataire, inclus avec les paramètres d’accès interlocataire, vous permettent de créer une stratégie pour contrôler l’accès aux applications externes.

Supposons, par exemple, qu'un utilisateur de votre organisation ait créé un autre compte sur un locataire inconnu ou qu'une organisation externe ait délivré à votre utilisateur un compte avec lequel il peut se connecter à son organisation. Vous pouvez utiliser les restrictions liées au locataire pour empêcher l'utilisateur d'accéder à certaines applications externes (ou à l'ensemble d'entre elles) lorsqu'il se connecte avec un compte externe à votre réseau ou vos appareils.

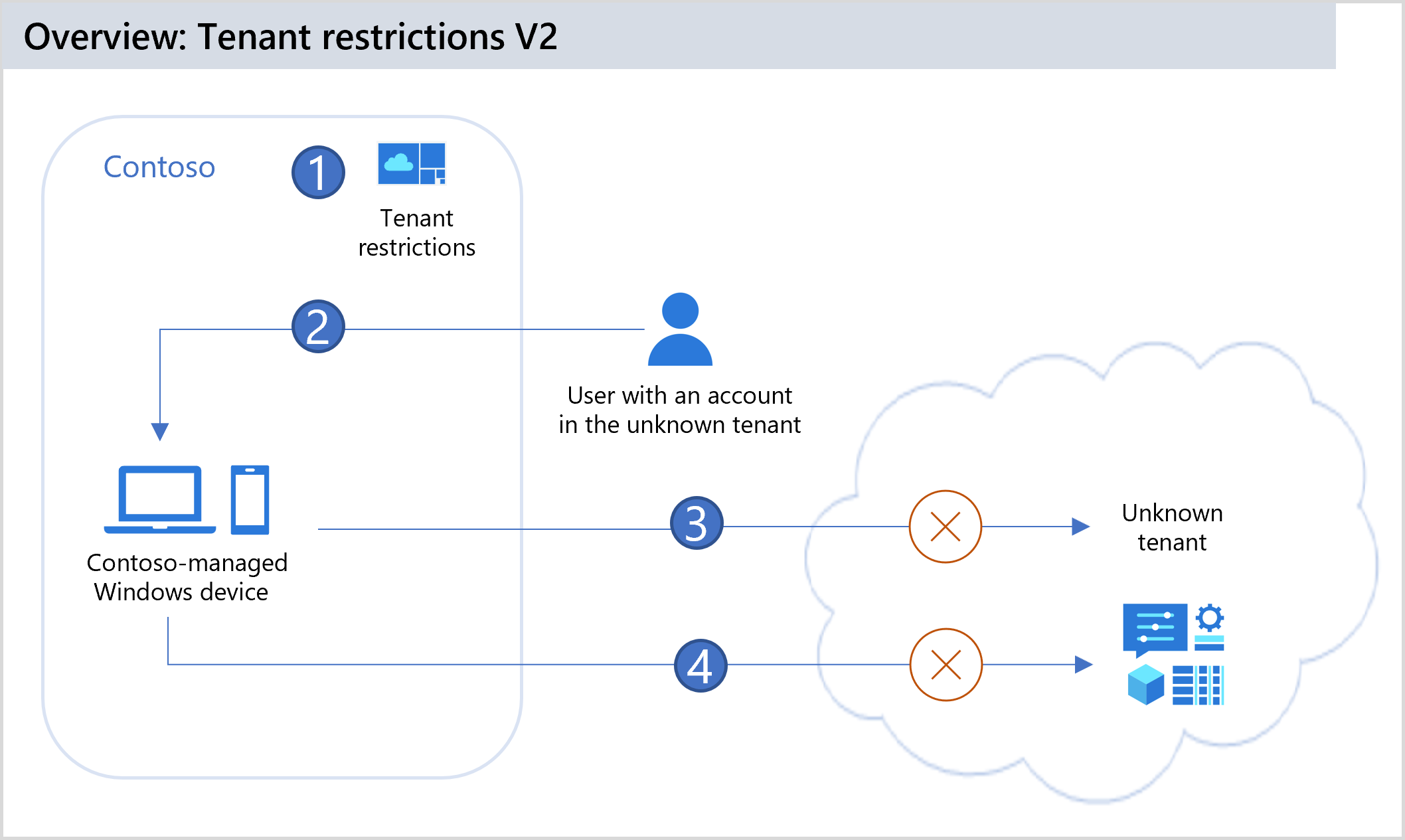

| Étapes | Description |

|---|---|

| 1 | Contoso configure les restrictions liées au locataire dans les paramètres d'accès interlocataires afin de bloquer tous les comptes et les applications externes. Contoso applique la stratégie sur chaque appareil Windows. Pour cela, il met à jour la configuration de l'ordinateur local avec l'ID de locataire de Contoso et l'ID de stratégie de restriction liée au locataire. |

| 2 | Un utilisateur disposant d'un appareil Windows géré par Contoso tente de se connecter à une application externe avec un compte situé sur un locataire inconnu. L'appareil Windows ajoute un en-tête HTTP à la requête d'authentification. L'en-tête contient l'ID de locataire de Contoso et l'ID de stratégie de restriction liée au locataire. |

| 3 | Protection du plan d'authentification : Microsoft Entra utilise l'en-tête de la requête d'authentification pour rechercher la stratégie de restriction liée au locataire dans le cloud Microsoft Entra. Puisque la stratégie de Contoso empêche les comptes externes d'accéder aux locataires externes, la requête est bloquée au niveau de l'authentification. |

| 4 | Protection du plan de données (préversion) : l'utilisateur tente d'accéder à l'application externe en copiant un jeton de réponse d'authentification obtenu hors du réseau de Contoso et en le collant dans l'appareil Windows. En revanche, Microsoft Entra ID compare la revendication du jeton à l'en-tête HTTP ajouté par l'appareil Windows. Comme ils ne correspondent pas, Microsoft Entra ID bloque la session afin que l'utilisateur ne puisse pas accéder à l'application. |

Les restrictions liées au locataire v2 fournissent des options pour la protection du plan d’authentification et la protection du plan de données.

La protection du plan d’authentification fait référence à l’utilisation d’une stratégie de restrictions liées au locataire v2 pour bloquer les connexions à l’aide d’identités externes. Par exemple, vous pouvez empêcher un initié malveillant de divulguer des données via un e-mail externe en empêchant l’attaquant de se connecter à son locataire malveillant. La protection du plan d’authentification des restrictions liées au locataire v2 est en disponibilité générale.

La protection du plan de données fait référence à la prévention des attaques qui contournent l’authentification. Par exemple, un attaquant peut essayer d’autoriser l’accès à des applications locataires malveillantes à l’aide d’une invitation à une réunion anonyme Teams ou de l’accès aux fichiers anonymes SharePoint. Ou alors l’attaquant peut copier un jeton d’accès à partir d’un appareil dans un locataire malveillant et l’importer sur votre appareil d’organisation. La protection du plan de données des restrictions liées au locataire v2 force l’utilisateur à s’authentifier lorsqu’il tente d’accéder à une ressource et bloque l’accès en cas d’échec de l’authentification.

Alors que les restrictions liées au locataire v1 fournissent une protection du plan d’authentification via une liste d’autorisation de locataire configurée sur votre proxy d’entreprise, les restrictions liées au locataire v2 vous offrent des options d’authentification granulaire et de protection du plan de données, avec ou sans proxy d’entreprise. Si vous utilisez un proxy d’entreprise pour une injection d’en-tête, les options incluent uniquement la protection du plan d’authentification.

Présentation des restrictions liées au locataire v2

Dans les paramètres d’accès interlocataire de votre organisation, vous pouvez configurer une stratégie de restrictions liées au locataire v2. Une fois la stratégie créée, il existe trois façons d’appliquer la stratégie dans votre organisation.

- Restrictions liées au locataire universelles v2. Cette option fournit à la fois la protection du plan d’authentification et du plan de données sans proxy d’entreprise. Les restrictions liées au locataire universelles utilisent l’accès sécurisé global (préversion) pour baliser tout le trafic, quel que soit le système d’exploitation, le navigateur ou le facteur de forme de l’appareil. Cela permet la prise en charge de la connectivité cliente et réseau distante.

- Restrictions liées au locataire du plan d’authentification v2. Vous pouvez déployer un proxy d’entreprise dans votre organisation et le configurer pour définir des signaux de restrictions liées locataire (v2) sur tout le trafic vers Microsoft Entra ID et comptes Microsoft (MSA).

- Restrictions liées au locataire Windows v2. Pour vos appareils Windows d’entreprise, vous pouvez exécuter à la fois la protection du plan d’authentification et du plan de données en appliquant des restrictions liées au locataire directement sur les appareils. Les restrictions liées au locataire s'appliquent lors de l'accès aux ressources, ce qui assure la couverture du chemin d'accès aux données et la protection contre l'infiltration de jetons. Un proxy d’entreprise n’est pas nécessaire pour l’exécution de la stratégie. Les appareils peuvent être managé par Microsoft Entra ID ou par des appareils joints à un domaine qui sont managés via la stratégie de groupe.

Remarque

Cet article décrit comment configurer les restrictions liées au locataire (v2) avec le centre d’administration Microsoft Entra. Vous pouvez également utiliser l'API d'accès interlocataire Microsoft Graph pour créer ce type de stratégies de restriction liée au locataire.

Scénarios pris en charge

Les restrictions liées au locataire v2 peuvent être limitées à certains utilisateurs, groupes, organisations ou applications externes. Les applications basées sur la pile de mise en réseau du système d’exploitation Windows sont protégées. Les scénarios suivants sont pris en charge :

- toutes les applications Office (quel que soit la version ou le canal de version) ;

- les applications de la plateforme Windows universelle (UWP) .NET ;

- la protection du plan d'authentification pour toutes les applications qui s'authentifient avec Microsoft Entra ID (y compris toutes les applications Microsoft internes et toutes les applications tierces qui utilisent Microsoft Entra ID pour l'authentification) ;

- la protection du plan de données pour SharePoint Online et Exchange Online ;

- la protection d'accès anonyme pour SharePoint Online, OneDrive Entreprise et Teams (avec configuration des contrôles de fédération) ;

- la protection des plans d'authentification et de données pour les comptes locataire ou consommateur Microsoft.

- Lors de l’utilisation de restrictions liées au locataire universelles dans l’accès sécurisé global (préversion), tous les navigateurs et toutes les plateformes.

- Lors de l’utilisation de la stratégie de groupe Windows, Microsoft Edge et tous les sites web dans Microsoft Edge.

Scénarios non pris en charge

- Le blocage anonyme sur un compte consommateur OneDrive. Pour contourner ce problème au niveau du proxy, les clients peuvent bloquer https://onedrive.live.com/.

- Lorsque l'utilisateur accède à une application tierce (comme Slack) avec un lien anonyme ou d'un compte autre qu'Azure AD.

- Lorsque l'utilisateur copie un jeton délivré par Microsoft Entra ID d'un ordinateur personnel vers un ordinateur professionnel et l'utilise pour accéder à une application tierce (comme Slack).

- Restrictions liées au locataire par utilisateur pour les comptes Microsoft.

Comparaison des restrictions liées au locataire v1 et v2

Le tableau ci-dessous compare les fonctionnalités de chaque version.

| Restrictions liées au locataire v1 | Restrictions liées au locataire v2 | |

|---|---|---|

| Application de stratégies | Le proxy d'entreprise applique la stratégie de restriction liée au locataire dans le plan de contrôle Microsoft Entra ID. | Options : – Restrictions liées au locataire universelles dans l’accès sécurisé global (préversion), qui utilise la signalisation de stratégie pour baliser tout le trafic, fournissant à la fois la prise en charge de l’authentification et du plan de données sur toutes les plateformes. – Protection du plan d’authentification uniquement, où le proxy d’entreprise définit des signaux de restrictions liées au locataire v2 sur tout le trafic. – La gestion des périphériques Windows, où les appareils sont configurés pour diriger le trafic Microsoft vers la stratégie de restriction liée au locataire, laquelle est exécutée dans le cloud. |

| Limitation concernant l’application de la stratégie | Elles gèrent les proxies d'entreprise en ajoutant des locataires à la liste d'autorisation du trafic Microsoft Entra. Limite de caractères de la valeur d’en-tête dans Restrict-Access-To-Tenants : <allowed-tenant-list> limite le nombre de locataires pouvant être ajoutés. |

Managées par une stratégie cloud dans la stratégie d’accès interlocataire. Une stratégie de partenaire est créée pour chaque locataire externe. Actuellement, la configuration de tous les locataires externes est contenue dans une stratégie avec une limite de taille de 25 Ko. |

| Requêtes de locataire malveillantes | Microsoft Entra ID bloque les requêtes d'authentification de locataire malveillantes pour assurer la protection du plan d'authentification. | Microsoft Entra ID bloque les requêtes d'authentification de locataire malveillantes pour assurer la protection du plan d'authentification. |

| Granularité | Limitées au tenant et à tous les comptes Microsoft. | Elles assurent la granularité des locataires, des utilisateurs, des groupes et des applications. (La granularité au niveau de l’utilisateur n’est pas prise en charge avec les comptes Microsoft.) |

| Accès anonyme | L'accès anonyme aux réunions Teams et au partage de fichiers est autorisé. | L'accès anonyme aux réunions Teams est bloqué. L'accès aux ressources partagées de manière anonyme (à savoir toute personne disposant du lien) est bloqué. |

| Comptes Microsoft | Elles utilisent un en-tête Restrict-MSA pour bloquer l'accès aux comptes consommateur. | Elles permettent de contrôler l'authentification des comptes Microsoft (MSA et Live ID) sur les plans d'identité et de données. Ainsi, si vous utilisez les restrictions liées au locataire par défaut, vous pouvez créer une stratégie spécifique aux comptes Microsoft afin que les utilisateurs puissent accéder à certaines applications depuis leurs comptes Microsoft, par exemple : Microsoft Learn (ID d'application 18fbca16-2224-45f6-85b0-f7bf2b39b3f3) ; ou Microsoft Enterprise Skills Initiative (ID d'application 195e7f27-02f9-4045-9a91-cd2fa1c2af2f). |

| Gestion proxy | Elles gèrent les proxies d'entreprise en ajoutant des locataires à la liste d'autorisation du trafic Microsoft Entra. | Pour la protection du plan d’authentification du proxy d’entreprise, configurez le proxy pour définir des signaux de restrictions liées au locataire v2 sur tout le trafic. |

| Plateforme prise en charge | Elles sont prises en charge sur toutes les plateformes. Elles assurent uniquement la protection du plan d'authentification. | Les restrictions liées au locataire universelles dans l’accès sécurisé global (préversion) prennent en charge n’importe quel système d’exploitation, navigateur ou facteur de forme d’appareil. La protection du plan d’authentification de proxy d’entreprise prend en charge macOS, le navigateur Chrome et les applications .NET. La gestion des périphériques Windows prend en charge les systèmes d’exploitation Windows et Microsoft Edge. |

| Prise en charge du portail | Aucune interface utilisateur du centre d’administration Microsoft Entra ne permet de configurer la stratégie. | Une interface utilisateur disponible dans le centre d’administration Microsoft Entra permet de configurer la stratégie cloud. |

| Applications non prises en charge | N/A | Elles utilisent les points de terminaison Microsoft pour bloquer l'utilisation des applications non prises en charge à l'aide du contrôle d'application Windows Defender (WDAC) ou du Pare-feu Windows (pour Chrome ou Firefox, par exemple). Consultez Bloquer les applications Chrome, Firefox et .NET (comme PowerShell). |

Migrer les stratégies de restrictions liées au locataire v1 vers v2 sur le proxy

La migration de stratégies de restrictions liées au locataire de v1 vers v2 est une opération ponctuelle. Après la migration, aucune modification n’est requise côté client. Vous pouvez apporter des modifications de stratégie côté serveur ultérieures via le Centre d’administration Microsoft Entra.

Lorsque vous activez les TRv2 sur le proxy, vous pouvez appliquer les TRv2 uniquement sur le plan d’authentification. Pour activer les TRv2 sur les plans d’authentification et de données, vous devez activer la signalisation côté client TRv2 à l’aide des TRv2 universelles

Étape 1 : Configuration de la liste autorisée des locataires partenaires

TRv1 : Les restrictions de locataires v1 (TRv1) vous permettent de créer une liste verte d’ID de locataires et/ou de points de terminaison de connexion Microsoft pour vous assurer que les utilisateurs accèdent aux locataires externes autorisés par votre organisation. Les TRv1 le permettent en ajoutant l’en-tête Restrict-Access-To-Tenants: <allowed-tenant-list> sur le proxy. Par exemple : ’Restrict-Access-To-Tenants : « contoso.com, fabrikam.com, dogfood.com ». En savoir plus sur les restrictions liées au locataire v1.

TRv2 : Avec les restrictions de locataires v2 (TRv2), la configuration est déplacée vers la stratégie cloud côté serveur et il n’est pas nécessaire d’utiliser l’en-tête TRv1.

- Sur votre proxy d’entreprise, vous devez supprimer l’en-tête des restrictions de locataire v1,

Restrict-Access-To-Tenants: <allowed-tenant-list>. - Créez une stratégie de locataire partenaire pour chaque locataire répertorié dans votre liste de locataires autorisés en suivant les étapes décrites à l’étape 2 : configurer les restrictions de locataires v2 pour des partenaires spécifiques. Veillez à suivre ces instructions :

Remarque

- Conservez la stratégie par défaut des restrictions liées au locataire v2 qui bloque l’accès à tous les locataires externes à l’aide d’identités étrangères (par exemple,

user@externaltenant.com). - Créez une stratégie de locataire partenaire pour chaque locataire répertorié dans votre liste d’autorisation v1 en suivant les étapes décrites à l’étape 2 : configurer les restrictions liées au locataire v2 pour des partenaires spécifiques.

- Autorisez uniquement des utilisateurs spécifiques à accéder à des applications spécifiques. Cette conception renforce votre sécurité en limitant l’accès aux utilisateurs nécessaires.

Étape 2 : blocage du locataire de compte consommateur ou de compte Microsoft

TRv1 : pour ne pas autoriser les utilisateurs à se connecter aux applications consommateur. Les Trv1 ont besoin que l’en-tête sec-Restrict-Tenant-Access-Policy soit injecté dans le trafic login.live.com comme sec-Restrict-Tenant-Access-Policy : restrict-msa'

TRv2 : Avec les TRv2, la configuration est déplacée vers la stratégie cloud côté serveur et il n’est pas nécessaire d’utiliser l’en-tête TRv1.

- Sur votre proxy d’entreprise, vous devez supprimer l’en-tête des restrictions de locataire v1 sec-Restrict-Tenant-Access-Policy : restrict-msa'.

- Créez une configuration de locataire partenaire pour le locataire de compte Microsoft en suivant les étapes décrites à l’étape 2 : configurer les restrictions de locataires v2 pour des partenaires spécifiques. Étant donné que l’attribution au niveau de l’utilisateur n’est pas disponible pour les locataires MSA, la stratégie s’applique à tous les utilisateurs MSA. Toutefois, la granularité au niveau de l’application est disponible et vous devez limiter l’accès des comptes MSA ou de consommateurs uniquement aux applications nécessaires.

Remarque

Le blocage du locataire MSA ne bloque pas le trafic sans utilisateur pour les appareils, notamment :

- Le trafic pour Autopilot, Windows Update et les données de télémétrie de l’organisation.

- Authentification B2B des comptes consommateurs ou authentification « passthrough », où les applications Azure et Office.com utilisent Microsoft Entra ID pour connecter des utilisateurs consommateurs dans un contexte de consommateur.

Étape 3 : Activer les restrictions de locataires v2 sur le proxy d’entreprise

TRv2 :Vous pouvez configurer le proxy d’entreprise pour activer le balisage côté client de l’en-tête des restrictions liées au locataire v2 à l’aide du paramètre de proxy d’entreprise suivant :sec-Restrict-Tenant-Access-Policy: <DirectoryID>:<policyGUID>

où <DirectoryID> est votre ID de locataire Microsoft Entra et <policyGUID> est l’ID d’objet de votre stratégie d’accès interlocataire.

Restrictions liées au locataire et paramètres entrants/sortants

Même si elles sont configurées avec les paramètres d'accès interlocataires, les restrictions liées au locataire fonctionnent séparément des paramètres d'accès entrant/sortant. Les paramètres d'accès interlocataires permettent de contrôler les cas où les utilisateurs se connectent avec un compte de l'organisation. De leur côté, les restrictions liées au locataire permettent de contrôler les cas où les utilisateurs utilisent un compte externe. Les paramètres entrants/sortants pour la collaboration B2B et la connexion directe B2B n'affectent pas (et ne sont pas affectés par) les paramètres de restriction liée au locataire.

Considérez les différents paramètres d'accès interlocataires comme suit :

- Les paramètres entrants contrôlent l'accès des comptes externes aux applications internes.

- Les paramètres sortants contrôlent l'accès des comptes internes aux applications externes.

- Les restrictions liées au locataire contrôlent l'accès des comptes externes aux applications externes.

Restrictions liées au locataire et collaboration B2B

Lorsque les utilisateurs doivent accéder à des organisations et des applications externes, nous recommandons plutôt d'activer les restrictions liées au locataire pour bloquer les comptes externes et d'utiliser la collaboration B2B. La collaboration B2B permet :

- d'utiliser l'accès conditionnel et de forcer l'authentification multifacteur pour les utilisateurs de la collaboration B2B.

- de gérer les accès entrants/sortants.

- de terminer les sessions et les informations d'identification lorsque l'état d'emploi d'un utilisateur de la collaboration B2B change ou que ses informations d'identification sont visées par une violation.

- d'utiliser les journaux de connexion pour afficher des détails sur l'utilisateur de la collaboration B2B.

Prérequis

Pour configurer les restrictions liées au locataire, vous avez besoin des éléments suivants :

- Microsoft Entra ID P1 ou P2

- Compte avec un rôle Administrateur général ou Administrateur de la sécurité

- Appareils Windows exécutant Windows 10 ou Windows 11 avec les dernières mises à jour

Configurer la stratégie cloud des restrictions liées au locataire v2 côté serveur

Étape 1 : configurer les restrictions liées au locataire par défaut v2

Les paramètres des restrictions liées au locataire (v2) sont accessibles dans le centre d’administration Microsoft Entra, sous Paramètres d’accès inter-locataires. Tout d'abord, configurez les restrictions liées au locataire par défaut que vous souhaitez appliquer à l'ensemble des utilisateurs, groupes, applications et organisations. Ensuite, si vous devez appliquer des configurations spécifiques à un partenaire, vous pouvez ajouter son organisation et personnaliser les paramètres qui diffèrent de ceux par défaut.

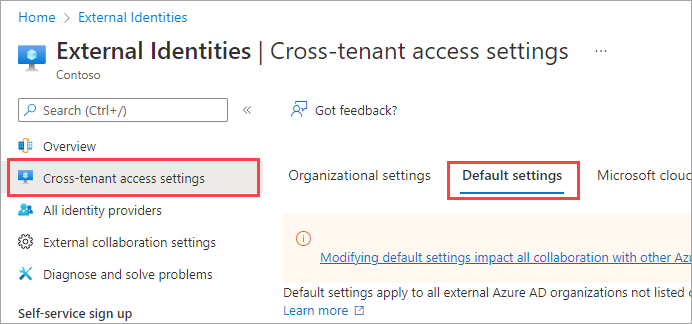

Configurer les restrictions liées au locataire par défaut

Conseil

Les étapes de cet article peuvent varier légèrement en fonction du portail à partir duquel vous démarrez.

Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’Administrateur de la sécurité.

Accédez à Identité>External Identities>Paramètres d'accès interlocataire, puis sélectionnez Paramètres d’accès interlocataire.

Sélectionnez l’onglet Paramètres par défaut.

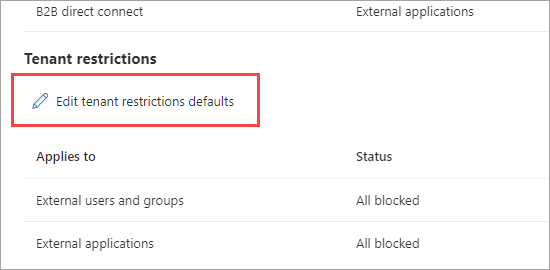

Faites défiler jusqu'à la section Restrictions liées au locataire.

Sélectionnez le lien Modifier les restrictions liées au locataire par défaut.

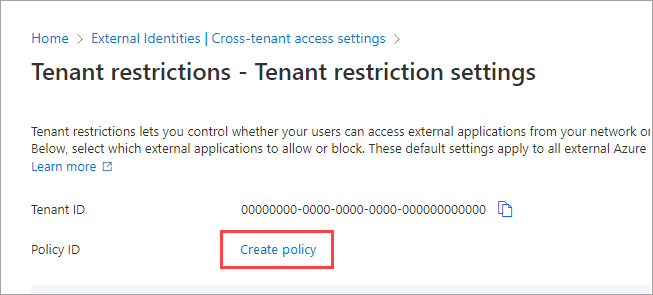

Si le locataire ne comporte pas encore de stratégie par défaut, un lien Créer une stratégie s'affiche à côté de l'ID de stratégie. Sélectionnez ce lien.

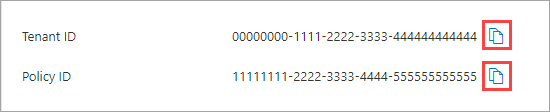

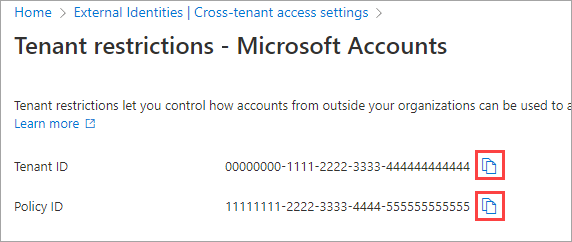

La page restrictions liées au locataire affiche à la fois l'ID de locataire et l'ID de stratégie de restriction liée au locataire. Utilisez les icônes de copie pour copier les deux valeurs. Vous en aurez besoin plus tard pour configurer les clients Windows et activer les restrictions liées au locataire.

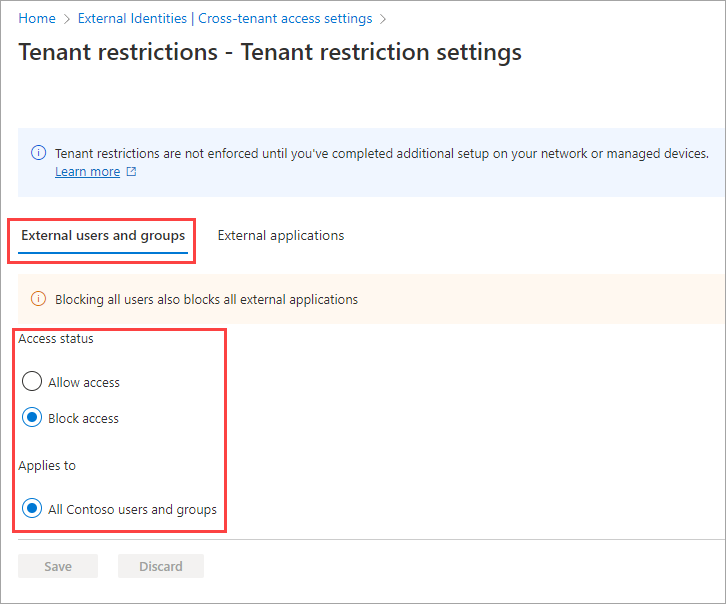

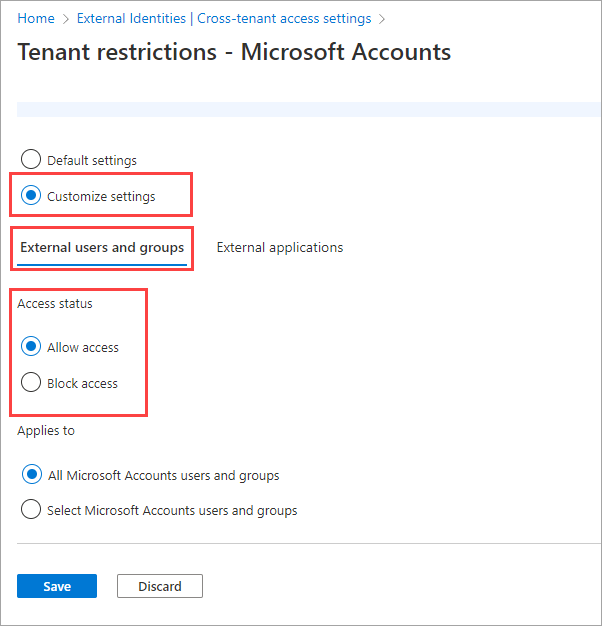

Sélectionnez l'onglet Utilisateurs et groupes externes. Sous État d'accès, choisissez l'une des options suivantes :

- Autoriser l'accès : permet à tous les utilisateurs connectés avec un compte externe d'accéder aux applications externes (définies dans l'onglet Applications externes).

- Bloquer l'accès : empêche tous les utilisateurs connectés avec un compte externe d'accéder aux applications externes (définies dans l'onglet Applications externes).

Notes

Vous ne pouvez pas limiter les paramètres par défaut à des comptes ni à des groupes individuels. Par conséquent, le paramètre S'applique à correspond toujours à Tous les <utilisateurs et groupes >du locataire. Sachez que si vous bloquez l'accès à tous les utilisateurs et les groupes, vous devez également bloquer l'accès à toutes les applications externes (dans l'onglet Applications externes).

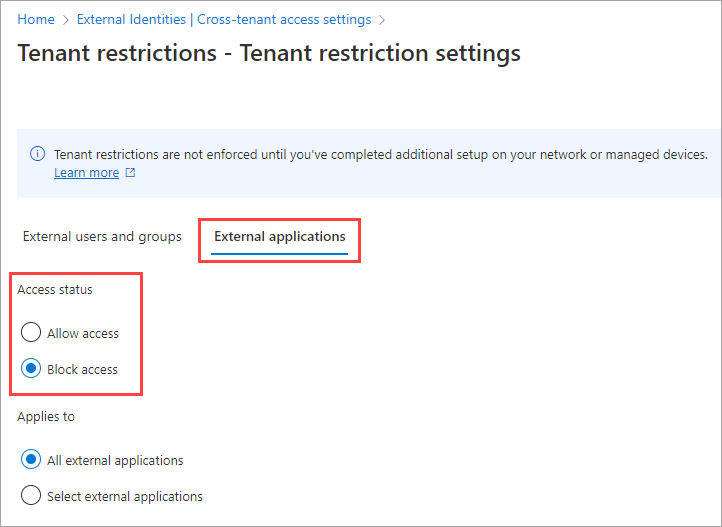

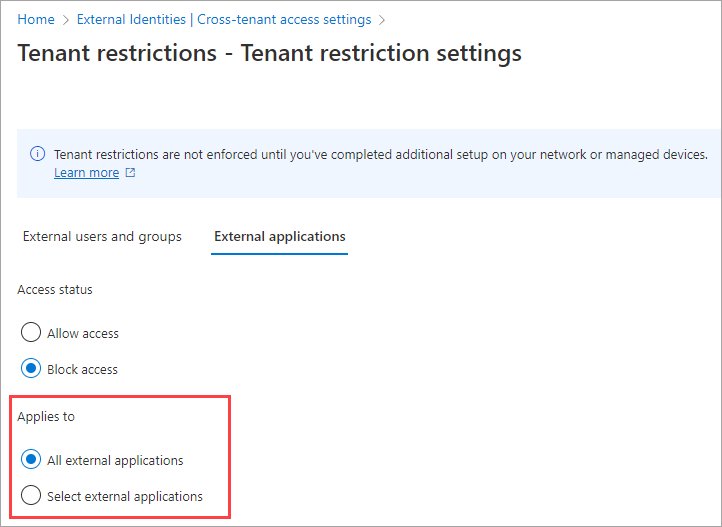

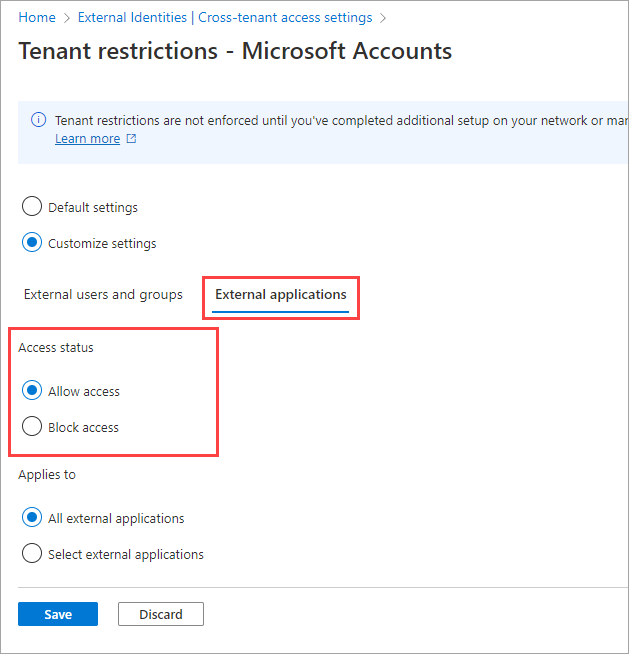

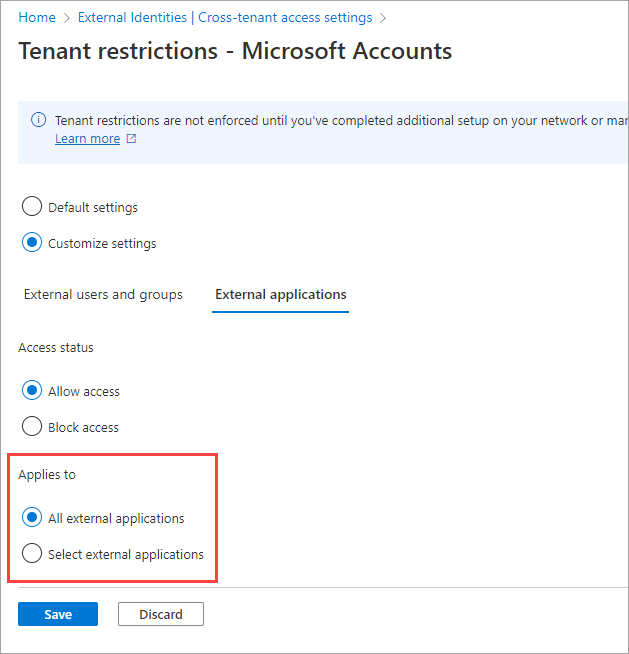

Sélectionnez l'onglet Applications externes. Sous État d'accès, choisissez l'une des options suivantes :

- Autoriser l'accès : permet à tous les utilisateurs connectés avec un compte externe d'accéder aux applications définies dans la section S'applique à.

- Bloquer l'accès : empêche tous les utilisateurs connectés avec un compte externe d'accéder aux applications définies dans la section S'applique à.

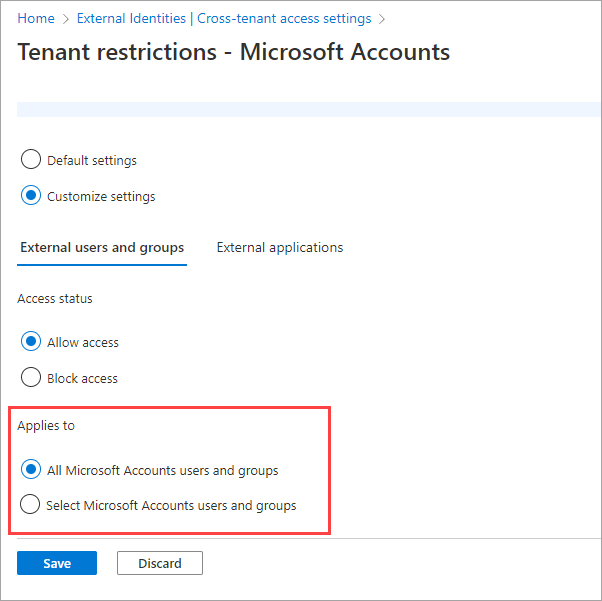

Sous S’applique à, sélectionnez l’une des options suivantes :

- Toutes les applications externes : applique l’action que vous avez choisie sous État de l’accès à toutes les applications externes. Si vous bloquez l’accès à toutes les applications externes, vous devez également bloquer l’accès à tous vos utilisateurs et groupes (sous l’onglet Utilisateurs et groupes).

- Certaines applications externes : permet de choisir les applications externes auxquelles vous souhaitez appliquer l'action sous État d'accès. Pour sélectionner des applications, choisissez Ajouter des applications Microsoft ou Ajouter d'autres applications. Recherchez le nom ou l'ID de l'application (l'ID de l'application cliente ou l'ID de l'application de ressource) et sélectionnez l'application. (Consultez la liste des ID des applications Microsoft couramment utilisées.) Pour ajouter d'autres applications, utilisez le bouton Ajouter. Quand vous avez terminé, sélectionnez Envoyer.

Sélectionnez Enregistrer.

Étape 2 : configurer les restrictions liées au locataire v2 pour certains partenaires

Supposons que vous utilisiez les restrictions liées au locataire pour bloquer l'accès par défaut, mais que vous souhaitiez autoriser les utilisateurs à accéder à certaines applications depuis un compte externe personnel. Supposons, par exemple, que vous souhaitez autoriser les utilisateurs à accéder à Microsoft Learn depuis leur compte Microsoft personnel. Cette section comporte les instructions pour ajouter des paramètres spécifiques à une organisation, lesquels l'emportent sur les paramètres par défaut.

Exemple : configurer les restrictions liées au locataire (v2) pour autoriser les comptes Microsoft

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’Administrateur de la sécurité ou qu’Administrateur de l’accès conditionnel au minimum.

Accédez à Identité>Azure Active Directory for External Identities>Paramètres d’accès entre locataires.

Sélectionnez Paramètres organisationnels.

Remarque

Si l'organisation que vous souhaitez ajouter figure déjà dans la liste, ignorez cette étape et accédez directement à la modification des paramètres.

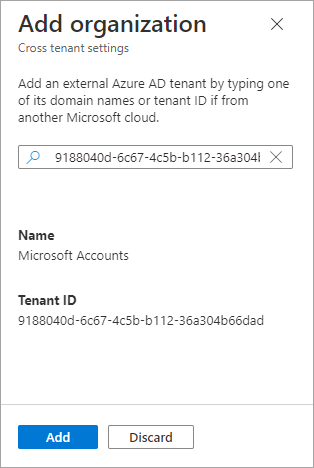

Sélectionnez Ajouter une organisation.

Dans le volet Ajouter une organisation, tapez le nom de domaine complet (ou ID de l’abonné) de l’organisation.

Exemple : recherchez l'ID de locataire des comptes Microsoft suivants :

9188040d-6c67-4c5b-b112-36a304b66dad

Sélectionnez l’organisation dans les résultats de la recherche, puis sélectionnez Ajouter.

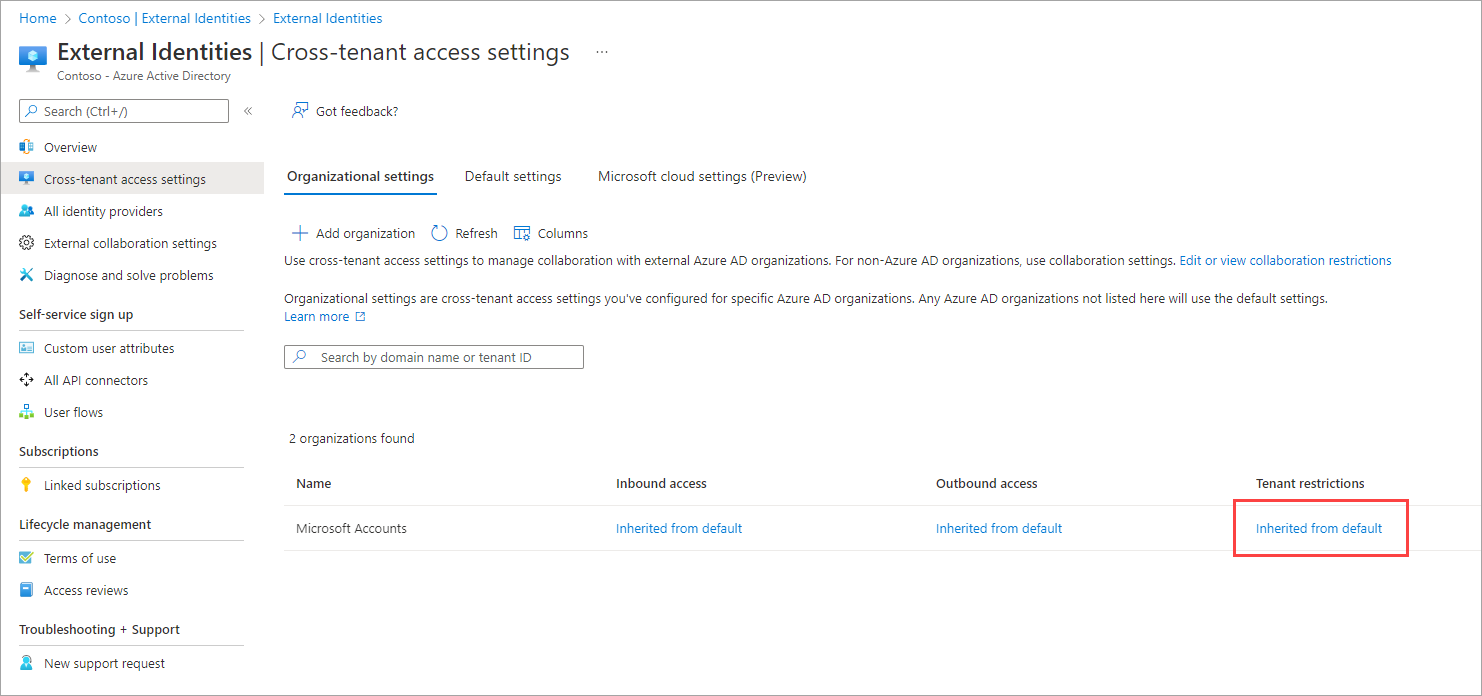

Modification des paramètres : recherchez l’organisation dans la liste Paramètres organisationnels, puis faites défiler horizontalement pour afficher la colonne Restrictions liées au locataire. À ce stade, tous les paramètres de restriction liée au locataire de l'organisation sont hérités des paramètres par défaut. Pour modifier les paramètres de l'organisation, sélectionnez le lien Héritées de la valeur par défaut sous la colonne restrictions liées au locataire.

La page Restrictions liées au locataire de l'organisation s'affiche. Copiez les valeurs de l'ID de locataire et de l'ID de stratégie. Vous en aurez besoin plus tard pour configurer les clients Windows et activer les restrictions liées au locataire.

Sélectionnez Personnaliser les paramètres, puis sélectionnez l'onglet Utilisateurs et groupes externes. Sous État d'accès, choisissez une option :

- Autoriser l'accès : permet à tous les utilisateurs et les groupes définis sous S'applique à et connectés avec un compte externe d'accéder aux applications externes (définies dans l'onglet Applications externes).

- Bloquer l'accès : empêche tous les utilisateurs et les groupes définis sous S'applique à et connectés avec un compte externe d'accéder aux applications externes (définies dans l'onglet Applications externes).

Notes

Dans le cadre de l'exemple des comptes Microsoft, nous allons sélectionner Autoriser l'accès.

Sous S’applique à, choisissez Tous les utilisateurs et groupes de l’<organisation>.

Remarque

La granularité des utilisateurs n’étant pas prise en charge avec les comptes Microsoft, la fonctionnalité Sélectionner les utilisateurs et groupes de l’<organisation> n’est pas disponible. Pour d’autres organisations, vous pouvez choisir Sélectionner les utilisateurs et groupes de l’<organisation>, puis procédez comme suit pour chaque utilisateur ou groupe que vous souhaitez ajouter :

- Sélectionnez Ajouter des utilisateurs et groupes externes.

- Dans le volet Sélectionner, tapez le nom d’utilisateur ou le nom de groupe dans la zone de recherche.

- Sélectionnez l’utilisateur ou le groupe dans les résultats de la recherche.

- Pour ajouter d'autres utilisateurs/groupes, sélectionnez Ajouter et répétez la procédure. Une fois que vous avez fini de sélectionner les utilisateurs et les groupes que vous souhaitez ajouter, choisissez Envoyer.

Sélectionnez l'onglet Applications externes. Sous État d'accès, choisissez d'autoriser ou de bloquer l'accès aux applications externes.

- Autoriser l'accès : permet aux utilisateurs connectés avec un compte externe d'accéder aux applications externes définies sous S'applique à.

- Bloquer l'accès : empêche les utilisateurs connectés avec un compte externe d'accéder aux applications externes définies sous S'applique à.

Notes

Dans le cadre de l'exemple des comptes Microsoft, nous allons sélectionner Autoriser l'accès.

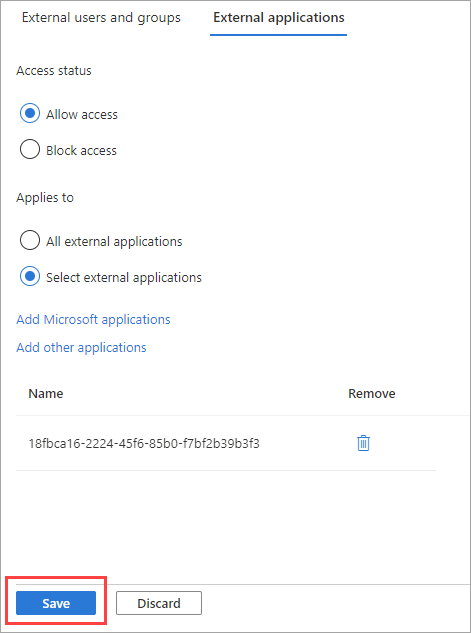

Sous S’applique à, sélectionnez l’une des options suivantes :

- Toutes les applications externes : applique l’action que vous avez choisie sous État de l’accès à toutes les applications externes.

- Sélectionner des applications externes : applique l’action que vous avez choisie sous État de l’accès à toutes les applications externes.

Notes

- Dans le cadre de l'exemple des comptes Microsoft, nous allons sélectionner Certaines applications externes.

- Si vous bloquez l’accès à toutes les applications externes, vous devez également bloquer l’accès à tous vos utilisateurs et groupes (sous l’onglet Utilisateurs et groupes).

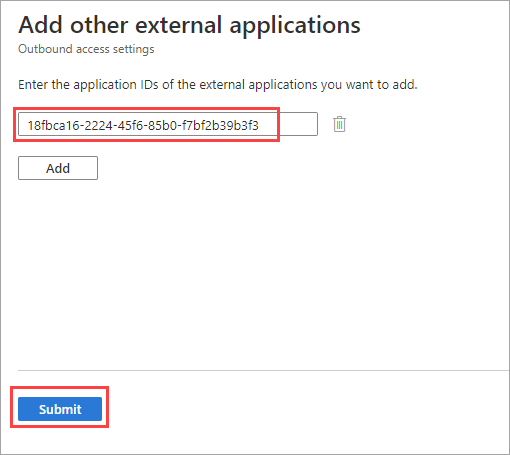

Si vous avez choisi Sélectionner des applications externes, procédez comme suit pour chaque application que vous souhaitez ajouter :

- Sélectionnez Ajouter des applications Microsoft ou Ajouter d’autres applications. Dans le cadre de l'exemple Microsoft Learn, nous allons sélectionner Ajouter d'autres applications.

- Dans la zone de recherche, saisissez le nom de l’application ou l’ID de l’application (soit l’ID de l’application cliente soit l’ID de l’application de ressource). (Consultez la liste des ID des applications Microsoft couramment utilisées.) Dans le cadre de l'exemple Microsoft Learn, nous allons utiliser l'ID d'application

18fbca16-2224-45f6-85b0-f7bf2b39b3f3. - Sélectionnez l'application dans les résultats de la recherche, puis Ajouter.

- Répétez cette opération pour chaque application que vous souhaitez ajouter.

- Une fois que vous avez fini de sélectionner les applications, choisissez Envoyer.

Les applications sélectionnées sont répertoriées sous l'onglet Applications externes. Choisissez Enregistrer.

Remarque

Bloquer le locataire du compte Microsoft ne bloquera pas :

- Trafic sans utilisateur pour les appareils. Cela comprend le trafic pour Autopilot, Windows Update et les données de télémétrie de l’organisation.

- Authentification B2B de comptes de consommateurs.

- Authentification « PassThrough », utilisée par de nombreuses applications Azure et Office.com, où les applications utilisent Microsoft Entra ID pour connecter des utilisateurs consommateurs dans un contexte de consommateur.

Configurer les restrictions liées au locataire v2 côté client

Il existe trois options pour appliquer les restrictions liées au locataire v2 pour les clients :

- Option 1 : restrictions liées au locataire universelles v2 dans le cadre de l’accès sécurisé global de Microsoft Entra (préversion)

- Option 2 : configurer les restrictions liées au locataire v2 sur le proxy d'entreprise

- Option 3 : activer les restrictions liées au locataire sur les appareils gérés par Windows (préversion)

Option 1 : restrictions liées au locataire universelles v2 dans le cadre de l’accès sécurisé global de Microsoft Entra (préversion)

Les restrictions liées au locataire universelles v2 dans le cadre de l’accès sécurisé global de Microsoft Entra sont recommandées, car elles fournissent une protection de l’authentification et du plan de données pour tous les appareils et plateformes. Cette option offre une protection supplémentaire contre les tentatives sophistiquées de contournement de l’authentification. Par exemple, les attaquants peuvent essayer d’autoriser l’accès anonyme aux applications d’un locataire malveillant, comme la participation anonyme à une réunion dans Teams. Ou bien, les attaquants peuvent tenter d’importer sur votre appareil d’organisation un jeton d’accès supprimé d’un appareil dans le locataire malveillant. Les restrictions liées au locataire universelles (v2) empêchent ces attaques en envoyant des signaux de restrictions liées au locataire (v2) sur le plan d’authentification (Microsoft Entra ID et compte Microsoft) et le plan de données (applications cloud Microsoft).

Option 2 : configurer les restrictions liées au locataire v2 sur le proxy d'entreprise

Vous ne pouvez pas appliquer les stratégies de restrictions liées au locataire v2 directement sur les appareils qui ne possèdent pas Windows 10, Windows 11 ou Windows Server 2022 (par exemple les ordinateurs Mac, les appareils mobiles, les applications Windows non prises en charge ou encore les navigateurs Chrome). Pour vous assurer que les connexions sont limitées sur l'ensemble des appareils et des applications du réseau d'entreprise, configurez le proxy d'entreprise de sorte à appliquer les restrictions liées au locataire v2. Même si la configuration des restrictions liées au locataire sur le proxy d'entreprise ne fournit aucune protection du plan de données, elle assure bien la protection du plan d'authentification.

Important

Si vous avez déjà configuré les restrictions liées au locataire, vous devez arrêter d'envoyer restrict-msa à login.live.com. Dans le cas contraire, les nouveaux paramètres sont en conflit avec les instructions liées au service de connexion MSA.

Configurez l'en-tête de restrictions liées au locataire v2 comme suit :

Nom de l’en-tête Valeur de l’en-tête sec-Restrict-Tenant-Access-Policy<TenantId>:<policyGuid>TenantIDest votre ID de locataire Microsoft Entra. Pour trouver cette valeur, connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur, puis accédez à Identity>Vue d’ensemble et sélectionnez l’onglet Vue d’ensemble.policyGUIDest l'ID d'objet de la stratégie d'accès interlocataire. Pour obtenir cette valeur, appelez/crosstenantaccesspolicy/defaultet utilisez le champ « id » renvoyé.

Sur le proxy d'entreprise, envoyez l'en-tête de restrictions liées au locataire v2 aux domaines de connexion Microsoft suivants :

- login.live.com

- login.microsoft.com

- login.microsoftonline.com

- login.windows.net

L'en-tête exécute la stratégie de restrictions liées au locataire v2 à toutes les connexions du réseau. Il ne bloque pas l'accès anonyme aux réunions Teams, aux fichiers SharePoint ni aux autres ressources qui ne nécessitent aucune authentification.

Restrictions liées au locataire v2 sans prise en charge de l’arrêt et de l’inspection

Pour les plateformes autres que Windows, vous pouvez arrêter et inspecter le trafic afin ajouter les paramètres des restrictions liées au locataire v2 dans l’en-tête via un proxy. Toutefois, certaines plateformes ne prennent pas en charge l'arrêt et l'inspection. Les restrictions liées au locataire v2 ne fonctionnent donc pas. Sur ces plateformes, la protection peut être assurée par les fonctionnalités Microsoft Entra ID ci-dessous :

- Accès conditionnel : autoriser uniquement l’utilisation d’appareils gérés/conformes

- Accès conditionnel : gérer l’accès pour les utilisateurs invités/externes

- B2B Collaboration : restreindre les règles de trafic sortant par l’accès interlocataire pour les locataires répertoriés dans le paramètre « Restrict-Access-To-Tenants »

- B2B Collaboration : restreindre les invitations aux utilisateurs B2B aux mêmes domaines que ceux répertoriés dans le paramètre « Restrict-Access-To-Tenants »

- Gestion des applications : restreindre le consentement des utilisateurs aux applications

- Intune : utilisez cette fonctionnalité pour appliquer une stratégie d'application et limiter l'utilisation des applications gérées au nom d'utilisateur principal du compte qui a inscrit l'appareil (section Autoriser uniquement les comptes d'organisation configurés dans les applications).

Même si ces solutions alternatives assurent une protection, certains scénarios ne peuvent être couverts que par les restrictions liées au locataire. C'est notamment le cas lorsqu'une personne utilise un navigateur (et non l'application dédiée) pour accéder aux services Microsoft 365 sur le web.

Option 3 : activer les restrictions liées au locataire sur les appareils gérés par Windows (préversion)

Après avoir créé une stratégie de restrictions liées au locataire v2, appliquez-la sur chaque appareil Windows 10, Windows 11 et Windows Server 2022. Pour cela, ajoutez l'ID de locataire et l'ID de stratégie à la configuration des restrictions liées au locataire de l'appareil. Lorsque les restrictions liées au locataire sont activées sur un appareil Windows, les proxys d'entreprise ne sont pas nécessaires pour appliquer la stratégie. Il n'est pas nécessaire que les appareils soient gérés par Microsoft Entra ID pour appliquer les restrictions liées au locataire (v2). Les appareils joints à un domaine gérés par une stratégie de groupe sont également pris en charge.

Remarque

Les restrictions liées au locataire v2 sur Windows sont une solution partielle qui protège les plans d’authentification et de données pour certains scénarios. Cela fonctionne sur les appareils Windows managés et ne protège pas la pile .NET, Chrome ni Firefox. La solution Windows fournit une solution temporaire jusqu’à la disponibilité générale des restrictions liées au locataire universelles dans l’Accès sécurisé global de Microsoft Entra (préversion).

Modèles d'administration (.admx) pour Windows 10, mise à jour de novembre 2021 (21H2), et paramètres de stratégie de groupe

Vous pouvez utiliser une stratégie de groupe pour déployer la configuration des restrictions liées au locataire sur les appareils Windows. Consultez les ressources suivantes :

- Modèles d'administration pour Windows 10

- Tableur de référence des paramètres de stratégie de groupe pour Windows 10

Tester les stratégies sur un appareil

Pour tester la stratégie de restrictions liées au locataire v2 sur un appareil, procédez comme suit.

Remarque

- L'appareil doit exécuter Windows 10 ou Windows 11 avec les dernières mises à jour.

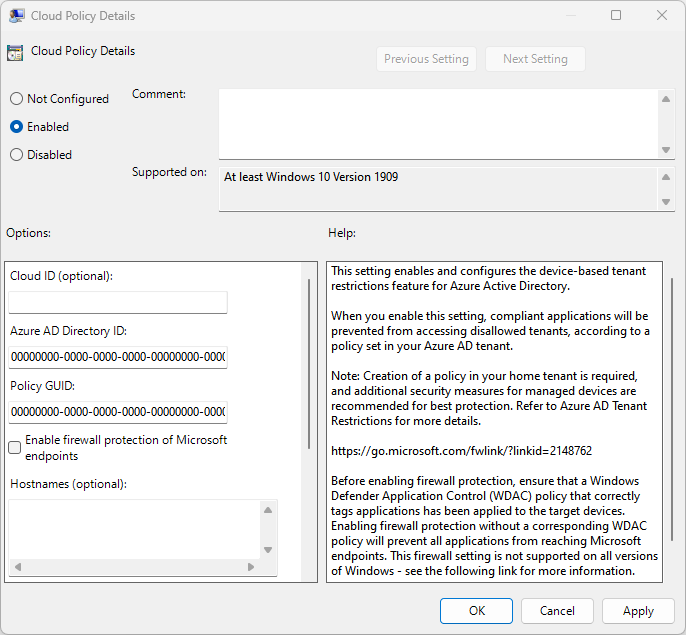

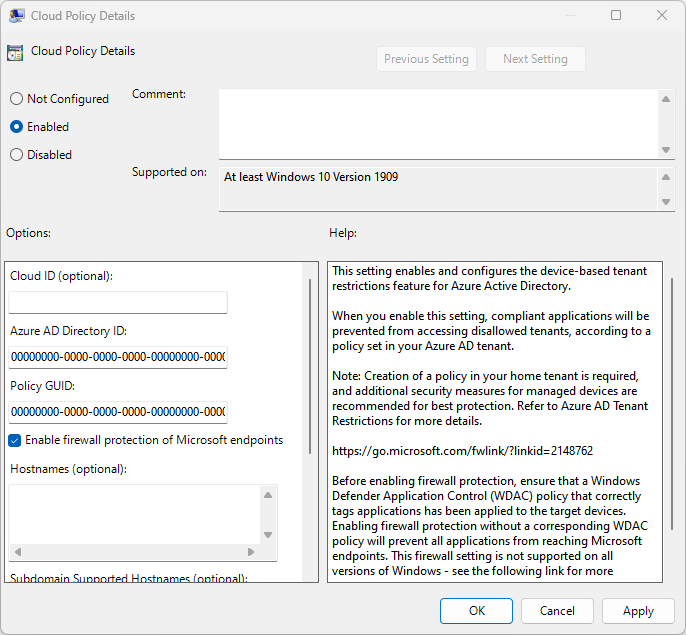

Sur l'ordinateur Windows, appuyez sur la touche Windows, saisissez gpedit, puis sélectionnez Modifier la stratégie de groupe (Panneau de configuration).

Accédez à Configuration ordinateur>Modèles d'administration>Composants Windows>restrictions liées au locataire.

Dans le volet droit, cliquez avec le bouton droit sur Détails de la stratégie cloud, puis sélectionnez Modifier.

Récupérez l'ID de locataire et l'ID de stratégie précédemment enregistrés (à l'étape 7, sous Configurer les restrictions liées au locataire par défaut), puis saisissez-les dans les champs suivants (laissez tous les autres champs vides) :

- ID de répertoire Microsoft Entra ID : saisissez l'ID de locataire précédemment enregistré. Pour cela, connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur, puis accédez à Identité>Vue d’ensemble et sélectionnez l’onglet Vue d’ensemble.

- GUID de stratégie : saisissez l'ID de stratégie d'accès interlocataire. Il s'agit de l'ID de stratégie précédemment enregistré. Cet ID est également accessible avec la commande Graph Explorer https://graph.microsoft.com/v1.0/policies/crossTenantAccessPolicy/default.

Cliquez sur OK.

Bloquer les applications Chrome, Firefox et .NET (comme PowerShell)

Utilisez la fonctionnalité du Pare-feu Windows pour empêcher les applications non protégées d'accéder aux ressources Microsoft depuis Chrome, Firefox et les applications .NET (comme PowerShell). Il s'agit des applications bloquées/autorisées conformément à la stratégie de restrictions liées au locataire v2.

Par exemple, si un client ajoute PowerShell à la stratégie de CIP des restrictions liées au locataire v2 et a une adresse graph.microsoft.com dans la liste des points de terminaison de la stratégie de restrictions liées au locataire v2, PowerShell doit alors pouvoir y accéder lorsque le pare-feu est activé.

Sur l'ordinateur Windows, appuyez sur la touche Windows, saisissez gpedit, puis sélectionnez Modifier la stratégie de groupe (Panneau de configuration).

Accédez à Configuration ordinateur>Modèles d'administration>Composants Windows>restrictions liées au locataire.

Dans le volet droit, cliquez avec le bouton droit sur Détails de la stratégie cloud, puis sélectionnez Modifier.

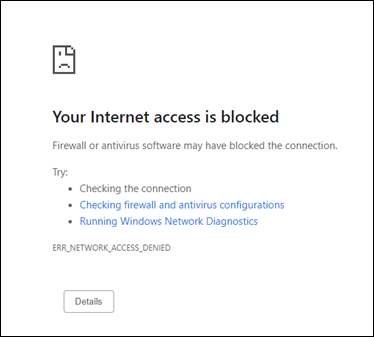

Cochez la case Activer la protection de pare-feu des points de terminaison Microsoft, puis sélectionnez OK.

Une fois le paramètre de pare-feu activé, essayez de vous connecter avec un navigateur Chrome. La connexion doit échouer et afficher le message suivant :

Afficher les événements de restrictions liées au locataire v2

Affichez les événements liés aux restrictions liées au locataire dans l'observateur d'événements.

- Dans l'observateur d'événements, ouvrez Journaux des applications et des services.

- Accédez à Microsoft>Windows>TenantRestrictions>Opérationnel et recherchez les événements.

Restrictions de locataire et prise en charge du plan de données (préversion)

Trv2 est appliqué par les ressources suivantes, qui traiteront les scénarios d’infiltration de jetons où un acteur malveillant accède directement à la ressource avec un jeton infiltré ou de manière anonyme.

- Teams

- SharePoint Online comme l’application OneDrive

- Exchange Online comme l’application Outlook

- Office.com / Applications Office

Restrictions liées au locataire et Microsoft Teams (préversion)

Par défaut, Teams dispose d’une fédération ouverte, ce qui signifie que nous ne bloquons pas les participants à une réunion hébergée par un locataire externe. Pour renforcer le contrôle d'accès aux réunions Teams, utilisez les contrôles de fédération dans Teams pour autoriser ou bloquer certains locataires. Utilisez également les restrictions liées au locataire v2 pour bloquer l'accès anonyme aux réunions Teams. Pour appliquer des restrictions liées au locataire pour Teams, vous devez configurer les restrictions liées au locataire (v2) dans les paramètres d'accès interlocataire Microsoft Entra. Vous devez également configurer les contrôles de fédération dans le centre d'administration Teams et redémarrer Teams. Les restrictions liées au locataire implémentées sur le proxy d'entreprise ne bloquent pas l'accès anonyme aux réunions Teams, aux fichiers SharePoint ni aux autres ressources qui ne nécessitent aucune authentification.

- Teams permet actuellement aux utilisateurs de participer à n’importe quelle réunion hébergée en externe à l’aide de leur identité fournie par l’entreprise/la maison. Vous pouvez utiliser les paramètres d’accès sortant multilocataire pour contrôler les utilisateurs disposant d’une identité fournie par l’entreprise/la maison pour participer à des réunions Teams hébergées en externe.

- Les restrictions liées au locataire empêchent les utilisateurs d'utiliser une identité externe pour rejoindre une réunion Teams.

Remarque

L’application Microsoft Teams a une dépendance sur les applications SharePoint Online et Exchange Online. Nous vous recommandons de définir la stratégie TRv2 sur l’application Office 365 au lieu de Services Microsoft Teams ou SharePoint Online ou Exchange Online séparément. Si vous autorisez/bloquez l’une des applications (SPO ou EXO etc.) qui fait partie d’Office 365, cela affecte également des applications telles que Microsoft Teams. De la même manière, si l’application Microsoft Teams est autorisée ou bloquée, SPO et EXO dans l’application Teams est également affectée.

Participation à une réunion purement anonyme

Les restrictions liées au locataire v2 bloquent automatiquement tous les accès d’identité non authentifiés et émis en externe aux réunions Teams hébergées en externe. Supposons, par exemple, que Contoso utilise les contrôles de fédération Teams pour bloquer le locataire Fabrikam. Toute personne qui dispose d'un appareil Contoso et utilise un compte Fabrikam pour rejoindre une réunion Teams Contoso est autorisée à participer à la réunion en tant qu'utilisateur anonyme. Maintenant, si Contoso active également les restrictions liées au locataire v2, Teams bloque l'accès anonyme et l'utilisateur ne peut pas participer à la réunion.

Participation à une réunion à l’aide d’une identité émise en externe

Vous pouvez configurer la stratégie des restrictions liées au locataire v2 pour permettre à des utilisateurs ou groupes spécifiques avec des identités émises en externe de rejoindre des réunions Teams hébergées en externe spécifiques. Avec cette configuration, les utilisateurs peuvent se connecter à Teams avec leurs identités émises en externe et rejoindre les réunions Teams hébergées en externe du locataire spécifié.

| Identité d’authentification | Session authentifiée | Résultats |

|---|---|---|

| Utilisateurs membres du locataire (session authentifiée) Exemple : un utilisateur utilise son identité d’accueil en tant qu’utilisateur membre (par exemple, user@mytenant.com) |

Authentifié | Les restrictions liées au locataire v2 permettent l’accès à la réunion Teams. TRv2 n’est jamais appliqué aux utilisateurs membres du locataire. La stratégie d’accès entrant/sortant interlocataire s’applique. |

| Anonyme (aucune session authentifiée) Exemple : un utilisateur tente d’utiliser une session non authentifiée, par exemple dans une fenêtre de navigateur InPrivate, pour accéder à une réunion Teams. |

Non authentifié | Les restrictions liées au locataire v2 bloquent l’accès à la réunion Teams. |

| Identité émise en externe (session authentifiée) Exemple : un utilisateur utilise une identité autre que son identité de domicile (par exemple, user@externaltenant.com) |

Authentifiée en tant qu’identité émise en externe | Autoriser ou bloquer l’accès à la réunion Teams conformément à la stratégie de restrictions liées au locataire v2. Si la stratégie l’autorise, l’utilisateur peut participer à la réunion. Sinon, l’accès est bloqué. |

Restrictions liées au locataire v2 et SharePoint Online

SharePoint Online prend en charge les restrictions liées au locataire (v2) sur les plans d'authentification et de données.

Sessions authentifiées

Lorsque les restrictions liées au locataire (v2) sont activées sur un locataire, l'accès non autorisé est bloqué pendant l'authentification. Si un utilisateur accède directement à une ressource SharePoint Online sans session authentifiée, il est invité à se connecter. Si la stratégie de restriction liée au locataire v2 autorise l'accès, l'utilisateur peut accéder à la ressource. Dans le cas contraire, l'accès est bloqué.

Accès anonyme (préversion)

Si un utilisateur utilise son locataire d'accueil ou son identité d'entreprise pour accéder à un fichier anonyme, l'accès est autorisé. Toutefois, s'il utilise une identité externe pour au fichier anonyme, l'accès est bloqué.

Supposons, par exemple, qu'un utilisateur dispose d'un appareil géré configuré avec des restrictions liées au locataire v2 pour le locataire A. S'il utilise un lien d'accès anonyme généré pour une ressource du locataire A, il peut y accéder de manière anonyme. Toutefois, s'il utilise un lien d'accès anonyme vers une ressource SharePoint Online du locataire B, il est invité à se connecter. L'accès anonyme aux ressources à l'aide d'une identité externe est toujours bloqué.

Restrictions liées au locataire v2 et OneDrive

Sessions authentifiées

Lorsque les restrictions liées au locataire (v2) sont activées sur un locataire, l'accès non autorisé est bloqué pendant l'authentification. Si un utilisateur accède directement à OneDrive Entreprise sans session authentifiée, il est invité à se connecter. Si la stratégie de restriction liée au locataire v2 autorise l'accès, l'utilisateur peut accéder à la ressource. Dans le cas contraire, l'accès est bloqué.

Accès anonyme (préversion)

Comme SharePoint, OneDrive Entreprise prend en charge les restrictions liées au locataire (v2) sur les plans d'authentification et de données. Le blocage de l'accès anonyme à OneDrive Entreprise est également pris en charge. Par exemple, l'exécution de la stratégie de restrictions liées au locataire v2 fonctionne au niveau du point de terminaison OneDrive Entreprise (microsoft-my.sharepoint.com).

Non compris

OneDrive pour les comptes consommateur (via onedrive.live.com) ne prend pas en charge les restrictions liées au locataire v2. Certaines URL (comme onedrive.live.com) ne sont pas convergées et utilisent la pile héritée. Lorsqu'un utilisateur utilise ces URL pour accéder au locataire consommateur OneDrive, la stratégie ne s'applique pas. Pour contourner ce problème, vous pouvez bloquer https://onedrive.live.com/ au niveau du proxy.

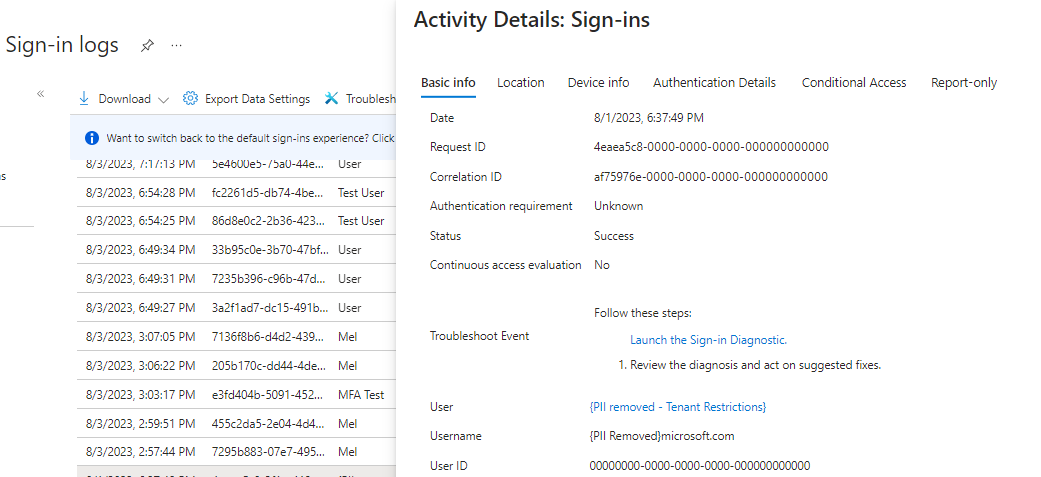

Journaux d’activité de connexion

Les journaux de connexion Microsoft Entra vous permettent d’afficher des détails sur les connexions avec une stratégie de restrictions liées au locataire (v2) en place. Lorsqu’un utilisateur B2B se connecte à un locataire de ressources pour collaborer, un journal de connexion est généré à la fois dans le locataire de base et dans le locataire de la ressource. Ces journaux incluent des informations telles que l’application utilisée, les adresses e-mail, le nom du locataire et l’ID de locataire pour le locataire de base et le locataire de la ressource. L’exemple suivant représente une connexion réussie :

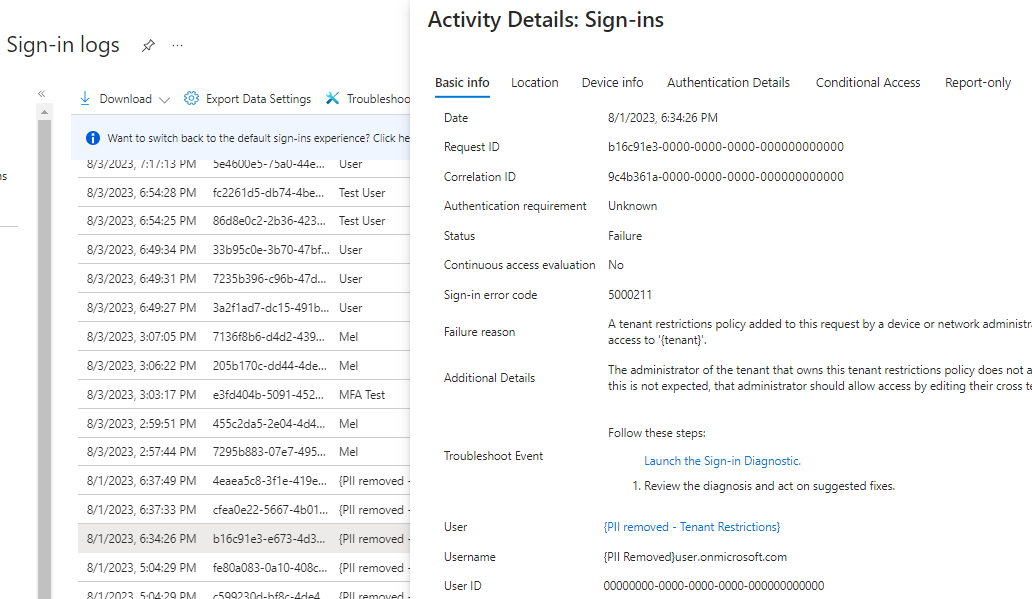

Si la connexion échoue, les détails de l’activité fournissent des informations sur la raison de l’échec :

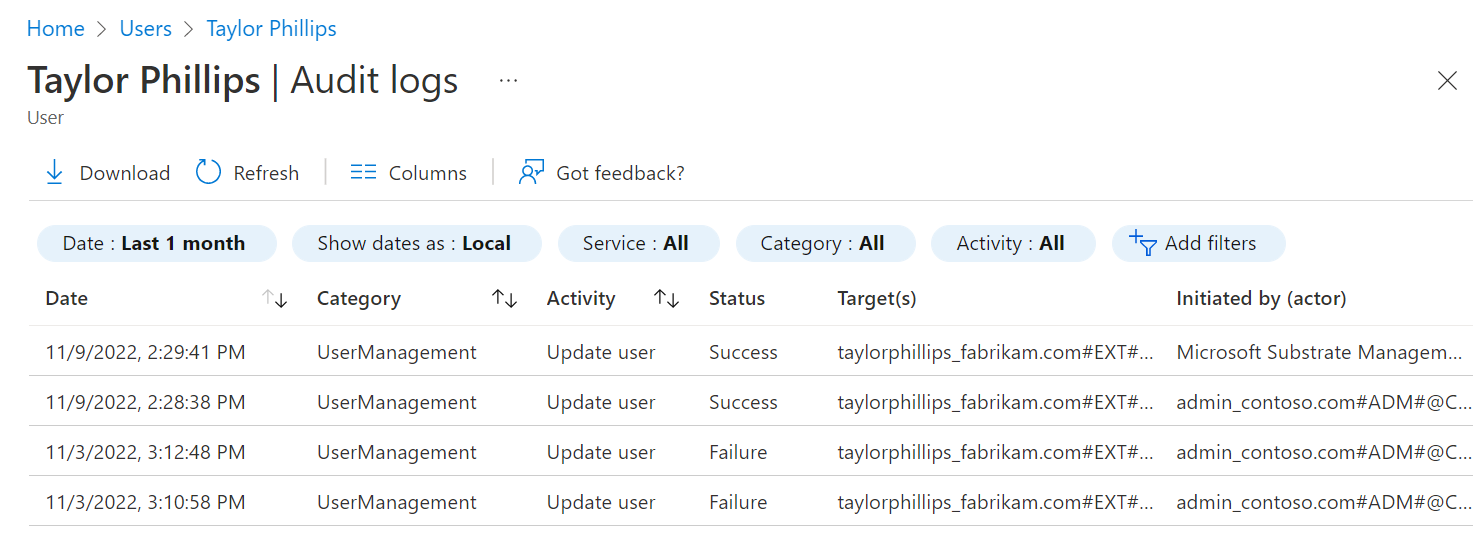

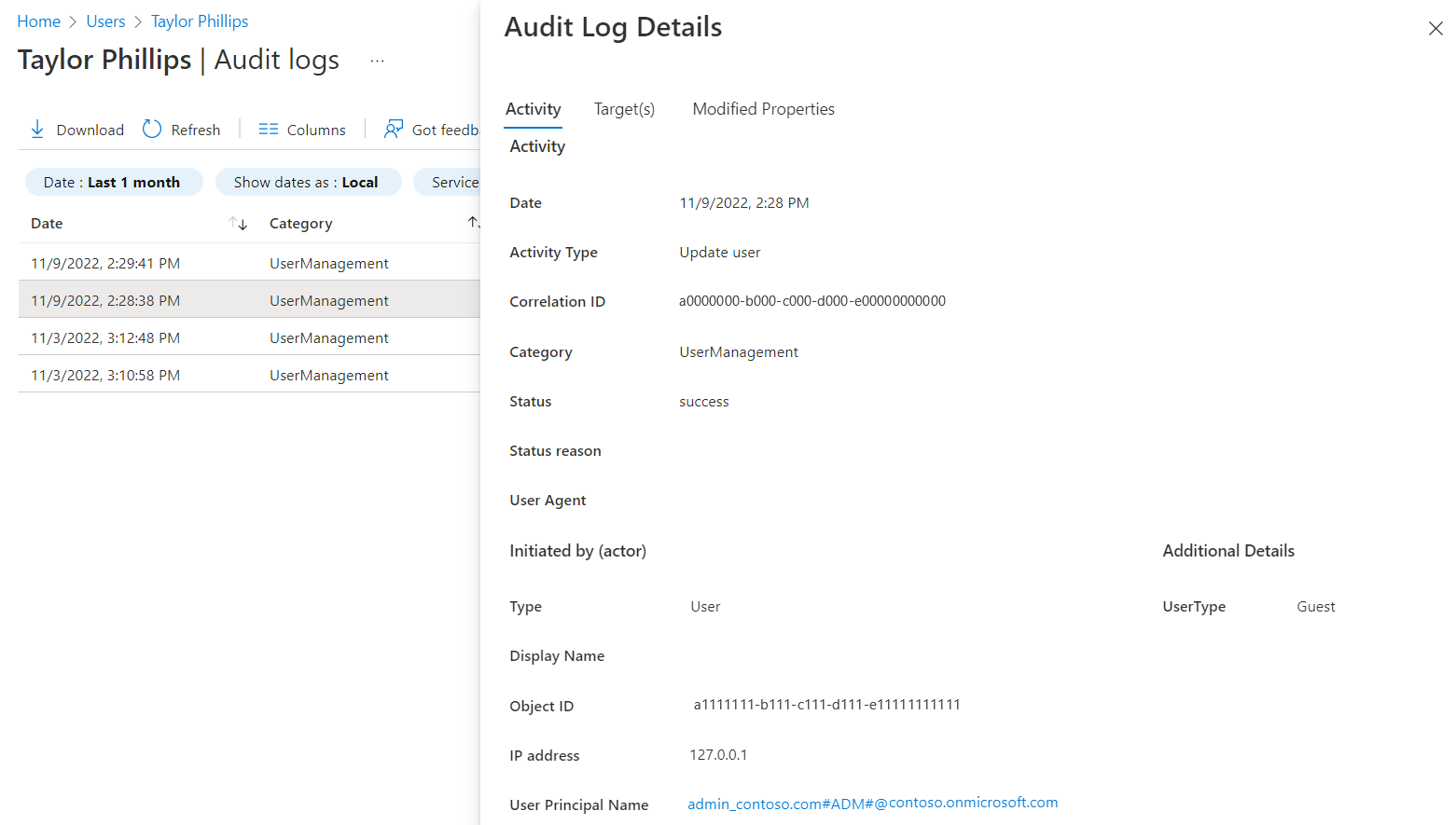

Journaux d’audit

Les journaux d’audit fournissent des enregistrements de l’activité du système et des utilisateurs, y compris les activités initiées par les utilisateurs invités. Vous pouvez afficher les journaux d’audit du locataire sous Supervision, ou afficher les journaux d’audit d’un utilisateur spécifique en accédant au profil de l’utilisateur.

Sélectionnez un événement dans le journal pour obtenir plus de détails sur l’événement, par exemple :

Vous pouvez également exporter ces journaux depuis Microsoft Entra ID et utiliser l'outil de reporting de votre choix pour obtenir des rapports personnalisés.

Microsoft Graph

Utilisez Microsoft Graph pour obtenir des informations sur la stratégie :

Demande HTTP

Obtenir-une-stratégie-par-défaut

GET https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/defaultRétablir la valeur système par défaut

POST https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/default/resetToSystemDefaultObtenir la configuration de partenaire

GET https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/partnersObtenir une configuration de partenaire spécifique

GET https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/partners/9188040d-6c67-4c5b-b112-36a304b66dadMettre à jour un projet spécifique

PATCH https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/partners/9188040d-6c67-4c5b-b112-36a304b66dad

Corps de la demande

"tenantRestrictions": {

"usersAndGroups": {

"accessType": "allowed",

"targets": [

{

"target": "AllUsers",

"targetType": "user"

}

]

},

"applications": {

"accessType": "allowed",

"targets": [

{

"target": "AllApplications",

"targetType": "application"

}

]

}

}

Étapes suivantes

Consultez Configurer les paramètres de collaboration externe pour la collaboration B2B avec des identités non-Azure AD, des identités sociales et des comptes externes managés non informatiques.