Renforcer la résilience grâce aux états des appareils

En activant les états des appareils avec Microsoft Entra ID, les administrateurs peuvent créer des stratégies d’accès conditionnel qui contrôlent l’accès aux applications en fonction de l’état de l’appareil. L’activation des états des appareils répond à des exigences d’authentification forte pour l’accès aux ressources, réduit les demandes d’authentification multifacteur et améliore la résilience.

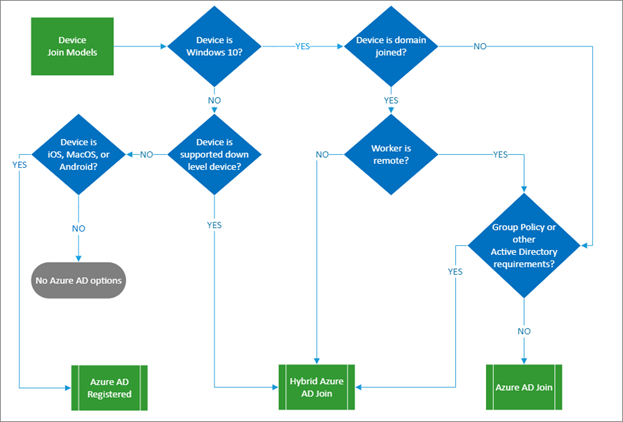

L’organigramme suivant présente les méthodes d’intégration des appareils dans Microsoft Entra ID qui activent les états des appareils. Vous pouvez en utiliser plusieurs dans votre organisation.

Lorsque vous utilisez les états des appareils, les utilisateurs rencontrent, dans la plupart des cas, une authentification unique pour accéder aux ressources par le biais d’un jeton d’actualisation principal (PRT). Le PRT contient des revendications concernant l’utilisateur et l’appareil. Vous pouvez utiliser ces revendications pour obtenir des jetons d’authentification pour accéder aux applications à partir de l’appareil. Le PRT est valide pendant 14 jours et est renouvelé en continu tant que l’utilisateur utilise activement l’appareil, ce qui permet aux utilisateurs de bénéficier d’une expérience résiliente. Pour plus d’informations sur la façon dont un PRT peut obtenir des revendications d’authentification multifacteur, consultez Dans quels cas les PRT reçoivent-ils une revendication MFA ?.

Comment les états des appareils sont-ils utiles ?

Lorsqu’un PRT demande l’accès à une application, ses revendications d’appareil, de session et d’authentification multifacteur sont approuvées par Microsoft Entra ID. Lorsque les administrateurs créent des stratégies qui requièrent un contrôle basé sur l’appareil ou un contrôle par authentification multifacteur, l’exigence de la stratégie peut être satisfaite par le biais de l’état de l’appareil sans tentative d’authentification multifacteur. Les utilisateurs ne verront plus d’invites MFA sur le même appareil. Cela augmente la résilience face à une interruption du service d’authentification multifacteur Microsoft Entra ou de ses dépendances, par exemple les fournisseurs locaux de télécommunications.

Comment implémenter les états des appareils ?

- Activez Jonction hybride Microsoft Entra et Jonction Microsoft Entra pour les appareils Windows appartenant à l’entreprise et exigez qu’ils soient joints, si possible. Si ce n’est pas possible, exigez qu’ils soient inscrits. S’il existe des versions antérieures de Windows dans votre organisation, mettez à niveau ces appareils pour utiliser Windows 10.

- Normalisez l’accès des utilisateurs au navigateur pour utiliser soit Microsoft Edge, soit Google Chrome avec l’extension comptes Windows, qui permettent une authentification unique transparente pour les applications web utilisant le PRT.

- Pour les appareils iOS et Android personnels ou appartenant à l’entreprise, déployez l’application Microsoft Authenticator. Outre les capacités de connexion par authentification multifacteur et sans mot de passe, l’application Microsoft Authenticator active l’authentification unique sur une application native via l’authentification répartie avec moins d’invites d’authentification pour les utilisateurs finaux.

- Pour les appareils iOS et Android personnels ou appartenant à l’entreprise, utilisez la gestion des applications mobiles pour accéder en toute sécurité aux ressources de l’entreprise avec moins de demandes d’authentification.

- Pour les appareils macOS, utilisez le Plug-in Microsoft Enterprise SSO pour les appareils Apple (préversion) afin d’inscrire l’appareil et de fournir l’authentification unique sur le navigateur et les applications Microsoft Entra natives. Ensuite, en fonction de votre environnement, suivez les étapes spécifiques à Microsoft Intune ou Jamf Pro.

Étapes suivantes

Ressources de résilience pour les administrateurs et les architectes

- Renforcer la résilience grâce à la gestion des informations d’identification

- Renforcer la résilience en utilisant Évaluation continue de l’accès (CAE)

- Renforcer la résilience de l’authentification des utilisateurs externes

- Renforcer la résilience de votre authentification hybride

- Renforcer la résilience de l’accès aux applications avec Proxy d’application