Gérer l’approbation AD FS avec Microsoft Entra ID à l’aide de Microsoft Entra Connect

Vue d’ensemble

Lorsque vous fédérez votre environnement sur site avec Microsoft Entra ID, vous établissez une relation de confiance entre le fournisseur d'identité sur site et Microsoft Entra ID. Microsoft Entra Connect peut gérer la fédération entre Active Directory local service de fédération (AD FS) et Microsoft Entra ID. Cet article fournit une vue d’ensemble des éléments suivants :

- Les différents paramètres configurés sur le trust par Microsoft Entra Connect.

- Les règles de transformation d’émission (règles de revendication) définies par Microsoft Entra Connect.

- Les procédures de sauvegarde et de restauration des règles de revendication entre les mises à niveau et les mises à jour de configuration.

- Meilleures pratiques pour la sécurisation et la supervision de l’approbation AD FS avec Microsoft Entra ID.

Paramètres contrôlés par Microsoft Entra Connect

Microsoft Entra Connect gère uniquement les paramètres liés à la confiance Microsoft Entra ID. Microsoft Entra Connect ne modifie aucun paramètre d’autres approbations de partie de confiance dans AD FS. Le tableau ci-après indique les paramètres qui sont contrôlés par Microsoft Entra Connect.

| Paramètre | Description |

|---|---|

| Certificat de signature de jetons | Microsoft Entra Connect permet de réinitialiser et de recréer l’approbation avec Microsoft Entra ID. Microsoft Entra Connect effectue une substitution immédiate à usage unique des certificats de signature de jetons pour AD FS et met à jour les paramètres de fédération de domaine Azure AD. |

| Token signing algorithm (Algorithme de signature de jetons) | Microsoft recommande d’utiliser l’algorithme de signature de jetons SHA-256. Microsoft Entra Connect peut détecter si l’algorithme de signature de jetons est défini sur une valeur moins sécurisée que SHA-256. Si tel est le cas, il redéfinit le paramètre sur SHA-256 au cours de la prochaine opération de configuration possible. L’autre approbation de partie de confiance doit être mise à jour pour utiliser le nouveau certificat de signature de jetons. |

| Identificateur d’approbation Microsoft Entra ID | Microsoft Entra Connect définit la valeur d’identificateur correcte pour l’approbation Microsoft Entra ID. AD FS identifie de manière unique l’approbation Microsoft Entra ID à l’aide de la valeur d’identificateur. |

| Points de terminaison Microsoft Entra | Microsoft Entra Connect vérifie que les points de terminaison configurés pour l’approbation Azure AD sont toujours conformes aux dernières valeurs recommandées en matière de résilience et de performances. |

| Règles de transformation d’émission | Plusieurs règles de revendication sont nécessaires pour optimiser les performances des fonctionnalités de Microsoft Entra ID dans un environnement fédéré. Microsoft Entra Connect vérifie que l’approbation Azure AD est toujours configurée avec l’ensemble adéquat de règles de revendication recommandées. |

| Alternate-id (Alternate-id) | Si la synchronisation est configurée pour utiliser le paramètre Alternate-id, Microsoft Entra Connect configure AD FS pour qu’il effectue l’authentification à l’aide de ce paramètre. |

| Automatic metadata update (Mise à jour automatique des métadonnées) | L’approbation avec Microsoft Entra ID est configurée pour la mise à jour automatique des métadonnées. AD FS vérifie régulièrement les métadonnées de l’approbation Microsoft Entra ID et les actualise si elles sont modifiées côté Microsoft Entra ID. |

| Authentification Windows intégrée (IWA) | Pendant l’opération de jointure hybride Microsoft Entra, IWA est activé pour l’inscription des appareils afin de faciliter la jointure hybride Microsoft Entra pour les appareils de niveau inférieur |

Flux d’exécution et paramètres de fédération configurés par Microsoft Entra Connect

Microsoft Entra Connect ne met pas à jour tous les paramètres pour la confiance Microsoft Entra ID pendant les flux de configuration. Les paramètres modifiés varient selon le flux de tâches ou d’exécution en cours d’exécution. Le tableau ci-après répertorie les paramètres affectés dans les différents flux d’exécution.

| Flux d’exécution | Paramètres affectés |

|---|---|

| Installation au premier passage (rapide) | None |

| Installation au premier passage (nouvelle batterie de serveurs AD FS) | Une nouvelle batterie de serveurs AD FS est créée, et une approbation avec Microsoft Entra ID est créée à partir de zéro. |

| Installation au premier passage (batterie de serveurs AD FS existante, approbation Microsoft Entra ID existante) | Microsoft Entra ID trust identifier (Identificateur d’approbation Azure AD), Règles de transformation d’émission, Points de terminaison Azure AD, Alternate-id (Alternate-id) (si nécessaire), Automatic metadata update (Mise à jour automatique des métadonnées) |

| Réinitialiser l’approbation Microsoft Entra ID | Certificat de signature de jetons, Token signing algorithm (Algorithme de signature de jetons), Microsoft Entra ID trust identifier (Identificateur d’approbation Microsoft Entra ID), Règles de transformation d’émission, Points de terminaison Microsoft Entre, Alternate-id (Alternate-id) (si nécessaire), Automatic metadata update (Mise à jour automatique des métadonnées) |

| Ajouter un serveur de fédération | None |

| Ajouter un serveur WAP | None |

| Options de l’appareil | Règles de transformation d’émission, Authentification Windows intégrée pour l’inscription d’appareils |

| Ajouter un domaine fédéré | Si le domaine est ajouté pour la première fois, autrement dit, si la configuration évolue d’une fédération de domaine unique vers une fédération multidomaine, Microsoft Entra Connect recrée l’approbation à partir de zéro. Si l’approbation avec Microsoft Entra ID est déjà configurée pour plusieurs domaines, seules les règles de transformation d’émission sont modifiées |

| Mettre à jour TLS | Aucun |

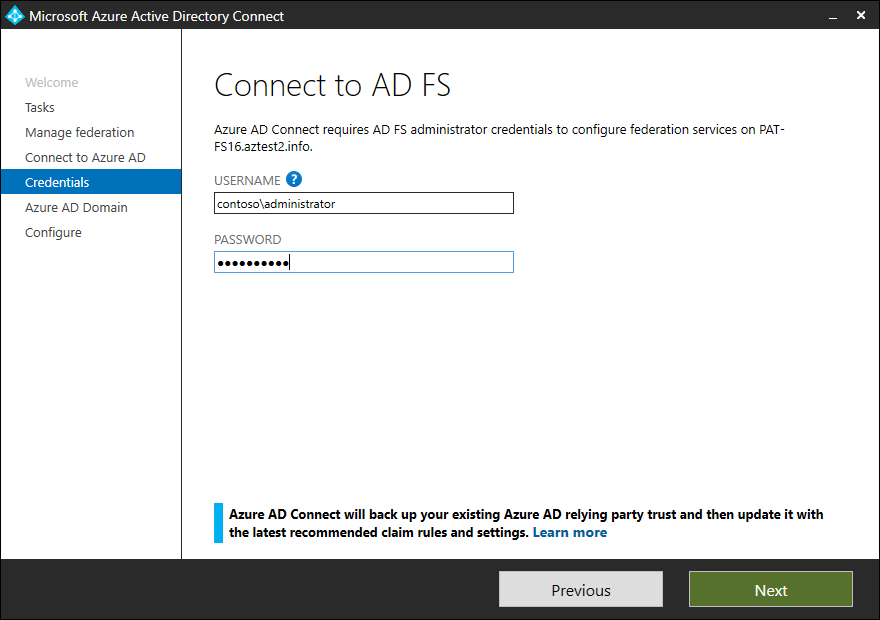

Dans le cadre de toutes les opérations au cours desquelles un paramètre est modifié, Microsoft Entra Connect sauvegarde les paramètres d’approbation actuels à l’emplacement %ProgramData%\AADConnect\ADFS

Remarque

Avant la version 1.1.873.0, la sauvegarde comprenait uniquement les règles de transformation d’émission et s’effectuait dans le fichier journal de trace d’Assistant.

Les règles de transformation d’émission définies par Microsoft Entra Connect

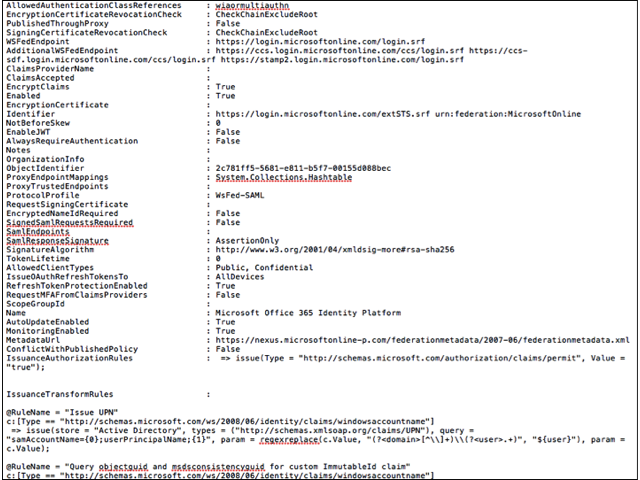

Microsoft Entra Connect vérifie que l’approbation Azure AD est toujours configurée avec l’ensemble adéquat de règles de revendication recommandées. Microsoft recommande d’utiliser Microsoft Entra Connect pour gérer votre approbation de Microsoft Entra ID. Cette section répertorie les règles de transformation d’émission définies et en fournit une description.

| Nom de la règle | Description |

|---|---|

| Issue UPN (Émettre UPN) | Cette règle interroge la valeur de l’élément userprincipalname à partir de l’attribut configuré dans les paramètres de synchronisation pour userprincipalname. |

| Query objectguid and msdsconsistencyguid for custom ImmutableId claim (Interroger objectguid et msdsconsistencyguid pour la revendication ImmutableId personnalisée) | Cette règle ajoute une valeur temporaire dans le pipeline pour la valeur objectguid et la valeur msdsconsistencyguid si elle existe. |

| Check for the existence of msdsconsistencyguid (Vérifier l’existence de msdsconsistencyguid) | Selon que la valeur de msdsconsistencyguid existe ou non, nous définissons un indicateur temporaire pour spécifier l’élément à utiliser comme ImmutableId. |

| Issue msdsconsistencyguid as Immutable ID if it exists (Émettre msdsconsistencyguid comme ID non modifiable s’il existe) | Cette règle émet msdsconsistencyguid en tant qu’ID non modifiable s’il existe. |

| Issue objectGuidRule if msdsConsistencyGuid rule does not exist (Émettre objectGuidRule si la règle msdsConsistencyGuid n’existe pas) | Si la valeur de msdsconsistencyguid n’existe pas, la valeur d’objectguid sera émise en tant qu’ImmutableId. |

| Issue nameidentifier (Émettre nameidentifier) | Cette règle émet la valeur de la revendication nameidentifier. |

| Issue accounttype for domain-joined computers (Émettre accounttype pour les ordinateurs joints à un domaine) | Si l’entité en cours d’authentification est un appareil joint à un domaine, cette règle émet le type de compte sous la forme DJ, qui signifie appareil joint à un domaine. |

| Issue AccountType with the value USER when it is not a computer account (Émettre AccountType avec la valeur UTILISATEUR lorsqu’il ne s’agit pas d’un compte d’ordinateur) | Si l’entité en cours d’authentification est un utilisateur, cette règle émet le type de compte sous la forme Utilisateur. |

| Issue issuerid when it is not a computer account (Émettre issuerid lorsqu’il ne s’agit pas d’un compte d’ordinateur) | Cette règle émet la valeur issuerId lorsque l’entité d’authentification n’est pas un appareil. La valeur est créée par le biais d’une expression régulière, qui est configurée par Microsoft Entra Connect. L’expression régulière est créée après la prise en compte de tous les domaines fédérés à l’aide de Microsoft Entra Connect. |

| Issue issuerid for DJ computer auth (Émettre issuerid pour l’authentification d’ordinateur DJ) | Cette règle émet la valeur issuerId lorsque l’entité d’authentification est un appareil. |

| Issue onpremobjectguid for domain-joined computers (Émettre onpremobjectguid pour les ordinateurs joints à un domaine) | Si l’entité en cours d’authentification est un appareil joint à un domaine, cette règle émet l’objectguid local pour l’appareil. |

| Pass through primary SID (Transmettre directement le SID principal) | Cette règle émet l’identificateur de sécurité principal de l’entité d’authentification. |

| Pass through claim - insideCorporateNetwork (Transmettre directement la revendication - insideCorporateNetwork) | Cette règle émet une revendication qui aide Microsoft Entra à savoir si l’authentification provient du réseau d’entreprise interne ou de l’extérieur |

| Pass Through Claim - Psso (Transmettre directement la revendication - Psso) | |

| Issue Password Expiry Claims (Émettre des revendications d’expiration de mot de passe) | Cette règle émet trois revendications pour la date d’expiration du mot de passe, le nombre de jours restants avant l’expiration du mot de passe de l’entité en cours d’authentification et l’URL permettant de modifier le mot de passe. |

| Pass through claim – authnmethodsreferences (Transmettre directement la revendication - authnmethodsreferences) | La valeur de la revendication émise sous cette règle indique le type d’authentification exécuté pour l’entité. |

| Pass through claim - multifactorauthenticationinstant (Transmettre directement la revendication - multifactorauthenticationinstant) | La valeur de cette revendication spécifie l’heure, au format UTC, à laquelle l’utilisateur a effectué la dernière authentification multifacteur. |

| Pass through claim - AlternateLoginID (Transmettre directement la revendication - AlternateLoginID) | Cette règle émet la revendication AlternateLoginID si l’authentification a été effectuée à l’aide de l’ID de connexion alternatif. |

Remarque

Les règles de revendication pour Issue UPN et ImmutableId diffèrent si vous n’utilisez pas le choix par défaut lors de la configuration de Microsoft Entra Connect

Restaurer les règles de transformation d’émission

Microsoft Entra Connect version 1.1.873.0 ou ultérieure effectue une sauvegarde des paramètres d’approbation de Microsoft Entra ID chaque fois qu’une mise à jour est effectuée dans les paramètres d’approbation de Microsoft Entra ID. Les paramètres d’approbation de Microsoft Entra ID sont sauvegardés dans %ProgramData%\AADConnect\ADFS. Le nom de fichier présente le format AadTrust-<date>-<heure>.txt ; par exemple : AadTrust-20180710-150216.txt

Vous pouvez restaurer les règles de transformation d’émission à l’aide de la procédure recommandée ci-après.

- Ouvrez l’interface utilisateur de gestion AD FS dans le Gestionnaire de serveur.

- Ouvrez les propriétés d’approbation Microsoft Entra ID en accédant à AD FS > Approbations de partie de confiance > Plateforme d’identité Microsoft Office 365 > Editer la stratégie d’émission de revendication

- Cliquez sur Ajouter une règle.

- Dans le modèle de règles de revendication, sélectionnez « Envoyer les revendications en utilisant une règle personnalisée », puis cliquez sur Suivant.

- Copiez le nom de la règle de revendication à partir du fichier de sauvegarde et collez-le dans le champ Nom de la règle de revendication.

- Copiez la règle de revendication à partir du fichier de sauvegarde dans le champ de texte pour Règle personnalisée, puis cliquez sur Terminer.

Remarque

Assurez-vous que vos autres règles n’entrent pas en conflit avec les règles configurées par Microsoft Entra Connect.

Meilleures pratiques pour la sécurisation et la supervision de l’approbation AD FS avec Microsoft Entra ID

Lorsque vous fédérez votre AD FS avec Microsoft Entra ID, il est essentiel que la configuration de la fédération (relation d’approbation configurée entre AD FS et Microsoft Entra ID) soit supervisée de près et que toute activité inhabituelle ou suspecte soit capturée. Pour ce faire, nous vous recommandons de configurer des alertes et de recevoir une notification chaque fois que des modifications sont apportées à la configuration de la fédération. Pour savoir comment configurer des alertes, consultez Superviser les modifications apportées à la configuration de la fédération.

Si vous utilisez Azure MFA dans le cloud pour l’authentification multifacteur avec des utilisateurs fédérés, nous vous recommandons vivement d’activer une protection de sécurité supplémentaire. Cette protection de sécurité empêche le contournement d’Azure MFA dans le cloud en cas de fédération avec Microsoft Entra ID. Si vous l’activez pour un domaine fédéré dans votre locataire Microsoft Entra ID, elle garantit qu’un intervenant malveillant ne peut pas contourner Azure MFA en imitant le fait que l’authentification multifacteur a déjà été effectuée par le fournisseur d’identité. La protection peut être activée à l’aide d’un nouveau paramètre de sécurité, federatedIdpMfaBehavior. Pour plus d’informations, consultez Bonnes pratiques pour la sécurisation des services de fédération Active Directory (AD FS).