Microsoft Entra Connect : comptes et autorisations

Découvrez les comptes utilisés et créés, ainsi que les autorisations requises pour installer et utiliser Microsoft Entra Connect.

Comptes utilisés pour Microsoft Entra Connect

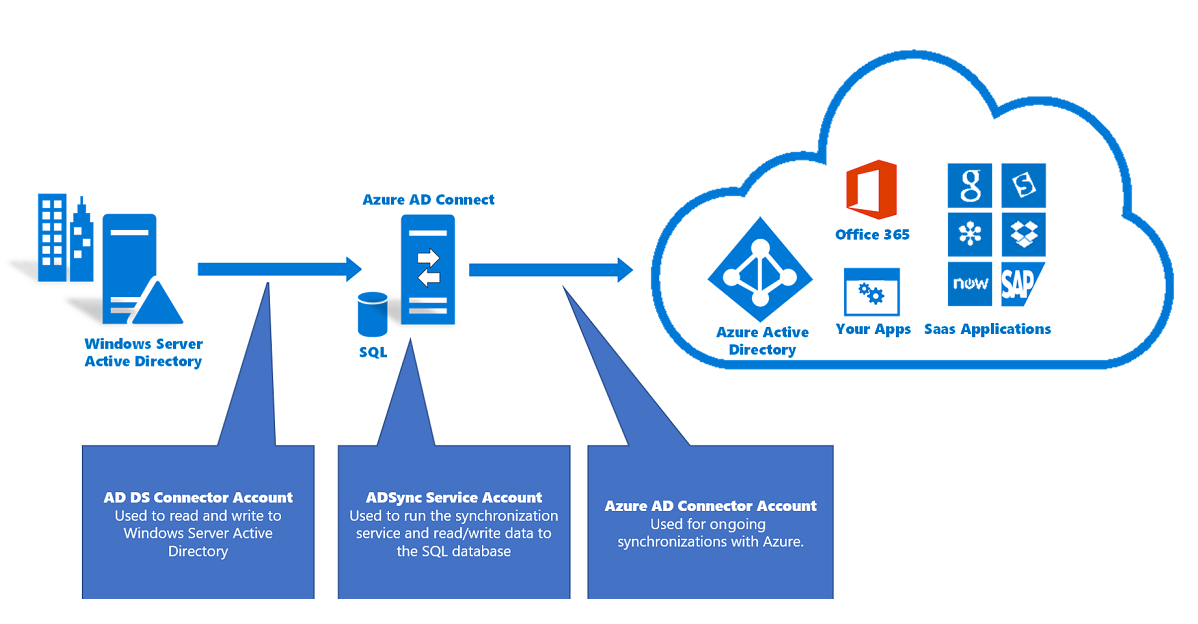

Microsoft Entra Connect utilise trois comptes pour synchroniser les informations provenant d’Active Directory local ou de Windows Server Active Directory (Windows Server AD) sur Microsoft Entra ID :

Compte de connecteur AD DS : utilisé pour lire et écrire des informations dans Windows Server AD à l’aide de services de domaine Active Directory (AD DS).

Compte de service ADSync : utilisé pour exécuter le service de synchronisation et accéder à la base de données SQL Server.

Microsoft Entra Compte connecteur : utilisé pour écrire des informations dans Microsoft Entra ID.

Vous avez également besoin des comptes suivants pour installer Microsoft Entra Connect :

Compte d’administrateur local : l’administrateur qui installe Microsoft Entra Connect et qui a des autorisations d’administrateur local sur l’ordinateur.

Compte d’administrateur d’entreprise AD DS : utilisé de façon facultative pour créer le compte de connecteur AD DS requis.

Microsoft Entra compte Administrateur général : permet de créer le compte Microsoft Entra Connector et de configurer Microsoft Entra ID. Vous pouvez afficher les comptes Administrateur général et Administrateur d’identité hybride dans le centre d’administration Microsoft Entra. Consultez Répertorier les attributions de rôles Microsoft Entra.

Compte d’administrateur système SQL (facultatif) : utilisé pour créer la base de données ADSync lors de l’utilisation de la version complète de SQL Server. L’instance SQL Server peut être locale ou distante de l’installation de Microsoft Entra Connect. Ce compte peut être le même compte que celui de l’administrateur d’entreprise.

Le provisionnement de la base de données peut désormais être exécuté hors bande par l’administrateur SQL Server. L’installation est ensuite effectuée par l’administrateur Microsoft Entra Connect si le compte dispose des droits du propriétaire de la base de données (DBO). Pour plus d’informations, consultez Installer Microsoft Entra Connect en utilisant des autorisations d’administrateur délégué SQL.

Important

À compter de la build 1.4.###.#, vous ne pouvez plus utiliser de compte Administrateur d’entreprise ou Administrateur de domaine comme compte de connecteur AD DS. Si vous tentez d’entrer un compte qui est administrateur d’entreprise ou administrateur de domaine pour Utiliser un compte existant, l’Assistant affiche un message d’erreur et vous ne pouvez pas continuer.

Remarque

Vous pouvez gérer les comptes d’administration utilisés dans Microsoft Entra Connect à l’aide d’un modèle d’accès d’entreprise. Les forêts administratives dédiées permettent aux organisations d’héberger des comptes, stations de travail et groupes administratifs dans un environnement dont les contrôles de sécurité sont renforcés par rapport à ceux d’un environnement de production. Pour plus d’informations, consultez Modèle d’accès Enterprise.

Le rôle Administrateur général n’est pas requis après l’installation initiale. Après l’installation, le seul compte requis est le compte de rôle Compte de synchronisation d’annuaires. Au lieu de supprimer le compte qui a le rôle Administrateur général, nous vous recommandons de remplacer le rôle par un rôle disposant d’un niveau d’autorisations inférieur. La suppression complète du compte peut entraîner des problèmes si vous devez réexécuter l’Assistant. Vous pouvez ajouter des autorisations si vous devez à nouveau utiliser l’Assistant Microsoft Entra Connect.

Installation de Microsoft Entra Connect

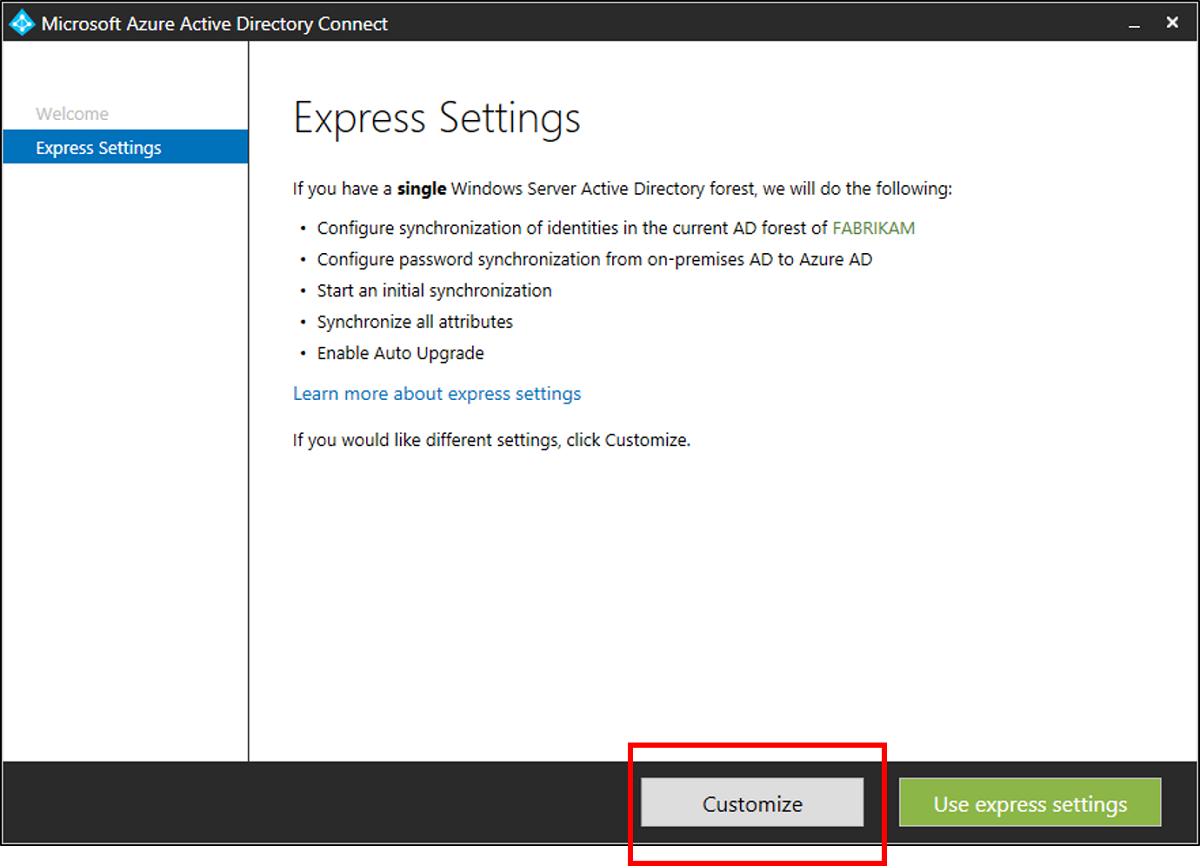

L’Assistant d’installation de Microsoft Entra Connect offre deux chemins d’accès :

- Configuration rapide : dans la configuration rapide de Microsoft Entra Connect, l’Assistant a besoin de plus d’autorisations pour pouvoir facilement configurer votre installation. L’Assistant crée des utilisateurs et configure des autorisations pour que vous n’ayez pas à le faire.

- Paramètres personnalisés : dans les paramètres personnalisés de Microsoft Entra Connect, vous avez plus de choix et d’options dans l’Assistant. Toutefois, dans certains scénarios, il est important de vous assurer que vous disposez vous-même des autorisations appropriées.

Paramètres Express

Dans la configuration rapide, vous entrez ces informations dans l’Assistant Installation :

- Informations d’identification de l’administrateur d’entreprise AD DS

- Informations d’identification d’administrateur Microsoft Entra Global

Informations d’identification de l’administrateur d’entreprise AD DS

Le compte Administrateur d’entreprise AD DS est utilisé pour configurer Windows Server AD. Ces informations d’identification sont utilisées uniquement pendant l’installation. L’administrateur d’entreprise, et non l’administrateur de domaine, doit s’assurer que les autorisations dans Windows Server AD peuvent être définies dans tous les domaines.

Si vous effectuez une mise à niveau à partir de DirSync, les informations d’identification d’administrateur d’entreprise AD DS sont utilisées pour réinitialiser le mot de passe pour le compte utilisé par DirSync. Vous avez également besoin de vos informations d’identification d’administrateur général Microsoft Entra.

Informations d’identification d’administrateur Microsoft Entra Global

Les informations d’identification du compte d’administrateur général Microsoft Entra sont utilisées uniquement pendant l’installation. Elles permettent de créer le compte de connecteur Microsoft Entra utilisé pour la synchronisation des modifications sur Microsoft Entra ID. En outre, le compte active la synchronisation en tant que fonctionnalité dans Microsoft Entra ID.

Pour plus d’informations, consultez Administrateur général.

Autorisations nécessaires du compte de connecteur AD DS pour la configuration rapide

Le compte de connecteur AD DS est créé pour lire et écrire dans Windows Server AD. Le compte dispose des autorisations suivantes lorsqu’il est créé lors de la configuration rapide :

| Autorisation | Utilisé pour |

|---|---|

| - Répliquer les changements d’annuaires - Répliquer les changements d’annuaire Tout |

Synchronisation de hachage de mot de passe |

| Toutes les propriétés en lecture/écriture Utilisateur | Importation et Exchange hybride |

| Toutes les propriétés en lecture/écriture iNetOrgPerson | Importation et Exchange hybride |

| Toutes les propriétés en lecture/écriture Groupe | Importation et Exchange hybride |

| Toutes les propriétés en lecture/écriture Contact | Importation et Exchange hybride |

| Réinitialiser le mot de passe | Préparation pour l’activation de la réécriture du mot de passe |

Assistant Configuration rapide

Dans une installation avec la configuration rapide, l’Assistant crée des comptes et des paramètres pour vous.

Le tableau suivant offre un résumé des pages de l’Assistant Configuration rapide, des informations d’identification collectées et de leur utilisation :

| Page de l’Assistant | Informations d’identification collectées | Autorisations requises | Objectif |

|---|---|---|---|

| N/A | L’utilisateur qui exécute l’Assistant Installation. | Administrateur du serveur local. | Utilisé pour créer le compte de service ADSync utilisé pour exécuter le service de synchronisation. |

| Connectez-vous à Microsoft Entra ID | Microsoft Entra informations d’identification d’annuaire. | Rôle d'administrateur global dans Microsoft Entra ID. | Sert à activer la synchronisation dans l’annuaire Microsoft Entra. Sert à créer le compte de connecteur Microsoft Entra à utiliser pour les opérations de synchronisation continue dans Microsoft Entra ID. |

| Connexion à AD DS | Informations d’identification Windows Server AD. | Membre du groupe Administrateurs d’entreprise dans Windows Server AD. | Utilisé pour créer le compte connecteur AD DS dans Windows Server AD et lui accorder des autorisations. Ce compte permet de lire et d’écrire les informations d’annuaire pendant la synchronisation. |

Configuration personnalisée

Dans une installation avec paramètres personnalisés, vous avez plus de choix et d’options dans l’Assistant.

Assistant Paramètres personnalisés

Le tableau suivant offre un résumé des pages de l’Assistant Installation personnalisée, des informations d’identification collectées et de leur utilisation :

| Page de l’Assistant | Informations d’identification collectées | Autorisations requises | Objectif |

|---|---|---|---|

| N/A | L’utilisateur qui exécute l’Assistant Installation. | - Administrateur du serveur local. - Si vous utilisez une instance SQL Server complète, l’utilisateur doit être Administrateur système (sysadmin) dans SQL Server. |

Par défaut, sert à créer le compte local à utiliser comme compte de service de moteur de synchronisation. Le compte est créé uniquement lorsque l’administrateur ne spécifie pas de compte. |

| Installation des services de synchronisation, option Compte de service | Informations d’identification du compte d’utilisateur Windows Server AD ou local. | L’utilisateur et les autorisations sont accordés par l’Assistant d’installation. | Si l’administrateur spécifie un compte, ce dernier est utilisé comme compte de service pour le service de synchronisation. |

| Connectez-vous à Microsoft Entra ID | Microsoft Entra informations d’identification d’annuaire. | Rôle d'administrateur global dans Microsoft Entra ID. | Sert à activer la synchronisation dans l’annuaire Microsoft Entra. Sert à créer le compte de connecteur Microsoft Entra à utiliser pour les opérations de synchronisation continue dans Microsoft Entra ID. |

| Connexion de vos annuaires | Informations d’identification Windows Server AD pour chaque forêt connectée à Microsoft Entra ID. | Les autorisations varient selon les fonctionnalités que vous activez et se trouvent dans Créer le compte de connecteur AD DS. | Ce compte permet de lire et d’écrire les informations d’annuaire pendant la synchronisation. |

| Serveurs AD FS | Pour chaque serveur de la liste, l’Assistant recueille des informations d’identification si celles de l’utilisateur exécutant l’Assistant sont insuffisantes pour se connecter. | Le compte d'administrateur de domaine. | Utilisé lors de l’installation et de la configuration du rôle serveur Services ADFS (AD FS). |

| Serveurs proxy d’application web | Pour chaque serveur de la liste, l’Assistant recueille des informations d’identification si celles de l’utilisateur exécutant l’Assistant sont insuffisantes pour se connecter. | Administrateur local sur l’ordinateur cible. | Utilisé lors de l’installation et de la configuration du rôle serveur de proxy d’application web (WAP). |

| Informations d’identification de confiance du proxy | Informations d’identification de confiance du service de fédération (informations d’identification que le proxy utilise pour obtenir un certificat d’approbation à partir des services de fédération (FS)) | Le compte de domaine qui est un administrateur local du serveur AD FS. | Inscription initiale du certificat d’approbation FS-WAP. |

| Page Compte de service AD FS, option Utilisation d’un compte d’utilisateur de domaine | Les informations d’identification Windows Server AD du compte d’utilisateur. | Un utilisateur de domaine. | Le compte d’utilisateur Microsoft Entra dont les informations d’identification sont fournies est utilisé comme compte de connexion au service AD FS. |

Créer le compte de connecteur AD DS

Important

Un nouveau module PowerShell nommé ADSyncConfig.psm1 a été introduit avec la version 1.1.880.0 (publiée en août 2018). Le module contient une collection d’applets de commande qui vous aident à configurer les autorisations appropriées de Windows Server AD pour le compte du connecteur Microsoft Entra Domain Service.

Pour plus d’informations, consultez la rubrique Utilisation de Microsoft Entra Connect avec AD DS.

Le compte que vous spécifiez à la page Connecter vos répertoires doit être créé dans Windows Server AD comme un objet utilisateur normal avant l’installation (VSA, MSA ou gMSA ne sont pas pris en charge). Microsoft Entra Connect 1.1.524.0 ou version ultérieure comprend une option permettant à l’Assistant Microsoft Entra Connect de créer le compte de connecteur AD DS utilisé pour se connecter à Windows Server AD.

Le compte que vous spécifiez doit également disposer des autorisations requises. L’Assistant d’installation ne vérifie pas les autorisations, et les problèmes éventuels ne sont détectés que pendant la synchronisation.

Les autorisations dont vous avez besoin dépendent des fonctionnalités facultatives que vous activez. Si vous avez plusieurs domaines, les autorisations doivent être accordées pour tous les domaines de la forêt. Si vous n’activez pas ces fonctionnalités, les autorisations Utilisateur de domaine par défaut sont suffisantes.

| Fonctionnalité | Autorisations |

|---|---|

| Fonctionnalité de ms-DS-ConsistencyGuid | Autorisations en écriture pour l’attribut ms-DS-ConsistencyGuid documentées dans Principes de conception Azure AD Connect - Utilisation de ms-DS-ConsistencyGuid en tant que sourceAnchor. |

| Synchronisation de hachage de mot de passe | - Répliquer les changements d’annuaires - Répliquer les changements d’annuaire Tout |

| Déploiement Exchange hybride | Autorisations d’écriture sur les attributs documentés dans Écriture différée d’Exchange hybride pour les utilisateurs, les groupes et les contacts. |

| Dossier public de messagerie Exchange | Autorisations de lecture sur les attributs documentées dans Dossier public de messagerie Exchange pour les dossiers publics. |

| Réécriture du mot de passe | Autorisations d’écriture sur les attributs documentés dans Prise en main de la gestion de mot de passe pour les utilisateurs. |

| Écriture différée des appareils | Autorisations accordées avec un script PowerShell comme décrit dans Écriture différée des appareils. |

| Écriture différée de groupe | Vous permet de récrire Groupes Microsoft 365 sur une forêt avec Exchange installé. |

Autorisations requises pour la mise à niveau

Lors de la mise à niveau vers une nouvelle version de Microsoft Entra Connect, vous devez disposer des autorisations suivantes :

| Principal | Autorisations requises | Objectif |

|---|---|---|

| L’utilisateur qui exécute l’Assistant Installation | Administrateur du serveur local | Sert à mettre à jour des fichiers binaires. |

| L’utilisateur qui exécute l’Assistant Installation | Membre d'ADSyncAdmins | Sert à modifier les règles de synchronisation et d'autres configurations |

| L’utilisateur qui exécute l’Assistant Installation | Si vous utilisez une instance SQL Server complète : propriétaire (DBO, ou rôle similaire) de la base de données du moteur de synchronisation | Sert à apporter des modifications au niveau de la base de données, telles que la mise à jour des tables avec de nouvelles colonnes. |

Important

Dans la build 1.1.484, un bogue de régression a été introduit dans Microsoft Entra Connect. Le bogue nécessite des autorisations sysadmin pour mettre à niveau la base de données SQL Server. Le bogue est corrigé dans la build 1.1.647. Pour effectuer une mise à niveau vers cette build, vous devez disposer d’autorisations sysadmin. Dans ce scénario, les autorisations DBO ne sont pas suffisantes. Si vous tentez de mettre à niveau Microsoft Entra Connect sans avoir les autorisations d’administrateur système, la mise à niveau échoue et Microsoft Entra Connect ne fonctionne plus correctement.

Détails des comptes créés

Les sections suivantes vous donnent plus d’informations sur les comptes créés dans Microsoft Entra Connect.

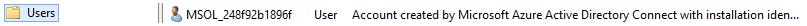

Compte de connecteur AD DS

Si vous utilisez la configuration rapide, un compte utilisé pour la synchronisation est créé dans Windows Server AD. Le compte créé se trouve dans le domaine racine de forêt au sein du conteneur Utilisateurs. Le nom du compte est préfixé par MSOL_. Le compte est créé avec un mot de passe long et complexe qui n’expire pas. Si vous avez une stratégie de mot de passe dans votre domaine, assurez-vous que les mots de passe longs et complexes sont autorisés pour ce compte.

Si vous utilisez des paramètres personnalisés, vous devez créer le compte vous-même avant de commencer l’installation. Consultez Créer le compte de connecteur AD DS.

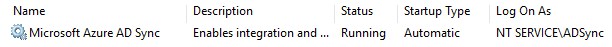

Compte de service ADSync

Le service de synchronisation peut s’exécuter sous des comptes différents. Il peut s’exécuter sous un Compte de service virtuel (VSA), un Compte de service géré de groupe (gMSA), un service géré autonome (sMSA), ou un compte d’utilisateur normal. Les options prises en charge ont été modifiées avec la version d’avril 2017 de Microsoft Entra Connect, lorsque vous effectuez une nouvelle installation. Si vous mettez à niveau depuis une version antérieure de Microsoft Entra Connect, ces autres options ne sont pas disponibles.

| Type de compte | Option d’installation | Description |

|---|---|---|

| VSA | Rapide et personnalisée, avril 2017 et versions ultérieures | Il s’agit de l’option utilisée pour toutes les installations rapides, à l’exception des installations sur un contrôleur de domaine. Pour les paramètres personnalisés, il s’agit de l’option par défaut. |

| gMSA | Installation personnalisée, avril 2017 et versions ultérieures | Si vous utilisez une instance distante de SQL Server, nous vous recommandons d’utiliser un gMSA. |

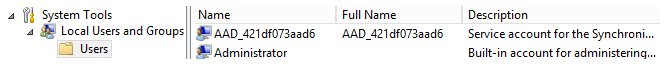

| Compte d’utilisateur | Rapide et personnalisée, avril 2017 et versions ultérieures | Un compte d’utilisateur avec le préfixe AAD_ est créé uniquement quand Microsoft Entra Connect est installé sur Windows Server 2008 ou sur un contrôleur de domaine. |

| Compte d’utilisateur | Installation rapide et personnalisée, mars 2017 et versions antérieures | Un compte local avec le préfixe AAD_ est créé pendant l’installation. Dans une installation personnalisée, vous pouvez spécifier un autre compte. |

Si vous utilisez Microsoft Entra Connect avec une build de mars 2017 ou antérieure, ne réinitialisez pas le mot de passe sur le compte de service. Windows détruit les clés de chiffrement pour des raisons de sécurité. Vous ne pouvez pas passer d’un compte à un autre sans réinstaller Microsoft Entra Connect. Si vous passez à la version d’avril 2017 ou ultérieure, il est possible de changer le mot de passe du compte de service, mais vous ne pouvez pas changer le compte utilisé.

Important

Vous pouvez uniquement définir le compte de service lors de la première installation. Vous ne pouvez pas modifier le compte de service une fois l’installation terminée.

Le tableau suivant décrit les options par défaut, recommandées et prises en charge pour le compte de service de synchronisation.

Légende :

- Gras = L’option par défaut et, dans la plupart des cas, l’option recommandée.

- Italique = Option recommandée lorsqu’elle n’est pas l’option par défaut.

- 2008 = Option par défaut lors de l’installation sur Windows Server 2008

- Non gras = Option prise en charge

- Compte local = Compte d’utilisateur local sur le serveur

- Compte de domaine = Compte d’utilisateur de domaine

- sMSA = Compte de service géré autonome

- gMSA = Compte de service géré de groupe

| Base de données locale Express |

Base de données locale/Instance SQL Server locale Custom |

Serveur SQL Server distant Custom |

|

|---|---|---|---|

| ordinateur joint à un domaine | VSA Compte local (2008) |

VSA Compte local (2008) Compte local Compte du domaine sMSA, gMSA |

gMSA Compte du domaine |

| Contrôleur de domaine | Compte du domaine | gMSA Compte du domaine sMSA |

gMSA Compte du domaine |

VSA

Un compte de service virtuel (VSA) est un type spécial de compte qui ne dispose pas d’un mot de passe et qui est géré par Windows.

VSA est destiné à être utilisé dans les scénarios où le moteur de synchronisation et SQL Server sont sur le même serveur. Si vous utilisez des instances SQL Server distantes, nous vous recommandons d’utiliser un gMSA au lieu d’un VSA.

Cette fonctionnalité VSA nécessite Windows Server 2008 R2 ou version ultérieure. Si vous installez Microsoft Entra Connect sur Windows Server 2008, l’installation bascule sur l’utilisation d’un compte d’utilisateur à la place d’un VSA.

gMSA

Si vous utilisez une instance distante de SQL Server, nous vous recommandons d’utiliser un gMSA. Pour plus d’informations sur la préparation de Windows Server AD pour gMSA, consultez Présentation des comptes de service administrés de groupe.

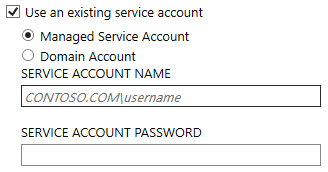

Pour utiliser cette option, sur la page Installer les composants requis, sélectionnez Utiliser un compte de service existant, puis sélectionnez Compte de service administré.

Vous pouvez également utiliser un sMSA dans ce scénario. Toutefois, vous pouvez utiliser un sMSA uniquement sur l’ordinateur local, et il n’y a aucun avantage à utiliser un sMSA au lieu du VSA par défaut.

Cette fonctionnalité sMSA nécessite Windows Server 2012 ou version ultérieure. Si vous devez utiliser une version antérieure d’un système d’exploitation et SQL Server à distance, vous devez utiliser un compte d’utilisateur.

Compte d’utilisateur

Un compte de service local est créé par l’Assistant d’installation (sauf si vous spécifiez le compte à utiliser dans les paramètres personnalisés). Le compte a pour préfixe AAD_ et est associé au service de synchronisation à utiliser. Si vous installez Microsoft Entra Connect sur un contrôleur de domaine, le compte est créé dans le domaine. Le compte de service AAD_ doit se trouver dans le domaine si :

- Vous utilisez un serveur distant exécutant SQL Server.

- Vous utilisez un proxy qui nécessite une authentification.

Le compte de service AAD_ est créé avec un mot de passe long et complexe qui n’expire pas.

Ce compte permet de stocker les mots de passe des autres comptes de manière sécurisée. Ces mots de passe sont stockés dans la base de données. Les clés privées pour les clés de chiffrement sont protégées par le chiffrement à clé secrète des services de chiffrement avec l’API de protection des données (DPAPI) Windows.

Si vous utilisez une instance SQL Server complète, le compte de service est le propriétaire de la base de données créée pour le moteur de synchronisation. Le service ne fonctionne pas comme prévu avec d’autres autorisations. Un compte de connexion SQL Server est également créé.

En outre, le compte se voit octroyer des autorisations sur les fichiers, les clés de Registre et autres objets liés au moteur de synchronisation.

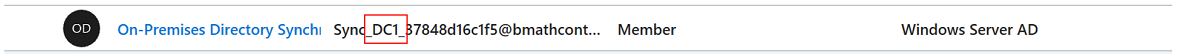

Compte de connecteur Microsoft Entra

Un compte dans Microsoft Entra ID est créé en vue de son utilisation par le service de synchronisation. Vous pouvez identifier ce compte par son nom d’affichage.

Le nom du serveur sur lequel le compte est utilisé peut être identifié dans la deuxième partie du nom d’utilisateur. Sur l’image, le nom du serveur est DC1. Si vous disposez de serveurs intermédiaires, chaque serveur a son propre compte.

Un compte de serveur est créé avec un mot de passe long et complexe qui n’expire pas. Le compte se voit octroyer le rôle de Compte de synchronisation de répertoires. À ce titre, il est uniquement autorisé à effectuer des tâches de synchronisation de répertoires. Ce rôle intégré ne peut pas être accordé en dehors de l’Assistant Microsoft Entra Connect. Le centre d’administration Microsoft Entra affiche ce compte avec le rôle Utilisateur.

Il existe une limite de 20 comptes de service de synchronisation dans Microsoft Entra ID.

Pour obtenir la liste des comptes de service Microsoft Entra existants dans votre instance Microsoft Entra, exécutez la commande suivante :

$directoryRoleId = Get-MgDirectoryRole | where {$_.DisplayName -eq "Directory Synchronization Accounts"} Get-MgDirectoryRoleMember -DirectoryRoleId $directoryRoleId.Id | Select -ExpandProperty AdditionalPropertiesPour supprimer des comptes de service Microsoft Entra inutilisés, exécutez la commande suivante :

Remove-MgUser -UserId <Id-of-the-account-to-remove>

Remarque

Avant de pouvoir utiliser ces commandes PowerShell, vous devez installer le module Microsoft Graph PowerShell et vous connecter à votre instance de Microsoft Entra ID à l’aide de Connect-MgGraph.

Pour plus d’informations sur la façon de gérer ou de réinitialiser le mot de passe pour le compte Microsoft Entra Connect, consultez Gérer le compte Microsoft Entra Connect.

Articles connexes

Pour plus d’informations sur Microsoft Entra Connect, consultez ces articles :

| Rubrique | Lien |

|---|---|

| Télécharger Microsoft Entra Connect | Télécharger Microsoft Entra Connect |

| Installation à l’aide de la configuration rapide | Installation rapide de Microsoft Entra Connect |

| Installation à l’aide des paramètres personnalisés | Installation personnalisée de Microsoft Entra Connect |

| Effectuer une mise à niveau à partir de DirSync | Mettre à niveau à partir de l’outil Azure AD Sync (DirSync) |

| Après l’installation | Vérification de l’installation et affectation des licences |

Étapes suivantes

En savoir plus sur l'intégration de vos identités sur site avec Microsoft Entra ID.