Microsoft Entra Connect Sync : configurer le filtrage

L’utilisation du filtrage vous permet de contrôler les objets de votre annuaire local qui apparaissent dans Microsoft Entra ID. La configuration par défaut concerne la plupart des objets présents dans tous les domaines des forêts configurées. En général, il s’agit de la configuration recommandée. Les utilisateurs qui utilisent les charges de travail Microsoft 365, telles qu’Exchange Online et Skype Entreprise, peuvent tirer parti d’une liste d’adresses globale complète pour envoyer des courriers électroniques et appeler tout le monde. La configuration par défaut leur offre la même expérience qu’une implémentation locale d’Exchange ou de Lync.

Remarque

Microsoft Entra Cloud Sync et Microsoft Entra Connect Sync filtrent tous les objets Active Directory dont l’attribut isCriticalSystemObject est défini sur Vrai. Cela permet de filtrer les objets AD à privilèges élevés tels que Administrator, DomainAdmins, EnterpriseAdmins. Ce filtrage signifie que les deux derniers groupes NE SONT PAS synchronisés avec Entra ID par défaut.

Toutefois, les autres objets ajoutés à ces groupes à privilèges élevés (DomainAdmins, EnterpriseAdmins) ne sont pas filtrés de la synchronisation vers le cloud. Par exemple, si vous ajoutez un utilisateur AD local au groupe EnterpriseAdmins, cet utilisateur sera toujours synchronisé avec Microsoft Entra ID.

Toutefois, dans certains cas, vous devez apporter certaines modifications à la configuration par défaut. En voici quelques exemples :

- Vous exécutez un pilote pour Azure ou Microsoft 365 et souhaitez uniquement disposer d’un sous-ensemble d’utilisateurs dans Microsoft Entra ID. Dans le petit pilote, il n’est pas impératif de disposer d’une liste d’adresses globale complète pour illustrer la fonctionnalité.

- Vous disposez d’un grand nombre de comptes de service et d’autres comptes non personnels dont vous ne voulez pas dans Microsoft Entra ID.

- Pour des raisons de conformité, vous ne supprimez aucun compte d’utilisateur local. Vous vous contentez de les désactiver. Toutefois, vous souhaitez que Microsoft Entra ID ne comporte que des comptes actifs.

Cet article explique comment configurer les différents modes de filtrage.

Important

Microsoft ne prend pas en charge la modification ou l’utilisation de Microsoft Entra Connect Sync en dehors des actions qui sont documentées de façon formelle. Ces actions peuvent entraîner un état de Microsoft Entra Connect Sync incohérent ou non pris en charge. Par conséquent, Microsoft ne peut pas fournir de support technique pour ces déploiements.

Principes de base et remarques importantes

Dans Microsoft Entra Connect Sync, vous pouvez activer le filtrage à tout moment. Si, après avoir commencé par une configuration de synchronisation d’annuaires par défaut, vous configurez le filtrage, les objets exclus par filtrage ne sont plus synchronisés avec Microsoft Entra ID. En raison de ce changement, tous les objets présents dans Microsoft Entra ID précédemment synchronisés puis filtrés sont supprimés de Microsoft Entra ID.

Avant d’apporter des modifications au filtrage, veillez à désactiver le planificateur intégré afin de ne pas exporter accidentellement des modifications dont vous n’avez pas encore vérifié l’exactitude.

Étant donné que le filtrage peut supprimer de nombreux objets simultanément, vous devez vous assurer que vos nouveaux filtres sont corrects avant de commencer à exporter des modifications vers Microsoft Entra ID. Une fois que vous avez terminé la procédure de configuration, nous vous recommandons vivement d’exécuter les étapes de vérification avant d’exporter et d’effectuer des modifications dans Microsoft Entra ID.

Pour vous protéger contre la suppression par inadvertance de nombreux objets, la fonctionnalité « Prévention des suppressions accidentelles » est activée par défaut. Si vous supprimez de nombreux objets par filtrage (500 par défaut), vous devez effectuer les étapes décrites dans cet article pour que les suppressions soient appliquées à Microsoft Entra ID.

Si vous utilisez une version antérieure à novembre 2015 (1.0.9125), que vous modifiez une configuration de filtre et que vous utilisez une synchronisation de hachage du mot de passe, vous devez déclencher une synchronisation complète de tous les mots de passe une fois la configuration terminée. Pour plus d’informations sur le déclenchement d’une synchronisation complète des mots de passe, consultez la section Déclencher une synchronisation complète de tous les mots de passe. Si vous utilisez la version 1.0.9125 ou une version ultérieure, l’opération standard de synchronisation complète détermine également si les mots de passe doivent être ou non synchronisés et si cette étape supplémentaire n’est plus nécessaire.

Si des objets utilisateur ont été accidentellement supprimés de Microsoft Entra ID à la suite d’une erreur de filtrage, vous pouvez recréer ces objets utilisateur dans Microsoft Entra ID en supprimant vos configurations de filtrage. Vous pouvez ensuite resynchroniser vos annuaires. Cette opération restaure les utilisateurs de la corbeille dans Microsoft Entra ID. Toutefois, vous ne pouvez pas annuler la suppression d’autres types d’objets. Par exemple, si vous supprimez accidentellement un groupe de sécurité et que ce dernier a été utilisé comme liste de contrôle d’accès (ACL, access-control list) d’une ressource, le groupe et ses ACL ne sont pas récupérables.

Microsoft Entra Connect supprime uniquement les objets précédemment considérés comme étant compris dans l’étendue. Si certains objets dans Microsoft Entra ID ont été créés par un autre moteur de synchronisation et ne figurent pas dans l’étendue, l’ajout d’un filtrage ne les supprime pas. Par exemple, si vous démarrez avec un serveur DirSync qui a créé une copie complète de la totalité de votre annuaire dans Microsoft Entra ID, puis que vous installez un nouveau serveur Microsoft Entra Connect Sync en parallèle avec le filtrage activé dès le départ, Microsoft Entra Connect ne supprime pas les objets supplémentaires créés par DirSync.

Les configurations de filtrage sont conservées lorsque vous installez une version plus récente de Microsoft Entra Connect ou effectuez une mise à niveau vers celle-ci. Avant d’exécuter le premier cycle de synchronisation, il est toujours recommandé de vérifier que la configuration n’a pas été modifiée par inadvertance après une mise à niveau vers une version plus récente.

Si vous disposez de plusieurs forêts, vous devez appliquer les configurations de filtrage décrites dans cet article à chaque forêt (à condition que vous souhaitiez attribuer la même configuration à la totalité des forêts).

Désactiver le planificateur de synchronisation

Pour désactiver le planificateur intégré qui déclenche un cycle de synchronisation toutes les 30 minutes, procédez comme suit :

- Ouvrez Windows PowerShell, importez le module ADSync et désactivez le planificateur avec les commandes suivantes

import-module ADSync

Set-ADSyncScheduler -SyncCycleEnabled $False

- Apportez les modifications qui sont décrites dans cet article. Réactivez ensuite le planificateur avec la commande suivante

Set-ADSyncScheduler -SyncCycleEnabled $True

Options de filtrage

Les types de configurations de filtrage que vous pouvez appliquer à l’outil de synchronisation d’annuaires sont les suivants :

- Basé sur un groupe : Un filtrage basé sur un seul groupe peut être configuré seulement lors de l’installation initiale à l’aide de l’Assistant Installation.

- Basé sur un domaine : cette option vous permet de sélectionner les domaines synchronisés avec Microsoft Entra ID. Vous pouvez également ajouter et supprimer des domaines au niveau de la configuration du moteur de synchronisation quand vous apportez des modifications à votre infrastructure locale après avoir installé Microsoft Entra Connect Sync.

- Basé sur une unité d’organisation (UO) : cette option vous permet de sélectionner les unités d’organisation synchronisées avec Microsoft Entra ID. Cette option s’applique à tous les types d’objets présents dans les unités d’organisation sélectionnées.

- Basé sur un attribut : Cette option vous permet de filtrer les objets en fonction de valeurs d’attribut sur les objets. Vous pouvez également avoir des filtres différents pour différents types d’objets.

Vous pouvez utiliser plusieurs options de filtrage en même temps. Par exemple, vous pouvez utiliser le filtrage basé sur une unité d’organisation afin de n’inclure des objets que dans une seule unité d’organisation et, dans le même temps, utiliser un filtrage basé sur un attribut pour filtrer davantage les objets. Lorsque vous utilisez plusieurs méthodes de filtrage, les filtres utilisent un « AND » logique entre les filtres.

Filtrage basé sur un domaine

Cette section explique comment configurer votre filtre de domaine. Si vous avez ajouté ou supprimé des domaines dans votre forêt après avoir installé Microsoft Entra Connect, vous devez également mettre à jour la configuration du filtrage.

Pour modifier le filtrage basé sur le domaine, exécutez l’assistant d’installation : filtrage de domaine et d’unité d’organisation. L’Assistant Installation automatise toutes les tâches qui sont décrites dans cet article.

Filtrage basé sur une unité d’organisation

Pour modifier le filtrage basé sur l’unité d'organisation, exécutez l’assistant d’installation : filtrage de domaine et d’unité d’organisation. L’Assistant Installation automatise toutes les tâches qui sont décrites dans cet article.

Important

Si vous sélectionnez explicitement une UO pour la synchronisation, Microsoft Entra Connect ajoute le DistinguishedName de cette UO dans la liste d’inclusion pour l’étendue de synchronisation du domaine. Toutefois, si vous renommez ultérieurement cette UO dans Active Directory, le DistinguishedName de l’UO change et, par conséquent, Microsoft Entra Connect ne considérera plus cette UO dans l’étendue de la synchronisation. Cela n’entraînera pas de problème immédiat, mais lors d’une étape d’importation complète, Microsoft Entra Connect réévaluera l’étendue de synchronisation et supprimera tous les objets hors de l’étendue de la synchronisation, ce qui pourra aboutir à une suppression massive imprévue d’objets dans Microsoft Entra ID. Pour éviter ce problème, après avoir renommé une UO, exécutez l’Assistant Microsoft Entra Connect et resélectionnez l’UO à réintroduire dans l’étendue de synchronisation.

Filtrage par attribut

Avant d’exécuter ces étapes, vérifiez que vous utilisez la version de novembre 2015 (1.0.9125) ou une version ultérieure.

Important

Microsoft recommande de ne pas modifier les règles par défaut créées par Microsoft Entra Connect. Si vous voulez modifier la règle, clonez-la, puis désactivez la règle d’origine. Apportez les modifications souhaitées à la règle clonée. Notez qu’en procédant ainsi (désactiver la règle d’origine), vous ne bénéficiez pas des résolutions de bogues ou des fonctionnalités activées via cette règle.

Le filtrage basé sur un attribut est le moyen le plus simple de filtrer des objets. Vous pouvez exploiter les possibilités du provisionnement déclaratif pour contrôler la quasi-totalité des aspects qui déterminent à quel moment un objet est synchronisé avec Microsoft Entra ID.

Vous pouvez appliquer un filtrage entrant d’Active Directory vers le métaverse, et un filtrage sortant du métaverse vers Microsoft Entra ID. Nous vous recommandons d’appliquer le filtrage entrant, car il est le plus simple à gérer. N’utilisez le filtrage sortant que s’il est nécessaire de joindre des objets issus de forêts différentes pour que l’évaluation puisse avoir lieu.

Filtrage entrant

Le filtrage entrant utilise la configuration par défaut dans laquelle l’attribut de métaverse cloudFiltered des objets transmis à Microsoft Entra ID ne doit pas être défini sur une valeur à synchroniser. Si cet attribut présente la valeur True, l’objet n’est pas synchronisé. De par sa conception, cet attribut ne doit pas être défini sur la valeur False. Pour vous assurer que les autres règles peuvent apporter une valeur, cet attribut est supposé n’accepter que les valeurs True ou NULL (absent).

Notez que Microsoft Entra Connect est conçu pour nettoyer les objets qu’il était chargé de provisionner dans Microsoft Entra ID. Si le système n’a pas provisionné l’objet dans Microsoft Entra ID par le passé, mais obtient l’objet Microsoft Entra lors d’une étape d’importation, il suppose à juste titre que cet objet a été créé dans Microsoft Entra ID par un autre système. Microsoft Entra Connect ne nettoie pas ces types d’objets Microsoft Entra, même quand l’attribut de métaverse cloudFiltered a la valeur True.

Dans le cadre du filtrage entrant, vous utilisez les possibilités de l’étendue pour déterminer les objets à synchroniser ou non. C’est à ce stade que vous réalisez des ajustements en fonction des besoins particuliers de votre organisation. Le module d’étendue dispose d’un groupe et d’une clause pour déterminer les cas dans lesquels une règle de synchronisation figure dans l’étendue. Un groupe contient une ou plusieurs clauses. Il existe un « AND » logique entre plusieurs clauses, et un « OR » logique entre plusieurs groupes.

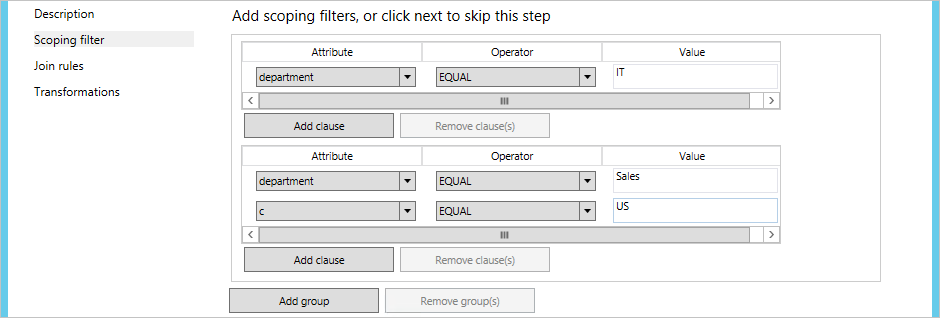

Intéressons-nous à un exemple :

Voici la lecture qu’il faut en faire (service = Informatique) OU (service = Ventes et c = US) .

Dans les exemples et étapes ci-après, vous vous servez de l’objet utilisateur en guise d’exemple, mais vous pouvez l’utiliser pour tous les types d’objets.

Dans les exemples suivants, la valeur de précédence commence à 50. Il peut s’agir de n’importe quel nombre non utilisé, mais la valeur doit être inférieure à 100.

Filtrage négatif : « ne pas synchroniser »

Dans l’exemple qui suit, vous excluez (ne synchronisez pas) tous les utilisateurs dont l’élément extensionAttribute15 présente la valeur NoSync.

- Connectez-vous au serveur qui exécute Microsoft Entra Connect Sync en utilisant un compte membre du groupe de sécurité ADSyncAdmins.

- Lancez Éditeur de règles de synchronisation à partir du menu Démarrer.

- Assurez-vous que l’option Entrante est sélectionnée, puis cliquez sur Ajouter une nouvelle règle.

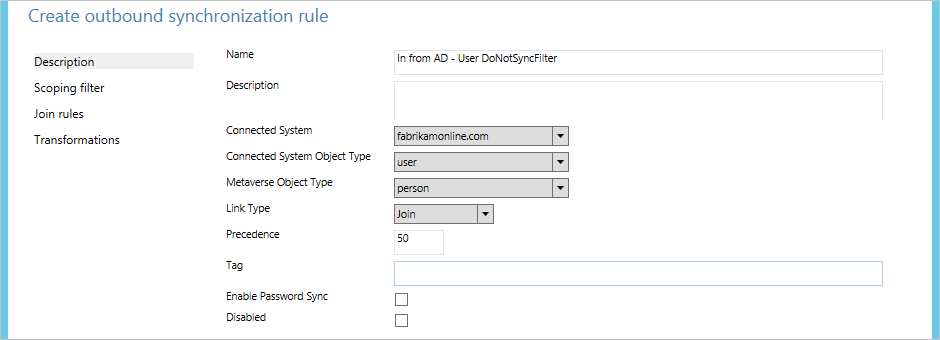

- Attribuez à la règle un nom descriptif, par exemple «Entrée depuis AD – Utilisateur DoNotSyncFilter». Sélectionnez la forêt appropriée, puis sélectionnez Utilisateur en tant que Type d’objet système connecté, et Personne en tant que Type d’objet de métaverse. Dans Type de lien, sélectionnez Jointure. Dans la zone Précédence, tapez une valeur actuellement non utilisée par une autre règle de synchronisation (par exemple, 50), puis cliquez sur Suivant.

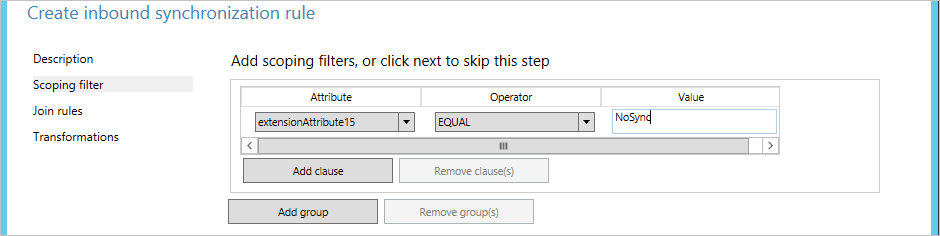

- Dans la zone Filtre d’étendue, cliquez sur Ajouter un groupe, puis sur Ajouter une clause. Dans la zone Attribut, sélectionnez ExtensionAttribute15. Vérifiez que la zone Opérateur est définie sur EQUAL, puis tapez la valeur NoSync dans la zone Valeur. Cliquez sur Suivant.

- Laissez les règles de Jointure, puis cliquez sur Suivant.

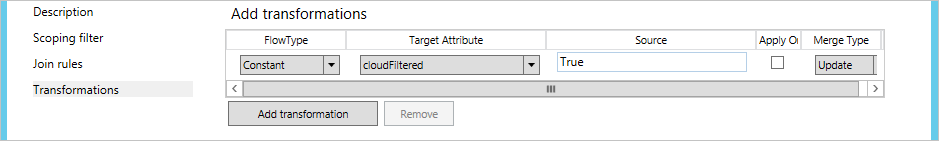

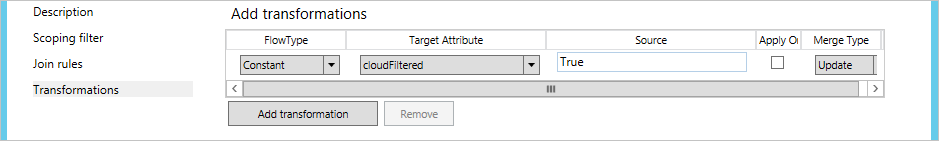

- Cliquez sur Ajouter une transformation, définissez la zone Type de flux sur Constante, puis sélectionnez l’attribut cloudFiltered dans la zone Attribut cible. Dans la zone de texte Source, tapez True. Cliquez sur Ajouter pour enregistrer la règle.

- Pour terminer la configuration, vous devez exécuter une synchronisation complète. Poursuivez votre lecture de la section Appliquer et vérifier les modifications.

Filtrage positif : « synchroniser uniquement ces éléments »

L’expression d’un filtrage positif peut se révéler plus complexe, car vous devez également prendre en compte des objets qui ne sont pas évidents à synchroniser, notamment les salles de conférence. Vous allez également remplacer le filtre par défaut dans la règle prête à l’emploi In from AD - User Join. Quand vous créez votre filtre personnalisé, veillez à ne pas inclure les objets système critiques, les objets de conflit de réplication, les boîtes aux lettres spéciales et les comptes de service pour Microsoft Entra Connect.

L’option de filtrage positif nécessite deux règles de synchronisation : une règle de synchronisation (ou plus) avec l’étendue correcte des objets à synchroniser, et une règle de synchronisation « attrape-tout » qui filtre tous les objets restants qui ne doivent pas être synchronisés.

Dans l’exemple suivant, vous synchronisez uniquement les objets utilisateur dont l’attribut « service » a pour valeur Ventes:

- Connectez-vous au serveur qui exécute Microsoft Entra Connect Sync en utilisant un compte membre du groupe de sécurité ADSyncAdmins.

- Lancez Éditeur de règles de synchronisation à partir du menu Démarrer.

- Assurez-vous que l’option Entrante est sélectionnée, puis cliquez sur Ajouter une nouvelle règle.

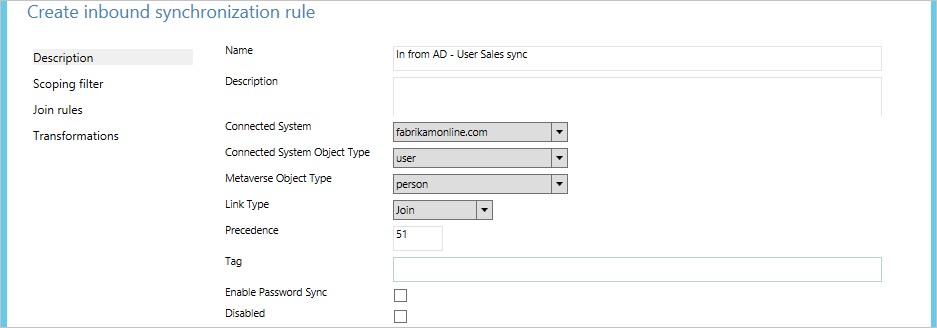

- Attribuez à la règle un nom descriptif, par exemple «Entrée depuis AD - Sync Ventes utilisateur». Sélectionnez la forêt appropriée, puis sélectionnez Utilisateur en tant que Type d’objet système connecté, et Personne en tant que Type d’objet de métaverse. Dans Type de lien, sélectionnez Jointure. Dans la zone Précédence, tapez une valeur actuellement non utilisée par une autre règle de synchronisation (par exemple, 51), puis cliquez sur Suivant.

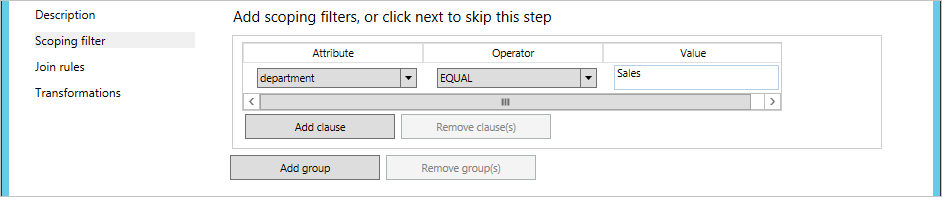

- Dans la zone Filtre d’étendue, cliquez sur Ajouter un groupe, puis sur Ajouter une clause. Dans la zone Attribut, sélectionnez department. Vérifiez que l’opérateur est défini sur EQUAL, puis tapez la valeur Sales dans la zone Valeur. Cliquez sur Suivant.

- Laissez les règles de Jointure, puis cliquez sur Suivant.

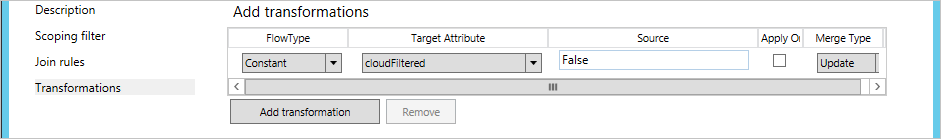

- Cliquez sur Ajouter une transformation, sélectionnez la valeur Constante dans la zone Type de flux, puis sélectionnez l’attribut cloudFiltered dans la zone Attribut cible. Dans la zone Source, tapez False. Cliquez sur Ajouter pour enregistrer la règle.

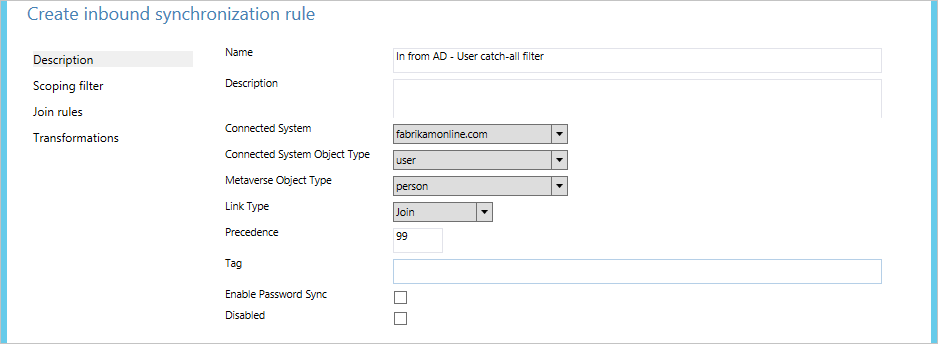

Il s’agit d’un cas particulier dans lequel vous définissez explicitement cloudFiltered sur la valeur False. - Nous devons maintenant créer la règle de synchronisation fourre-tout. Donnez à la règle un nom descriptif, par exemple «Entrée depuis Active Directory - Filtre fourre-tout utilisateur». Sélectionnez la forêt appropriée, puis sélectionnez Utilisateur en tant que Type d’objet système connecté, et Personne en tant que Type d’objet de métaverse. Dans Type de lien, sélectionnez Jointure. Dans la zone Précédence, tapez une valeur actuellement non utilisée par une autre règle de synchronisation (par exemple, 99). Vous avez sélectionné une valeur de précédence supérieure (précédence moindre) à la règle de synchronisation précédente. Toutefois, vous avez également laissé de la place de façon à pouvoir ajouter des règles de synchronisation de filtrage par la suite si vous souhaitez procéder à la synchronisation de services supplémentaires. Cliquez sur Suivant.

- Laissez l’option Filtre d’étendue vide, puis cliquez sur Suivant. Un filtre vide indique que la règle doit être appliquée à tous les objets.

- Laissez les règles de Jointure, puis cliquez sur Suivant.

- Cliquez sur Ajouter une transformation, sélectionnez la valeur Constante dans la zone Type de flux, puis sélectionnez l’attribut cloudFiltered dans la zone Attribut cible. Dans la zone Source, tapez True. Cliquez sur Ajouter pour enregistrer la règle.

- Pour terminer la configuration, vous devez exécuter une synchronisation complète. Poursuivez votre lecture de la section Appliquer et vérifier les modifications.

En cas de besoin, vous pouvez créer d’autres règles du premier type avec lesquelles inclure davantage d’objets dans la synchronisation.

Filtrage sortant

Dans certains cas, l’exécution du filtrage n’est requise qu’après la jonction des objets dans le métaverse. Par exemple, pour déterminer si un objet doit être synchronisé, il peut être nécessaire d’examiner l’attribut mail à partir de la forêt de ressources et l’attribut userPrincipalName à partir de la forêt de comptes. Le cas échéant, vous créez le filtrage sur la règle de trafic sortant.

Dans cet exemple, vous modifiez le filtrage afin que seuls les utilisateurs dont les attributs mail et userPrincipalName se terminent par @contoso.com soient synchronisés :

- Connectez-vous au serveur qui exécute Microsoft Entra Connect Sync en utilisant un compte membre du groupe de sécurité ADSyncAdmins.

- Lancez Éditeur de règles de synchronisation à partir du menu Démarrer.

- Sous Type de règles, cliquez sur Sortant.

- Selon la version de Connect que vous utilisez, trouvez la règle nommée Out to Microsoft Entra ID – User Join ou Out to Microsoft Entra ID - User Join SOAInAD, puis cliquez sur Modifier.

- Dans la fenêtre contextuelle, sélectionnez Oui pour créer une copie de la règle.

- Sur la page Description, redéfinissez la zone Précédence sur une valeur inutilisée, telle que 50.

- Dans la barre de navigation gauche, cliquez sur Filtre d’étendue, puis cliquez sur Ajouter une clause. Dans la zone Attribut, sélectionnez mail. Dans la zone Opérateur, sélectionnez ENDSWITH. Dans Valeur, tapez @contoso.com, puis cliquez sur Ajouter une clause. Dans la zone Attribut, sélectionnez userPrincipalName. Dans la zone Opérateur, sélectionnez ENDSWITH. Dans Valeur, tapez @contoso.com.

- Cliquez sur Enregistrer.

- Pour terminer la configuration, vous devez exécuter une synchronisation complète. Poursuivez votre lecture de la section Appliquer et vérifier les modifications.

Appliquer et vérifier les modifications

Une fois que vous avez modifié votre configuration, vous devez l’appliquer aux objets déjà présents dans le système. Il est également possible que des objets ne figurant pas actuellement dans le moteur de synchronisation doivent être traités (et que le moteur de synchronisation doive consulter de nouveau le système source pour en vérifier le contenu).

Si vous avez modifié la configuration à l’aide d’un filtrage par domaine ou par unité d’organisation, vous devez procéder à une importation intégrale suivie d’une synchronisation delta.

Si vous avez modifié la configuration en utilisant un filtrage par attribut, vous devez exécuter une synchronisation complète.

Procédez comme suit :

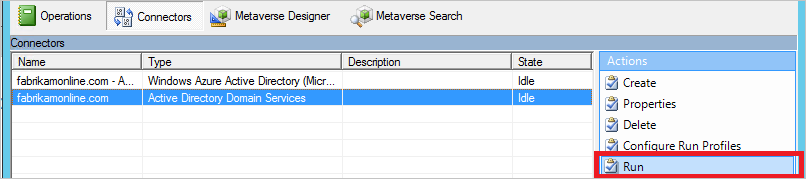

- Lancez Service de synchronisation à partir du menu Démarrer.

- Sélectionnez Connecteurs. Dans la liste Connecteurs, sélectionnez le connecteur dont vous avez modifié la configuration précédemment. Dans Actions, sélectionnez Exécuter.

- Dans Profils d’exécution, sélectionnez l’opération mentionnée à la section précédente. Si vous devez exécuter deux actions, n’exécutez la seconde qu’une fois la première terminée. (La colonne État correspondant au connecteur sélectionné présente la valeur Inactif.)

Après la synchronisation, toutes les modifications sont indexées pour l’exportation. Avant d’apporter les modifications dans Microsoft Entra ID, il est préférable de vérifier qu’elles sont toutes correctes.

- Démarrez une invite de commandes, puis accédez à

%ProgramFiles%\Microsoft Azure AD Sync\bin. - Exécutez

csexport "Name of Connector" %temp%\export.xml /f:x.

Le nom du connecteur figure dans le service de synchronisation. Il a un nom similaire à « contoso.com : Microsoft Entra ID » pour Microsoft Entra ID. - Exécutez

CSExportAnalyzer %temp%\export.xml > %temp%\export.csv. - Vous disposez maintenant d’un fichier dans %temp% nommé export.csv qui peuvent être examiné dans Microsoft Excel. Ce fichier contient toutes les modifications sur le point d’être exportées.

- Apportez les modifications nécessaires aux données ou à la configuration, puis réexécutez ces opérations (importer, synchroniser et vérifier) jusqu’à ce que les modifications sur le point d’être exportées soient conformes à vos attentes.

Quand vous êtes satisfait, exportez les modifications vers Microsoft Entra ID.

- Sélectionnez Connecteurs. Dans la liste Connecteurs, sélectionnez le connecteur Microsoft Entra. Dans Actions, sélectionnez Exécuter.

- Dans Profils d’exécution, sélectionnez Exporter.

- Lorsque vos modifications de configuration suppriment de nombreux objets, une erreur d’exportation s’affiche si leur nombre est supérieur au seuil configuré (par défaut, 500). Le cas échéant, vous devez désactiver provisoirement la fonctionnalité « Prévention des suppressions accidentelles ».

À présent, il est temps de réactiver le planificateur.

- Lancez Planificateur de tâches à partir du menu Démarrer.

- Directement sous Bibliothèque du Planificateur de tâches, trouvez la tâche Azure AD Sync Scheduler, cliquez dessus avec le bouton droit et sélectionnez Activer.

Filtrage de groupe

Vous pouvez configurer le filtrage basé sur un groupe la première fois que vous installez Microsoft Entra Connect en utilisant l’installation personnalisée. Ce filtrage est conçu pour un déploiement pilote dans lequel vous ne souhaitez synchroniser qu’un petit ensemble d’objets. Lorsque vous désactivez le filtrage basé sur un groupe, vous ne pouvez plus le réactiver. L’utilisation du filtrage basé sur un groupe dans une configuration personnalisée n’est pas prise en charge. La configuration de cette fonctionnalité n’est possible que par le biais de l’Assistant Installation. Lorsque vous avez terminé votre pilote, utilisez l’une des autres options de filtrage indiquées dans cet article. Si vous utilisez le filtrage basé sur l’unité d’organisation avec le filtrage basé sur les groupes, l’unité d’organisation dans laquelle se trouvent les objets de groupe et de membre doit être incluse.

Lors de la synchronisation de plusieurs forêts Active Directory, vous pouvez configurer le filtrage basé sur les groupes en spécifiant un groupe différent pour chaque connecteur Active Directory. Si vous voulez synchroniser un utilisateur dans une forêt Active Directory, alors que cet utilisateur dispose d’un ou de plusieurs objets correspondants dans d’autres forêts Active Directory, vous devez veiller à ce que l’objet utilisateur et tous ses objets correspondants soient compris dans l’étendue du filtrage basé sur les groupes. Exemples :

Vous avez un utilisateur dans une forêt qui dispose d’un objet FSP (entité de sécurité externe) correspondant dans une autre forêt. Les deux objets doivent se trouver dans l’étendue de filtrage par groupe. Dans le cas contraire, l’utilisateur n’est pas synchronisé avec Microsoft Entra ID.

Vous avez un utilisateur dans une forêt qui dispose d’un compte de ressource correspondant (par exemple, une boîte aux lettres liée) dans une autre forêt. De plus, vous avez configuré Microsoft Entra Connect pour lier l’utilisateur au compte de ressource. Les deux objets doivent se trouver dans l’étendue de filtrage par groupe. Dans le cas contraire, l’utilisateur n’est pas synchronisé avec Microsoft Entra ID.

Vous avez un utilisateur dans une forêt qui dispose d’un contact par e-mail correspondant dans une autre forêt. De plus, vous avez configuré Microsoft Entra Connect pour lier l’utilisateur au contact par e-mail. Les deux objets doivent se trouver dans l’étendue de filtrage par groupe. Dans le cas contraire, l’utilisateur n’est pas synchronisé avec Microsoft Entra ID.

Étapes suivantes

- Apprenez-en davantage sur la configuration de Microsoft Entra Connect Sync.

- Apprenez-en davantage sur l’intégration de vos identités locales à Microsoft Entra ID.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour