Expérience de correction automatique avec Microsoft Entra ID Protection et accès conditionnel

Avec Microsoft Entra ID Protection et accès conditionnel, vous pouvez :

- Exiger que les utilisateurs s'inscrivent à l'authentification multifacteur Microsoft Entra

- Automatiser la correction des connexions risquées et des utilisateurs compromis

- Bloquer les utilisateurs dans des cas spécifiques.

Les stratégies d’accès conditionnel qui intègrent les risques liés à l’utilisateur et à la connexion ont un impact sur l’expérience de connexion pour les utilisateurs. Le fait d'autoriser les utilisateurs à s'inscrire pour utiliser des outils tels que l’authentification multifacteur Microsoft Entra et la réinitialisation de mot de passe en libre-service peut réduire l'impact. Ces outils ainsi que les choix de stratégie appropriés offrent aux utilisateurs une option de correction automatique quand ils en ont besoin, tout en appliquant des contrôles de sécurité forts.

Inscription de l’authentification multifacteur

Lorsqu’un administrateur active la stratégie de protection d’ID nécessitant l’inscription d’authentification multifacteur Microsoft Entra, cette stratégie garantit que les utilisateurs peuvent utiliser l’authentification multifacteur Microsoft Entra pour se corriger automatiquement à l’avenir. La configuration de cette stratégie offre à vos utilisateurs une période de 14 jours pendant laquelle ils peuvent choisir de s’inscrire et à la fin sont forcés de s’inscrire.

Interruption d’inscription

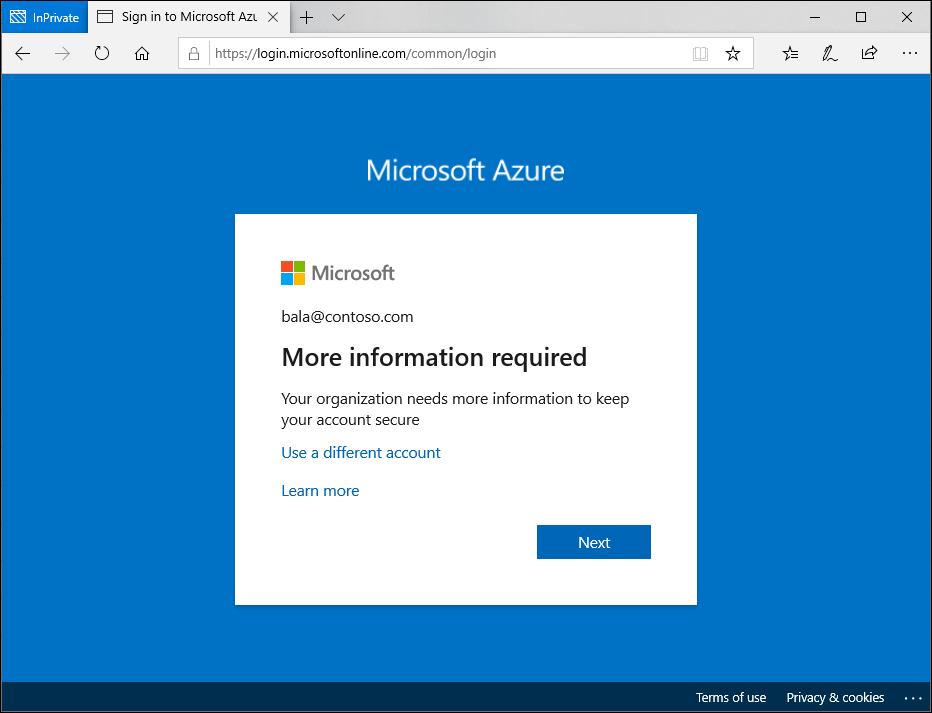

Lors de la connexion à une application intégrée Microsoft Entra , l’utilisateur reçoit une notification sur la nécessité de configurer le compte pour l’authentification multifacteur. Cette stratégie est également déclenchée dans l’expérience Windows prête à l’emploi pour les nouveaux utilisateurs disposant d’un nouvel appareil.

Suivez les étapes guidées pour vous inscrire à l’authentification multifacteur Microsoft Entra et vous connecter.

Correction automatique des risques

Lorsqu’un(e) administrateur(-trice) configure des stratégies d’accès conditionnel basées sur les risques, les utilisateurs affectés sont interrompus lorsqu’ils atteignent le niveau de risque configuré. Si les administrateurs autorisent la correction automatique à l’aide de l’authentification multifacteur, ce processus s’affiche à un utilisateur en tant qu’invite d’authentification multifacteur normale.

Si l’utilisateur est en mesure d’effectuer l’authentification multifacteur, son risque est corrigé et il peut se connecter.

Si l’utilisateur est exposé à un risque, et pas seulement au moment de la connexion, les administrateurs peuvent configurer une stratégie de risque utilisateur dans l’accès conditionnel afin d’exiger un changement du mot de passe en plus de l’authentification multifacteur. Dans ce cas, un utilisateur voit l’écran supplémentaire suivant.

Déblocage de l’administrateur de connexion risquée

Les administrateurs peuvent choisir de bloquer les utilisateurs lors de la connexion selon leur niveau de risque. Pour débloquer leur accès, les utilisateurs finaux doivent contacter leur équipe informatique ou ils peuvent essayer de se connecter depuis un emplacement ou un appareil connu. La correction automatique n’est pas une option dans ce cas.

Le personnel informatique peut suivre les instructions de la section Déblocage des utilisateurs pour permettre aux utilisateurs de se reconnecter.

Technicien présentant un risque élevé

Si votre organisation a des utilisateurs auxquels un accès à un autre client a été délégué et qu’ils déclenchent la détection d’un risque élevé, la connexion à ces autres clients peut être bloquée. Par exemple :

- Une organisation a un fournisseur de services managés (MSP) ou d’un fournisseur de solutions Cloud (CSP) qui gère la configuration de son environnement cloud.

- Les informations d’identification d’un des techniciens du MSP sont divulguées et déclenchent la détection d’un risque élevé. Ce technicien est empêché de se connecter à d’autres locataires.

- Le technicien peut corriger cela lui-même et se connecter si le client de base a activé les stratégies appropriées demandant un changement de mot de passe pour les utilisateurs à risque élevé ou l’ADG pour les utilisateurs à risque.

- Si le client de base n’a pas activé les stratégies d’auto-correction, un administrateur du client de base du technicien devra corriger le risque.