Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Microsoft Entra ID stocke les rapports et les signaux de sécurité pendant un laps de temps défini. Lorsqu’il s’agit d’informations à risque, cette période peut ne pas être assez longue.

| Rapport/Signal | Microsoft Entra ID Gratuit | Microsoft Entra ID P1 | Microsoft Entra ID P2 |

|---|---|---|---|

| Journaux d’audit | 7 jours | 30 jours | 30 jours |

| Connexions | 7 jours | 30 jours | 30 jours |

| Utilisation de l’authentification multifacteur Microsoft Entra | 30 jours | 30 jours | 30 jours |

| Connexions risquées | 7 jours | 30 jours | 30 jours |

Cet article décrit les méthodes disponibles pour l’exportation des données à risque depuis Microsoft Entra ID Protection pour le stockage et l’analyse à long terme.

Prérequis

Pour exporter des données à risque pour le stockage et l’analyse, vous avez besoin des éléments suivants :

- Un abonnement Azure pour créer un espace de travail Log Analytics, un Event Hub Azure ou un compte de stockage Azure. Si vous n’en avez pas, vous pouvez demander un essai gratuit.

- Administrateur de sécurité accès pour créer des paramètres de diagnostic général pour le locataire Microsoft Entra.

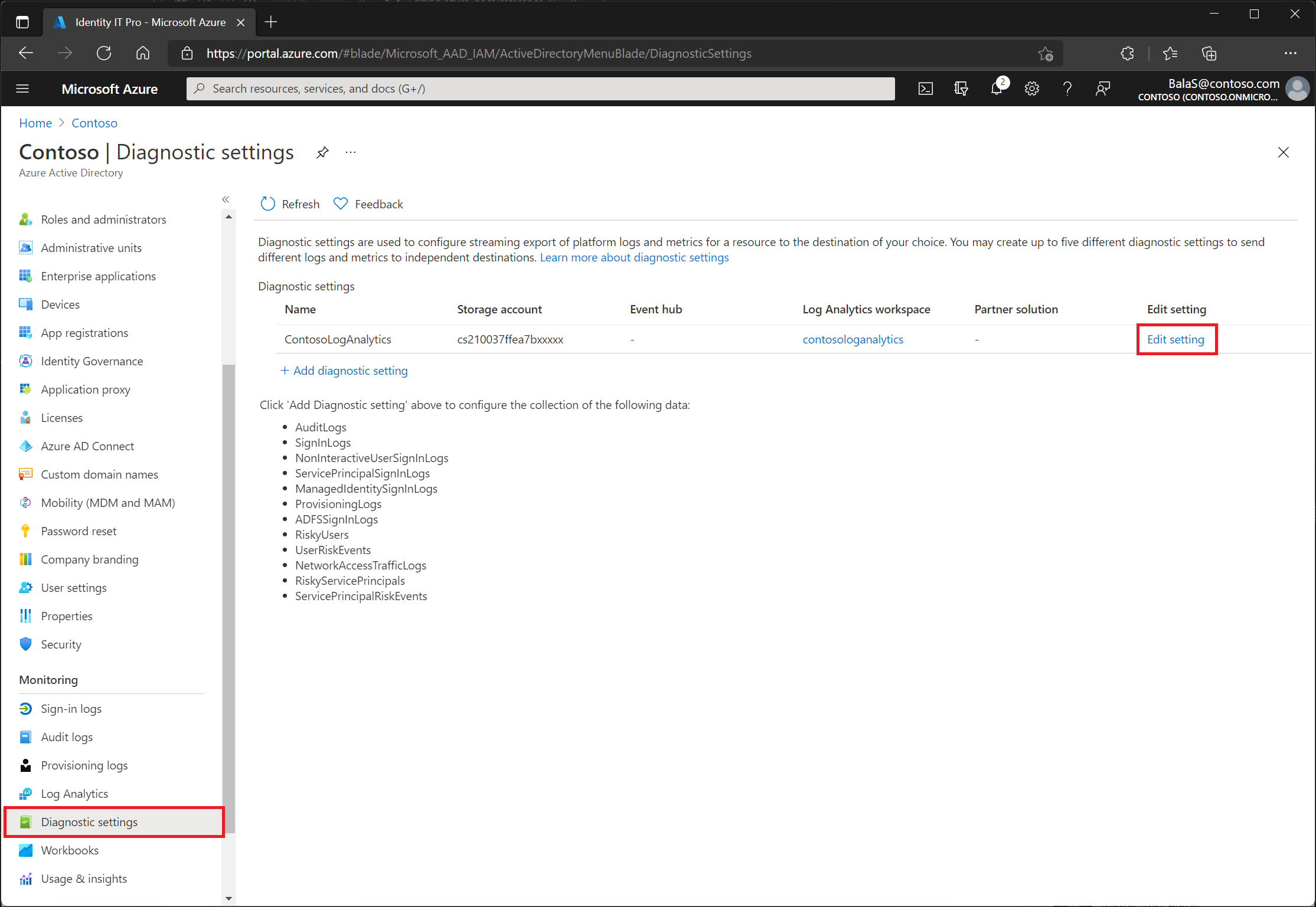

Paramètres de diagnostic

Les organisations peuvent choisir de stocker ou d’exporter des données RiskyUsers, UserRiskEvents, RiskyServicePrincipals et ServicePrincipalRiskEvents en configurant les paramètres de diagnostic dans Microsoft Entra ID pour exporter les données. Vous pouvez intégrer les données à un espace de travail Log Analytics, archiver les données dans un compte de stockage, diffuser des données vers un Event Hub ou envoyer des données à une solution de partenaire.

Le point de terminaison que vous sélectionnez pour exporter les journaux doit être configuré pour que vous puissiez configurer les paramètres de diagnostic. Pour obtenir un résumé rapide des méthodes disponibles pour le stockage et l’analyse des journaux, consultez Comment accéder aux journaux d’activité dans Microsoft Entra ID.

Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’Administrateur de la sécurité.

Accédez à Entra ID>Surveillance et santé>Paramètres de diagnostic.

Sélectionnez + Ajouter le paramètre de diagnostic.

Entrez un Nom de paramètre de diagnostic, sélectionnez les catégories de journaux que vous voulez diffuser en continu, sélectionnez une destination précédemment configurée, puis sélectionnez Enregistrer.

Il peut être nécessaire d’attendre environ 15 minutes pour que les données commencent à apparaître dans la destination que vous avez sélectionnée. Pour plus d’informations, consultez Comment configurer les paramètres de diagnostic de Microsoft Entra.

Analyse des logs

L’intégration de données à risque à Log Analytics offre des fonctionnalités robustes d’analyse et de visualisation des données. Le processus général d’utilisation de Log Analytics pour analyser des données à risque est le suivant :

- Créez un espace de travail Log Analytics.

- Configurer les paramètres de diagnostic de Microsoft Entra pour exporter les données.

- Interroger les données dans Log Analytics.

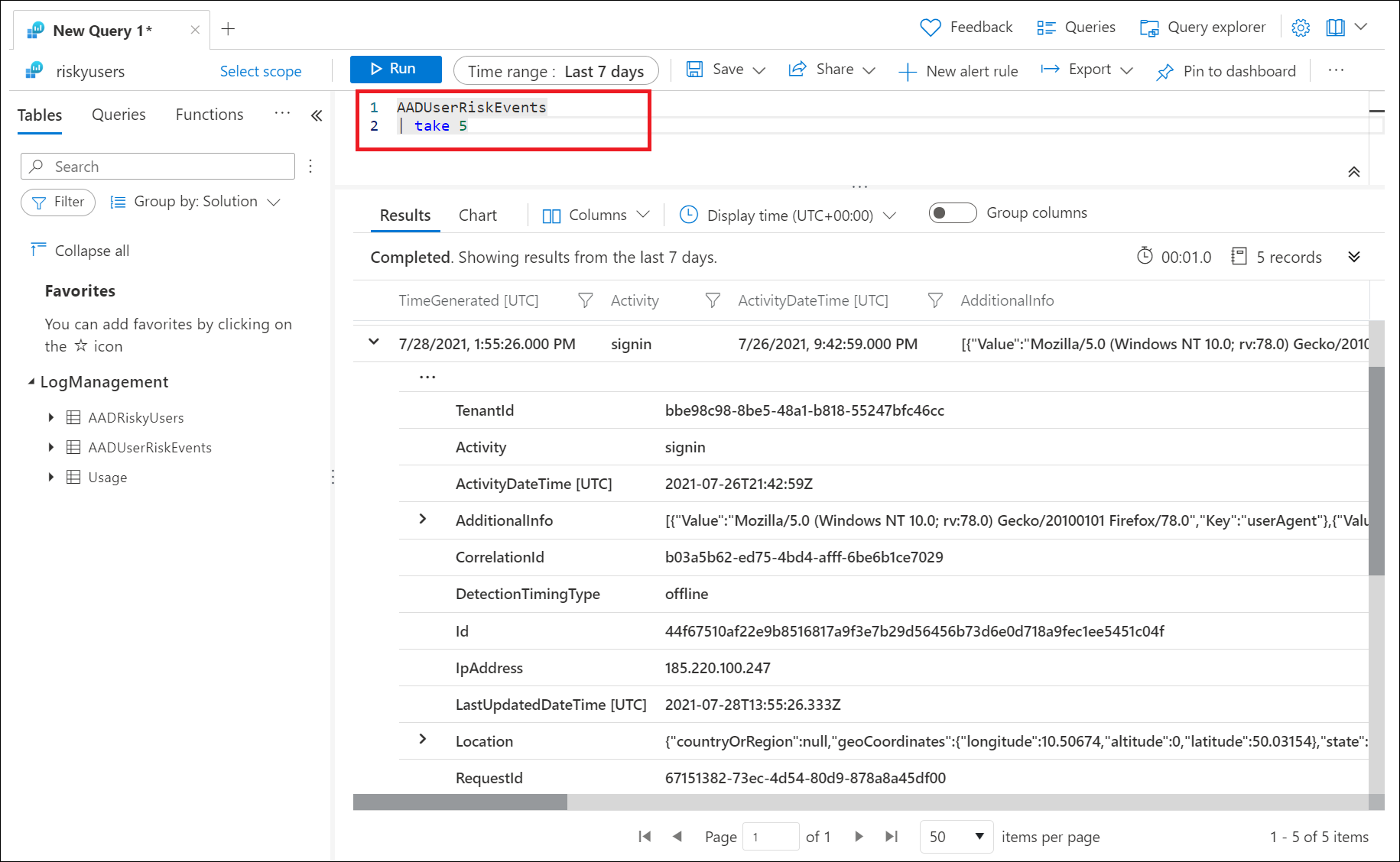

Vous devez configurer un espace de travail Log Analytics avant de pouvoir exporter puis interroger les données. Une fois que vous avez configuré un espace de travail Log Analytics et exporté les données avec les paramètres de diagnostic, accédez à Microsoft Entra admin center> EntraID>Monitoring &health>Log Analytics. Ensuite, avec Log Analytics, vous pouvez interroger les données en utilisant des requêtes Kusto intégrées ou personnalisées.

Les tableaux suivants sont particulièrement intéressants pour les administrateurs de Protection des ID Microsoft Entra :

- RiskyUsers : fournit des données comme le rapport Utilisateurs à risque.

- UserRiskEvents : fournit des données comme le rapport Détections de risque.

- RiskyServicePrincipals : fournit des données comme le rapport sur les Identités de charge de travail risquées.

- ServicePrincipalRiskEvents : fournit des données comme le rapport sur les Détections d’identité de charge de travail.

Remarque

Log Analytics n’a une visibilité sur les données que lorsque celles-ci sont envoyées en streaming. Les événements antérieurs à l’activation de l’envoi d’événements à partir de Microsoft Entra ID n’apparaissent pas.

Exemples de requêtes

Dans l’image précédente, la requête suivante a été exécutée pour montrer les cinq détections de risques les plus récentes.

AADUserRiskEvents

| take 5

Une autre option consiste à interroger la table AADRiskyUsers pour voir tous les utilisateurs à risque.

AADRiskyUsers

Visualiser le nombre d’utilisateurs à haut risque par jour :

AADUserRiskEvents

| where TimeGenerated > ago(30d)

| where RiskLevel has "high"

| summarize count() by bin (TimeGenerated, 1d)

Affichez les détails d’investigation utiles, comme la chaîne de l’agent utilisateur, pour les détections présentant un risque élevé et qui ne sont pas corrigées ou ignorées :

AADUserRiskEvents

| where RiskLevel has "high"

| where RiskState has "atRisk"

| mv-expand ParsedFields = parse_json(AdditionalInfo)

| where ParsedFields has "userAgent"

| extend UserAgent = ParsedFields.Value

| project TimeGenerated, UserDisplayName, Activity, RiskLevel, RiskState, RiskEventType, UserAgent,RequestId

Accédez à d’autres requêtes et insights visuels basés sur AADUserRiskEvents et les journaux utilisateurs AADRisky dans l’Analyse d’impact du classeur des stratégies d’accès basées sur les risques.

Compte de stockage

En routant les journaux vers un compte de stockage Azure, vous pouvez conserver les données plus longtemps que la période de rétention par défaut.

- Création d’un compte de stockage Azure.

- Archiver des journaux Microsoft Entra dans un compte de stockage.

Hubs d'événements Azure

Azure Event Hubs peut examiner les données entrantes provenant de sources comme Protection des ID Microsoft Entra, et fournir une analyse et une corrélation en temps réel.

Microsoft Sentinel

Les organisations peuvent choisir de connecter des données Microsoft Entra à Microsoft Sentinel pour la gestion des informations et des événements de sécurité (SIEM) et la réponse automatisée d’orchestration de la sécurité (SOAR).

- Créez un espace de travail Log Analytics.

- Configurer les paramètres de diagnostic de Microsoft Entra pour exporter les données.

- Connecter des sources de données à Microsoft Sentinel.