Tutoriel : Configurer Cloudflare avec Microsoft Entra ID pour un accès hybride sécurisé

Dans ce tutoriel, découvrez comment intégrer Microsoft Entra ID à Cloudflare Confiance Zéro. Créez des règles basées sur l’identité de l’utilisateur et l’appartenance au groupe. Les utilisateurs peuvent s’authentifier avec des informations d’identification Microsoft Entra et se connecter aux applications protégées par Confiance Zéro.

Prérequis

- Un abonnement Microsoft Entra

- Si vous n’en avez pas déjà un, procurez-vous un compte Azure gratuit.

- Un locataire Microsoft Entra lié à l’abonnement Microsoft Entra

- Un compte Cloudflare Zero Trust

- Si vous n’en avez pas déjà un, accédez à Se lancer avec la plateforme Zero Trust de Cloudflare

- Un des rôles suivants : Administrateur général, Administrateur d’application cloud ou Administrateur d’application.

Intégrer des fournisseurs d’identité d’organisation à Cloudflare Access

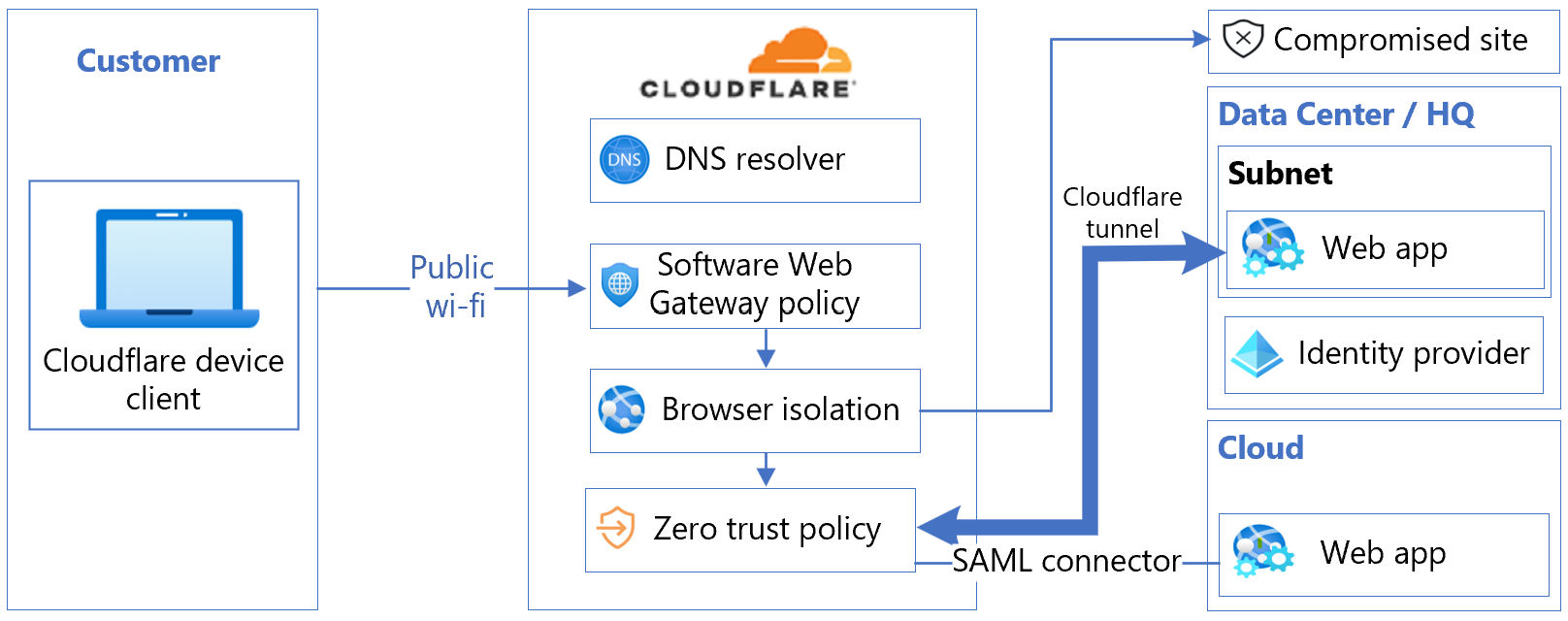

Cloudflare Zero Trust Access permet d’appliquer des règles de refus par défaut Confiance Zéro qui limitent l’accès aux applications d’entreprise, aux espaces IP privés et aux noms d’hôte. Cette fonctionnalité connecte les utilisateurs de façon plus rapide et plus sûre qu’un réseau privé virtuel (VPN). Les organisations peuvent utiliser plusieurs fournisseurs d’identité (IdP) simultanément, ce qui réduit les frictions quand elles travaillent avec des partenaires ou des sous-traitants.

Pour ajouter un fournisseur d’identité comme méthode de connexion, connectez-vous à Cloudflare sur la page de connexion Cloudflare et à Microsoft Entra ID.

Le diagramme d’architecture suivant illustre l’intégration.

Intégrer un compte Cloudflare Zéro Trust à Microsoft Entra ID

Intégrez un compte Cloudflare Zero Trust à une instance Microsoft Entra ID.

Connectez-vous au tableau de bord Cloudflare Zero Trust sur la page de connexion Cloudflare.

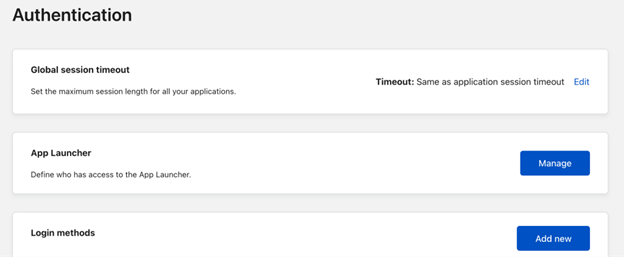

Accédez aux Paramètres.

Sélectionnez Authentification.

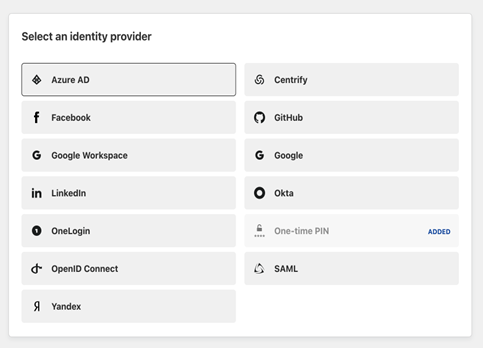

Pour Méthodes de connexion, sélectionnez Ajouter.

Sous Sélectionner un fournisseur d’identité, sélectionnez Microsoft Entra ID.

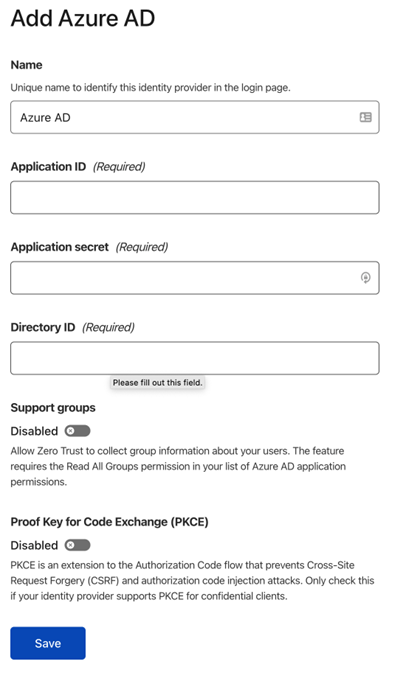

La boîte de dialogue Ajouter un ID Azure s’affiche.

Entrez les informations d’identification de l’instance Microsoft Entra et effectuez les sélections nécessaires.

Cliquez sur Enregistrer.

Inscrire Cloudflare avec Microsoft Entra ID

Conseil

Les étapes décrites dans cet article peuvent varier légèrement en fonction du portail de départ.

Utilisez les instructions des trois sections suivantes pour inscrire Cloudflare à Microsoft Entra ID.

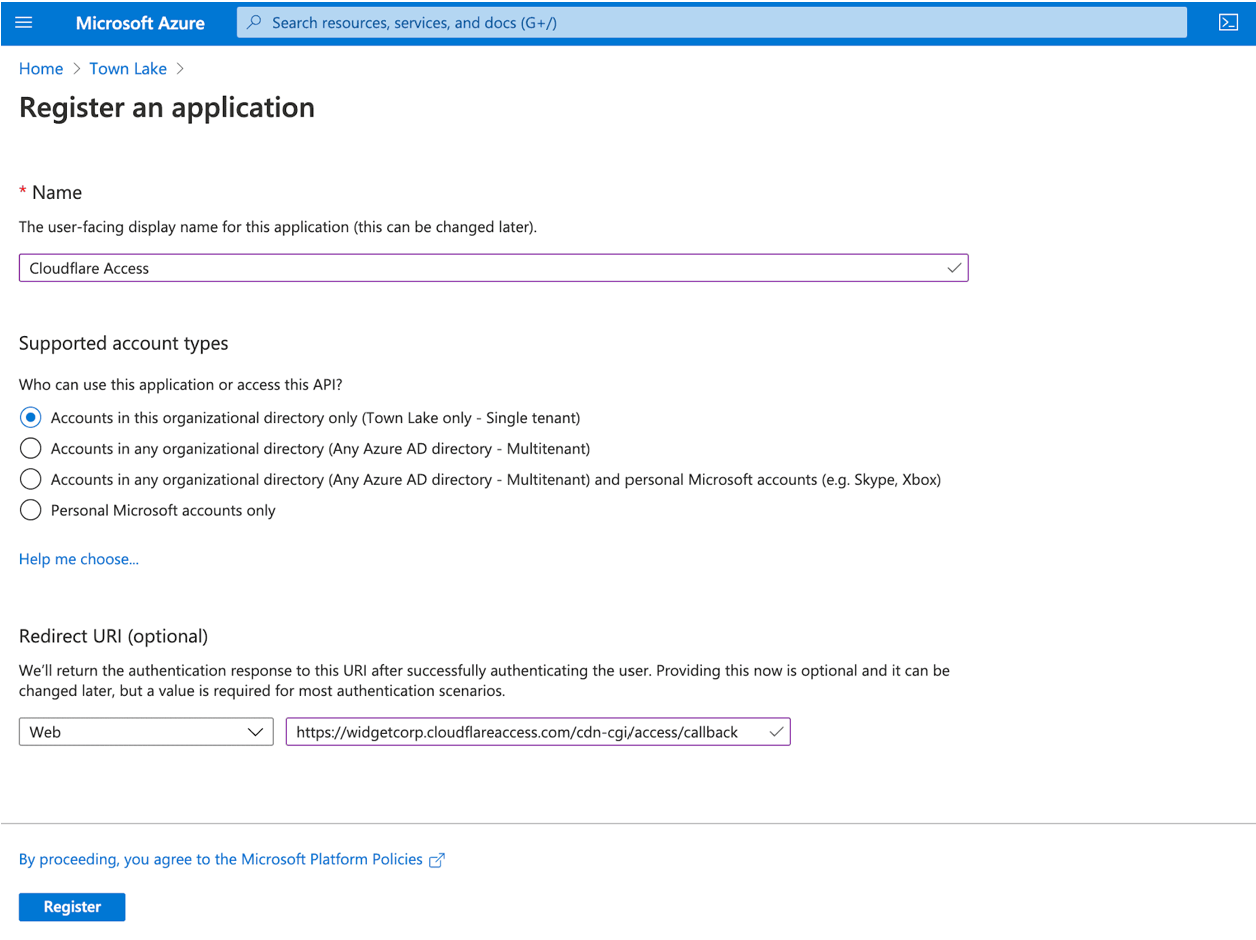

- Connectez-vous au centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

- Accédez à Identité>Applications>Inscriptions d’applications.

- Sélectionnez Nouvelle inscription.

- Entrer le nom d’une application.

- Entrez un nom d’équipe avec rappel à la fin du chemin d’accès. Par exemple :

https://<your-team-name>.cloudflareaccess.com/cdn-cgi/access/callback - Sélectionnez Inscription.

Consultez la définition du domaine d’équipe dans le Glossaire Cloudflare.

Certificats et secrets

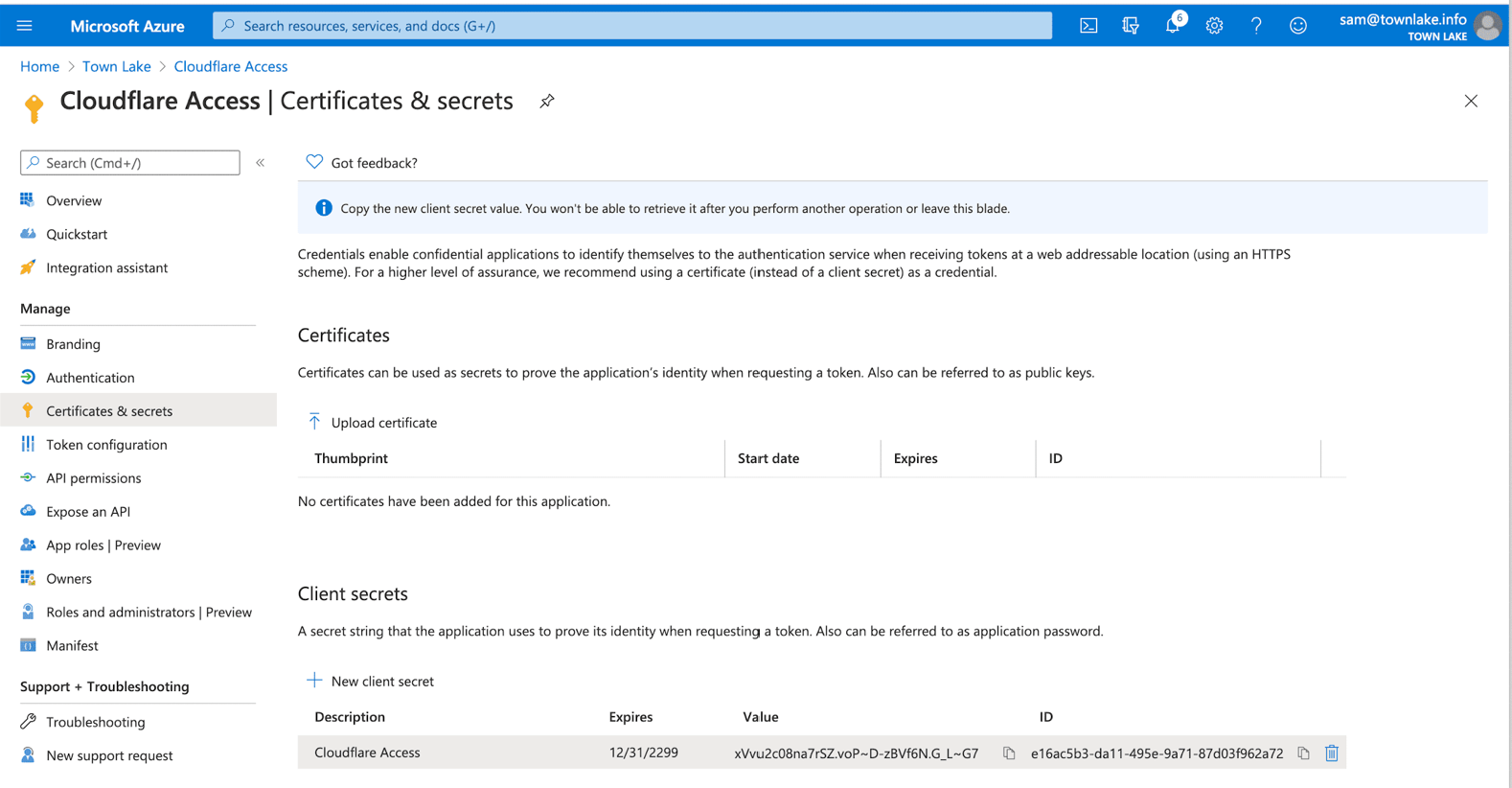

Dans l’écran Cloudflare Access, sous Essentials, copiez et enregistrez l’ID d’application (client) et l’ID d’annuaire (tenant).

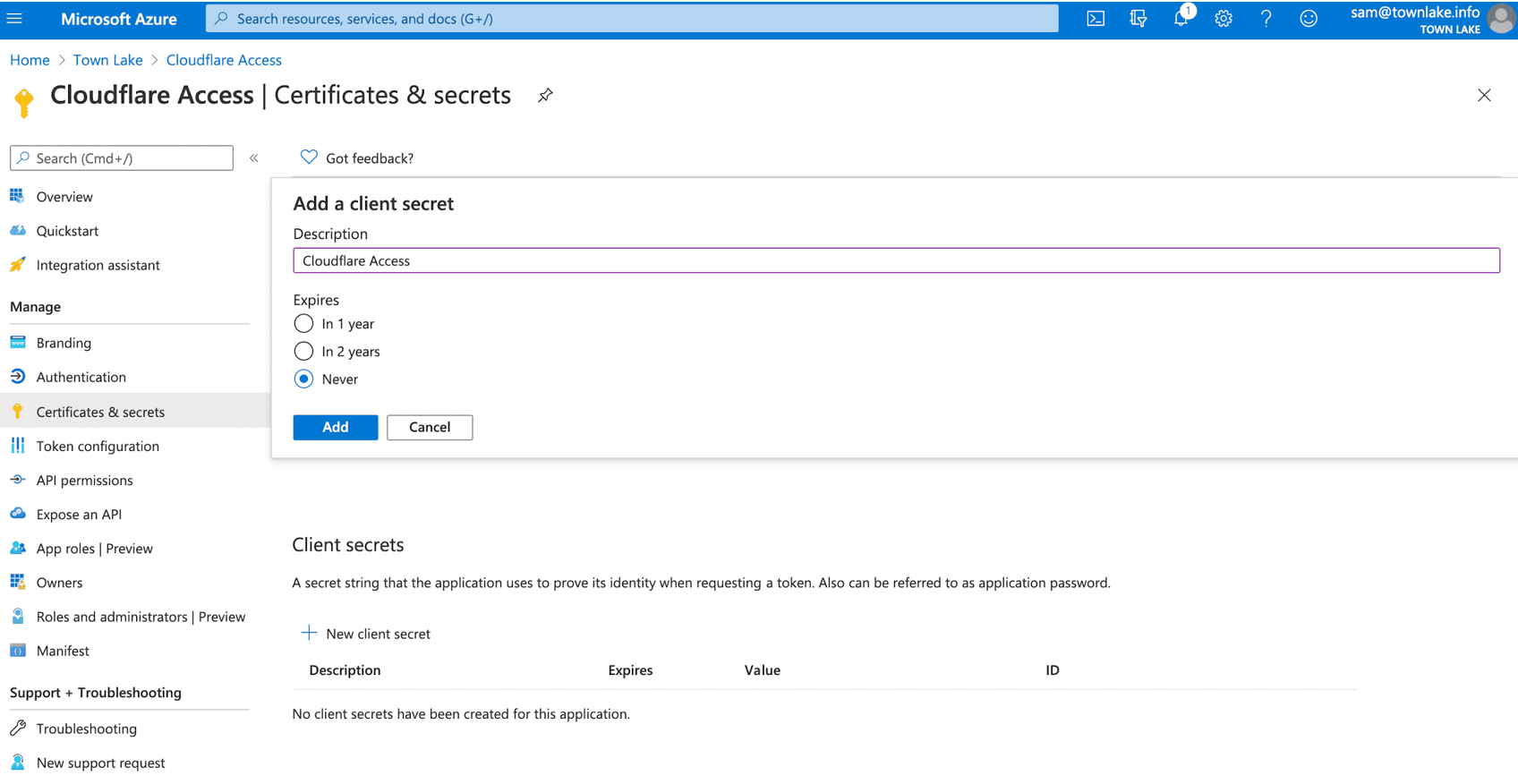

Dans le menu de gauche, sous Gérer, sélectionnez Certificats et secrets.

Sous Secrets client , sélectionnez + Nouveau secret client.

Dans Description, entrez la clé secrète client.

Sous Expire le, sélectionnez une date d’expiration.

Sélectionnez Ajouter.

Sous Secrets client, à partir du champ Valeur, copiez la valeur. Réfléchissez à un mot de passe pour l’application. L’exemple de valeur s’affiche, les valeurs Azure apparaissent dans la configuration de Cloudflare Access.

Autorisations

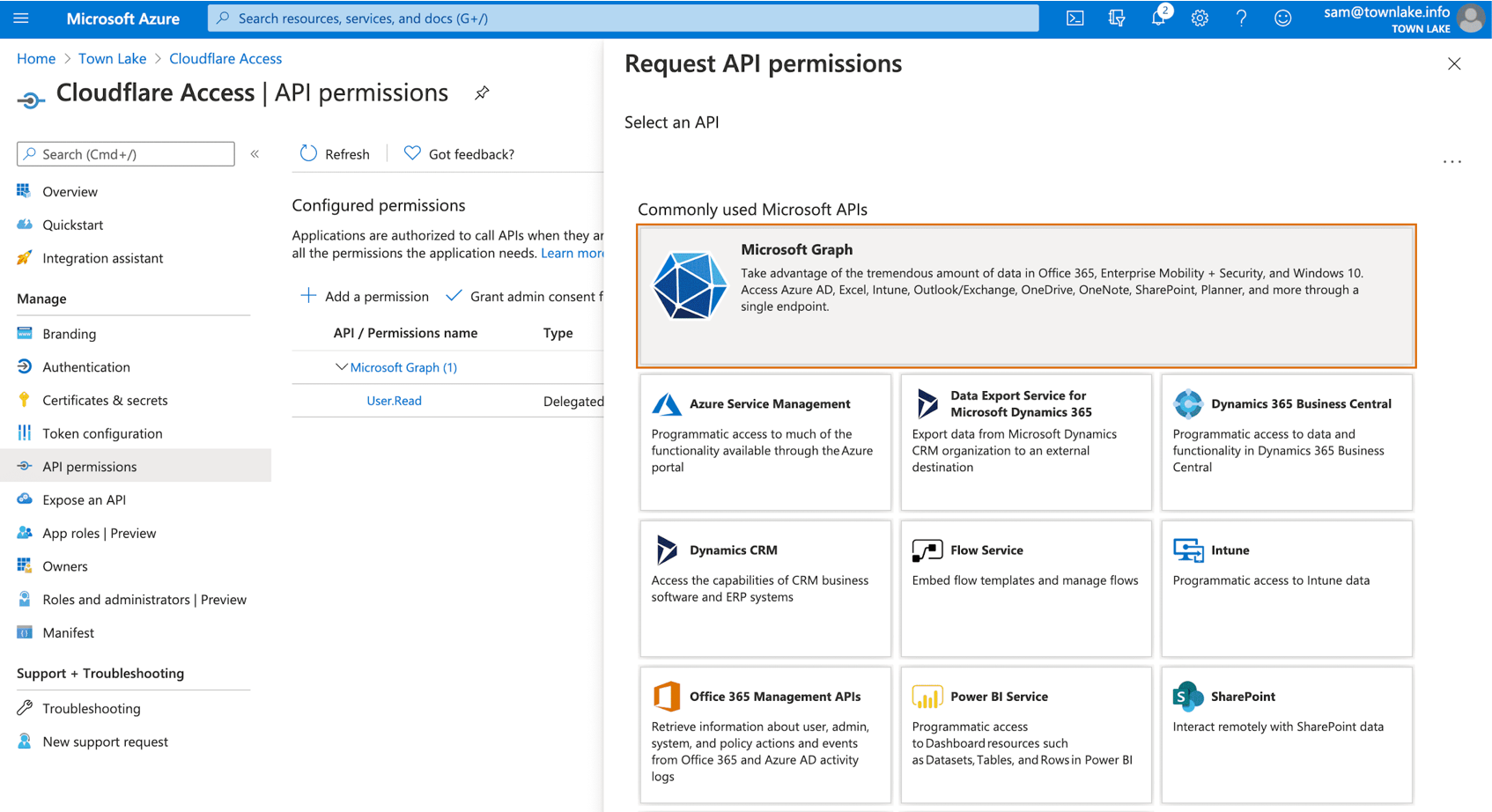

Dans le menu gauche, sélectionnez Autorisations d’API.

Sélectionner Ajouter une autorisation.

Sous Sélectionner une API, sélectionnez Microsoft Graph.

Sélectionnez Autorisations déléguées pour les autorisations suivantes :

- openid

- profile

- offline_access

- user.read

- directory.read.all

- group.read.all

Sous Gérer, sélectionnez +Ajouter des autorisations.

Sélectionnez Accorder un consentement d’administrateur pour....

Dans le tableau de bord Cloudflare Zero Trust, accédez à Paramètres > Authentification.

Sous Méthodes de connexion, sélectionnez Ajouter.

Sélectionnez Microsoft Entra ID.

Entrez des valeurs pour ID d’application, Secret d’application et ID d’annuaire.

Sélectionnez Enregistrer.

Remarque

Pour les groupes Microsoft Entra, dans Modifier votre fournisseur d’identité Microsoft Entra, pour Groupes de support, sélectionnez Activé.

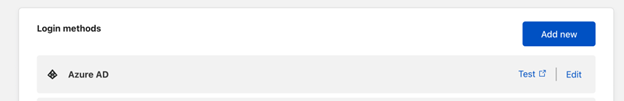

Tester l’intégration

Dans le tableau de bord Cloudflare Zero Trust, accédez à Paramètres>Authentification.

Sous Méthodes de connexion, pour Microsoft Entra ID, sélectionnez Test.

Entrez les informations d'identification Microsoft Entra.

Le message Votre connexion fonctionne s’affiche.