Tutoriel : Configurer l'accès hybride sécurisé avec Microsoft Entra ID et Datawiza

Dans ce didacticiel, découvrez comment intégrer Microsoft Entra ID à Datawiza pour un accès hybride. Datawiza Access Proxy (DAP) étend Microsoft Entra ID pour activer l'authentification unique (SSO) et fournir des contrôles d'accès pour protéger les applications sur site et hébergées dans le cloud, telles qu'Oracle E-Business Suite, Microsoft IIS et SAP. Grâce à cette solution, les entreprises peuvent passer des gestionnaires d'accès Web (WAM) existants, tels que Symantec SiteMinder, NetIQ, Oracle et IBM, à Microsoft Entra ID sans réécrire les applications. Les entreprises peuvent utiliser Datawiza comme solution sans code ou low-code pour intégrer de nouvelles applications à Microsoft Entra ID. Cette approche permet aux entreprises d’implémenter leur stratégie Confiance Zéro tout en gagnant du temps d’ingénierie et en réduisant les coûts.

En savoir plus : Sécurité Confiance Zéro

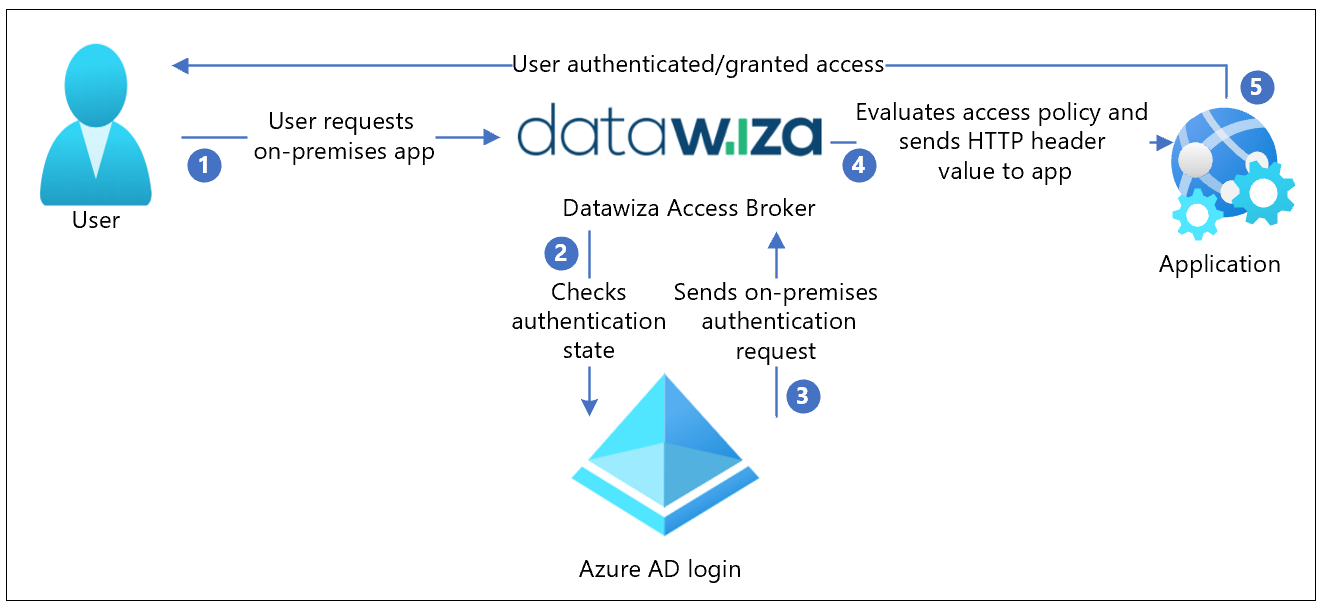

Datawiza avec l'architecture d'authentification Microsoft Entra

L’intégration Datawiza inclut les composants suivants :

- Microsoft Entra ID – Service de gestion des identités et des accès qui aide les utilisateurs à se connecter et à accéder aux ressources externes et internes

- Datawiza Access Proxy (DAP) : ce service transmet en toute transparence les informations d’identité aux applications via des en-têtes HTTP

- Datawiza Cloud Management Console (DCMC) : Interfaces utilisateur et API RESTful permettant aux administrateurs de gérer la configuration de DAP et les stratégies de contrôle d’accès

Le diagramme suivant illustre l’architecture d’authentification avec Datawiza dans un environnement hybride.

- L’utilisateur demande l’accès à l’application hébergée en local ou dans le cloud. DAP dirige par proxy la demande vers l’application.

- DAP vérifie l’état d’authentification de l’utilisateur. S'il n'y a pas de jeton de session ou si le jeton de session n'est pas valide, DAP envoie la requête de l'utilisateur à Microsoft Entra ID pour authentification.

- Microsoft Entra ID envoie la requête de l'utilisateur au point de terminaison spécifié lors de l'enregistrement DAP dans le locataire Microsoft Entra.

- DAP évalue les stratégies et les valeurs d’attribut à inclure dans les en-têtes HTTP transférés à l’application. DAP peut appeler le fournisseur d’identité afin de récupérer les informations pour définir correctement les valeurs d’en-tête. DAP définit les valeurs d’en-tête et envoie la demande à l’application.

- L’utilisateur est authentifié et obtient l’accès.

Prérequis

Pour commencer, vous avez besoin des éléments suivants :

- Un abonnement Azure

- Si vous n’en avez pas déjà un, vous pouvez obtenir un compte Azure gratuit.

- Un locataire Microsoft Entra lié à l'abonnement Azure

- Docker et Docker Compose sont requis pour exécuter DAP.

- Vos applications peuvent s’exécuter sur n’importe quelle plateforme, par exemple une machine virtuelle et du matériel nu

- Une application sur site ou hébergée dans le cloud pour passer d'un système d'identité existant à Microsoft Entra ID

- Dans cet exemple, DAP est déployé sur le même serveur que l’application

- L’application s’exécute sur localhost : 3001. DAP dirige le trafic par proxy vers l’application via localhost : 9772

- Le trafic vers l’application atteint d’abord DAP, puis est dirigé par proxy vers l’application

Configurer Datawiza Cloud Management Console

Connectez-vous à Datawiza Cloud Management Console (DCMC).

Créez une application sur DCMC et générez une paire de clés pour l’application :

PROVISIONING_KEYetPROVISIONING_SECRET.Pour créer l’application et générer la paire de clés, suivez les instructions de Datawiza Cloud Management Console.

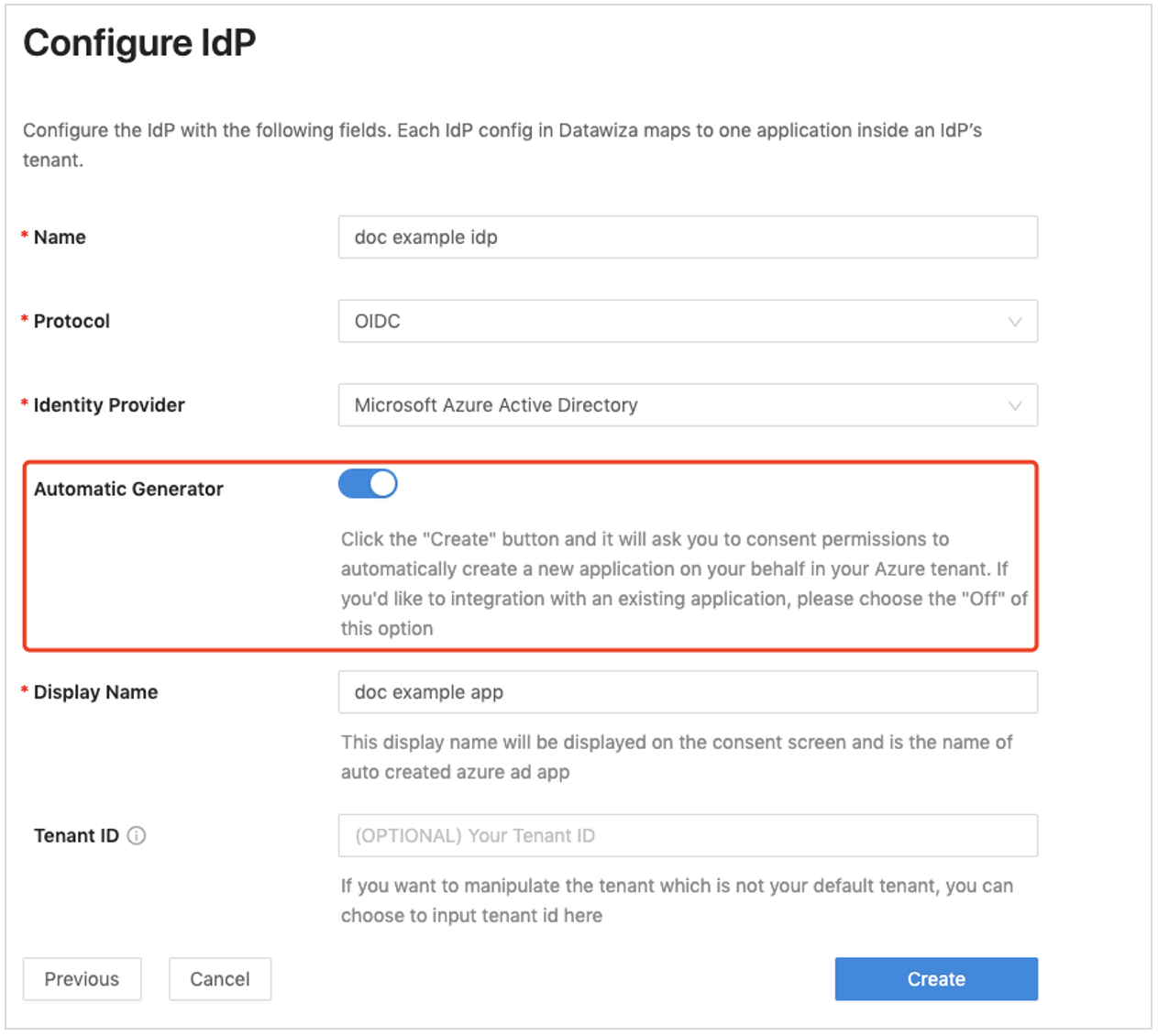

Enregistrez votre application dans Microsoft Entra ID avec l'intégration en un clic avec Microsoft Entra ID.

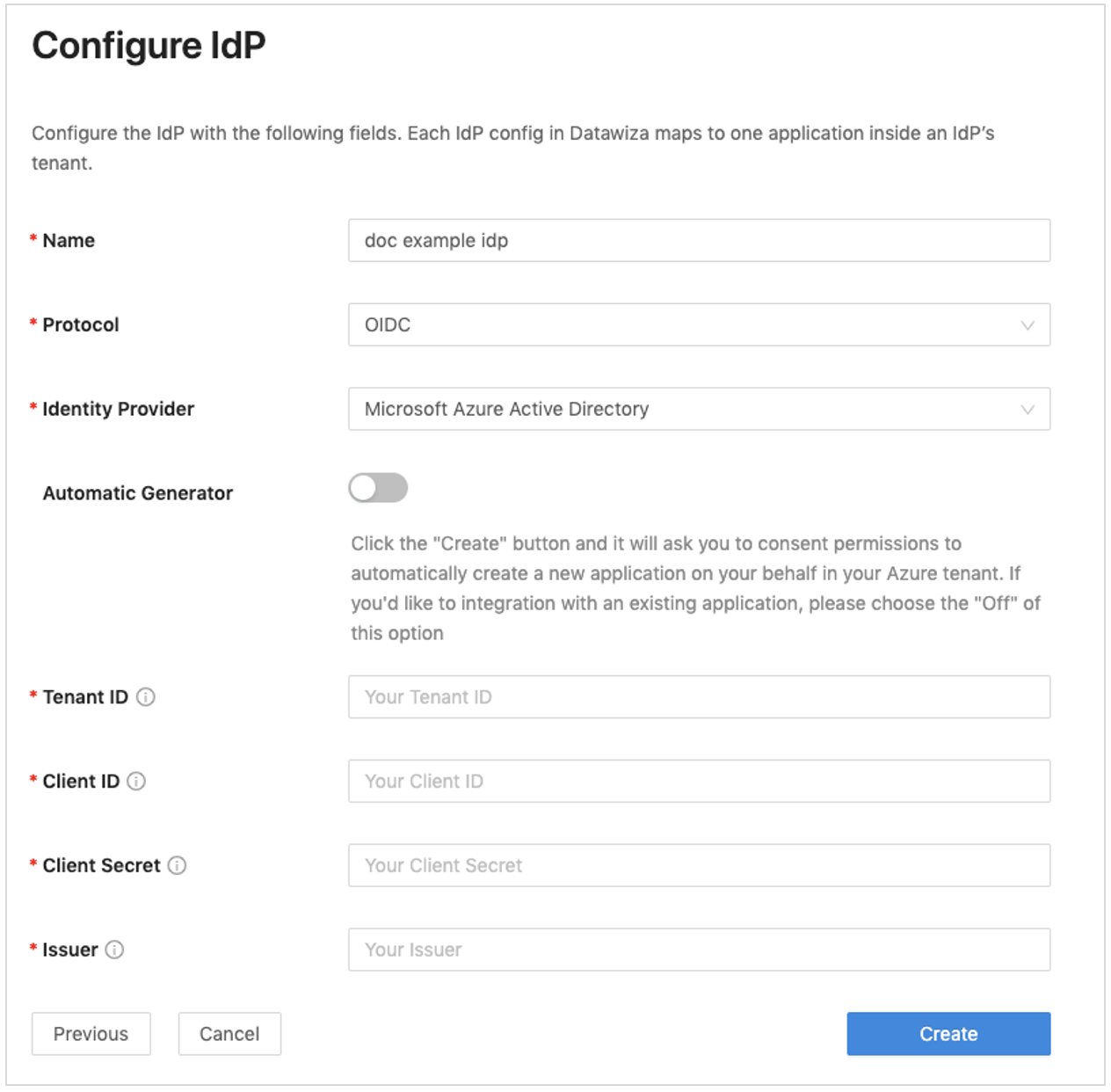

Pour utiliser une application web, renseignez manuellement les champs de formulaire : ID de locataire, ID client et Clé secrète client.

En savoir plus : Pour créer une application Web et obtenir des valeurs, accédez à docs.datawiza.com pour obtenir la documentation Microsoft Entra ID.

Exécutez DAP en utilisant Docker ou Kubernetes. L’image Docker est nécessaire pour créer un exemple d’application basée sur un en-tête.

- Pour Kubernetes, consultez Déployer Datawiza Access Proxy avec une application web à l’aide de Kubernetes.

- Pour Docker, consultez Déployer le proxy d’accès Datawiza avec votre application

- Vous pouvez utiliser l’exemple d’image docker-compose.yml suivant :

services:

datawiza-access-broker:

image: registry.gitlab.com/datawiza/access-broker

container_name: datawiza-access-broker

restart: always

ports:

- "9772:9772"

environment:

PROVISIONING_KEY: #############################################

PROVISIONING_SECRET: ##############################################

header-based-app:

image: registry.gitlab.com/datawiza/header-based-app

restart: always

ports:

- "3001:3001"

- Se connecter au registre de conteneurs.

- Téléchargez les images DAP et l’application basée sur l’en-tête dans cette étape importante.

- Exécutez la commande suivante :

docker-compose -f docker-compose.yml up. - L'application basée sur l'en-tête a SSO activé avec Microsoft Entra ID.

- Dans un navigateur, accédez à

http://localhost:9772/. - Une page de connexion Microsoft Entra apparaît.

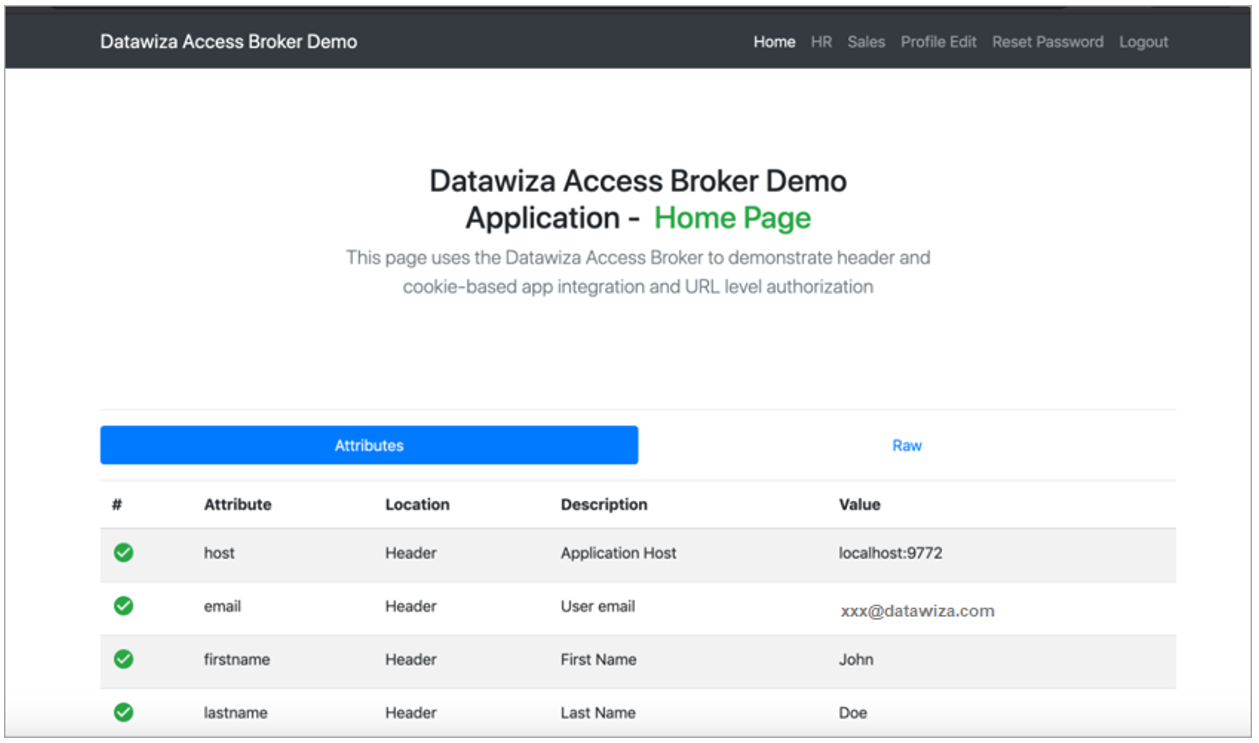

- Passez des attributs utilisateur à l’application basée sur en-tête DAP obtient les attributs utilisateur de Microsoft Entra ID et transmet les attributs à l'application via un en-tête ou un cookie.

- Pour transmettre des attributs utilisateur tels qu’une adresse e-mail, un prénom et un nom à l’application basée sur l’en-tête, consultez Passer les attributs utilisateur.

- Vérifiez que vous avez configuré les attributs utilisateur en repérant une coche verte à côté de chaque attribut.

Tester le flux

- Accédez à l’URL de l’application.

- DAP vous redirige vers la page de connexion Microsoft Entra.

- Après l’authentification, vous êtes redirigé vers DAP.

- DAP évalue les stratégies, calcule les en-têtes et vous envoie l’utilisateur à l’application.

- L’application demandée s’affiche.

Étapes suivantes

- Tutoriel : Configurer Azure Active Directory B2C avec Datawiza pour fournir un accès hybride sécurisé

- Tutoriel : Configurer Datawiza pour activer l'authentification multifacteur Microsoft Entra et l'authentification unique sur Oracle JD Edwards

- Tutoriel : Configurer Datawiza pour activer l'authentification multifacteur Microsoft Entra et l'authentification unique sur Oracle PeopleSoft

- Tutoriel : Configurer Datawiza pour activer l'authentification multifacteur Microsoft Entra et l'authentification unique sur Oracle Hyperion EPM

- Accédez à docs.datawiza.com pour consulter les guides de l’utilisateur Datawiza