Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Cet article fournit des informations que vous pouvez utiliser pour planifier le déploiement de l’authentification unique dans Microsoft Entra ID. Lorsque vous planifiez votre déploiement d’authentification unique avec vos applications dans Microsoft Entra ID, vous devez prendre en compte les questions suivantes :

- Quels sont les rôles d’administration requis pour la gestion de l’application ?

- Doit-on renouveler le certificat d’application SAML (Security Assertion Markup Language) ?

- Qui doit être informé des modifications liées à l’implémentation de l’authentification unique ?

- Quelles licences sont nécessaires pour garantir une gestion efficace de l’application ?

- Les comptes d’utilisateur partagés et invités sont-ils utilisés pour accéder à l’application ?

- Ai-je compris les options de déploiement de l’authentification unique ?

Rôles d’administrateur

Utilisez toujours le rôle ayant le moins de privilèges possible pour accomplir une tâche dans Microsoft Entra ID. Passez en revue les différents rôles disponibles et choisissez celui qui répond le mieux aux besoins de chaque personnage de l’application. Certains rôles peuvent être appliqués temporairement et supprimés une fois le déploiement terminé.

| Personnage | Rôles | Rôle Microsoft Entra (si nécessaire) |

|---|---|---|

| Administrateur du support technique | Le support de niveau 1 consulte les journaux de connexion pour résoudre les problèmes. | Aucun |

| Administrateur d’identité | Configurer et déboguer lorsque les problèmes concernent Microsoft Entra ID | Administrateur d’applications cloud |

| Administrateur d’application | Attestation de l’utilisateur dans l’application, configuration des utilisateurs disposant d’autorisations | Aucun |

| Administrateurs d’infrastructure | Propriétaire du renouvellement de certificat | Administrateur d’applications cloud |

| Chef d’entreprise/Partie prenante | Attestation de l’utilisateur dans l’application, configuration des utilisateurs disposant d’autorisations | Aucun |

Pour en savoir plus sur les rôles d’administration Microsoft Entra, consultez les rôles intégrés Microsoft Entra.

Certificats

Lorsque vous activez la fédération sur l’application SAML, Microsoft Entra ID crée un certificat valide par défaut pendant trois ans. Vous pouvez personnaliser la date d’expiration de ce certificat si nécessaire. Assurez-vous que vous disposez de processus en place pour renouveler les certificats avant leur expiration.

Vous changez la durée de ce certificat dans le Centre d’administration Microsoft Entra. Veillez à documenter l’expiration et à savoir comment gérer le renouvellement de votre certificat. Il est important d’identifier les rôles appropriés et les listes de distribution de courrier impliquées dans la gestion du cycle de vie du certificat de signature. Les rôles suivants sont recommandés :

- Responsable de la mise à jour des propriétés utilisateur dans l'application

- Propriétaire d’astreinte pour prendre en charge la résolution des problèmes d’application

- Liste de distribution des e-mails étroitement surveillée pour les notifications de modification liées au certificat

Configurez un processus pour gérer une modification de certificat entre l’ID Microsoft Entra et votre application. En mettant en place ce processus, vous pouvez empêcher ou réduire une panne en raison d’une expiration de certificat ou d’une substitution de certificat forcée. Pour plus d’informations, consultez Gérer les certificats pour l’authentification unique fédérée dans Microsoft Entra ID.

Communication

La communication est essentielle au succès de tout nouveau service. Communiquez de manière proactive à vos utilisateurs au sujet du changement d’expérience à venir. Communiquez quand la modification est effectuée et comment obtenir de l’aide si elles rencontrent des problèmes. Passez en revue les options permettant aux utilisateurs d’accéder à leurs applications compatibles avec l’authentification unique et d’élaborer vos communications pour qu’elles correspondent à votre sélection.

Implémentez votre plan de communication. Veillez à informer vos utilisateurs qu’une modification est à venir, à son arrivée et à ce qu’il faut faire maintenant. Veillez également à fournir des informations sur la façon de demander de l’aide.

Octroi de licences

Vérifiez que l’application est couverte par les exigences de licence suivantes :

Licences Microsoft Entra ID - L’authentification unique pour les applications d’entreprise préintégrées est gratuite. Toutefois, le nombre d’objets dans votre annuaire et les fonctionnalités que vous souhaitez déployer peuvent nécessiter davantage de licences. Pour obtenir la liste complète des exigences de licence, consultez la tarification de Microsoft Entra.

Licences d’application : vous avez besoin des licences appropriées pour vos applications afin de répondre à vos besoins métier. Collaborez avec le propriétaire de l’application pour déterminer si les utilisateurs affectés à l’application disposent des licences appropriées pour leurs rôles au sein de l’application. Si l’ID Microsoft Entra gère l’approvisionnement automatique en fonction des rôles, les rôles attribués dans Microsoft Entra ID doivent s’aligner sur le nombre de licences détenues dans l’application. Un nombre incorrect de licences appartenant à l’application peut entraîner des erreurs pendant l’approvisionnement ou la mise à jour d’un compte d’utilisateur.

Comptes partagés

Du point de vue de la connexion, les applications avec des comptes partagés ne sont pas différentes des applications d’entreprise qui utilisent l’authentification unique par mot de passe pour des utilisateurs individuels. Toutefois, il existe d’autres étapes requises lors de la planification et de la configuration d’une application destinée à utiliser des comptes partagés.

- Collaborez avec les utilisateurs pour documenter les informations suivantes :

- Ensemble d’utilisateurs de l’organisation qui doivent utiliser l’application.

- Ensemble d’informations d’identification existant dans l’application associée à l’ensemble d’utilisateurs.

- Pour chaque combinaison d’ensembles d’utilisateurs et d’informations d’identification, créez un groupe de sécurité dans le cloud ou localement en fonction de vos besoins.

- Réinitialisez les informations d’identification partagées. Une fois que l’application est déployée dans Microsoft Entra ID, les utilisateurs n’ont plus besoin du mot de passe du compte partagé. Microsoft Entra ID stocke le mot de passe, et vous devriez envisager de le configurer pour qu’il soit long et complexe.

- Configurez la substitution automatique du mot de passe si l’application la prend en charge. De cette façon, même l’administrateur qui a effectué la configuration initiale ne connaît pas le mot de passe du compte partagé.

Options d’authentification unique

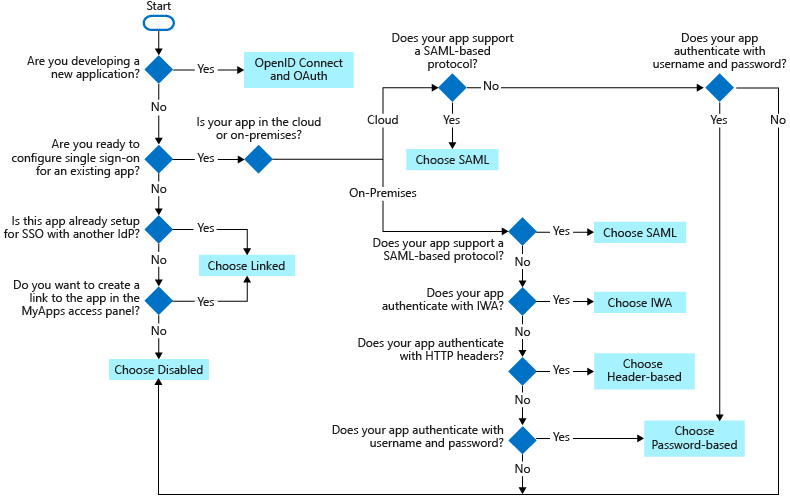

Vous pouvez configurer une application pour l’authentification unique de plusieurs façons. Le choix d’une méthode d’authentification unique dépend de la façon dont l’application est configurée pour l’authentification.

- Les applications cloud peuvent utiliser OpenID Connect, OAuth, SAML, basées sur un mot de passe ou liées pour l’authentification unique. L’authentification unique peut également être désactivée.

- Pour l'authentification unique (SSO), les applications locales peuvent utiliser les méthodes suivantes : basées sur un mot de passe, l'Authentification Intégrée Windows, basées sur des en-têtes ou liées. Les choix pour les applications locales fonctionnent quand les applications sont configurées pour Proxy d’application.

Cet organigramme vous permet de décider quelle méthode d’authentification unique est la plus adaptée à votre situation.

Les protocoles d’authentification unique suivants sont disponibles pour être utilisés :

OpenID Connect et OAuth - choisissez OpenID Connect et OAuth 2.0 si l’application à laquelle vous vous y connectez le prend en charge. Pour plus d’informations, consultez Protocoles OAuth 2.0 et OpenID Connect sur la plateforme d’identités Microsoft. Pour connaître les étapes d’implémentation de l’authentification unique OpenID Connect, consultez Configurer l’authentification unique basée sur OIDC pour une application dans Microsoft Entra ID.

SAML : choisissez SAML dans la mesure du possible pour les applications existantes qui n’utilisent pas OpenID Connect ou OAuth. Pour plus d’informations, consultez le protocole SAML de l’authentification unique.

Basé(e) sur le mot de passe - Optez pour l'authentification par mot de passe lorsqu'une application dispose d'une page de connexion HTML. L'authentification unique par mot de passe est également connue sous le nom de coffrage des mots de passe. L’authentification unique basée sur mot de passe vous permet de gérer l’accès utilisateur et les mots de passe aux applications web qui ne prennent pas en charge la fédération des identités. Il est également utile lorsque plusieurs utilisateurs doivent partager un compte unique, comme pour les comptes d'applications de réseaux sociaux de votre organisation.

L’authentification unique basée sur mot de passe prend en charge les applications qui nécessitent plusieurs champs de connexion pour les applications qui nécessitent plus que des champs de nom d’utilisateur et de mot de passe pour se connecter. Vous pouvez personnaliser les étiquettes des champs nom d’utilisateur et mot de passe que vos utilisateurs voient sur Mes applications lorsqu’ils entrent leurs informations d’identification. Pour connaître les étapes d’implémentation de l’authentification unique basée sur un mot de passe, consultez l’authentification unique basée sur mot de passe.

Liée - Choisissez liée lorsque l'application est configurée pour l'authentification unique par un autre fournisseur de services d'identité. L’option liée vous permet de configurer l’emplacement cible lorsqu’un utilisateur sélectionne l’application dans les portails des utilisateurs finaux de votre organisation. Vous pouvez ajouter un lien à une application web personnalisée qui utilise actuellement la fédération, telle que les services de fédération Active Directory (ADFS).

Vous pouvez également ajouter des liens vers des pages web spécifiques que vous souhaitez voir apparaître dans les panneaux d’accès de l’utilisateur et vers une application qui ne requiert pas d’authentification. L’option Liée ne fournit pas de fonctionnalité d’authentification via les informations d’identification Microsoft Entra. Pour connaître les étapes d’implémentation de l’authentification unique liée, consultez l’authentification unique liée.

SSO (authentification unique) désactivé : choisissez l’authentification unique désactivée lorsque l’application n’est pas prête à être configurée pour le SSO (authentification unique).

Authentification Windows intégrée (IWA) - Choisissez l’authentification unique IWA pour les applications qui utilisent IWA ou pour les applications prenant en charge les revendications. Pour plus d’informations, consultez Délégation Kerberos contrainte pour l’authentification unique de vos applications avec le proxy d’application.

Authentification unique basée sur l’en-tête : choisissez cette option lorsque l’application utilise des en-têtes pour l’authentification. Pour plus d’informations, consultez l’authentification unique basée sur l’en-tête.