Tutoriel : Configurer l'accès hybride sécurisé avec Microsoft Entra ID et Silverfort

Silverfort utilise une technologie sans agent et sans proxy pour connecter vos actifs sur site et dans le cloud à Microsoft Entra ID. Cette solution permet aux organisations d'appliquer la protection de l'identité, la visibilité et l'expérience utilisateur dans tous les environnements dans Microsoft Entra ID. Elle rend possible la supervision et l’évaluation basées sur les risques universels de l’activité d’authentification pour les environnements locaux et cloud, et empêche les menaces.

Dans ce didacticiel, découvrez comment intégrer votre implémentation Silverfort sur site avec Microsoft Entra ID.

En savoir plus :

Silverfort connecte les actifs avec Microsoft Entra ID. Ces actifs pontés apparaissent comme des applications classiques dans Microsoft Entra ID et peuvent être protégés par un accès conditionnel, une authentification unique (SSO), une authentification multifacteur, un audit et bien plus encore. Utilisez Silverfort pour connecter des ressources, notamment :

- Applications héritées et personnalisées

- Bureau à distance et Secure Shell (SSH)

- Outils en ligne de commande et autre accès administrateur

- Partages de fichiers et bases de données

- Infrastructures et systèmes industriels

Silverfort intègre des ressources d’entreprise et des plateformes de gestion des identités et des accès (IAM) tierces, qui incluent les services de fédération Active Directory (AD FS) et le service RADIUS (Remote Authentication Dial-In User Service) dans Microsoft Entra ID. Le scénario comprend des environnements hybrides et multiclouds.

Utilisez ce tutoriel pour configurer et tester le pont Silverfort Microsoft Entra ID dans votre locataire Microsoft Entra afin de communiquer avec votre implémentation Silverfort. Après la configuration, vous pouvez créer des politiques d'authentification Silverfort qui relient les demandes d'authentification des sources d'identité à Microsoft Entra ID pour SSO. Une fois qu'une application est pontée, vous pouvez la gérer dans Microsoft Entra ID.

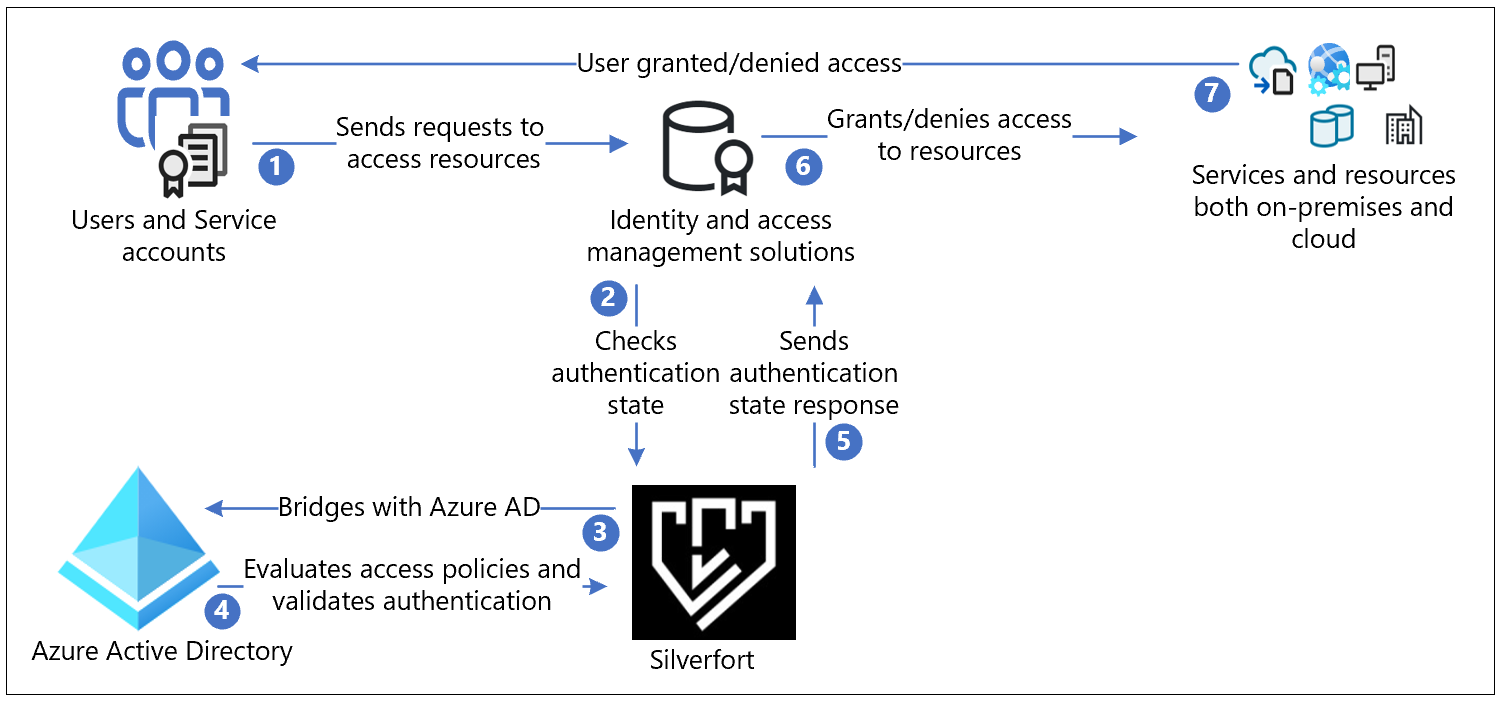

Silverfort avec l'architecture d'authentification Microsoft Entra

Le diagramme suivant montre l’architecture d’authentification orchestrée par Silverfort dans un environnement hybride.

Flux utilisateur

- Les utilisateurs envoient une demande d’authentification au fournisseur d’identité (IdP) d’origine via des protocoles tels que Kerberos, SAML, NTLM, OIDC et LDAP.

- Les réponses sont acheminées en l’état vers Silverfort pour validation afin de vérifier l’état de l’authentification.

- Silverfort offre visibilité, découverte et pont vers Microsoft Entra ID

- Si l'application est pontée, la décision d'authentification est transmise à Microsoft Entra ID. Microsoft Entra ID évalue les politiques d'accès conditionnel et valide l'authentification.

- La réponse à l’état d’authentification est envoyée en l’état de Silverfort à l’IdP

- Le fournisseurs d’identité autorise ou refuse l’accès à la ressource

- Les utilisateurs sont avertis de l’acception ou du refus de la demande d’accès.

Prérequis

Vous devez d’abord déployer Silverfort sur votre locataire ou votre infrastructure pour pouvoir effectuer ce tutoriel. Pour déployer Silverfort dans votre locataire ou votre infrastructure, accédez à silverfort.com Silverfort pour installer l’application de bureau Silverfort sur vos stations de travail.

Configurez Silverfort Microsoft Entra Adapter dans votre locataire Microsoft Entra :

- Un compte Azure avec une souscription active

- Vous pouvez créer un compte gratuit Azure

- L’un des rôles suivants dans votre compte Azure :

- Administrateur général

- Administrateur d'applications cloud

- Administrateur d’application

- Propriétaire du principal de service

- L’application Silverfort Microsoft Entra Adapter dans la galerie d’applications Microsoft Entra est préconfigurée pour prendre en charge SSO. À partir de la galerie, ajoutez l’adaptateur Silverfort Microsoft Entra Adapter à votre locataire en tant qu’application d’entreprise.

Configurer Silverfort et créer une stratégie

À partir d’un navigateur, connectez-vous à la console d’administration de Silverfort.

Dans le menu principal, accédez à Settings, puis faites défiler l’écran jusqu’à Microsoft Entra ID Bridge Connector dans la section General.

Confirmez votre ID de locataire, puis sélectionnez Authorize.

Sélectionnez Enregistrer les modifications.

Dans la boîte de dialogue Autorisations demandées, sélectionnez Accepter.

Un message Inscription complétée apparaît dans un nouvel onglet. Fermez cet onglet.

Dans la page Settings (Paramètres), sélectionnez Save changes (Enregistrer les changements).

Connectez-vous à votre compte Microsoft Entra. Dans le volet gauche, sélectionnez Applications d’entreprise. L’application Silverfort Microsoft Entra Adapter apparaît comme inscrite.

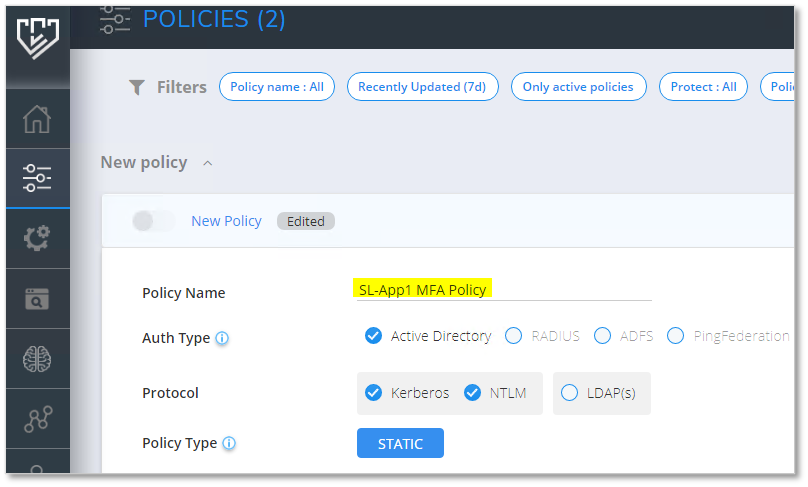

Dans la console d’administration Silverfort, accédez à la page Stratégies, puis sélectionnez Créer une stratégie. La boîte de dialogue New Policy (Nouvelle stratégie) s’affiche.

Entrez un Policy Name (Nom de stratégie) correspondant au nom d’application à créer dans Azure. Par exemple, si vous ajoutez plusieurs serveurs ou applications pour cette stratégie, nommez-la de façon à refléter les ressources couvertes par la stratégie. Dans l’exemple, nous créons une stratégie pour le serveur SL-APP1.

Sélectionnez le type d’authentification et le protocole.

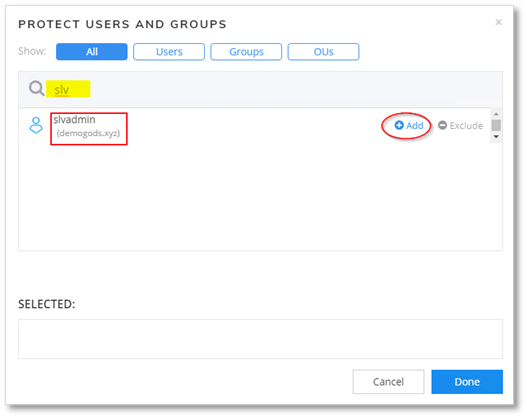

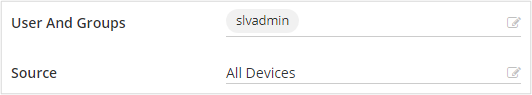

Dans le champ Users and Groups, sélectionnez l’icône Edit pour configurer les utilisateurs affectés par la stratégie. L’authentification de ces utilisateurs est reliée à Microsoft Entra ID.

- Recherchez et sélectionnez des utilisateurs, des groupes ou des unités d’organisation (UO).

- Les utilisateurs sélectionnés apparaissent dans la zone SELECTED (SÉLECTIONNÉS).

Sélectionnez la Source à laquelle la stratégie s’applique. Dans cet exemple, tous les appareils sont sélectionnés.

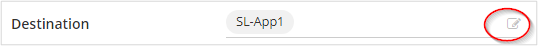

Affectez à Destination la valeur SL-App1. Facultatif : Vous pouvez sélectionner le bouton edit (modifier) pour changer ou ajouter d’autres ressources ou groupes de ressources.

Pour Action, sélectionnez Entra ID BRIDGE.

Sélectionnez Enregistrer. Vous êtes invité à activer la stratégie.

Dans la section Entra ID Bridge, la stratégie apparaît dans la page Policies.

Revenez au compte Microsoft Entra et accédez à Applications d'entreprise. La nouvelle application Silverfort s’affiche. Vous pouvez inclure cette application dans des stratégies d’accès conditionnel.

En savoir plus : Tutoriel : Sécuriser les événements de connexion des utilisateurs avec l'authentification multifacteur Microsoft Entra.