Attribuer des rôles Microsoft Entra dans Privileged Identity Management

Avec Microsoft Entra ID, un administrateur général peut attribuer des rôles d’administrateur Microsoft Entra permanents. Ces attributions de rôles peuvent être créées à l’aide du Centre d’administration Microsoft Entra ou en utilisant des commandes PowerShell.

Le service Microsoft Entra Privileged Identity Management (PIM) permet également aux Administrateurs de rôle privilégié d’établir des attributions de rôle Administrateur permanentes. De plus, les Administrateurs de rôle privilégié peuvent rendre les utilisateurs éligibles à des rôles d’administrateur Microsoft Entra. Un administrateur éligible peut activer le rôle lorsqu’il en a besoin, puis l’autorisation expirera lorsqu’il aura terminé.

Privileged Identity Management prend en charge les rôles Microsoft Entra personnalisés et intégrés. Pour plus d’informations sur Microsoft Entra rôles personnalisés, consultez Contrôle d’accès en fonction du rôle dans Microsoft Entra ID.

Remarque

Lorsqu’un rôle est affecté, l’affectation :

- Affectation impossible pour une durée inférieure à cinq minutes

- Ne peut pas être supprimée dans les cinq minutes suivant l’affectation

Attribuer un rôle

Suivez ces étapes pour rendre un utilisateur éligible pour un rôle d'administrateur Microsoft Entra.

Connectez-vous au Centre d’administration Microsoft Entra au minimum en tant qu’Administrateur de rôle privilégié.

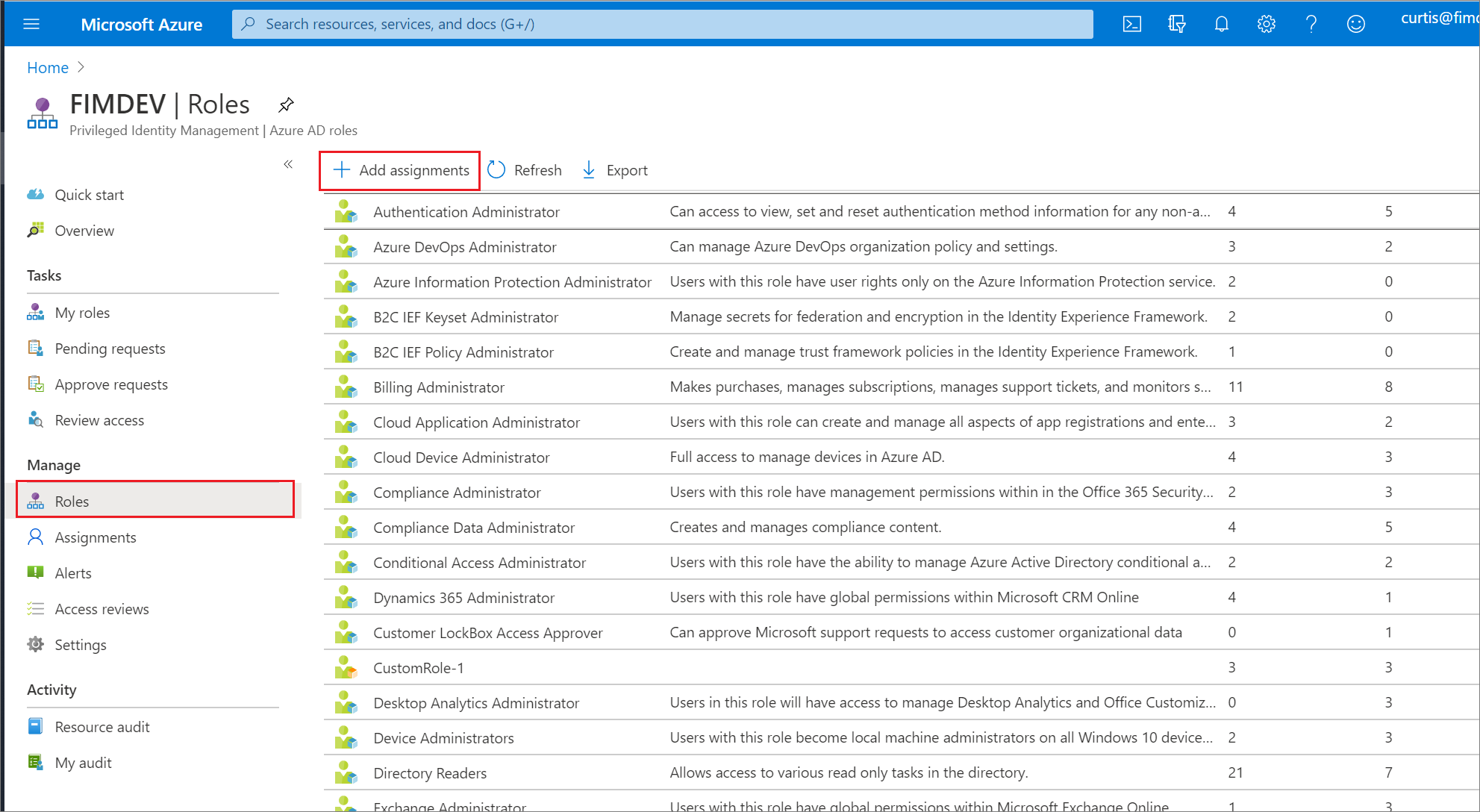

Accédez à Gouvernance des identités>Privileged Identity Management>Rôles Microsoft Entra.

Sélectionnez Rôles pour afficher la liste des rôles pour les autorisations Microsoft Entra.

Sélectionnez Ajouter des affectations pour ouvrir la page Ajouter des affectations.

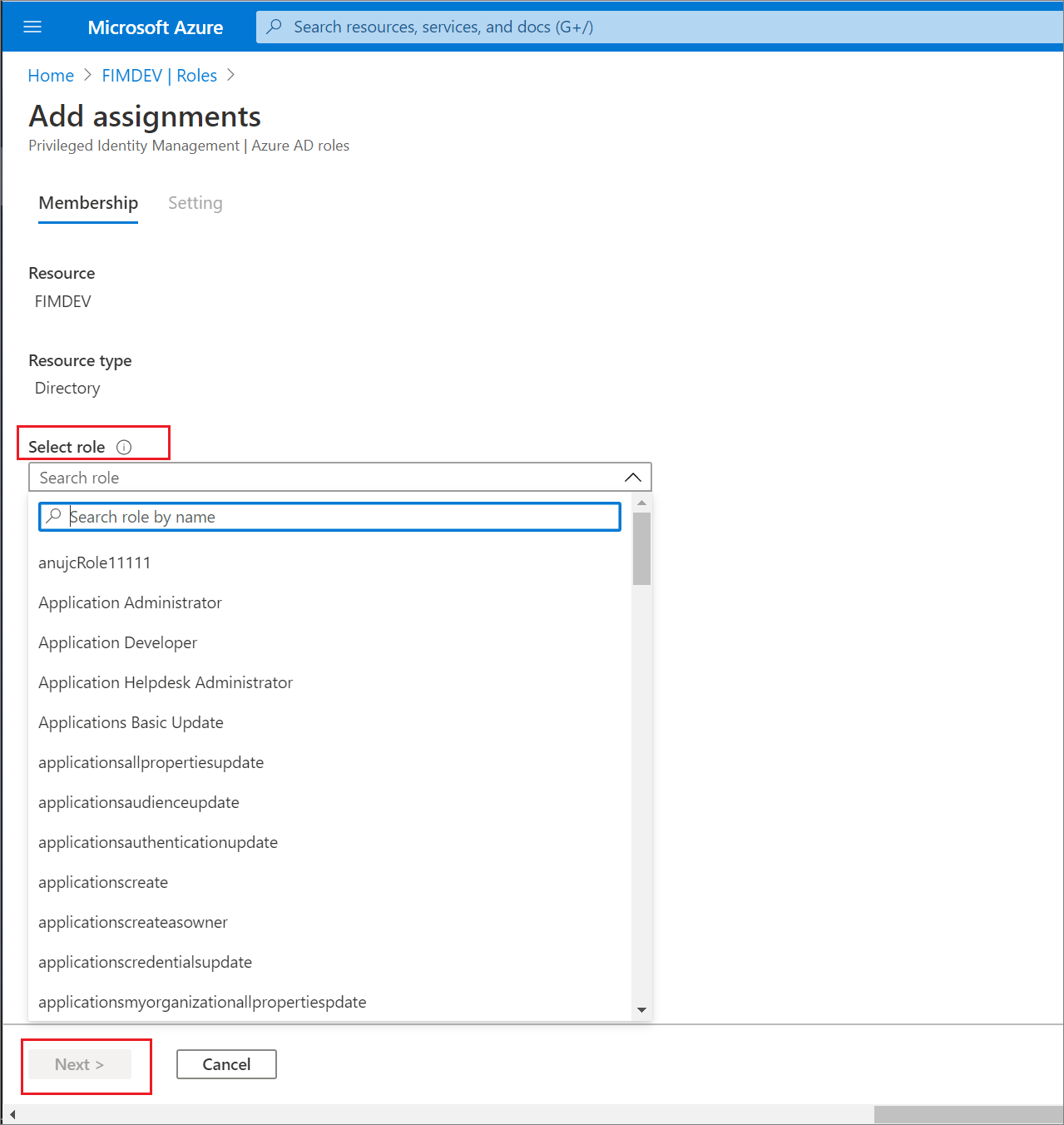

Choisissez Sélectionner un rôle pour ouvrir la page Sélectionner un rôle.

Sélectionnez un rôle, puis un membre à affecter à ce rôle, puis cliquez sur Suivant.

Remarque

Si vous attribuez un rôle intégré Microsoft Entra à un utilisateur invité, cet utilisateur invité est élevé pour avoir les mêmes autorisations qu’un utilisateur membre. Pour obtenir des informations sur les autorisations par défaut des utilisateurs membres et invités , consultez Quelles sont les autorisations utilisateur par défaut dans Microsoft Entra ID ?

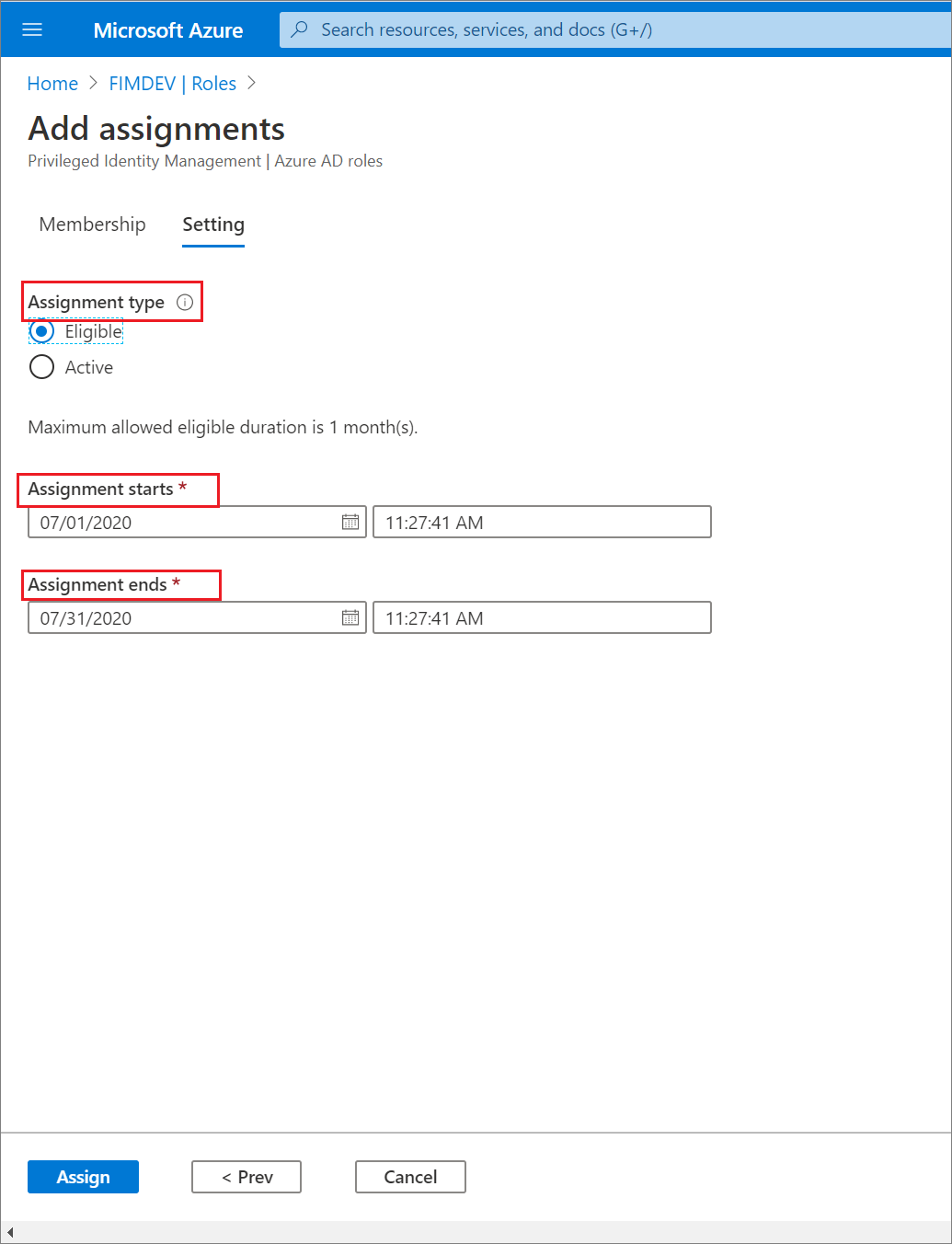

Dans la liste Type d’affectation du volet Paramètres d’appartenance, sélectionnez Éligible ou Actif.

Les attributions éligibles exigent des membres qu’ils effectuent une action pour utiliser ce rôle. Il peut s’agir de procéder à une vérification de l’authentification multifacteur (MFA), de fournir une justification professionnelle ou de demander une approbation aux approbateurs désignés.

Les attributions actives n’exigent pas des membres qu’ils effectuent une action pour utiliser ce rôle. Les membres attribués comme étant actifs détiennent à tout moment les privilèges affectés au rôle.

Pour spécifier une durée d’attribution spécifique, ajoutez des zones de date et heure de début et de fin. Lorsque vous avez terminé, sélectionnez Affecter pour créer la nouvelle attribution de rôle.

Les affectations permanentes n’ont pas de date d’expiration. Utilisez cette option pour les travailleurs permanents qui ont souvent besoin des autorisations de rôle.

Les affectations liées à la durée expireront à la fin d’une période spécifiée. Utilisez cette option avec des travailleurs temporaires ou sous contrat, par exemple, dont la date et l’heure de fin du projet sont connues.

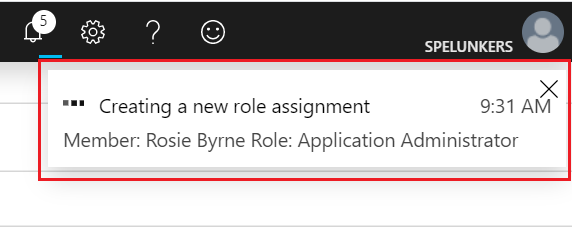

Une fois le rôle attribué, une notification d’état d’attribution s’affiche.

Affecter un rôle avec une étendue restreinte

Pour certains rôles, l’étendue des autorisations accordées peut être limitée à une unité d’administration, un principal de service ou une application unique. Cette procédure est un exemple si vous attribuez un rôle qui a l’étendue d’une unité administrative. Pour obtenir la liste des rôles prenant en charge l’étendue via une unité administrative, voir Attribuer des rôles dont l’étendue est délimitée à une unité administrative. Cette fonctionnalité est actuellement déployée dans les organisations Microsoft Entra.

Connectez-vous au Centre d’administration Microsoft Entra au minimum en tant qu’Administrateur de rôle privilégié.

Accédez à Identité>Rôles et administrateurs>Rôles et administrateurs.

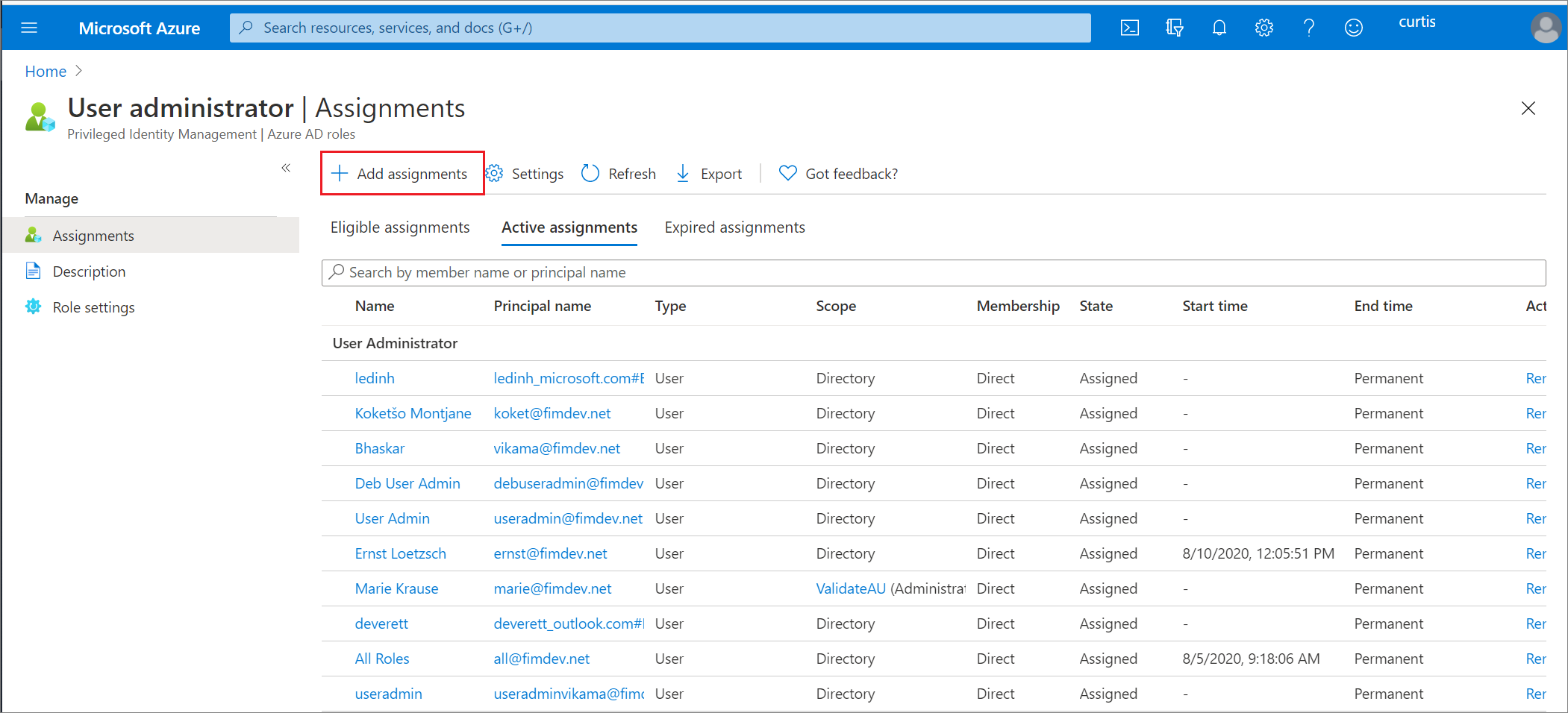

Sélectionnez Administrateur d’utilisateurs.

Sélectionnez Ajouter des attributions.

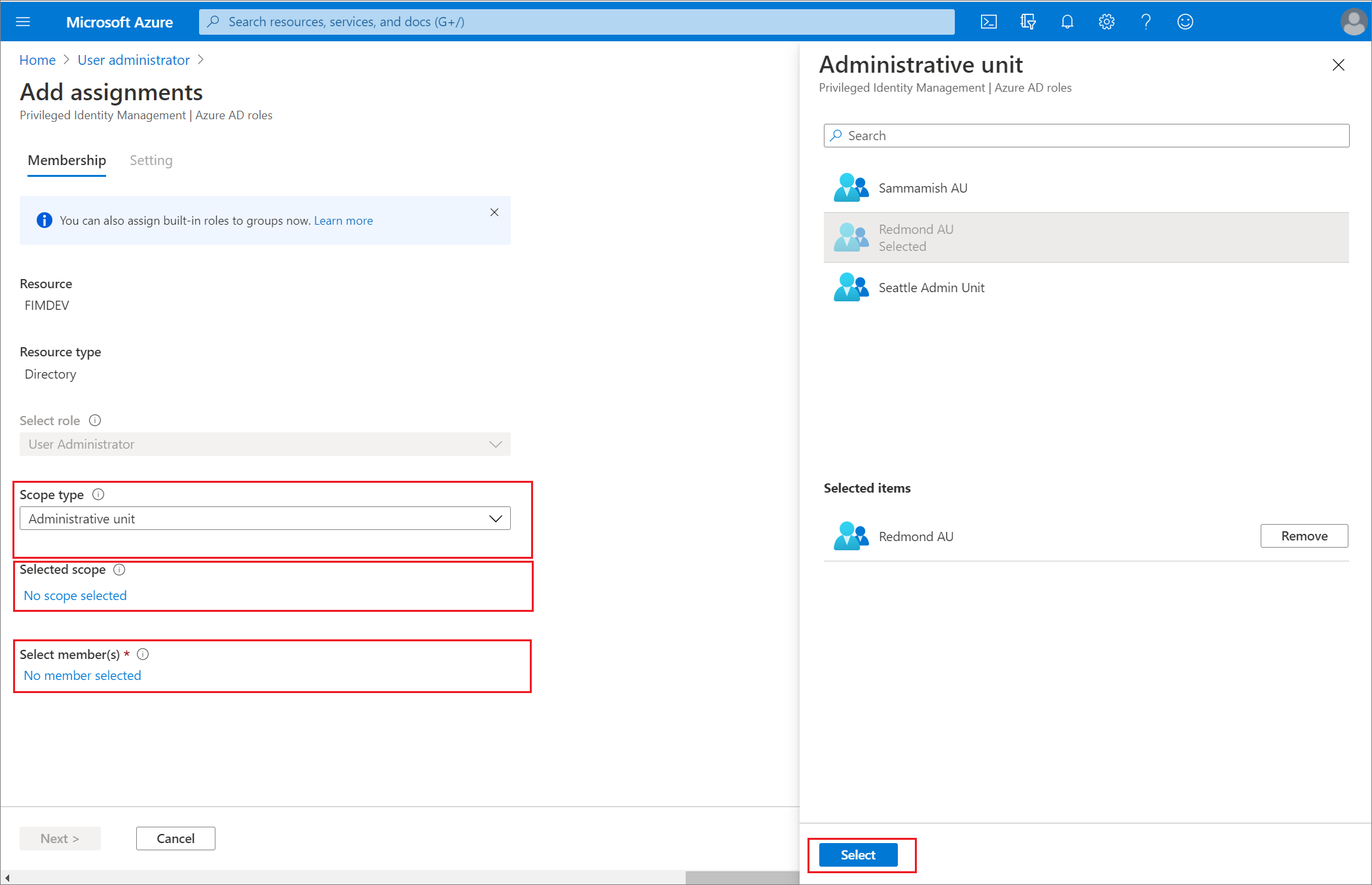

Sur la page Ajouter des affectations, vous pouvez :

- Sélectionner un utilisateur ou un groupe à affecter au rôle

- Sélectionner l’étendue du rôle (dans ce cas, unités administratives)

- Sélectionner une unité administrative pour l’étendue

Pour plus d’informations sur la création d’unités administratives, voir Ajouter et supprimer des unités administratives.

Attribuer un rôle à l’aide de l’API Microsoft Graph

Pour plus d’informations sur les API Microsoft Graph pour PIM, consultez Vue d’ensemble de la gestion des rôles via l’API PIM (Privileged Identity Management).

Pour obtenir les autorisations requises pour utiliser l’API PIM, consultez Comprendre les API de la Gestion de l’identité managée.

Éligible sans date de fin

Voici un exemple de requête HTTP pour créer une attribution éligible sans date de fin. Pour plus d’informations sur les commandes d’API, y compris obtenir des exemples de requêtes dans des langages comme C# et JavaScript, consultez Créer unifiedRoleEligibilityScheduleRequest.

Demande HTTP

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleEligibilityScheduleRequests

Content-Type: application/json

{

"action": "adminAssign",

"justification": "Permanently assign the Global Reader to the auditor",

"roleDefinitionId": "f2ef992c-3afb-46b9-b7cf-a126ee74c451",

"directoryScopeId": "/",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"scheduleInfo": {

"startDateTime": "2022-04-10T00:00:00Z",

"expiration": {

"type": "noExpiration"

}

}

}

Réponse HTTP

Voici un exemple de réponse. L’objet de réponse illustré ici peut être abrégé pour une meilleure lisibilité.

HTTP/1.1 201 Created

Content-Type: application/json

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleEligibilityScheduleRequests/$entity",

"id": "42159c11-45a9-4631-97e4-b64abdd42c25",

"status": "Provisioned",

"createdDateTime": "2022-05-13T13:40:33.2364309Z",

"completedDateTime": "2022-05-13T13:40:34.6270851Z",

"approvalId": null,

"customData": null,

"action": "adminAssign",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "f2ef992c-3afb-46b9-b7cf-a126ee74c451",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": "42159c11-45a9-4631-97e4-b64abdd42c25",

"justification": "Permanently assign the Global Reader to the auditor",

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"

}

},

"scheduleInfo": {

"startDateTime": "2022-05-13T13:40:34.6270851Z",

"recurrence": null,

"expiration": {

"type": "noExpiration",

"endDateTime": null,

"duration": null

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

}

}

Actif et lié au temps

Voici un exemple de requête HTTP pour créer une attribution active qui est liée au temps. Pour plus d’informations sur les commandes d’API, y compris obtenir des exemples de requêtes dans des langages comme C# et JavaScript, consultez Créer roleAssignmentScheduleRequests.

Demande HTTP

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignmentScheduleRequests

{

"action": "adminAssign",

"justification": "Assign the Exchange Recipient Administrator to the mail admin",

"roleDefinitionId": "31392ffb-586c-42d1-9346-e59415a2cc4e",

"directoryScopeId": "/",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"scheduleInfo": {

"startDateTime": "2022-04-10T00:00:00Z",

"expiration": {

"type": "afterDuration",

"duration": "PT3H"

}

}

}

Réponse HTTP

Voici un exemple de réponse. L’objet de réponse illustré ici peut être abrégé pour une meilleure lisibilité.

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleAssignmentScheduleRequests/$entity",

"id": "ac643e37-e75c-4b42-960a-b0fc3fbdf4b3",

"status": "Provisioned",

"createdDateTime": "2022-05-13T14:01:48.0145711Z",

"completedDateTime": "2022-05-13T14:01:49.8589701Z",

"approvalId": null,

"customData": null,

"action": "adminAssign",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "31392ffb-586c-42d1-9346-e59415a2cc4e",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": "ac643e37-e75c-4b42-960a-b0fc3fbdf4b3",

"justification": "Assign the Exchange Recipient Administrator to the mail admin",

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"

}

},

"scheduleInfo": {

"startDateTime": "2022-05-13T14:01:49.8589701Z",

"recurrence": null,

"expiration": {

"type": "afterDuration",

"endDateTime": null,

"duration": "PT3H"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

}

}

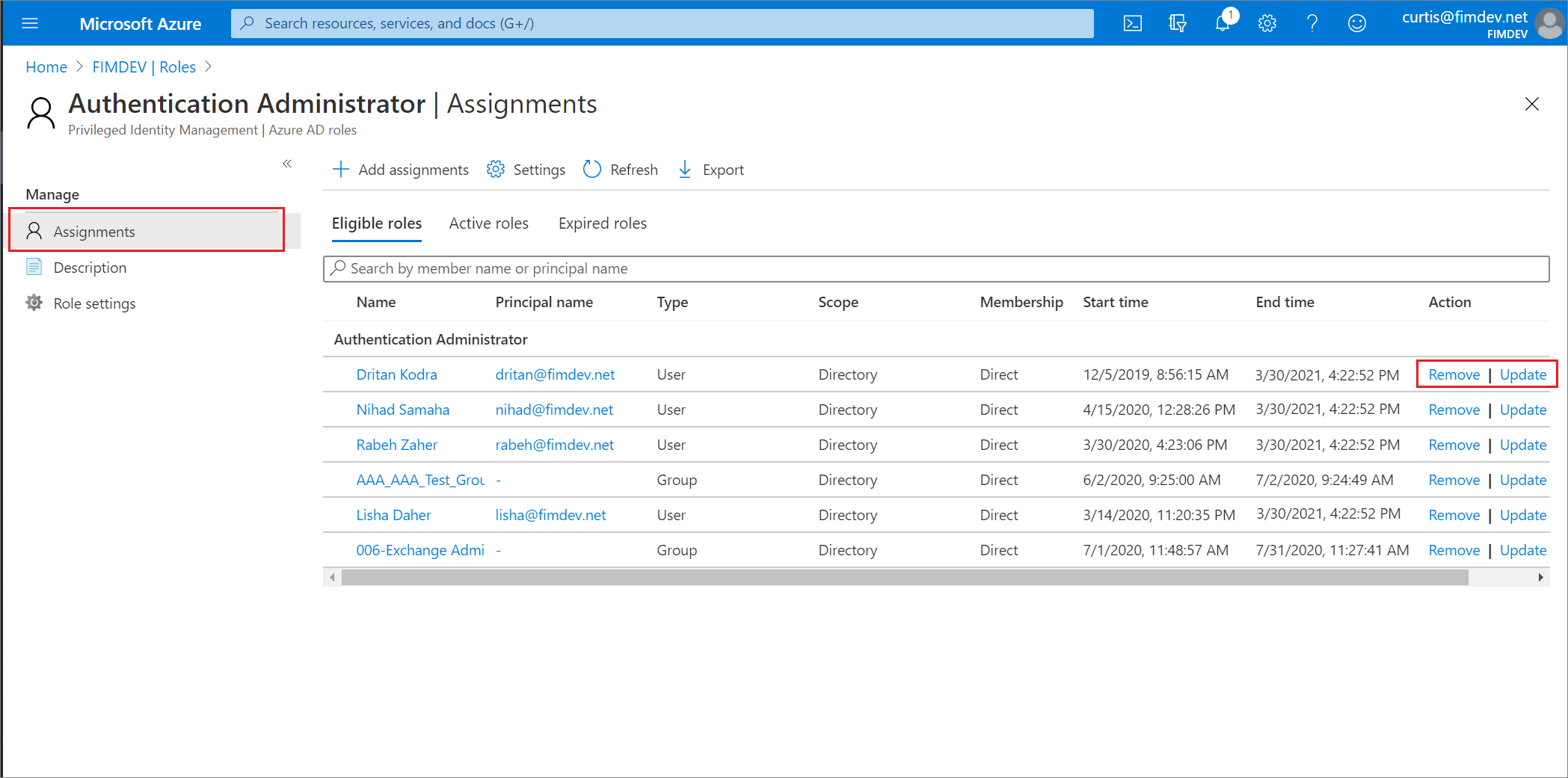

Mettre à jour ou supprimer une attribution de rôle existante

Suivez ces étapes pour mettre à jour ou supprimer une attribution de rôle existante. Clients titulaires d’une licence Microsoft Entra ID P2 ou Microsoft Entra ID Governance uniquement : n’affectez pas un groupe actif à un rôle à la fois par le biais de Microsoft Entra ID et de Privileged Identity Management (PIM). Pour une explication détaillée, consultez Problèmes connus.

Connectez-vous au Centre d’administration Microsoft Entra au minimum en tant qu’Administrateur de rôle privilégié.

Accédez à Gouvernance des identités>Privileged Identity Management>Rôles Microsoft Entra.

Sélectionnez Rôles pour voir la liste des rôles pour Microsoft Entra ID.

Sélectionnez le rôle que vous souhaitez mettre à jour ou supprimer.

Recherchez l’attribution de rôle sous les onglets Rôles éligibles et Rôles actifs.

Sélectionnez Mettre à jour ou Supprimer pour mettre à jour ou supprimer l’attribution de rôle.

Supprimer l’attribution éligible via l’API Microsoft Graph

L’exemple suivant est une requête HTTP pour révoquer une attribution éligible à un rôle d’un principal. Pour plus d’informations sur les commandes d’API, y compris obtenir des exemples de requêtes dans des langages comme C# et JavaScript, consultez Créer unifiedRoleEligibilityScheduleRequest.

Requête

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleEligibilityScheduleRequests

{

"action": "AdminRemove",

"justification": "abcde",

"directoryScopeId": "/",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "88d8e3e3-8f55-4a1e-953a-9b9898b8876b"

}

response

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleEligibilityScheduleRequests/$entity",

"id": "fc7bb2ca-b505-4ca7-ad2a-576d152633de",

"status": "Revoked",

"createdDateTime": "2021-07-15T20:23:23.85453Z",

"completedDateTime": null,

"approvalId": null,

"customData": null,

"action": "AdminRemove",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "88d8e3e3-8f55-4a1e-953a-9b9898b8876b",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": null,

"justification": "test",

"scheduleInfo": null,

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "5d851eeb-b593-4d43-a78d-c8bd2f5144d2"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

}

}