Pour accorder l'accès aux utilisateurs dans Microsoft Entra ID, vous attribuez des rôles Microsoft Entra. Un rôle est une collection d’autorisations. Cet article explique comment attribuer des rôles Microsoft Entra à l'aide du centre d'administration Microsoft Entra et de PowerShell.

Attribuer des rôles Microsoft Entra aux utilisateurs

Prérequis

- Administrateur de rôle privilégié. Pour savoir qui est votre administrateur de rôle privilégié, consultez Répertorier les attributions de rôles Microsoft Entra

- Licence Microsoft Entra ID P2 lors de l'utilisation de Privileged Identity Management (PIM)

- Module Microsoft Graph PowerShell lors de l'utilisation de PowerShell

- Consentement administrateur (avec l’Afficheur Graph pour l’API Microsoft Graph)

Pour plus d’informations, consultez Prérequis pour utiliser PowerShell ou de l’Afficheur Graph.

Centre d’administration Microsoft Entra

Suivez ces étapes pour attribuer des rôles Microsoft Entra à l’aide du centre d’administration Microsoft Entra. Votre expérience sera différente selon que Microsoft Entra Privileged Identity Management (PIM) est activé ou non.

Attribuer un rôle

Conseil

Les étapes de cet article peuvent varier légèrement en fonction du portail à partir duquel vous démarrez.

Connectez-vous au Centre d’administration Microsoft Entra au minimum en tant qu’Administrateur de rôle privilégié.

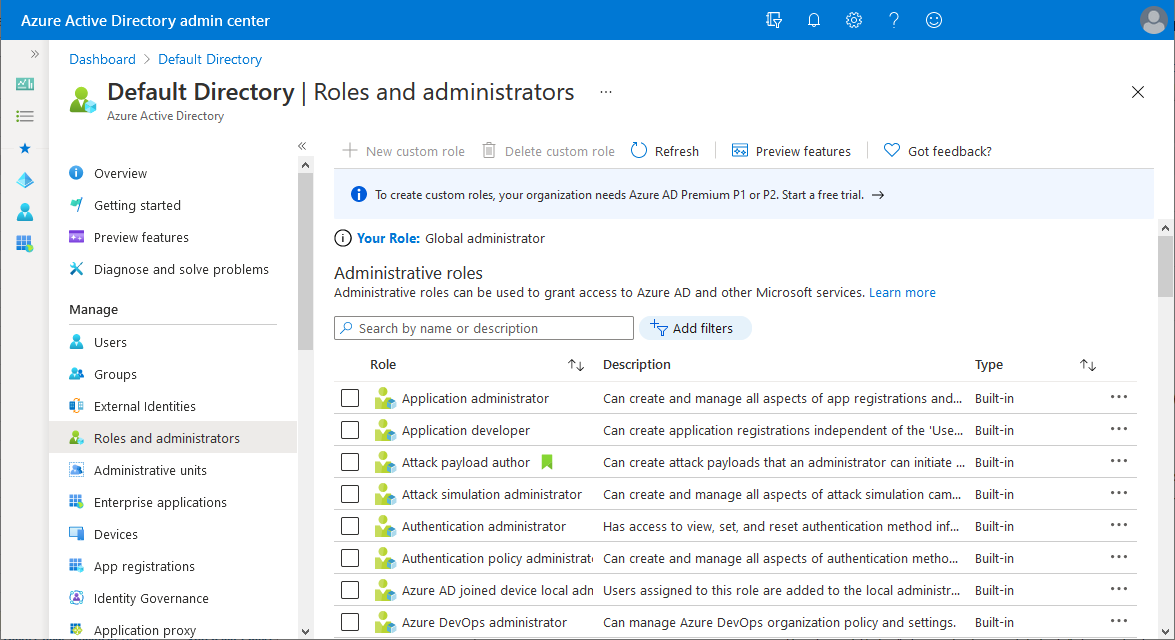

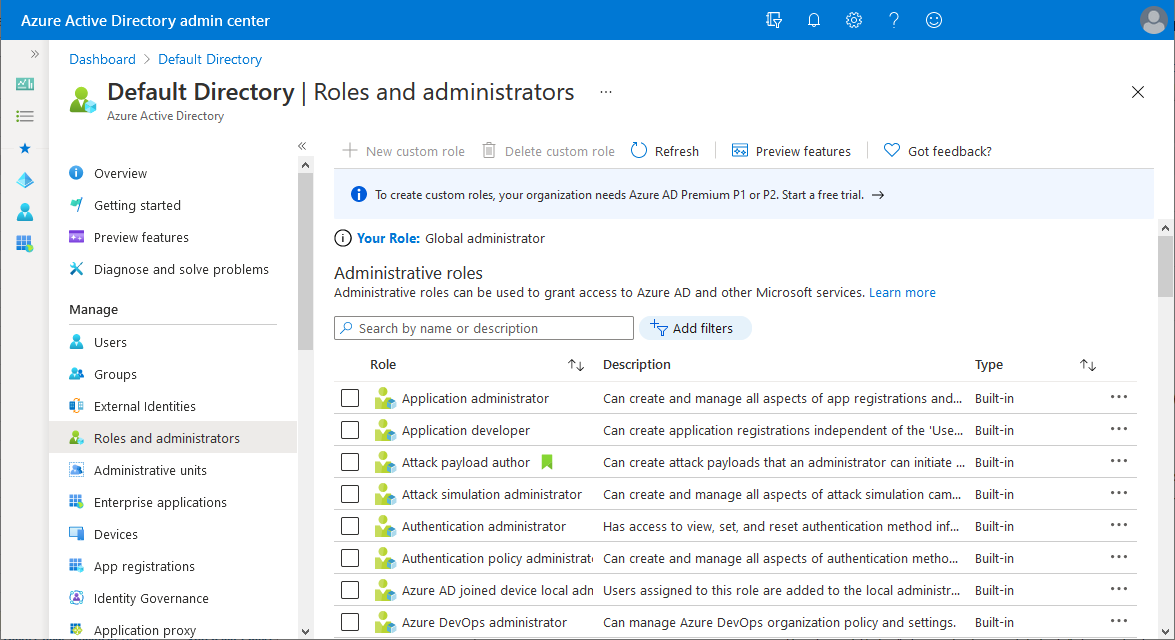

Accédez à Identité>Rôles et administrateurs>Rôles et administrateurs.

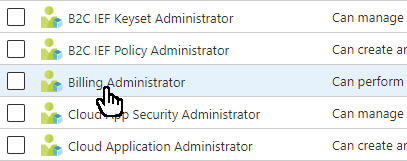

Trouvez le rôle dont vous avez besoin. Vous pouvez utiliser la zone de recherche ou Ajouter des filtres pour filtrer les rôles.

Sélectionnez le nom du rôle pour ouvrir le rôle. N’ajoutez pas de coche à côté du rôle.

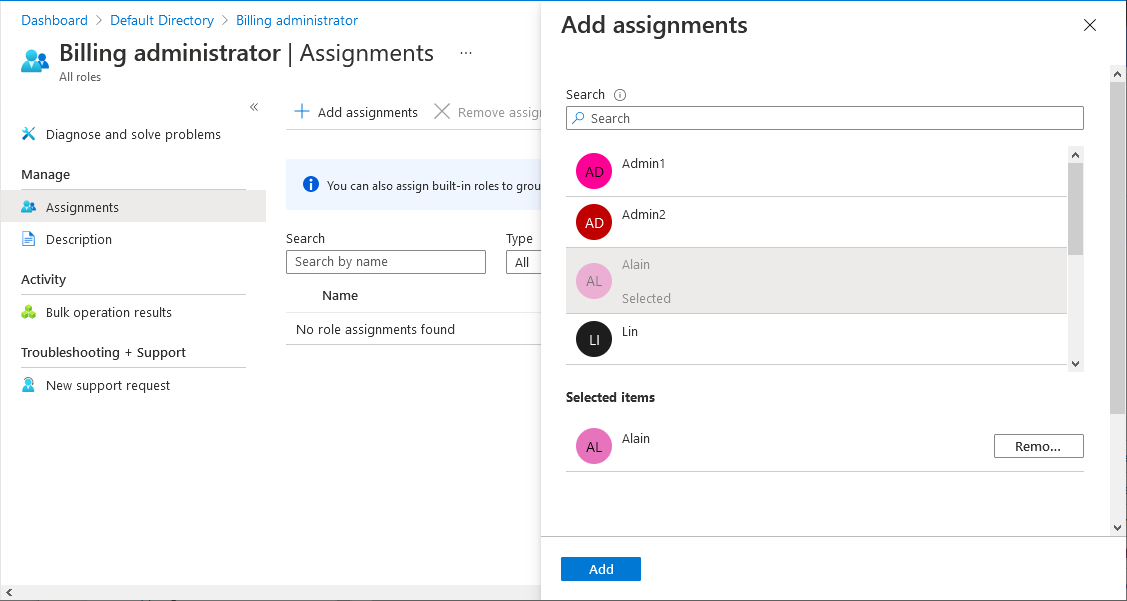

Sélectionnez Ajouter des attributions, puis sélectionnez les utilisateurs que vous souhaitez affecter à ce rôle.

Si vous voyez un nom différent de celui de l’image suivante, vous pouvez activer PIM. Voir la section suivante.

Remarque

Si vous attribuez un rôle intégré Microsoft Entra à un utilisateur invité, cet utilisateur invité est élevé pour avoir les mêmes autorisations qu’un utilisateur membre. Pour obtenir des informations sur les autorisations par défaut des utilisateurs membres et invités , consultez Quelles sont les autorisations utilisateur par défaut dans Microsoft Entra ID ?

Sélectionnez Ajouter pour attribuer le rôle.

Affecter un rôle à l’aide de PIM

Si Microsoft Entra Privileged Identity Management (PIM) est activé, vous disposez de fonctionnalités d'attribution de rôle supplémentaires. Par exemple, vous pouvez rendre un utilisateur éligible à un rôle ou définir la durée. Lorsque le PIM est activé, il y a deux façons d’assigner des rôles en utilisant le centre d’administration Microsoft Entra. Vous pouvez utiliser la page Rôles et administrateurs ou l’expérience PIM. Les deux utilisent le même service PIM.

Pour affecter des rôles à l’aide de la page Rôles et administrateurs, procédez comme suit. Si vous souhaitez attribuer des rôles à l'aide de Privileged Identity Management, consultez Attribuer des rôles Microsoft Entra dans Privileged Identity Management.

Connectez-vous au Centre d’administration Microsoft Entra au minimum en tant qu’Administrateur de rôle privilégié.

Accédez à Identité>Rôles et administrateurs>Rôles et administrateurs.

Trouvez le rôle dont vous avez besoin. Vous pouvez utiliser la zone de recherche ou Ajouter des filtres pour filtrer les rôles.

Sélectionnez le nom du rôle pour ouvrir le rôle et voir ses attributions de rôle éligibles, actives et expirées. N’ajoutez pas de coche à côté du rôle.

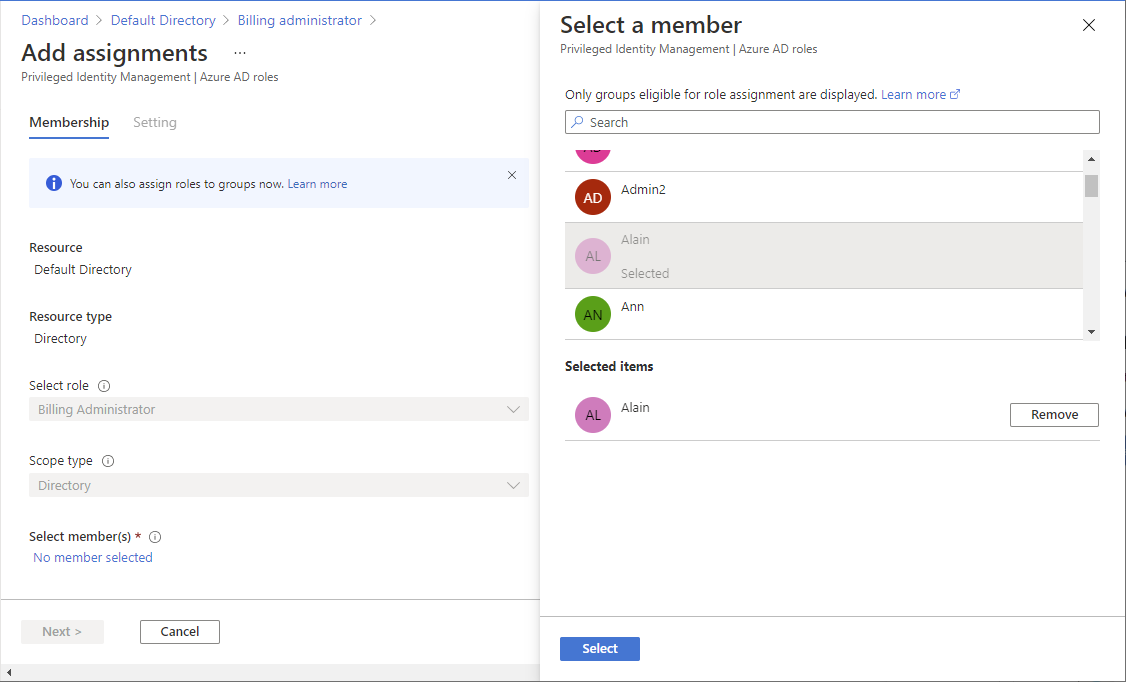

Sélectionnez Ajouter des affectations.

Sélectionnez Aucun membre sélectionné, puis sélectionnez les utilisateurs que vous souhaitez attribuer à ce rôle.

Sélectionnez Suivant.

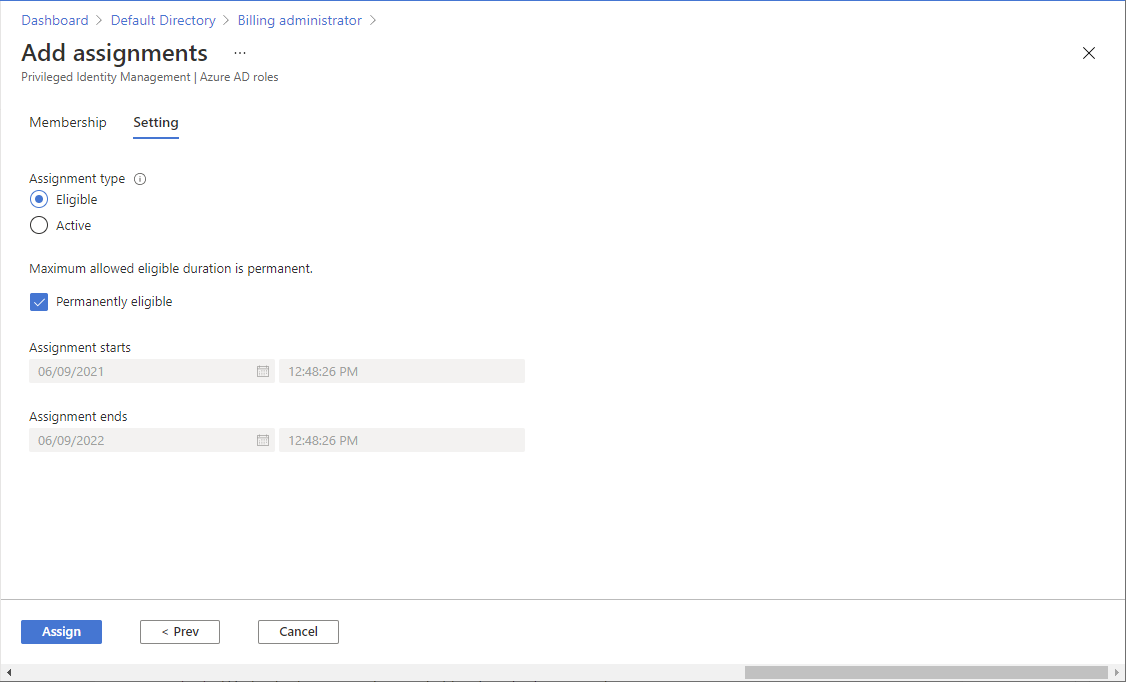

Dans l’onglet Paramètre, indiquez si vous souhaitez que cette attribution de rôle soit Éligible ou Active.

Une attribution de rôle éligible signifie que l’utilisateur doit effectuer une ou plusieurs actions pour utiliser le rôle. Une attribution de rôle active signifie que l’utilisateur n’a pas à effectuer d’action pour utiliser le rôle. Pour plus d’informations sur la signification de ces paramètres, consultez Terminologie PIM.

Utilisez les options restantes pour définir la durée de l’affectation.

Sélectionnez Attribuer pour attribuer le rôle.

PowerShell

Suivez ces étapes pour attribuer des rôles Microsoft Entra à l’aide de PowerShell.

Programme d’installation

Ouvrez une fenêtre PowerShell et utilisez Import-Module pour importer le module Microsoft Graph PowerShell. Pour plus d'informations, consultez Prérequis pour utiliser PowerShell ou de l'Afficheur Graph.

Import-Module -Name Microsoft.Graph.Identity.Governance -ForceDans une fenêtre PowerShell, utilisez Connect-McGraph pour vous connecter à votre locataire.

Connect-MgGraph -Scopes "RoleManagement.ReadWrite.Directory"Utilisez Get-MgUser pour obtenir l’utilisateur auquel vous souhaitez attribuer un rôle.

$user = Get-MgUser -Filter "userPrincipalName eq 'johndoe@contoso.com'"

Attribuer un rôle

Utiliser Get-MgRoleManagementDirectoryRoleDefinition pour obtenir le rôle que vous souhaitez attribuer.

$roledefinition = Get-MgRoleManagementDirectoryRoleDefinition -Filter "DisplayName eq 'Billing Administrator'"Utilisez la commande New-MgRoleManagementDirectoryRoleAssignment pour attribuer le rôle.

$roleassignment = New-MgRoleManagementDirectoryRoleAssignment -DirectoryScopeId '/' -RoleDefinitionId $roledefinition.Id -PrincipalId $user.Id

Attribuer un rôle comme éligible à l’aide de PIM

Si PIM est activé, vous disposez de fonctionnalités supplémentaires, telles que la création d’un utilisateur éligible pour une attribution de rôle ou la définition de l’heure de début et l’heure de fin d’une attribution de rôle. Ces fonctionnalités utilisent un autre ensemble de commandes PowerShell. Pour plus d'informations sur l'utilisation de PowerShell et PIM, consultez PowerShell pour les rôles Microsoft Entra dans Privileged Identity Management.

Utiliser Get-MgRoleManagementDirectoryRoleDefinition pour obtenir le rôle que vous souhaitez attribuer.

$roledefinition = Get-MgRoleManagementDirectoryRoleDefinition -Filter "DisplayName eq 'Billing Administrator'"Utilisez la commande suivante pour créer une table de hachage afin de stocker tous les attributs nécessaires à l’attribution du rôle à l’utilisateur. L’ID du principal est l’ID de l’utilisateur auquel vous souhaitez attribuer le rôle. Dans cet exemple, l’affectation ne va être valide que pendant 10 heures.

$params = @{ "PrincipalId" = "aaaaaaaa-bbbb-cccc-1111-222222222222" "RoleDefinitionId" = "b0f54661-2d74-4c50-afa3-1ec803f12efe" "Justification" = "Add eligible assignment" "DirectoryScopeId" = "/" "Action" = "AdminAssign" "ScheduleInfo" = @{ "StartDateTime" = Get-Date "Expiration" = @{ "Type" = "AfterDuration" "Duration" = "PT10H" } } }Utilisez New-MgRoleManagementDirectoryRoleEligibilityScheduleRequest pour attribuer le rôle comme éligible. Une fois le rôle attribué, il apparaîtra dans le centre d'administration Microsoft Entra sous la section Gouvernance>des identités Gestion des identités privilégiées>Affectations>des rôles Microsoft Entra>Attributions éligibles.

New-MgRoleManagementDirectoryRoleEligibilityScheduleRequest -BodyParameter $params | Format-List Id, Status, Action, AppScopeId, DirectoryScopeId, RoleDefinitionId, IsValidationOnly, Justification, PrincipalId, CompletedDateTime, CreatedDateTimeAPI Microsoft Graph

Suivez ces instructions pour attribuer un rôle à l’aide de l’API Microsoft Graph.

Attribuer un rôle

Dans cet exemple, un principal de sécurité avec objectID

aaaaaaaa-bbbb-cccc-1111-222222222222se voit recevoir le rôle d’administrateur de facturation (ID de définition de rôleb0f54661-2d74-4c50-afa3-1ec803f12efe) au niveau de l’étendue du locataire. Pour voir la liste des ID de modèle de rôle immuables de tous les rôles intégrés, consultez Rôles intégrés Microsoft Entra.POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignments Content-type: application/json { "@odata.type": "#microsoft.graph.unifiedRoleAssignment", "roleDefinitionId": "b0f54661-2d74-4c50-afa3-1ec803f12efe", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "directoryScopeId": "/" }Affecter un rôle à l’aide de PIM

Affecter une attribution de rôle éligible limitée dans le temps

Dans cet exemple, un principal de sécurité avec objectID

aaaaaaaa-bbbb-cccc-1111-222222222222se voit recevoir une attribution de rôle éligible en fonction du temps pour l’administrateur de facturation (IDb0f54661-2d74-4c50-afa3-1ec803f12efede définition de rôle) pendant 180 jours.POST https://graph.microsoft.com/v1.0/rolemanagement/directory/roleEligibilityScheduleRequests Content-type: application/json { "action": "adminAssign", "justification": "for managing admin tasks", "directoryScopeId": "/", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "roleDefinitionId": "b0f54661-2d74-4c50-afa3-1ec803f12efe", "scheduleInfo": { "startDateTime": "2021-07-15T19:15:08.941Z", "expiration": { "type": "afterDuration", "duration": "PT180D" } } }Affecter une attribution de rôle permanente éligible

Dans l’exemple suivant, un principal de sécurité reçoit une attribution de rôle permanente éligible à l’administrateur de facturation.

POST https://graph.microsoft.com/v1.0/rolemanagement/directory/roleEligibilityScheduleRequests Content-type: application/json { "action": "adminAssign", "justification": "for managing admin tasks", "directoryScopeId": "/", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "roleDefinitionId": "b0f54661-2d74-4c50-afa3-1ec803f12efe", "scheduleInfo": { "startDateTime": "2021-07-15T19:15:08.941Z", "expiration": { "type": "noExpiration" } } }Activer une attribution de rôle

Pour activer l’attribution de rôle, utilisez l’API Create roleAssignmentScheduleRequests.

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignmentScheduleRequests Content-type: application/json { "action": "selfActivate", "justification": "activating role assignment for admin privileges", "roleDefinitionId": "b0f54661-2d74-4c50-afa3-1ec803f12efe", "directoryScopeId": "/", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222" }Pour plus d’informations sur la gestion des rôles Microsoft Entra via l’API PIM dans Microsoft Graph, consultez Présentation de la gestion des rôles via l’API de gestion des identités privilégiées (PIM).