Chiffrement des données au repos des Commandes personnalisées

Important

Les Commandes personnalisées seront mises hors service le 30 avril 2026. Depuis le 30 octobre 2023, vous ne pouvez pas créer de nouvelles applications Commandes personnalisées dans Speech Studio. En lien avec ce changement, LUIS sera mis hors service le 1er octobre 2025. Depuis le 1er avril 2023, vous ne pouvez pas créer de nouvelles ressources LUIS.

Le service Commandes personnalisées chiffre automatiquement vos données lors de leur conservation dans le cloud. Le chiffrement du service Commandes personnalisées protège vos données et vous aide à répondre aux engagements de votre entreprise en matière de sécurité et de conformité.

Notes

Le service Commandes personnalisées n’active pas automatiquement le chiffrement pour les ressources LUIS associées à votre application. Si nécessaire, vous devez activer le chiffrement pour votre ressource LUIS à partir d’ici.

À propos du chiffrement Azure AI services

Les données sont chiffrées et déchiffrées à l'aide du chiffrement AES 256 bits certifié FIPS 140-2. Le chiffrement et le déchiffrement sont transparents, ce qui signifie que le chiffrement et l’accès sont gérés automatiquement. Vos données étant sécurisées par défaut, vous n’avez pas besoin de modifier votre code ou vos applications pour tirer parti du chiffrement.

À propos de la gestion des clés de chiffrement

Lorsque vous utilisez les Commandes personnalisées, le service Speech stocke les données suivantes dans le cloud :

- Configuration JSON derrière l’application Commandes personnalisées

- Clés de création et de prédiction LUIS

Par défaut, votre abonnement utilise des clés de chiffrement gérées par Microsoft. Toutefois, vous pouvez également gérer votre abonnement avec vos propres clés de chiffrement. Les clés gérées par le client (CMK), également appelées BYOK (Bring Your Own Key), offrent plus de flexibilité pour créer, permuter, désactiver et révoquer des contrôles d’accès. Vous pouvez également effectuer un audit sur les clés de chiffrement utilisées pour protéger vos données.

Important

Les clés gérées par le client sont uniquement des ressources disponibles créées après le 27 mai 2020. Pour utiliser la CMK avec le service Speech, vous devez créer une nouvelle ressource Speech. Une fois la ressource créée, vous pouvez utiliser Azure Key Vault pour configurer votre identité managée.

Pour demander la possibilité d’utiliser des clés gérées par le client, complétez et envoyez le Formulaire de demande de clé gérée par le client. Comptez environ 3 à 5 jours ouvrables pour obtenir des nouvelles de l’état de votre requête. Selon la demande, vous pouvez être placé dans une file d’attente et approuvé lorsque de l’espace devient disponible. Une fois l’autorisation d’utiliser la CMK avec le service Speech obtenue, vous devez créer une nouvelle ressource Speech à partir du Portail Azure.

Remarque

Les clés gérées par le client (CMK) sont prises en charge uniquement pour les commandes personnalisées.

Les services Custom Speech et Custom Voice ne prennent toujours en charge que la stratégie BYOS. En savoir plus

Si vous utilisez la ressource de reconnaissance vocale donnée pour accéder à ces services, vous devez respecter les exigences de conformité en configurant explicitement la stratégie BYOS.

Clés gérées par le client avec Azure Key Vault

Vous devez utiliser Azure Key Vault pour stocker les clés gérées par le client. Vous pouvez créer vos propres clés et les stocker dans un coffre de clés, ou utiliser les API d’Azure Key Vault pour générer des clés. La ressource Speech et le coffre de clés doivent se trouver dans la même région et dans le même locataire Microsoft Entra, mais ils peuvent se trouver dans des abonnements différents. Pour plus d’informations sur Azure Key Vault, consultez Qu’est-ce qu’Azure Key Vault ?.

Quand une nouvelle ressource Speech est créée et utilisée pour approvisionner des applications de Commandes personnalisées, les données sont toujours chiffrées à l’aide de clés managées par Microsoft. Il est impossible d'activer des clés gérées par le client au moment de la création de la ressource. Les clés gérées par le client sont stockées dans Azure Key Vault, et le coffre de clés doit être approvisionné avec des stratégies d’accès qui octroient des autorisations de clé à l’identité managée associée à la ressource Azure AI services. L’identité managée est disponible uniquement une fois la ressource créée à l’aide du niveau tarifaire requis pour la CMK.

L’activation des clés managées par le client active également une identité managée attribuée par le système, une fonctionnalité de Microsoft Entra ID. Une fois l’identité managée attribuée par le système activée, cette ressource est enregistrée auprès de Microsoft Entra ID. Après enregistrement, l’identité managée a accès au Key Vault sélectionné lors de la configuration des clés managées par le client.

Important

Si vous désactivez les identités managées affectées par le système, l'accès au coffre de clés est supprimé et toutes les données chiffrées avec les clés client deviennent inaccessibles. Toutes les fonctionnalités dépendant de ces données cessent de fonctionner.

Important

Les identités managées ne prennent actuellement pas en charge les scénarios entre répertoires. Lorsque vous configurez des clés managées par le client sur le portail Azure, une identité managée est automatiquement affectée. Si, par la suite, vous déplacez l'abonnement, le groupe de ressources ou la ressource d'un répertoire Microsoft Entra vers un autre, l'identité managée associée à la ressource n'est pas transférée vers le nouveau locataire. Par conséquent, les clés gérées par le client peuvent ne plus fonctionner. Pour plus d'informations, consultez Transfert d’un abonnement entre les répertoires Microsoft Entra dans les FAQ et problèmes connus avec les identités managées pour les ressources Azure.

Configurer Azure Key Vault

Pour utiliser des clés gérées par le client, deux propriétés doivent être configurées dans le coffre de clés, Suppression réversible et Ne pas vider. Ces propriétés ne sont pas activées par défaut, mais peuvent être activées à l’aide de PowerShell ou d’Azure CLI sur un coffre de clés nouveau ou existant.

Important

Si les propriétésSuppression réversible et Ne pas supprimer définitivement ne sont pas activées et si vous supprimez votre clé, vous ne pourrez pas récupérer les données dans votre ressource Azure AI services.

Pour savoir comment activer ces propriétés sur un coffre de clés existant, consultez les sections intitulées Activation de la suppression réversible et Activation de la protection contre le vidage dans l’un des articles suivants :

- Guide pratique pour utiliser la suppression réversible avec Azure PowerShell.

- Guide pratique pour utiliser la suppression réversible avec Azure CLI.

Seules les clés RSA de taille 2048 sont prises en charge avec le chiffrement Azure Storage. Pour plus d’informations sur les clés, consultez Clés Key Vault dans À propos des clés, des secrets et des certificats Azure Key Vault.

Activer des clés gérées par le client pour votre ressource de reconnaissance vocale

Pour activer des clés gérées par le client dans le portail Azure, procédez comme suit :

- Accédez à votre ressource de reconnaissance vocale.

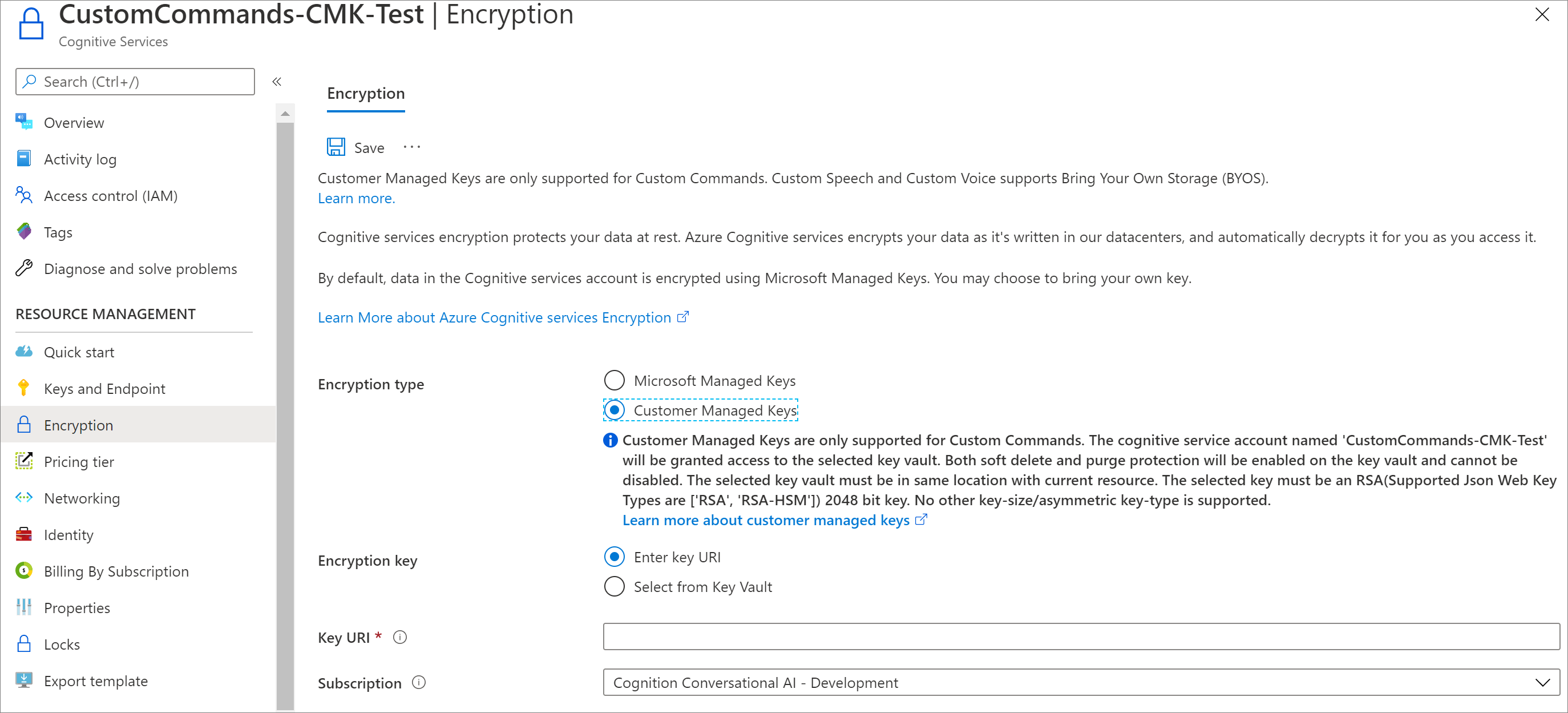

- Sur la page Paramètres de votre ressource Speech, sélectionnez Chiffrement. Sélectionnez l’option Clés gérées par le client, comme illustré dans l’illustration suivante.

Spécifier une clé

Après avoir activé les clés gérées par le client, vous pourrez spécifier une clé à associer à la ressource Azure AI services.

Spécifier une clé en tant qu’URI

Pour spécifier une clé en tant qu’URI, procédez comme suit :

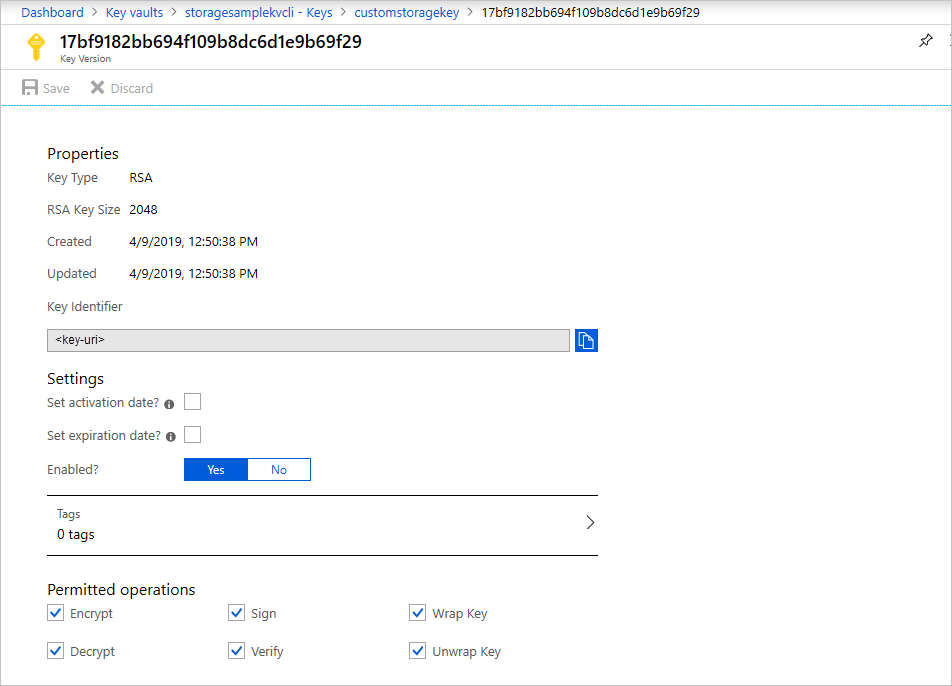

Pour localiser l’URI de la clé dans le portail Azure, naviguez jusqu'à votre coffre de clés, puis sélectionnez le paramètre Clés. Sélectionnez la clé souhaitée, puis cliquez dessus pour afficher ses versions. Sélectionnez une version de clé pour afficher les paramètres de cette version.

Copiez la valeur du champ Identificateur de clé, qui fournit l’URI.

Dans les paramètres de Chiffrement de votre service de reconnaissance vocale, choisissez l’option Entrer l’URI de la clé.

Collez l’URI que vous avez copié dans le champ URI de clé.

Spécifiez l’abonnement qui contient le coffre de clés.

Enregistrez vos modifications.

Spécifiez une clé à partir d’un coffre de clés

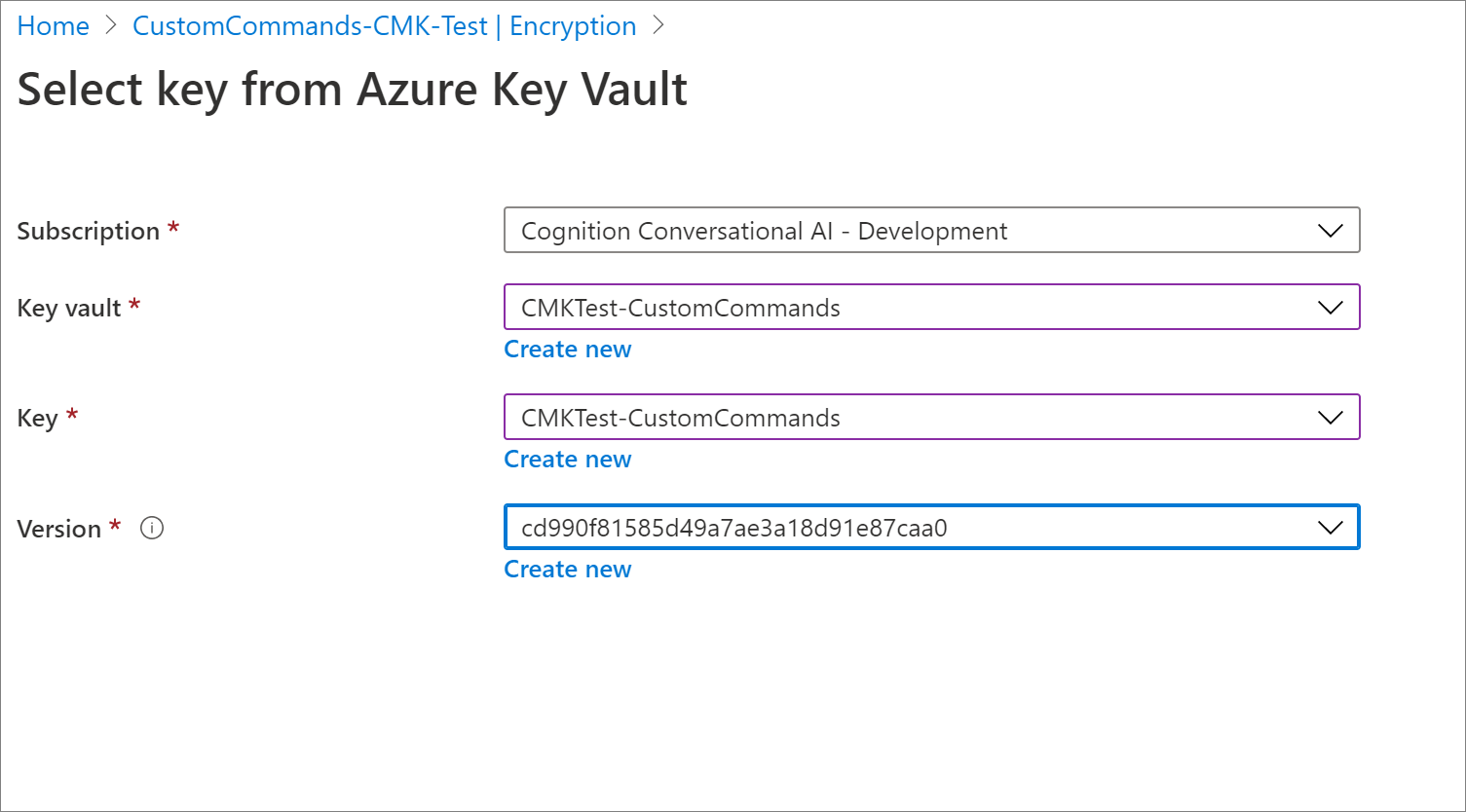

Pour spécifier une clé à partir d’un coffre de clés, assurez-vous d’abord que vous disposez d’un coffre de clés contenant une clé. Pour spécifier une clé à partir d’un coffre de clés, procédez comme suit :

Choisissez l’option Sélectionner dans le coffre de clés.

Sélectionnez le coffre de clés contenant la clé que vous souhaitez utiliser.

Sélectionnez la clé dans le coffre de clés.

Enregistrez vos modifications.

Mettre à jour la version de la clé

Lorsque vous créez une nouvelle version d’une clé, mettez à jour la ressource de reconnaissance vocale afin qu’elle utilise la nouvelle version. Procédez comme suit :

- Accédez à votre ressource de reconnaissance vocale et affichez les paramètres de Chiffrement.

- Saisissez l’URI de la nouvelle version de clé. Vous pouvez également sélectionner à nouveau le coffre de clés et la clé pour mettre à jour la version.

- Enregistrez vos modifications.

Utiliser une autre clé

Pour modifier la clé utilisée pour le chiffrement, procédez comme suit :

- Accédez à votre ressource de reconnaissance vocale et affichez les paramètres de Chiffrement.

- Entrez l’URI de la nouvelle clé. Vous pouvez également sélectionner le coffre de clés et choisir une nouvelle clé.

- Enregistrez vos modifications.

Permuter des clés gérées par le client

Vous pouvez permuter une clé gérée par le client dans Azure Key Vault en fonction de vos stratégies de conformité. Une fois la rotation de clé effectuée, vous devez mettre à jour la ressource de reconnaissance vocale pour utiliser le nouvel URI de clé. Pour savoir comment mettre à jour la ressource afin d’utiliser une nouvelle version de la clé dans le portail Azure, consultez Mettre à jour la version de la clé.

La permutation de la clé ne déclenche pas le rechiffrement des données dans la ressource. Aucune autre action n’est requise de la part de l’utilisateur.

Révoquer l’accès aux clés gérées par le client

Pour révoquer l’accès aux clés gérées par le client, utilisez PowerShell ou Azure CLI. Pour plus d’informations, consultez Azure Key Vault PowerShell ou Interface de ligne de commande Azure Key Vault. La révocation de l’accès bloque efficacement l’accès à toutes les données de la ressource Azure AI services, car Azure AI services n’a pas accès à la clé de chiffrement.

Désactiver les clés gérées par le client

Lorsque vous désactivez des clés gérées par le client, votre ressource de reconnaissance vocale est chiffrée avec des clés gérées par Microsoft. Pour désactiver les clés gérées par le client, procédez comme suit :

- Accédez à votre ressource de reconnaissance vocale et affichez les paramètres de Chiffrement.

- Désactivez la case à cocher en regard du paramètre Utiliser votre propre clé.

Étapes suivantes

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour