Activer les normes FIPS (Federal Information Process Standard) pour les pools de nœuds Azure Kubernetes Service (AKS)

Le normes FIPS (Federal Information Processing Standard) 140-2 est une norme gouvernementale américaine qui définit les exigences de sécurité minimales pour les modules cryptographiques dans les produits et systèmes de technologies de l’information. Azure Kubernetes Service (AKS) vous permet de créer des pools de nœuds Linux et Windows compatibles avec la norme FIPS 140-2. Les déploiements s’exécutant sur des pools de nœuds compatibles FIPS peuvent utiliser ces modules cryptographiques pour fournir une sécurité accrue et aider à respecter les contrôles de sécurité dans le cadre de la conformité FedRAMP. Pour plus d’informations sur la norme FIPS 140-2, consultez Norme FIPS (Federal Information Processing Standard) 140.

Prérequis

- Azure CLI version 2.32.0 ou ultérieure installé et configuré. Pour connaître la version de l’interface, exécutez

az --version. Pour plus d'informations sur l'installation ou la mise à niveau de l’interface de ligne de commande Azure, consultez Installer Azure CLI.

Remarque

AKS Monitoring Addon prend en charge les pools de nœuds compatibles FIPS avec Ubuntu, Azure Linux et Windows à partir de la version de l'agent 3.1.17 (Linux) et Win-3.1.17 (Windows).

Limites

- Les pools de nœuds compatibles FIPS présentent les limitations suivantes :

- Les pools de nœuds compatibles FIPS requièrent la version 1.19 ou une version ultérieure de Kubernetes.

- Pour mettre à jour les packages ou modules sous-jacents utilisés pour FIPS, vous devez utiliser la mise à niveau d’image de nœud.

- Les images de conteneur sur les nœuds FIPS n’ont pas été évaluées pour la conformité FIPS.

- Le montage d’un partage CIFS échoue, car FIPS désactive certains modules d’authentification. Pour contourner ce problème, consultez Erreurs lors du montage d’un partage de fichiers sur un pool de nœuds compatible FIPS.

Important

L’image Linux compatible FIPS est une image différente de celle de l’image Linux par défaut utilisée pour les pools de nœuds basés sur Linux.

Les numéros de version des images de nœuds compatibles FIPS peuvent différents de ceux des images non compatibles FIPS, par exemple la version du noyau. Le cycle de mise à jour pour les pools de nœuds et les images de nœuds compatibles FIPS peut être différent de celui des pools de nœuds et des images non compatibles FIPS.

Versions des systèmes d’exploitation prise en charge

Vous pouvez créer des pools de nœuds compatibles FIPS sur tous les types de système d’exploitation pris en charge (Linux et Windows). Toutes les versions du système d’exploitation ne prennent néanmoins pas en charge les pools de nœuds compatibles FIPS. Une fois une nouvelle version du système d’exploitation publiée, il existe généralement une période d’attente avant qu’elle soit conforme à FIPS.

Le tableau ci-dessous contient les versions du système d’exploitation prises en charge :

| Type de système d’exploitation | Référence (SKU) du système d’exploitation | Conformité aux normes FIPS |

|---|---|---|

| Linux | Ubuntu | Prise en charge |

| Linux | Linux Azure | Prise en charge |

| Windows | Windows Server 2019 | Prise en charge |

| Windows | Windows Server 2022 | Prise en charge |

Lors d’une demande d’Ubuntu avec FIPS, si la version Ubuntu par défaut ne prend pas en charge FIPS, AKS est défini par défaut sur la version la plus récente d’Ubuntu prenant en charge par FIPS. Par exemple, Ubuntu 22.04 est le système d’exploitation par défaut pour les pools de nœuds Linux. La version 22.04 ne prenant actuellement pas en charge FIPS, AKS est défini par défaut sur Ubuntu 20.04 pour les pools de nœuds Linux avec FIPS.

Remarque

Auparavant, vous pouviez utiliser l’API GetOSOptions pour déterminer si un système d’exploitation donné est pris en charge par FIPS. L’API GetOSOptions est désormais déconseillée et n’est plus incluse dans les nouvelles versions de l’API AKS depuis le 01-05-2024.

Créer un pool de nœuds Linux compatible FIPS

Créez un pool de nœuds Linux compatibles FIPS en utilisant la commande

az aks nodepool addavec le paramètre--enable-fips-image.az aks nodepool add \ --resource-group myResourceGroup \ --cluster-name myAKSCluster \ --name fipsnp \ --enable-fips-imageNotes

Vous pouvez également utiliser le paramètre

--enable-fips-imageavec la commandeaz aks createlorsque vous créez un cluster pour activer FIPS sur le pool de nœuds par défaut. Lors de l’ajout de pools de nœuds à un cluster créé de cette façon, vous devez toujours utiliser le paramètre--enable-fips-imagelors de l’ajout de pools de nœuds pour créer un pool de nœuds compatible FIPS.Vérifiez que votre pool de nœuds est compatible FIPS en utilisant la commande

az aks showet recherchez la valeur de enableFIPS dans agentPoolProfiles.az aks show \ --resource-group myResourceGroup \ --name myAKSCluster \ --query="agentPoolProfiles[].{Name:name enableFips:enableFips}" \ -o tableL’exemple de sortie suivant montre que le pool de nœuds fipsnp est compatible FIPS :

Name enableFips --------- ------------ fipsnp True nodepool1 FalseListez les nœuds à l’aide de la commande

kubectl get nodes.kubectl get nodesL’exemple de sortie suivant présente la liste des nœuds du cluster. Les nœuds commençant par

aks-fipsnpfont partie du pool de nœuds compatible FIPS.NAME STATUS ROLES AGE VERSION aks-fipsnp-12345678-vmss000000 Ready agent 6m4s v1.19.9 aks-fipsnp-12345678-vmss000001 Ready agent 5m21s v1.19.9 aks-fipsnp-12345678-vmss000002 Ready agent 6m8s v1.19.9 aks-nodepool1-12345678-vmss000000 Ready agent 34m v1.19.9Exécutez un déploiement avec une session interactive sur l’un des nœuds du pool de nœuds compatible FIPS à l’aide de la commande

kubectl debug.kubectl debug node/aks-fipsnp-12345678-vmss000000 -it --image=mcr.microsoft.com/dotnet/runtime-deps:6.0Dans la sortie de la session interactive, vérifiez que les bibliothèques de chiffrement FIPS sont activées. Vous devez obtenir un résultat semblable à l’exemple de sortie qui suit :

root@aks-fipsnp-12345678-vmss000000:/# cat /proc/sys/crypto/fips_enabled 1

Les pools de nœuds compatibles FIPS présentent également une étiquette kubernetes.azure.com/fips_enabled=true, que les déploiements peuvent utiliser pour cibler ces pools de nœuds.

Créer un pool de nœuds Windows compatible FIPS

Créez un pool de nœuds compatible FIPS en utilisant la commande

az aks nodepool addavec le paramètre--enable-fips-image. Contrairement aux pools de nœuds Linux, les pools de nœuds Windows partagent le même ensemble d’images.az aks nodepool add \ --resource-group myResourceGroup \ --cluster-name myAKSCluster \ --name fipsnp \ --enable-fips-image \ --os-type WindowsVérifiez que votre pool de nœuds est compatible FIPS en utilisant la commande

az aks showet recherchez la valeur de enableFIPS dans agentPoolProfiles.az aks show \ --resource-group myResourceGroup \ --name myAKSCluster \ --query="agentPoolProfiles[].{Name:name enableFips:enableFips}" \ -o tableVérifiez que les pools de nœuds Windows ont accès aux bibliothèques de chiffrement FIPS en créant une connexion RDP à un nœud Windows dans un pool de nœuds compatible FIPS, puis vérifiez le registre. À partir de l’application Exécuter, entrez

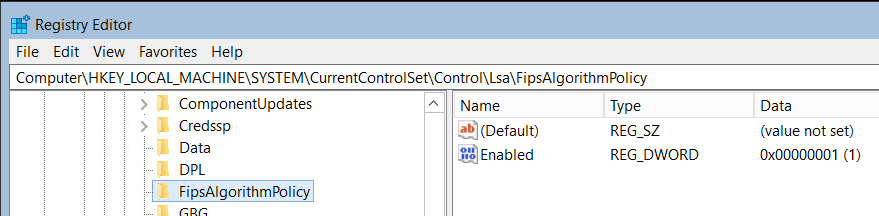

regedit.Recherchez

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\FIPSAlgorithmPolicydans le registre.Si

Enabledest défini sur 1, FIPS est activé.

Les pools de nœuds compatibles FIPS présentent également une étiquette kubernetes.azure.com/fips_enabled=true, que les déploiements peuvent utiliser pour cibler ces pools de nœuds.

Mettre à jour un pool de nœuds existant pour activer ou désactiver FIPS (préversion)

Les pools de nœuds existants peuvent être mis à jour pour activer ou désactiver FIPS. Si vous envisagez de migrer vos pools de nœuds de non FIPS vers FIPS, vérifiez d’abord que votre application fonctionne correctement dans un environnement de test avant de la migrer vers un environnement de production. La validation de votre application dans un environnement de test doit empêcher les problèmes causés par le noyau FIPS bloquant un algorithme de chiffrement faible, tel qu’un algorithme MD4 non conforme aux normes FIPS.

Remarque

Lors de la mise à jour d’un pool de nœuds Linux existant pour activer ou désactiver FIPS, la mise à jour du pool de nœuds se déplace entre l’image FIPS et non FIPS. Cette mise à jour du pool de nœuds déclenche une nouvelle image pour terminer la mise à jour. Cela peut retarder de quelques minutes la fin de la mise à jour du pool de nœuds.

Prérequis

- Azure CLI version 2.56.0 ou ultérieure, avec l’extension aks-preview installée et configurée. Pour connaître la version de l’interface, exécutez

az --version. Si vous devez installer ou mettre à niveau, voir Installer Azure CLI.

Important

Les fonctionnalités d’évaluation AKS sont disponibles en libre-service et font l’objet d’un abonnement. Les préversions sont fournies « en l’état » et « en fonction des disponibilités », et sont exclues des contrats de niveau de service et de la garantie limitée. Les préversions AKS sont, dans la mesure du possible, partiellement couvertes par le service clientèle. Telles quelles, ces fonctionnalités ne sont pas destinées à une utilisation en production. Pour plus d’informations, consultez les articles de support suivants :

Installez l’extension Azure CLI aks-preview.

Inscrivez ou mettez à jour l’extension aks-preview à l’aide de la commande [

az extension add][az-extension-add] ou [az extension update][az-extension-update].# Register the aks-preview extension az extension add --name aks-preview # Update the aks-preview extension az extension update --name aks-preview

Inscrire l’indicateur de fonctionnalité MutableFipsPreview

Inscrivez l’indicateur de fonctionnalité

MutableFipsPreviewà l’aide de la commande [az feature register][az-feature-register].az feature register --namespace "Microsoft.ContainerService" --name "MutableFipsPreview"Quelques minutes sont nécessaires pour que l’état s’affiche Registered (Inscrit).

Vérifiez l’état de l’inscription à l’aide de la commande [

az feature show][az-feature-show].az feature show --namespace "Microsoft.ContainerService" --name "MutableFipsPreview"Lorsque l’état reflète Inscrit, actualisez l’inscription du fournisseur de ressources Microsoft.ContainerService à l’aide de la commande [

az provider register][az-provider-register].az provider register --namespace Microsoft.ContainerService

Activer FIPS sur un pool de nœuds existant

Les pools de nœuds existants peuvent être mis à jour pour activer FIPS. Lorsque vous mettez à jour un pool de nœuds existant, l’image de nœud passe de l’image actuelle à l’image FIPS recommandée du même SKU de système d’exploitation.

Mettez à jour un pool de nœuds à l’aide de la commande [

az aks nodepool update][az-aks-nodepool-update] avec le paramètre--enable-fips-image.az aks nodepool update \ --resource-group myResourceGroup \ --cluster-name myAKSCluster \ --name np \ --enable-fips-image

La commande ci-dessus déclenche une réinitialisation du pool de nœuds immédiatement pour déployer le système d’exploitation conforme aux normes FIPS. Cette réinitialisation se produit pendant la mise à jour du pool de nœuds. Aucune étape supplémentaire n’est nécessaire.

Vérifiez que votre pool de nœuds est compatible avec FIPS en utilisant la commande

az aks showet recherchez la valeur de enableFIPS dans agentPoolProfiles.az aks show \ --resource-group myResourceGroup \ --name myAKSCluster \ --query="agentPoolProfiles[].{Name:name enableFips:enableFips}" \ -o tableL’exemple de sortie suivant montre que le pool de nœuds np est compatible avec FIPS :

Name enableFips --------- ------------ np True nodepool1 FalseListez les nœuds à l’aide de la commande

kubectl get nodes.kubectl get nodesL’exemple de sortie suivant présente la liste des nœuds du cluster. Les nœuds commençant par

aks-npfont partie du pool de nœuds compatible FIPS.NAME STATUS ROLES AGE VERSION aks-np-12345678-vmss000000 Ready agent 6m4s v1.19.9 aks-np-12345678-vmss000001 Ready agent 5m21s v1.19.9 aks-np-12345678-vmss000002 Ready agent 6m8s v1.19.9 aks-nodepool1-12345678-vmss000000 Ready agent 34m v1.19.9Exécutez un déploiement avec une session interactive sur l’un des nœuds du pool de nœuds compatible FIPS à l’aide de la commande

kubectl debug.kubectl debug node/aks-np-12345678-vmss000000 -it --image=mcr.microsoft.com/dotnet/runtime-deps:6.0Dans la sortie de la session interactive, vérifiez que les bibliothèques de chiffrement FIPS sont activées. Vous devez obtenir un résultat semblable à l’exemple de sortie qui suit :

root@aks-np-12345678-vmss000000:/# cat /proc/sys/crypto/fips_enabled 1

Les pools de nœuds compatibles FIPS présentent également une étiquette kubernetes.azure.com/fips_enabled=true, que les déploiements peuvent utiliser pour cibler ces pools de nœuds.

Désactiver FIPS sur un pool de nœuds existant

Les pools de nœuds Linux existants peuvent être mis à jour pour désactiver FIPS. Lors de la mise à jour d’un pool de nœuds existant, l’image de nœud passe de l’image actuelle FIPS à l’image non FIPS recommandée du même SKU de système d’exploitation. La modification de l’image de nœud se produit après une nouvelle image.

Mettez à jour un pool de nœuds Linux à l’aide de la commande [

az aks nodepool update][az-aks-nodepool-update] avec le paramètre--disable-fips-image.az aks nodepool update \ --resource-group myResourceGroup \ --cluster-name myAKSCluster \ --name np \ --disable-fips-image

La commande ci-dessus déclenche une réinitialisation du pool de nœuds immédiatement pour déployer le système d’exploitation conforme aux normes FIPS. Cette réinitialisation se produit pendant la mise à jour du pool de nœuds. Aucune étape supplémentaire n’est nécessaire.

Vérifiez que votre pool de nœuds n’est pas compatible avec FIPS en utilisant la commande

az aks showet recherchez la valeur de enableFIPS dans agentPoolProfiles.az aks show \ --resource-group myResourceGroup \ --name myAKSCluster \ --query="agentPoolProfiles[].{Name:name enableFips:enableFips}" \ -o tableL’exemple de sortie suivant montre que le pool de nœuds np n’est pas compatible avec FIPS :

Name enableFips --------- ------------ np False nodepool1 False

Étapes suivantes

Pour plus d’informations sur la sécurité AKS, consultez Meilleures pratiques relatives aux mises à niveau et à la sécurité du cluster dans Azure Kubernetes Service (AKS).

Azure Kubernetes Service

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour