Ajouter un principal de service au rôle d’administrateur du serveur

Pour automatiser les tâches PowerShell sans assistance, un principal de service doit disposer des privilèges Administrateur du serveur sur le serveur Analysis Services géré. Cet article décrit comment ajouter un principal de service au rôle d’administrateurs du serveur sur un serveur Azure Analysis Services. Pour ce faire, vous pouvez utiliser SQL Server Management Studio ou un modèle Resource Manager.

Remarque

Vous devez ajouter les principaux de service directement au rôle d’administrateur de serveur. L’ajout d’un principal de service à un groupe de sécurité, puis l’ajout de ce groupe de sécurité au rôle d’administrateur de serveur n’est pas pris en charge.

Avant de commencer

Avant d’exécuter cette tâche, vous devez disposer d’un principal de service inscrit dans Microsoft Entra ID.

Créer un principal de service - Portail Azure

Créer un principal de service - PowerShell

Utilisation de SQL Server Management Studio

Vous pouvez configurer des administrateurs du serveur à l’aide de SQL Server Management Studio (SSMS). Pour effectuer cette tâche, vous devez disposer d’autorisations Administrateur du serveur sur le serveur Azure Analysis Services.

Dans SMSMS, connectez-vous à votre serveur Analysis Services.

Dans Propriétés du serveur>Sécurité, cliquez sur Ajouter.

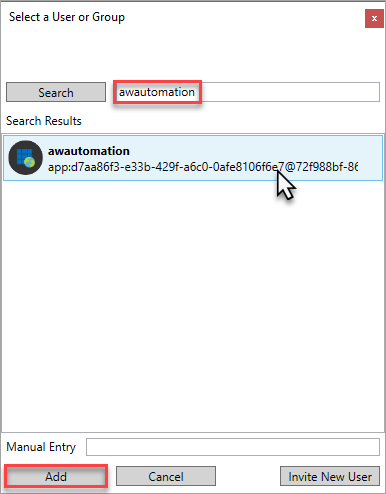

Dans Sélectionnez un utilisateur ou un groupe, recherchez votre application inscrite par nom, sélectionnez, puis cliquez sur Ajouter.

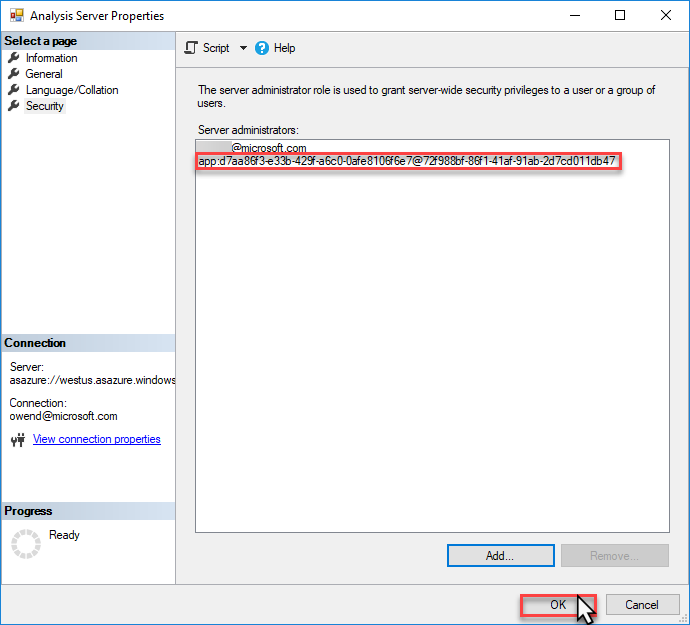

Vérifiez l’ID de compte de principal de service, puis cliquez sur OK.

Utilisation d’un modèle Resource Manager

Vous pouvez également configurer des administrateurs du serveur en déployant le serveur Analysis Services à l’aide d’un modèle Azure Resource Manager. L’identité qui exécute le déploiement doit appartenir au rôle Contributeur pour la ressource dans le contrôle d’accès en fonction du rôle (Azure RBAC).

Important

Le principal du service doit être ajouté au format app:{service-principal-client-id}@{azure-ad-tenant-id}.

Le modèle Resource Manager suivant déploie un serveur Analysis Services avec un principal de service spécifié ajouté au rôle Administrateur d’Analysis Services :

{

"$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"analysisServicesServerName": {

"type": "string"

},

"location": {

"type": "string"

},

"analysisServicesSkuName": {

"type": "string"

},

"analysisServicesCapacity": {

"type": "int"

},

"servicePrincipalClientId": {

"type": "string"

},

"servicePrincipalTenantId": {

"type": "string"

}

},

"resources": [

{

"name": "[parameters('analysisServicesServerName')]",

"type": "Microsoft.AnalysisServices/servers",

"apiVersion": "2017-08-01",

"location": "[parameters('location')]",

"sku": {

"name": "[parameters('analysisServicesSkuName')]",

"capacity": "[parameters('analysisServicesCapacity')]"

},

"properties": {

"asAdministrators": {

"members": [

"[concat('app:', parameters('servicePrincipalClientId'), '@', parameters('servicePrincipalTenantId'))]"

]

}

}

}

]

}

Utilisation des identités managées

Les identités gérées ajoutées aux rôles de base de données ou de serveur ne peuvent pas se connecter au service ou effectuer des opérations. Les identités managées pour les principaux de service ne sont pas prises en charge dans Azure Analysis Services.