Configurer l’intégration de réseau virtuel requise par la passerelle

L’intégration au réseau virtuel avec passerelle obligatoire prend en charge la connexion à un réseau virtuel d’une autre région ou à un réseau virtuel classique. L’intégration au réseau virtuel requise par la passerelle fonctionne uniquement pour les plans Windows. Nous vous recommandons d’utiliser l’intégration de réseau virtuel régional pour l’intégration à des réseaux virtuels.

Intégration au réseau virtuel avec passerelle obligatoire :

- Permet à une application de se connecter à un seul réseau virtuel à la fois.

- Permet d’intégrer jusqu’à cinq réseaux virtuels dans un plan App Service.

- Permet à un même réseau virtuel d’être utilisé par plusieurs applications dans le cadre d’un plan App Service sans impact sur le nombre total d’applications pouvant être utilisées par un plan App Service. Si vous avez six applications qui utilisent le même réseau virtuel dans le cadre d’un plan App Service, cela compte pour un réseau virtuel utilisé.

- Le contrat SLA sur la passerelle peut affecter le contrat SLA global.

- Permet à vos applications d’utiliser le DNS avec lequel le réseau virtuel est configuré.

- Nécessite une passerelle de réseau virtuel basée sur le routage et configurée avec un VPN point à site SSTP pour pouvoir être connectée à une application.

Vous ne pouvez pas utiliser l’intégration au réseau virtuel avec passerelle obligatoire :

- Avec un réseau virtuel connecté avec ExpressRoute.

- À partir d’une application Linux.

- À partir d’un conteneur Windows.

- Pour accéder à des ressources sécurisées par un point de terminaison de service.

- Pour résoudre des paramètres d’application faisant référence à un coffre de clés protégé par le réseau.

- Avec une passerelle de coexistence qui prend en charge à la fois les connexions ExpressRoute et les VPN de point à site ou site à site.

L’intégration au réseau virtuel régional atténue les limitations mentionnées ci-dessus.

Configurer une passerelle dans votre réseau virtuel Azure

Pour créer une passerelle :

Créez la passerelle VPN et le sous-réseau. Sélectionnez un type de VPN basé sur les routes.

Définissez les adresses de point à site. Si la passerelle n’est pas dans la référence (SKU) de base, c’est que IKEV2 doit être désactivé dans la configuration de point à site et que SSTP doit être sélectionné. L’espace d’adressage de point à site doit se situer dans les blocs d’adresses RFC 1918, à savoir 10.0.0.0/8, 172.16.0.0/12 et 192.168.0.0/16.

Si vous créez la passerelle pour l’utiliser avec l’intégration au réseau virtuel avec passerelle obligatoire, vous n’avez pas besoin de charger un certificat. La création de la passerelle peut prendre 30 minutes. Vous ne pourrez pas intégrer votre application à votre réseau virtuel tant que la passerelle n’est pas créée.

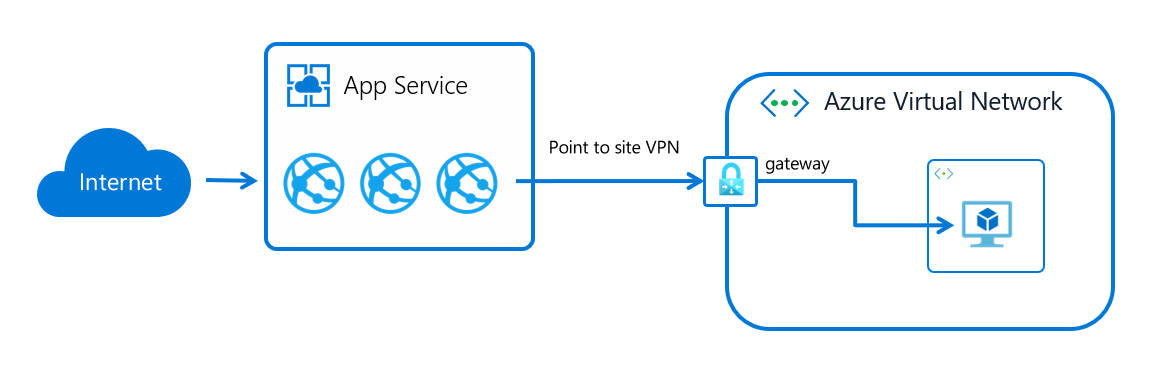

Fonctionnement de l’intégration au réseau virtuel avec passerelle obligatoire

L’intégration au réseau virtuel avec passerelle obligatoire s’appuie sur la technologie VPN de point à site. Les VPN de point à site limitent l’accès réseau à la seule machine virtuelle qui héberge l’application. Les applications sont limitées au seul envoi du trafic vers Internet, via des connexions hybrides ou via l’intégration au réseau virtuel. Lorsque votre application est configurée avec le portail pour utiliser l’intégration au réseau virtuel avec passerelle obligatoire, une négociation complexe est managée en votre nom pour créer et attribuer des certificats sur la passerelle et du côté de l’application. Au final, les Workers utilisés pour héberger vos applications peuvent se connecter directement à la passerelle de réseau virtuel, dans le réseau virtuel sélectionné.

Accès aux ressources locales

Les applications peuvent accéder aux ressources locales en s’intégrant à des réseaux virtuels qui ont des connexions site à site. Si vous utilisez l’intégration au réseau virtuel avec passerelle obligatoire, mettez à jour les routes de votre passerelle VPN locale avec vos blocs d’adresses de point à site. Lors de la configuration initiale de ce VPN site à site, les scripts utilisés pour le configurer doivent définir les routes correctement. Si vous ajoutez des adresses de point à site après avoir créé votre VPN de site à site, vous devez mettre à jour les routes manuellement. La procédure détaillée dépend de la passerelle et n’est pas décrite ici.

Les itinéraires BGP à partir d’un site local ne sont pas propagés automatiquement dans App Service. Vous devez les propager manuellement sur la configuration point à site en suivant les étapes décrites dans le document Publier des routes personnalisées pour des clients VPN point à site.

Notes

La fonctionnalité d’intégration au réseau virtuel avec passerelle obligatoire n’intègre pas une application à un réseau virtuel doté d’une passerelle ExpressRoute. Même si la passerelle ExpressRoute est configurée en mode de coexistence, l’intégration au réseau virtuel ne fonctionnera pas. Si vous avez besoin d’accéder à des ressources via une connexion ExpressRoute, utilisez la fonctionnalité d’intégration au réseau virtuel régional ou un environnement ASE (App Service Environment), qui s’exécute dans votre réseau virtuel.

Peering

Si vous utilisez l’intégration au réseau virtuel avec passerelle obligatoire et le peering, vous devez configurer quelques éléments supplémentaires. Pour configurer le peering afin qu’il fonctionne avec votre application :

- Ajoutez une connexion de peering sur le réseau virtuel auquel votre application se connecte. Lors de l’ajout de la connexion de peering, activez Autoriser l’accès au réseau virtuel et sélectionnez Autoriser le trafic transféré et Autoriser le transit par passerelle.

- Ajoutez une connexion de peering sur le réseau virtuel à appairer au réseau virtuel auquel vous êtes connecté. Lors de l’ajout de la connexion de peering sur le réseau virtuel de destination, activez Autoriser l’accès au réseau virtuel et sélectionnez Autoriser le trafic transféré et Autoriser les passerelles distantes.

- Accédez à Plan App Service>Mise en réseau>Intégration au réseau virtuel dans le portail. Sélectionnez le réseau virtuel auquel votre application se connecte. Dans la section Routage, ajoutez la plage d’adresses du réseau virtuel qui est appairé au réseau virtuel auquel votre application est connectée.

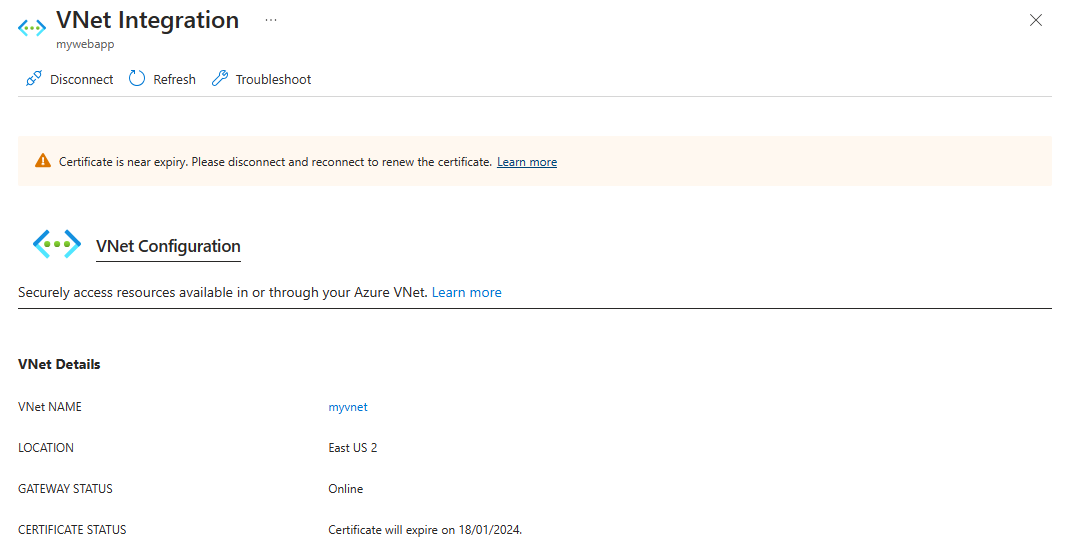

Gérer l’intégration au réseau virtuel

Les connexions et déconnexions avec un réseau virtuel se font au niveau de l’application. Les opérations qui peuvent affecter l’intégration au réseau virtuel entre plusieurs applications s’effectuent au niveau du plan App Service. Dans le portail, sous l’application >Mise en réseau>Intégration au réseau virtuel, vous pouvez obtenir des détails sur votre réseau virtuel. Vous pouvez consulter des informations similaires au niveau du plan App Service dans le portail Plan App Service>Mise en réseau>Intégration au réseau virtuel.

La seule opération que vous pouvez effectuer dans la vue d’application de votre instance d’intégration au réseau virtuel consiste à déconnecter votre application du réseau virtuel auquel elle est actuellement connectée. Pour déconnecter votre application d’un réseau virtuel, sélectionnez Déconnecter. Votre application est redémarrée quand vous vous déconnectez d’un réseau virtuel. La déconnexion ne change pas votre réseau virtuel. Le sous-réseau ou la passerelle ne sont pas supprimés. Donc, si vous souhaitez supprimer votre réseau virtuel, déconnectez d’abord votre application du réseau virtuel, puis supprimez les ressources qu’il contient, par exemple les passerelles.

L’interface utilisateur de l’intégration au réseau virtuel du plan App Service vous montre toutes les intégrations au réseau virtuel utilisées par les applications de votre plan App Service. Pour afficher les détails de chaque réseau virtuel, sélectionnez le réseau virtuel qui vous intéresse. Vous pouvez effectuer deux actions ici pour l’intégration au réseau virtuel avec passerelle obligatoire :

- Synchroniser le réseau : l’opération de synchronisation du réseau concerne seulement la fonctionnalité d’intégration au réseau virtuel avec passerelle obligatoire. L’exécution d’une opération de synchronisation réseau garantit que vos certificats et les informations réseau sont synchronisés. Si vous ajoutez ou modifiez le DNS de votre réseau virtuel, effectuez une opération de synchronisation réseau. Cette opération redémarre toutes les applications qui utilisent ce réseau virtuel. Cette opération ne fonctionne pas si vous utilisez une application et un réseau virtuel appartenant à différents abonnements.

- Ajouter des routes : l’ajout de routes achemine le trafic sortant vers votre réseau virtuel.

L’adresse IP privée assignée à l’instance est exposée via la variable d’environnement WEBSITE_PRIVATE_IP. L’interface utilisateur de la console Kudu affiche également la liste des variables d’environnement disponibles pour l’application web. Cette IP est une adresse IP issue de la plage d’adresses du pool d’adresses de point à site configuré sur la passerelle de réseau virtuel. Cette adresse IP sera utilisée par l’application web pour se connecter aux ressources via le réseau virtuel Azure.

Notes

La valeur de WEBSITE_PRIVATE_IP est appelée à changer. Toutefois, il s’agit d’une adresse IP de la plage d’adresses de point à site. De ce fait, vous devrez autoriser l’accès depuis toutes les adresses de la plage.

Routage de l’intégration au réseau virtuel avec passerelle obligatoire

Les routes définies dans votre réseau virtuel sont utilisées pour diriger le trafic dans votre réseau virtuel à partir de votre application. Pour envoyer davantage de trafic sortant vers le réseau virtuel, ajoutez ces blocs d’adresses ici. Cette fonctionnalité n’opère qu’avec l’intégration au réseau virtuel avec passerelle obligatoire. Les tables de route n’ont pas d’incidence sur le trafic de votre application lors de l’utilisation de l’intégration au réseau virtuel régional.

Certificats d’intégration au réseau virtuel avec passerelle obligatoire

Quand l’intégration au réseau virtuel avec passerelle obligatoire est activée, un échange de certificats est nécessaire pour garantir la sécurité de la connexion. En plus des certificats, la configuration DNS, les routes et d’autres éléments similaires décrivent le réseau.

Si des certificats ou des informations du réseau sont modifiés, sélectionnez Synchroniser le réseau. Lorsque vous sélectionnez Synchroniser le réseau, la connectivité entre votre application et votre réseau virtuel est brièvement interrompue. Votre application n’est pas redémarrée, mais la perte de connectivité peut altérer le fonctionnement correct de votre site.

Renouvellement du certificat

Le certificat utilisé par l'intégration de réseau virtuel requise par la passerelle a une durée de vie de 8 ans. Si vous disposez d'applications avec des intégrations de réseau virtuel requises par la passerelle qui durent plus longtemps, vous devrez renouveler le certificat. Vous pouvez vérifier si votre certificat a expiré ou doit expirer dans moins de 6 mois en visitant la page Intégration au réseau virtuel dans le Portail Microsoft Azure.

Vous pouvez renouveler votre certificat lorsque le portail affiche un certificat proche de l'expiration ou expiré. Pour renouveler le certificat, vous devez déconnecter et reconnecter le réseau virtuel. La reconnexion entraînera une brève panne de connectivité entre votre application et votre réseau virtuel. Votre application n’est pas redémarrée, mais la perte de connectivité peut altérer le fonctionnement correct de votre site.

Détails de la tarification

Trois types de frais sont appliqués en cas d’utilisation de la fonctionnalité d’intégration au réseau virtuel avec passerelle obligatoire :

- Frais liés au niveau tarifaire du plan App Service : vos applications doivent se trouver dans un plan App Service Basic, Standard, Premium, Premium v2 ou Premium v3. Pour plus d’informations sur ces frais, consultez Tarification d’App Service.

- Coût de transfert des données : les sorties de données engendrent des coûts, même si le réseau virtuel est dans le même centre de données. Ces coûts sont décrits dans Détails de tarification des transferts de données.

- Coûts de la passerelle VPN : La passerelle de réseau virtuel nécessaire pour la connexion VPN de point à site engendre un coût. Pour plus d’informations, consultez Tarification Passerelle VPN.

Dépannage

De nombreuses choses peuvent empêcher votre application d’atteindre un hôte et un port spécifiques. La plupart du temps, il s’agit de l’une des trois raisons suivantes :

- Un pare-feu se trouve sur le trajet. Si vous utilisez un pare-feu sur le trajet, vous dépassez le délai d’expiration TCP. Dans ce cas, il est de 21 secondes. Utilisez l’outil tcpping pour tester la connectivité. Les délais d’expiration TCP peuvent avoir de nombreuses autres origines, mais commencez par vérifier ce point.

- DNS n’est pas accessible. Le délai d’expiration DNS est de 3 secondes par serveur DNS. Si vous avez deux serveurs DNS, le délai d’expiration est de 6 secondes. Utilisez nameresolver pour vérifier que le DNS fonctionne correctement. Vous ne pouvez pas utiliser nslookup, car il n’utilise pas le DNS avec lequel votre réseau virtuel est configuré. S’il n’est pas accessible, il se peut qu’un pare-feu ou un groupe de sécurité réseau (NSG) bloque l’accès au DNS ou que celui-ci est inopérant.

Si ces éléments ne suffisent pas à résoudre vos problèmes, commencez par vous poser les questions suivantes :

- La plage d’adresses de point à site se trouve-t-elle dans les plages RFC 1918 (10.0.0.0 à 10.255.255.255, 172.16.0.0 à 172.31.255.255 ou 192.168.0.0 à 192.168.255.255) ?

- Le portail indique-t-il que la passerelle fonctionne ? Si votre passerelle est en panne, rétablissez-la.

- Les certificats apparaissent-ils comme étant synchronisés ou soupçonnez-vous une modification de la configuration réseau ? Si vos certificats ne sont pas synchronisés ou si vous pensez qu’une modification apportée à la configuration de votre réseau virtuel n’a pas été synchronisée avec vos ASP, sélectionnez Synchroniser le réseau.

- Si vous utilisez un VPN, la passerelle locale est-elle configurée pour réacheminer le trafic vers Azure ? Si vous pouvez accéder à des points de terminaison dans votre réseau virtuel, mais pas en local, vérifiez vos routes.

- Essayez-vous d’utiliser une passerelle de coexistence qui prend en charge à la fois la connectivité point à site et la connectivité ExpressRoute ? Les passerelles de coexistence ne sont pas prises en charge avec l’intégration au réseau virtuel.

Le débogage des problèmes de mise en réseau constitue un défi, car cette opération ne vous permet pas de voir ce qui bloque l’accès à une combinaison hôte-port spécifique. Les causes peuvent inclure :

- Un pare-feu activé sur l’hôte empêche l’accès au port de l’application à partir de votre plage d’adresses IP de point à site. Des sous-réseaux croisés requièrent souvent un accès public.

- Votre hôte cible est hors-service.

- Votre application est arrêtée.

- L’IP ou le nom d’hôte sont incorrects.

- Votre application est à l’écoute sur un port autre que celui auquel vous vous attendiez. Vous pouvez faire correspondre votre ID de processus avec le port d’écoute en utilisant « netstat -aon » sur l’hôte du point de terminaison.

- Vos groupes de sécurité réseau sont configurés de telle sorte qu’ils empêchent l’accès à l’hôte et au port de votre application à partir de votre plage d’adresses IP de point à site.

Vous ne savez pas quelle adresse votre application utilise réellement. Cela peut être n’importe quelle adresse de la plage d’adresses de point à site. De ce fait, vous devez autoriser l’accès depuis toutes les adresses de la plage.

Voici d’autres étapes de débogage :

- Connectez-vous à une machine virtuelle de votre réseau virtuel et essayez d’atteindre la combinaison hôte-port de vos ressources. Pour tester l’accès à TCP, utilisez la commande PowerShell Test-NetConnection. La syntaxe est :

Test-NetConnection hostname [optional: -Port]

- Démarrez une application sur une machine virtuelle, puis testez l’accès à ces hôte et port à partir de la console de votre application en utilisant l’outil tcpping.

Ressources locales

Si votre application ne peut pas accéder à une ressource locale, vérifiez si vous pouvez atteindre la ressource à partir de votre réseau virtuel. Utilisez la commande PowerShell Test-NetConnection pour vérifier l’accès à TCP. Si votre machine virtuelle ne peut pas accéder à votre ressource locale, votre connexion VPN ou ExpressRoute n’est peut-être pas configurée correctement.

Si votre machine virtuelle hébergée sur le réseau virtuel peut atteindre votre système local, mais que votre application ne le peut pas, la raison en est probablement l’une des suivantes :

- Vos routes ne sont pas configurés avec vos plages d’adresses de sous-réseau ou de point à site dans votre passerelle locale.

- Vos groupes de sécurité réseau bloquent l’accès de votre plage d’adresses IP de point à site.

- Vos pare-feu locaux bloquent le trafic provenant de votre plage d’adresses IP de point à site.

- Vous tentez d’atteindre une adresse non RFC 1918 en utilisant la fonctionnalité d’intégration au réseau virtuel régional.

Pour plus d’informations, consultez le Guide de résolution des problèmes d’intégration de réseau virtuel.