SQL Managed Instance activé par Azure Arc avec l’authentification Active Directory

Les services de données avec Azure Arc prennent en charge Active Directory (AD) pour la gestion des identités et des accès (IAM). SQL Managed Instance activé par Azure Arc utilise un domaine Active Directory (AD) local existant pour l’authentification.

Cet article explique comment activer SQL Managed Instance activé par Azure Arc avec l’authentification Active Directory (AD). L’article présente deux modes d’intégration AD possibles :

- Keytab géré par le client

- Keytab géré par le service (SMK)

La notion de mode d’intégration Active Directory(AD) décrit le processus de gestion des fichiers keytab, notamment :

- Création d’un compte AD utilisé par une instance SQL Managed Instance

- Inscription de noms de principal de service (SPN) sous le compte AD ci-dessus.

- Génération d’un fichier keytab

Background

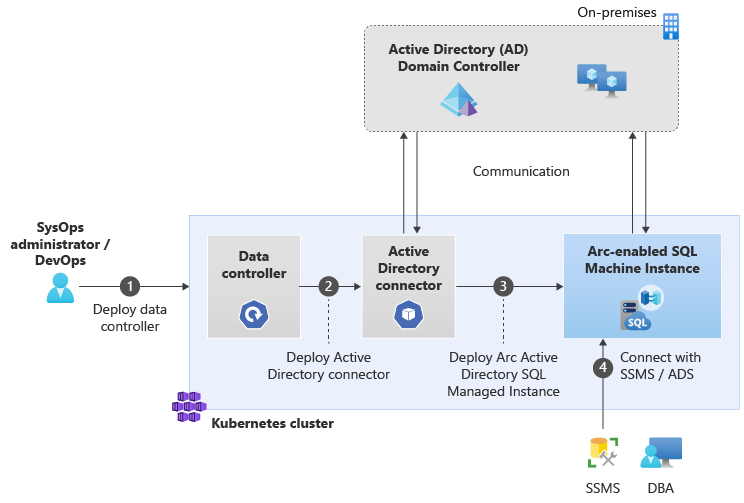

Pour activer l’authentification Active Directory pour les conteneurs SQL Server sur Linux et Linux, utilisez un fichier keytab. Le fichier keytab est un fichier de chiffrement contenant des noms de principal de service (SPN), des noms de compte et des noms d’hôte. SQL Server utilise le fichier keytab pour s’authentifier auprès du domaine Active Directory (AD) et authentifier ses clients à l’aide d’Active Directory (AD). Effectuez les étapes suivantes pour activer l’authentification Active Directory pour l’instance SQL Managed Instance avec Arc :

- Déployer un contrôleur de données

- Déployer un connecteur AD en mode Keytab géré par le client ou Déployer un connecteur AD en mode Keytab géré par le système

- Déployer des instances SQL Managed Instance

Le diagramme suivant montre comment activer l’authentification Active Directory pour SQL Managed Instance activée par Azure Arc :

Qu’est-ce qu’un connecteur Active Directory (AD) ?

Afin d’activer l’authentification Active Directory pour SQL Managed Instance, l’instance doit être déployée dans un environnement qui lui permet de communiquer avec le domaine Active Directory.

Pour simplifier cela, les services de données avec Azure Arc introduisent une nouvelle définition de ressource personnalisée (CRD) native de Kubernetes appelée Active Directory Connector. Il fournit aux instances s’exécutant sur le même contrôleur de données la possibilité d’effectuer l’authentification Active Directory.

Comparer les modes d’intégration AD

Quelle est la différence entre les deux modes d’intégration Active Directory ?

Pour activer l’authentification Active Directory pour SQL Managed Instance activée par Azure Arc, vous avez besoin d’un connecteur Active Directory où vous spécifiez le mode de déploiement d’intégration Active Directory. Les deux modes d’intégration Active Directory sont les suivants :

- Keytab géré par le client

- Keytab géré par le service

La section suivante compare ces modes.

| Keytab géré par le client | Keytab géré par le système | |

|---|---|---|

| Cas d’utilisation | Petites et moyennes entreprises ayant l’habitude de gérer les objets Active Directory et souhaitant accroître la flexibilité de leur processus d’automatisation | Entreprises de toutes tailles recherchant une expérience de gestion Active Directory hautement automatisée |

| L’utilisateur fournit | Un compte Active Directory et des noms de principal de service sous ce compte, ainsi qu’un fichier keytab pour l’authentification Active Directory | Une unité d’organisation (UO) et un compte de service de domaine disposant d’autorisations suffisantes sur cette UO dans Active Directory. |

| Caractéristiques | Géré par l’utilisateur. Les utilisateurs fournissent le compte Active Directory, qui emprunte l’identité de l’instance managée et le fichier keytab. | Géré par le système. Le système crée un compte de service de domaine pour chaque instance managée et définit automatiquement les noms de principal de service sur ce compte. Il crée et remet également un fichier keytab à l’instance managée. |

| Processus de déploiement | 1. Déployer le contrôleur de données 2. Créer un fichier keytab 3. Configurer les informations keytab sur un secret Kubernetes 4. Déployer le connecteur AD, déployer une instance SQL Managed Instance Pour plus d’informations, consultez Déployer un connecteur Active Directory en mode Keytab géré par le client |

1. Déployer le contrôleur de données, déployer le connecteur AD 2. Déployer une instance SQL Managed Instance Pour plus d’informations, consultez Déployer un connecteur Active Directory en mode Keytab géré par le système |

| Facilité de gestion | Vous pouvez créer le fichier keytab en suivant les instructions de l’utilitaire Active Directory (adutil). Rotation de keytab manuelle. |

Rotation de keytab gérée. |

| Limitations | Nous vous déconseillons de partager des fichiers keytab entre les services. Chaque service doit avoir un fichier keytab spécifique. À mesure que le nombre de fichiers keytab augmente, le niveau d’effort et de complexité augmente. | Génération et rotation de keytab gérées. Le compte de service nécessite des autorisations suffisantes dans Active Directory pour gérer les informations d’identification. Le groupe de disponibilité distribué n’est pas pris en charge. |

Pour les deux modes, vous avez besoin d’un compte Active Directory, d’un fichier keytab et d’un secret Kubernetes spécifiques pour chaque instance SQL Managed Instance.

Activer l’authentification Active Directory

Lorsque vous déployez une instance avec l’intention d’activer l’authentification Active Directory, le déploiement doit référencer une instance de connecteur Active Directory à utiliser. Le référencement du connecteur Active Directory dans la spécification de l’instance managée configure automatiquement l’environnement nécessaire dans le conteneur d’instance pour s’authentifier auprès d’Active Directory.

Contenu connexe

- Déployer un connecteur Active Directory (AD) en mode Keytab géré par le client

- Déployer un connecteur Active Directory (AD) en mode Keytab géré par le système

- Déployer SQL Managed Instance activé par Azure Arc dans Active Directory (AD)

- Se connecter à SQL Managed Instance activé par Azure Arc à l’aide de l’authentification Active Directory