Collecter des événements Windows avec l’agent Azure Monitor

Les événements Windows sont l’une des sources de données utilisées dans une règle de collecte de données (DCR). Les détails de la création d’une DCR sont fournis dans Collecter des données avec l’agent Azure Monitor. Cet article fournit des informations supplémentaires sur le type de source de données des événements Windows.

Les journaux des événements Windows sont l’une des sources de données les plus courantes des machines Windows avec l’agent Azure Monitor, car il s’agit d’une source courante d’intégrité et d’informations pour le système d’exploitation Windows et les applications qui s’exécutent dessus. Vous pouvez collecter des événements à partir de journaux standard, comme Système et Application, ainsi que des journaux personnalisés créés par les applications que vous souhaitez surveiller.

Prérequis

- Un espace de travail Log Analytics dans lequel vous avez au minimum des droits de contributeur. Les événements Windows sont envoyés à la table des Événements.

- Une DCR nouvelle ou existante décrite dans Collecter des données avec l’agent Azure Monitor.

Configurer une source de données d’événements Windows

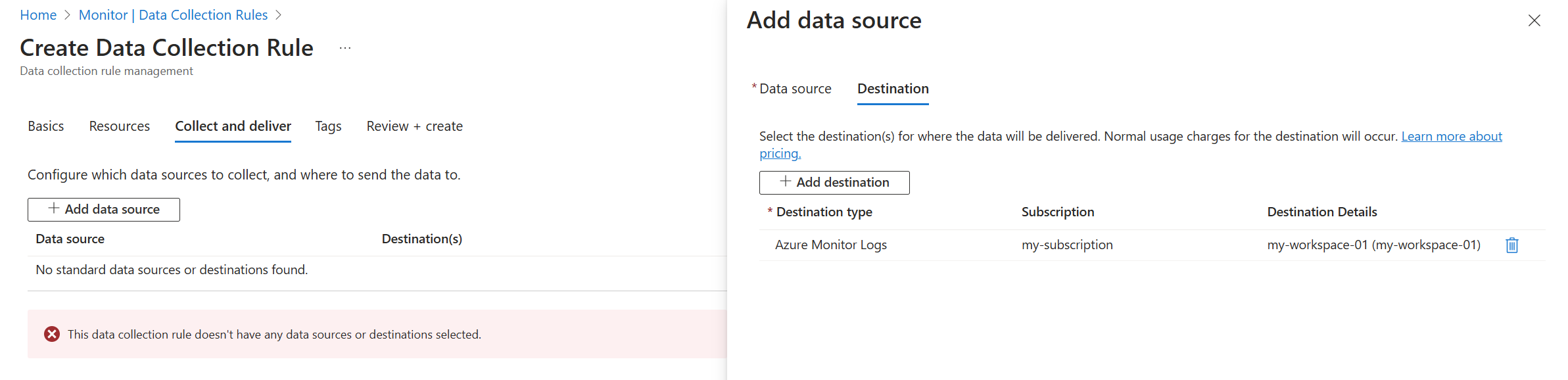

Lors de l’étape Collecter et livrer de la DCR, sélectionnez Journaux d’événements Windows dans la liste déroulante Type de source de données. Sélectionner parmi un ensemble de journaux et de niveaux de gravité à collecter.

Sélectionnez Personnaliser pour filtrer des événements à l’aide de requêtes XPath. Vous pouvez ensuite spécifier un XPath pour collecter des valeurs spécifiques.

Événements de sécurité

Vous pouvez utiliser deux méthodes pour collecter des événements de sécurité avec l’agent Azure Monitor :

- Sélectionnez le journal des événements de sécurité dans votre DCR comme les journaux système et d’application. Ces événements sont envoyés à la table Événement de votre espace de travail Log Analytics avec d’autres événements.

- Activez Microsoft Sentinel sur l’espace de travail qui utilise également l’agent Azure Monitor pour collecter des événements. Les événements de sécurité sont envoyés à SecurityEvent.

Filtrer des événements à l’aide de requêtes XPath

Toutes les données que vous collectez dans un espace de travail Log Analytics sont facturées. Par conséquent, vous devez collecter uniquement les données d’événement dont vous avez besoin. La configuration de base dans le Portail Azure vous offre une capacité limitée de filtrer les événements. Pour spécifier des filtres supplémentaires, utilisez la configuration personnalisée et spécifiez un XPath qui filtre les événements dont vous n’avez pas besoin.

Les entrées XPath sont écrites sous la forme LogName!XPathQuery. Par exemple, vous pouvez retourner uniquement les événements du journal des événements d’application ayant l’ID d’événement 1035. Le XPathQuery pour ces événements serait *[System[EventID=1035]]. Étant donné que vous souhaitez récupérer les événements du journal des événements de l’application, le XPath est Application!*[System[EventID=1035]].

Conseil

Pour connaître les stratégies de réduction de vos coûts Azure Monitor, consultez Optimisation des coûts et Azure Monitor.

Extraire des requêtes XPath à partir de l’Observateur d’événements Windows

Dans Windows, vous pouvez utiliser l’observateur d’événements pour extraire des requêtes XPath, comme indiqué dans les captures d’écran suivantes.

Lorsque vous collez la requête XPath dans le champ de l’écran Ajouter une source de données, comme indiqué à l’étape 5, vous devez ajouter la catégorie de type de journal suivie d’un point d’exclamation (« ! »).

Conseil

Vous pouvez utiliser la cmdlet PowerShell Get-WinEvent avec le paramètre FilterXPath pour tester la validité d’une requête XPath localement d’abord sur votre machine. Pour plus d’informations, consultez le conseil fourni dans les instructions des connexions basées sur des agents Windows. La cmdlet PowerShell Get-WinEvent prend en charge jusqu’à 23 expressions. Les règles de collecte de données Azure Monitor en prennent en charge jusqu’à 20. Le script suivant donne un exemple :

$XPath = '*[System[EventID=1035]]'

Get-WinEvent -LogName 'Application' -FilterXPath $XPath

- Dans la cmdlet précédente, la valeur du paramètre

-LogNameest la portion initiale de la requête XPath jusqu’au point d’exclamation (« ! »). Le reste de la requête XPath passe au paramètre$XPath. - Si le script retourne des événements, la requête est valide.

- Si vous recevez le message « Aucun événement correspondant aux critères de sélection spécifiés n’a été trouvé », il se peut que la requête soit valide, mais qu’il n’existe aucun événement correspondant sur l’ordinateur local.

- Si vous recevez le message « La requête spécifiée n’est pas valide », la syntaxe de la requête n’est pas valide.

Exemples d’utilisation d’un XPath personnalisé pour filtrer les événements :

| Description | XPath |

|---|---|

| Collecter uniquement les événements système avec l’ID d’événement = 4648 | System!*[System[EventID=4648]] |

| Collecter les événements du journal de la sécurité avec l’ID d’événement = 4648 et le nom de processus consent.exe | Security!*[System[(EventID=4648)]] and *[EventData[Data[@Name='ProcessName']='C:\Windows\System32\consent.exe']] |

| Collecter tous les événements critiques, d’erreur, d’avertissement et d’informations à partir du journal des événements système, à l’exception de l’ID d’événement = 6 (pilote chargé) | System!*[System[(Level=1 or Level=2 or Level=3) and (EventID != 6)]] |

| Collecter tous les événements de sécurité de réussite et d’échec, à l’exception de l’ID d’événement 4624 (connexion réussie) | Security!*[System[(band(Keywords,13510798882111488)) and (EventID != 4624)]] |

Notes

Consultez la page Limitations de XPath 1.0 pour obtenir la liste des limitations dans le XPath pris en charge par le journal des événements Windows. Par exemple, vous pouvez utiliser les fonctions « position », « Band » et « timediff » dans la requête. D’autres fonctions telles que « starts-with » et « contains » ne sont actuellement pas prises en charge.

Destinations

Vous pouvez envoyer les données d’événements Windows aux emplacements suivants.

| Destination | Table / Espace de noms |

|---|---|

| Espace de travail Log Analytics | Event |

Étapes suivantes

- Collecter des journaux de texte à l’aide de l’agent Azure Monitor

- En savoir plus sur l’agent Azure Monitor

- En savoir plus sur les règles de collecte de données.