Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Les journaux d’événements Windows sont les sources de données les plus courantes pour les agents Log Analytics sur les machines virtuelles Windows, car de nombreuses applications écrivent dans le journal des événements Windows. Vous pouvez collecter des événements à partir de journaux standard, comme Système et Application, ainsi que des journaux personnalisés créés par les applications que vous souhaitez surveiller.

Important

L’agent Log Analytics hérité est déconseillé depuis le 31 août 2024. Microsoft ne prendra plus en charge l’agent Log Analytics. Si vous utilisez l’agent Log Analytics pour ingérer des données vers Azure Monitor, migrez maintenant vers l’agent Azure Monitor.

Configurer les journaux d’événements Windows

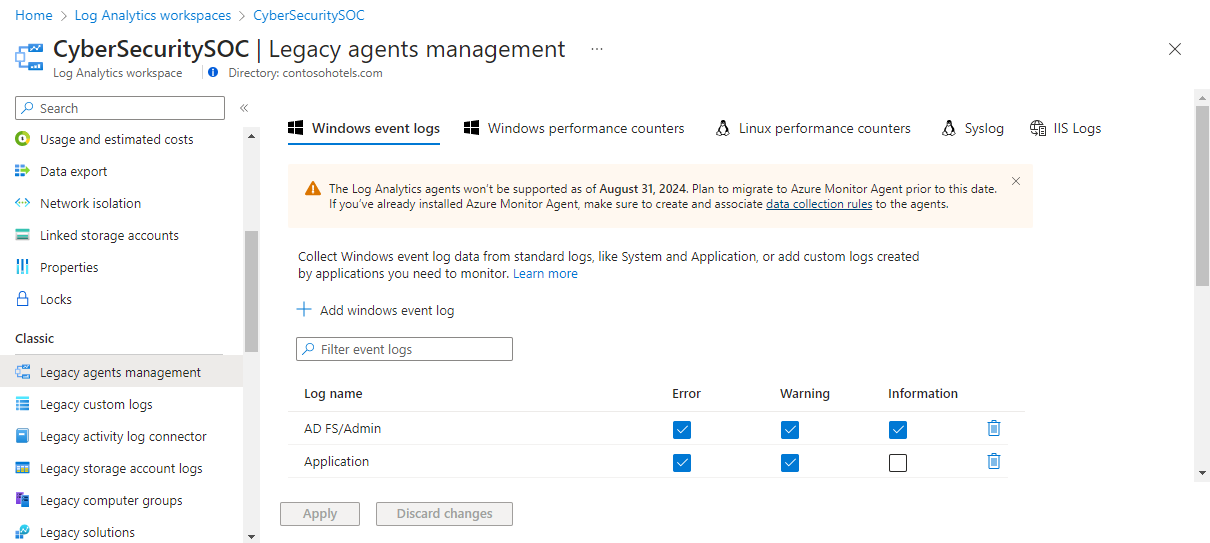

Configurez des journaux d’événements Windows à partir du menu Configurer des agents pour l’espace de travail Log Analytics.

Azure Monitor collecte seulement les événements des journaux d’événements Windows spécifiés dans les paramètres. Vous pouvez ajouter un journal d’événements en entrant le nom de ce journal et en sélectionnant +. Pour chaque journal, seuls les événements avec les niveaux de gravité sélectionnés sont collectés. Vérifiez les niveaux de gravité du journal que vous souhaitez collecter. Vous ne pouvez pas fournir d’autres critères pour filtrer les événements.

Quand vous entrez le nom d’un journal d’événements, Azure Monitor suggère des noms courants de journaux d’événements. Si le journal que vous voulez ajouter n’apparaît pas dans la liste, vous pouvez néanmoins l’ajouter en entrant le nom complet du journal. Vous trouverez le nom complet du journal à l’aide de l’Observateur d’événements. Dans l’Observateur d’événements, ouvrez la page Propriétés du journal et copiez la chaîne du champ Nom complet.

Important

Vous ne pouvez pas configurer la collecte d’événements de sécurité à partir de l’espace de travail en utilisant l’agent Log Analytics. Vous devez utiliser Microsoft Defender pour le cloud ou Microsoft Sentinel pour collecter des événements de sécurité. L’agent Azure Monitor peut également être utilisé pour collecter des événements de sécurité.

Les événements critiques du journal d’événements Windows auront un niveau de gravité « Erreur » dans les journaux d’Azure Monitor.

Collecte de données

Azure Monitor collecte chaque événement correspondant à un niveau de gravité sélectionné à partir d’un journal d’événements surveillé à mesure que l’événement est créé. L’agent enregistre sa position dans chaque journal des événements à partir duquel il collecte. Si l’agent est mis hors connexion pendant un moment, il collecte les événements à partir de là où il s’était arrêté, même si ces événements ont été créés lorsque l’agent était hors connexion. Il est possible que ces événements ne soient pas collectés si des événements non collectés d’un journal sont écrasés pendant que l’agent est hors connexion.

Notes

Azure Monitor ne collecte pas les événements d’audit créés par SQL Server à partir de la source MSSQLSERVER avec l’ID d’événement 18453 qui contient les mots clés Classic ou Audit Success, et le mot clé 0xa0000000000000.

Propriétés des enregistrements d’événements Windows

Les enregistrements d’événements Windows ont un type d’événement et ont les propriétés listées dans le tableau suivant :

| Propriété | Descriptif |

|---|---|

| Ordinateur | Nom de l'ordinateur à partir duquel l'événement a été collecté. |

| Catégorie d'événement | Catégorie de l’événement. |

| Données d'Événement | Toutes les données d'événement au format brut. |

| EventID | Numéro de l’événement. |

| Niveau d'Événement | Gravité de l'événement au format numérique. |

| NomDuNiveauDeL'Événement | Gravité de l'événement au format texte. |

| EventLog | Nom du journal des événements à partir duquel l'événement a été collecté. |

| ParamètreXml | Valeurs des paramètres d'événement au format XML. |

| NomDuGroupeDeGestion | Nom du groupe d’administration pour les agents System Center Operations Manager. Pour les autres agents, cette valeur est AOI-<workspace ID>. |

| RenderedDescription | Description de l’événement avec des valeurs de paramètres. |

| Origine | Source de l'événement. |

| SourceSystem | Type d’agent auprès duquel l’événement a été collecté. OpsManager – Agent Windows, connexion directe ou gérée par Operations Manager. Linux – Tous les agents Linux. AzureStorage – Diagnostics Azure. |

| TimeGenerated | Date et heure de création de l’événement dans Windows. |

| Nom d’utilisateur | Nom d'utilisateur du compte qui a consigné l'événement. |

Requêtes de journaux avec des événements Windows

Le tableau suivant fournit plusieurs exemples de requêtes de journaux qui extraient des enregistrements d’événements Windows.

| Requête | Descriptif |

|---|---|

| Événement | Tous les événements Windows. |

| Événement | where EventLevelName == « Error » | Tous les événements Windows avec la gravité de l'erreur. |

| Événement | résumer count() par source | Nombre d’événements Windows par source. |

| Event | where EventLevelName == "Error" | summarize count() by Source | Nombre d’événements d’erreur Windows par source. |

Étapes suivantes

- Configurez Log Analytics pour collecter d’autres sources de données à analyser.

- Découvrez les requêtes dans les journaux pour analyser les données collectées à partir de sources de données et de solutions.

- Configurez la collecte des compteurs de performances à partir de vos agents Windows.