Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Si votre application ou infrastructure surveillée se trouve derrière un pare-feu, vous devez configurer l’accès réseau pour autoriser la communication avec les services Azure Monitor .

Azure Monitor utilise des balises de service, qui fournissent un moyen plus fiable et dynamique de gérer l’accès réseau. Les balises de service sont régulièrement mises à jour et peuvent être récupérées via une API, ce qui vous permet de disposer des dernières informations d’adresse IP disponibles sans nécessiter de mises à jour manuelles.

Si vous utilisez des groupes de sécurité réseau Azure, vous pouvez gérer l’accès avec des balises de service réseau Azure. Pour les ressources hybrides ou locales, vous pouvez télécharger les listes d’adresses IP équivalentes en tant que fichiers JSON, qui sont actualisés chaque semaine. Pour couvrir toutes les exceptions nécessaires, utilisez les balises ActionGroupde service, ApplicationInsightsAvailabilityet AzureMonitor. Pour plus d’informations, consultez Vue d’ensemble des étiquettes de service Azure.

Remarque

- Tout le trafic Application Insights représente le trafic sortant, à l’exception des groupes d’actions de surveillance de la disponibilité et de webhook, qui nécessitent également des règles de pare-feu entrantes.

- Les étiquettes de service ne remplacent pas les vérifications de validation/authentification requises pour les communications entre locataires entre la ressource Azure d’un client et d’autres ressources d’étiquette de service.

Ports sortants

Vous devez ouvrir des ports sortants dans le pare-feu de votre serveur pour autoriser le SDK ou l’agent Application Insights à envoyer des données sur le portail.

| Objectif | Nom d’hôte | Catégorie | Ports maritimes |

|---|---|---|---|

| Télémétrie | dc.applicationinsights.azure.comdc.applicationinsights.microsoft.comdc.services.visualstudio.com{region}.in.applicationinsights.azure.com |

Mondial Mondial Mondial Régional |

443 |

| Métriques actives | live.applicationinsights.azure.comrt.applicationinsights.microsoft.comrt.services.visualstudio.com{region}.livediagnostics.monitor.azure.comExemple pour {region}: westus2 |

Mondial Mondial Mondial Régional |

443 |

Remarque

Les points de terminaison d'ingestion Application Insights sont IPv4 uniquement.

Azure Government utilise le domaine

.usde niveau supérieur au lieu de.com. Comparez les points de terminaison Azure Public et Azure Government pour les services Azure courants.

Agent Application Insights

La configuration de l’agent Application Insights est nécessaire uniquement pour apporter des modifications.

| Objectif | Nom d’hôte | Ports maritimes |

|---|---|---|

| Paramétrage | management.core.windows.net |

443 |

| Paramétrage | management.azure.com |

443 |

| Paramétrage | login.windows.net |

443 |

| Paramétrage | login.microsoftonline.com |

443 |

| Paramétrage | secure.aadcdn.microsoftonline-p.com |

443 |

| Paramétrage | auth.gfx.ms |

443 |

| Paramétrage | login.live.com |

443 |

| Installation |

globalcdn.nuget.org, , packages.nuget.orgapi.nuget.org/v3/index.jsonnuget.org, , api.nuget.orgdc.services.vsallin.net |

443 |

Tests de disponibilité

Pour plus d’informations sur les tests de disponibilité, consultez Tests de disponibilité privés.

Journaux des points de terminaison de l’API de requête

À compter du 1er juillet 2025, Log Analytics applique TLS 1.2 ou version ultérieure pour la communication sécurisée. Pour plus d’informations, consultez Les données des journaux sécurisés en transit.

| Objectif | Nom d’hôte | Ports maritimes |

|---|---|---|

| Application Insights | api.applicationinsights.ioapi1.applicationinsights.ioapi2.applicationinsights.ioapi3.applicationinsights.ioapi4.applicationinsights.ioapi5.applicationinsights.ioapi.applicationinsights.azure.com*.api.applicationinsights.azure.com |

443 |

| Log Analytics | api.loganalytics.io*.api.loganalytics.ioapi.loganalytics.azure.comapi.monitor.azure.com*.api.monitor.azure.com |

443 |

| Explorateur de données Azure | ade.loganalytics.ioade.applicationinsights.ioadx.monitor.azure.com*.adx.monitor.azure.com*.adx.applicationinsights.azure.comadx.applicationinsights.azure.comadx.loganalytics.azure.com*.adx.loganalytics.azure.com |

443 |

Journaux des points de terminaison d’API d’ingestion

À compter du 1er mars 2026, l’ingestion des journaux applique TLS 1.2 ou version ultérieure pour la communication sécurisée. Pour plus d’informations, consultez Les données des journaux sécurisés en transit.

| Objectif | Nom d’hôte | Ports maritimes |

|---|---|---|

| API d'ingestion de logs | *.ingest.monitor.azure.comprod.la.ingest.monitor.core.windows.NET*.prod.la.ingestion.msftcloudes.comprod.la.ingestion.msftcloudes.com*.prod.la.ingest.monitor.core.windows.NET |

443 |

Analytique Application Insights

| Objectif | Nom d’hôte | Ports maritimes |

|---|---|---|

| CDN (Content Delivery Network) | applicationanalytics.azureedge.net |

80,443 |

| CDN multimédia | applicationanalyticsmedia.azureedge.net |

80,443 |

L’équipe Application Insights possède le domaine *.applicationinsights.io.

Portail Log Analytics

| Objectif | Nom d’hôte | Ports maritimes |

|---|---|---|

| Portail | portal.loganalytics.io |

443 |

L’équipe Log Analytics possède le domaine *.loganalytics.io.

Extension du portail Azure Application Insights

| Objectif | Nom d’hôte | Ports maritimes |

|---|---|---|

| Extension Application Insights | stamp2.app.insightsportal.visualstudio.com |

80,443 |

| CDN de l’extension Application Insights | insightsportal-prod2-cdn.aisvc.visualstudio.cominsightsportal-prod2-asiae-cdn.aisvc.visualstudio.cominsightsportal-cdn-aimon.applicationinsights.io |

80,443 |

Kits de développement logiciel (SDK) Application Insights

| Objectif | Nom d’hôte | Ports maritimes |

|---|---|---|

| CDN du SDK JS Application Insights | az416426.vo.msecnd.netjs.monitor.azure.com |

80,443 |

Webhooks de groupe d’actions

Vous pouvez interroger la liste des adresses IP utilisées par les groupes d’actions en utilisant la commande PowerShell Get-AzNetworkServiceTag.

Étiquette de service de groupe d’actions

La gestion des modifications apportées aux adresses IP sources peut prendre du temps. L’utilisation d’étiquettes de service élimine la nécessité de mettre à jour votre configuration. Une étiquette de service représente un groupe de préfixes d’adresses IP d’un service Azure spécifique. Microsoft gère les adresses IP et met à jour automatiquement l’étiquette de service au fur et à mesure que les adresses changent, ce qui évite d’avoir à mettre à jour les règles de sécurité réseau pour un groupe d’actions.

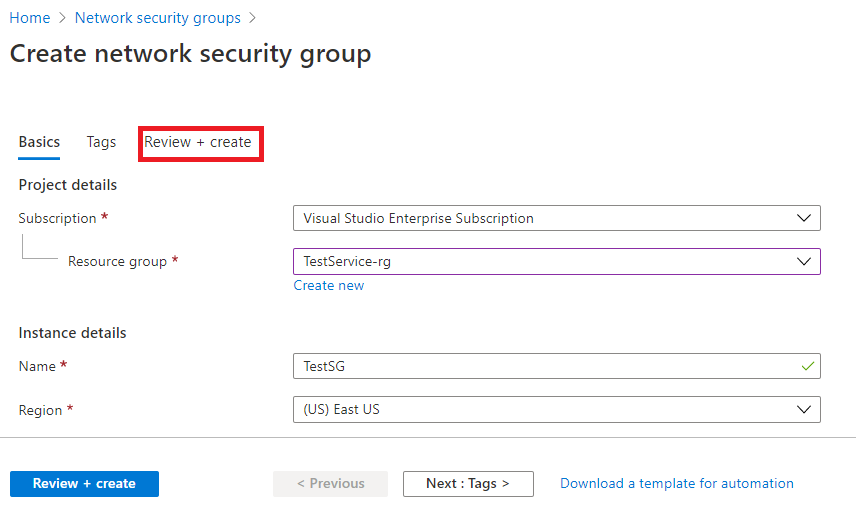

Dans le portail Azure, sous Services Azure, recherchez Groupe de sécurité réseau.

Sélectionnez Ajouter, puis créez un groupe de sécurité réseau :

- Ajoutez le nom du groupe de ressources, puis entrez des informations dans Détails de l’instance.

- Sélectionnez Vérifier + créer, puis Créer.

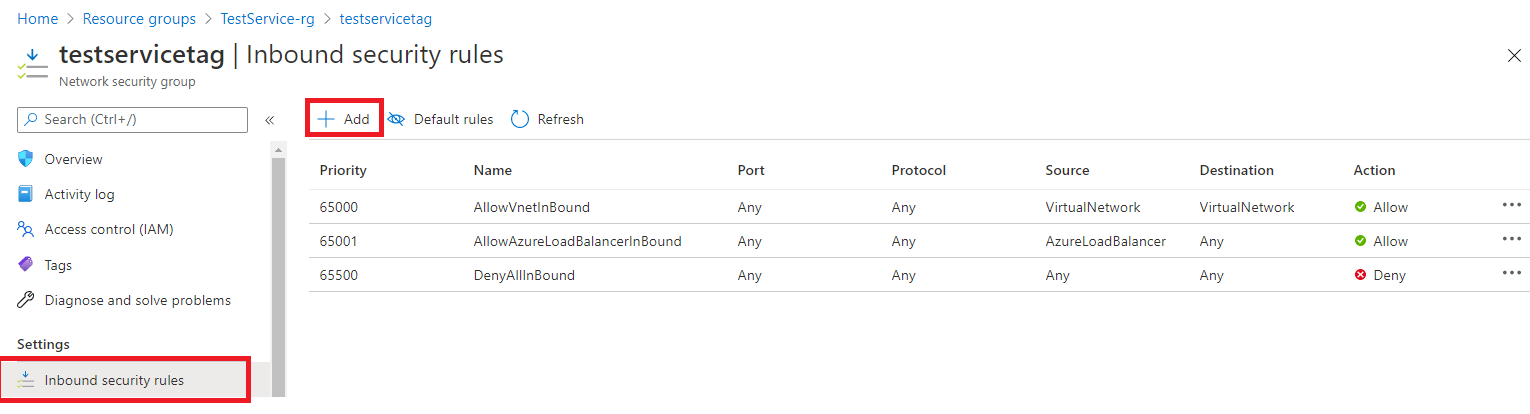

Accédez à Groupe de ressources, puis sélectionnez le groupe de sécurité réseau que vous avez créé :

- Sélectionnez Règles de sécurité de trafic entrant.

- Sélectionnez Ajouter.

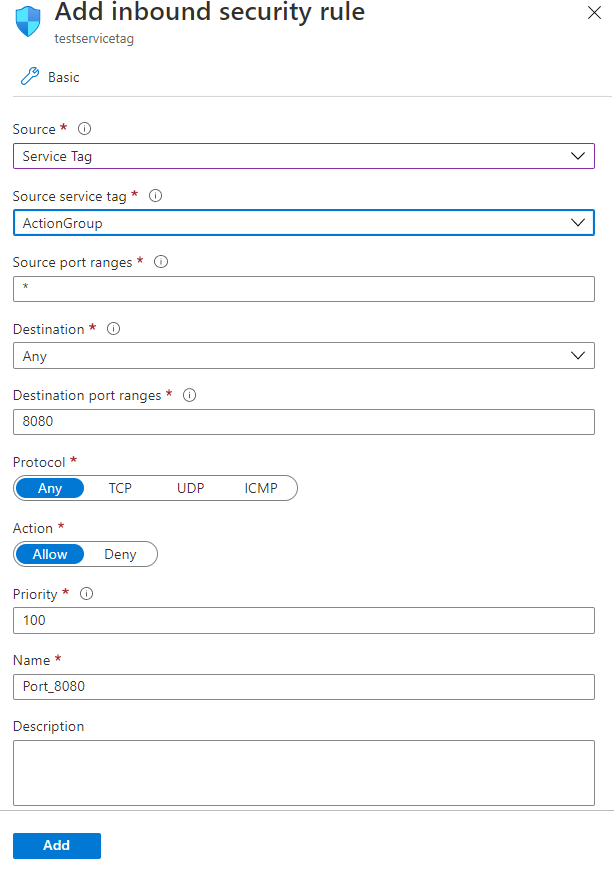

Une nouvelle fenêtre s’ouvre dans le volet de droite :

- Sous Source, entrez Étiquette de service.

- Sous Étiquette de service source, entrez ActionGroup.

- Sélectionnez Ajouter.

Application Insights Profiler pour .NET

| Objectif | Nom d’hôte | Ports maritimes |

|---|---|---|

| Agent | agent.azureserviceprofiler.net*.agent.azureserviceprofiler.netprofiler.monitor.azure.com |

443 |

| Portail | gateway.azureserviceprofiler.netdataplane.diagnosticservices.azure.com |

443 |

| Stockage | *.core.windows.net |

443 |

Débogueur de capture instantanée

Remarque

Application Insights Profiler pour .NET et débogueur d’instantané partagent le même ensemble d’adresses IP.

| Objectif | Nom d’hôte | Ports maritimes |

|---|---|---|

| Agent | agent.azureserviceprofiler.net*.agent.azureserviceprofiler.netsnapshot.monitor.azure.com |

443 |

| Portail | gateway.azureserviceprofiler.netdataplane.diagnosticservices.azure.com |

443 |

| Stockage | *.core.windows.net |

443 |

Questions fréquentes

Cette section fournit des réponses aux questions courantes.

Puis-je surveiller un serveur web intranet ?

Oui, mais vous devez autoriser le trafic vers nos services par des exceptions de pare-feu ou des redirections proxy.

Consultez Adresses IP utilisées par Azure Monitor pour passer en revue notre liste complète des services et des adresses IP.

Comment rediriger le trafic de mon serveur vers une passerelle de mon intranet ?

Acheminez le trafic entre votre serveur et une passerelle sur votre intranet en remplaçant les points de terminaison dans votre configuration. Si les Endpoint propriétés ne sont pas présentes dans votre configuration, ces classes utilisent les valeurs par défaut documentées dans les adresses IP utilisées par Azure Monitor.

Votre passerelle doit acheminer le trafic vers l’adresse de base de notre point de terminaison. Dans votre configuration, remplacez les valeurs par défaut par http://<your.gateway.address>/<relative path>.

Que se passe-t-il si mon produit ne prend pas en charge les étiquettes de service ?

Si votre produit ne prend pas en charge les étiquettes de service, procédez comme suit pour garantir une connectivité complète :

- Vérifiez les dernières plages d’adresses IP dans les plages d’adresses IP Azure téléchargeables et le fichier JSON d’étiquettes de service, qui est mis à jour chaque semaine.

- Passez en revue les journaux de pare-feu pour les demandes bloquées et mettez à jour votre liste verte si nécessaire.

Pour plus d’informations, consultez Vue d’ensemble des étiquettes de service Azure.