Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Avec Azure Private Link, vous pouvez lier de manière sécurisée les ressources de la plateforme Azure en tant que service (PAA) à votre réseau virtuel en utilisant des points de terminaison privés. Les liaisons privées Azure Monitor sont structurées différemment des liaisons privées vers d’autres services. Cet article décrit les principaux principes des liaisons privées Azure Monitor et leur fonctionnement.

Voici quelques-uns des avantages liés à l’utilisation de Private Link avec Azure Monitor. Pour d’autres avantages, consultez Principaux avantages de Private Link.

- Se connecter en privé à Azure Monitor sans autoriser l’accès au réseau public. Vérifiez que vos données de surveillance sont accessibles uniquement via des réseaux privés autorisés.

- Empêchez l’exfiltration de données à partir de vos réseaux privés en définissant les ressources Azure Monitor spécifiques qui se connectent via votre point de terminaison privé.

- Connectez en toute sécurité votre réseau local privé à Azure Monitor à l’aide d’Azure ExpressRoute et Private Link.

- Conservez tout le trafic au sein du réseau principal Azure.

Concepts de base

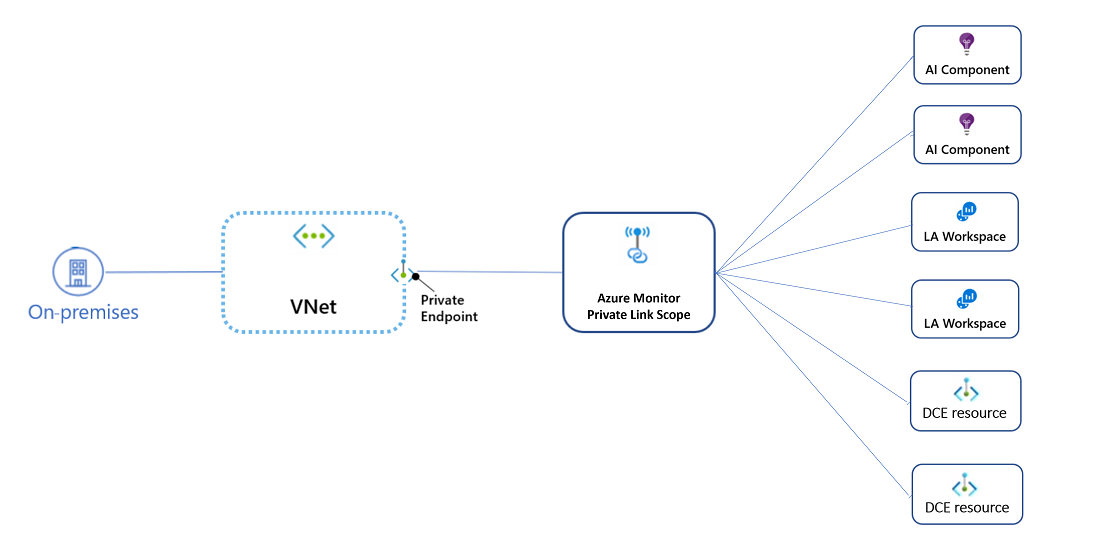

Au lieu de créer une liaison privée pour chaque ressource à laquelle le réseau virtuel se connecte, Azure Monitor utilise une connexion de liaison privée unique, avec un point de terminaison privé du réseau virtuel vers une étendue de liaison privée Azure Monitor (AMPLS). L’AMPLS est un ensemble de ressources Azure Monitor qui définissent les limites de votre réseau de surveillance.

Voici quelques aspects notables de l'AMPLS :

- Utilise des adresses IP privées : le point de terminaison privé sur votre réseau virtuel lui permet d’atteindre les points de terminaison Azure Monitor via des adresses IP privées à partir du pool de votre réseau, au lieu d’utiliser les adresses IP publiques de ces points de terminaison. Vous pouvez ainsi continuer à utiliser vos ressources Azure Monitor sans ouvrir votre réseau virtuel au trafic sortant non requis.

- S’exécute sur le réseau principal Azure : le trafic du point de terminaison privé vers vos ressources Azure Monitor passe par le réseau principal Azure et n’est pas acheminé vers des réseaux publics.

- Contrôle les ressources Azure Monitor accessibles : configurez si vous souhaitez autoriser le trafic uniquement vers les ressources Private Link ou vers les ressources Private Link et non-Private Link en dehors de l’étendue AMPLS.

- Contrôle l’accès réseau à vos ressources Azure Monitor : configurez chacun de vos espaces de travail ou composants pour accepter ou bloquer le trafic provenant de réseaux publics, en utilisant éventuellement des paramètres différents pour l’ingestion des données et les demandes de requête.

Zones DNS

Quand vous configurez une étendue AMPLS, vos zones DNS mappent les points de terminaison Azure Monitor à des adresses IP privées pour envoyer le trafic via la liaison privée. Azure Monitor utilise des points de terminaison propres aux ressources et des points de terminaison globaux/régionaux partagés pour atteindre les espaces de travail et les composants de votre étendue AMPLS.

Dans la mesure où Azure Monitor utilise des points de terminaison partagés, la configuration d’une liaison privée, même pour une ressource unique, modifie la configuration DNS qui affecte le trafic vers toutes les ressources. L’utilisation de points de terminaison partagés signifie également que vous devez utiliser une seule étendue AMPLS pour tous les réseaux qui partagent le même DNS. La création de plusieurs ressources d’étendue de liaison privée Azure Monitor (AMPLS) entraînera le remplacement des zones DNS Azure Monitor entre elles et de bloquer des environnements existants. Pour plus d’informations, consultez Planifier par topologie de réseau.

Points de terminaison globaux et régionaux partagés

Lors vous configurez Private Link, même pour une ressource unique, le trafic vers les points de terminaison suivants est envoyé via les adresses IP privées allouées :

- Tous les points de terminaison Application Insights : les points de terminaison qui gèrent l'ingestion, les métriques en temps réel, le Profiler .NET et le débogueur pour Application Insights sont globaux.

- Point de terminaison de requête : le point de terminaison qui gère les requêtes pour Application Insights et Log Analytics est global.

Points de terminaison propres aux ressources

Les points de terminaison Log Analytics sont spécifiques à l’espace de travail, à l’exception du point de terminaison de requête discuté précédemment. Par conséquent, l’ajout d’un espace de travail Log Analytics spécifique à l’étendue AMPLS enverra des demandes d’ingestion à cet espace de travail via la liaison privée. L’ingestion vers d’autres espaces de travail continuera d’utiliser les points de terminaison publics.

Les points de terminaison de collecte de données sont également spécifiques à la ressource. Vous pouvez les utiliser afin de configurer de manière unique les paramètres d’ingestion pour collecter les données de télémétrie du système d’exploitation invité à partir de vos machines (ou d’un ensemble de machines) lorsque vous utilisez le nouvel Agent Azure Monitor et les nouvelles règles de collecte de données. La configuration d’un point de terminaison de collecte de données pour un ensemble de machines n’affecte pas l’ingestion de la télémétrie des invités à partir d’autres machines qui utilisent le nouvel agent.

Étapes suivantes

- Concevez votre configuration Azure Private Link.

- Découvrez comment configurer votre liaison privée.

- Découvrez le stockage privé pour les journaux personnalisés et les clés gérées par le client.