Consignes pour planifier un réseau Azure NetApp Files

La planification de l’architecture réseau est un élément clé dans la conception d’infrastructure d’application. Cet article vous aide à concevoir une architecture réseau efficace pour que vos charges de travail tirent parti des fonctionnalités enrichies d’Azure NetApp Files.

Les volumes Azure NetApp Files sont conçus pour être contenus dans un sous-réseau à but précis appelé sous-réseau délégué, au sein de votre réseau virtuel Azure. Par conséquent, vous pouvez accéder aux volumes directement à partir d’Azure en local ou via un peering de réseau virtuel (VNet) en utilisant une passerelle de réseau virtuel (ExpressRoute ou VPN Gateway). Le sous-réseau est dédié à Azure NetApp Files et il n’y a aucune connectivité à Internet.

L’option permettant de définir des fonctionnalités réseau Standard sur de nouveaux volumes et de modifier les fonctionnalités réseau pour les volumes existants est pris en charge dans toutes les régions activées par Azure NetApp Files.

Fonctionnalités réseau configurables

Dans les régions prises en charge, vous pouvez créer de nouveaux volumes ou modifier des volumes existants pour utiliser les fonctionnalités réseau Standard ou De base. Dans les régions où les fonctionnalités réseau Standard ne sont pas prises en charge, le volume utilise par défaut les fonctionnalités réseau De base. Pour plus d’informations, consultez Configurer les fonctionnalités réseau.

Standard

La sélection de ce paramètre permet d’activer des limites d’adresse IP plus élevées et des fonctionnalités de réseau virtuel standard telles que des groupes de sécurité réseau et des itinéraires définis par l’utilisateur sur des sous-réseaux délégués, ainsi que des modèles de connectivité supplémentaires comme indiqué dans cet article.De base

La sélection de ce paramètre permet des modèles de connectivité sélectifs et une échelle IP limitée, comme indiqué dans la section Considérations. Toutes les contraintes s’appliquent dans ce paramètre.

À propos de l’installation

Vous devez comprendre quelques considérations lorsque vous prévoyez d’utiliser un réseau Azure NetApp Files.

Contraintes

Le tableau suivant décrit les éléments pris en charge pour chaque configuration de fonctionnalités réseau :

| Fonctionnalités | Fonctionnalités réseau Standard | Fonctionnalités réseau De base |

|---|---|---|

| Nombre d’IP dans un VNet (y compris les VNets immédiatement appairés) qui accèdent aux volumes d’un VNet d’hébergement Azure NetApp Files | Limites standard identiques à celles des machines virtuelles (VM) | 1 000 |

| Sous-réseaux délégués Azure NetApp Files par réseau virtuel | 1 | 1 |

| Groupes de sécurité réseau (NSG) sur les sous-réseaux délégués Azure NetApp Files | Oui | Non |

| Itinéraires définis par l’utilisateur (UDR) sur les sous-réseaux délégués Azure NetApp Files | Oui | Non |

| Connectivité aux points de terminaison privés | Oui* | Non |

| Connectivité aux points de terminaison de service | Oui | Non |

| Stratégies Azure (par exemple, des stratégies personnalisées d’affectation de noms) sur l’interface Azure NetApp Files | Non | Non |

| Équilibreurs de charge pour le trafic d’Azure NetApp Files | Non | Non |

| Réseau virtuel à double pile (IPv4 et IPv6) | Aucune (IPv4 uniquement pris en charge) |

Aucune (IPv4 uniquement pris en charge) |

| Trafic routé via une appliance NVA à partir d’un VNet appairé | Oui | Non |

* L’application de groupes de sécurité réseau Azure sur le sous-réseau de liaison privée à Azure Key Vault n’est pas prise en charge pour les clés Azure NetApp Files gérées par le client. Les groupes de sécurité réseau n’affectent pas la connectivité à Private Link, sauf si la stratégie réseau de point de terminaison privé est activée sur le sous-réseau. Il est recommandé de laisser cette option désactivée.

Topologies de réseau prises en charge

Le tableau suivant décrit les topologies de réseau prises en charge par chaque configuration de fonctionnalités réseau d’Azure NetApp Files.

| Topologies | Fonctionnalités réseau Standard | Fonctionnalités réseau De base |

|---|---|---|

| Connectivité à un volume dans un réseau local virtuel | Oui | Oui |

| Connectivité à un volume dans un réseau virtuel homologué (même région) | Oui | Oui |

| Connectivité à un volume dans un réseau virtuel appairé (entre régions ou Peering mondial) | Oui* | Non |

| Connectivité à un volume via la passerelle ExpressRoute | Oui | Oui |

| ExpressRoute (ER) FastPath | Oui | Non |

| Connectivité d’un environnement local à un volume dans un réseau virtuel spoke via la passerelle ExpressRoute et l’appairage de réseaux virtuels avec transit de passerelle | Oui | Oui |

| Connectivité d’un environnement local à un volume dans un réseau virtuel spoke via la passerelle VPN | Oui | Oui |

| Connectivité d’un environnement local à un volume dans un réseau virtuel spoke via la passerelle VPN et l’appairage de réseaux virtuels avec transit de passerelle | Oui | Oui |

| Connectivité sur les passerelles VPN en mode actif/passif | Oui | Oui |

| Connectivité sur les passerelles VPN en mode actif/actif | Oui | Non |

| Connectivité sur les passerelles redondantes interzone en mode actif/actif | Oui | Non |

| Connectivité sur les passerelles redondantes interzones en mode actif/passif | Oui | Oui |

| Connectivité sur Virtual WAN (VWAN) | Oui | Non |

* Cette option entraîne des frais pour le trafic d’entrée et de sortie qui utilise une connexion d’appairage de réseaux virtuels. Pour plus d’informations, consultez Tarification de Réseau virtuel Microsoft Azure. Pour plus d’informations générales, consultez Appairage de réseaux virtuels.

Réseau virtuel pour les volumes Azure NetApp Files

Cette section explique les concepts qui vous aident à la planification du réseau virtuel.

Réseaux virtuels Azure

Avant d’approvisionner un volume Azure NetApp Files, vous devez créer un réseau virtuel Azure (VNet) ou en utiliser un qui existe déjà dans le même abonnement. Le réseau virtuel définit la limite réseau du volume. Pour plus d’informations sur la création de réseaux virtuels, voir la documentation du réseau virtuel Azure.

Sous-réseaux

Les sous-réseaux segmentent le réseau virtuel en espaces d’adressage distincts utilisables par les ressources Azure que vous placez dedans. Les volumes Azure NetApp Files sont contenus dans un sous-réseau à but précis appelé sous-réseau délégué.

La délégation de sous-réseau donne des autorisations explicites au service Azure NetApp Files pour créer des ressources propres au service dans le sous-réseau. Il utilise un identificateur unique dans le déploiement du service. Dans ce cas, une interface réseau est créée pour activer la connectivité à Azure NetApp Files.

Si vous utilisez un réseau virtuel, vous pouvez créer un sous-réseau et déléguer le sous-réseau à Azure NetApp Files en suivant les instructions dans Déléguer un sous-réseau à Azure NetApp Files. Vous pouvez également déléguer un sous-réseau vide existant qui n’est pas délégué à d’autres services.

Si le réseau virtuel est appairé à un autre réseau virtuel, vous ne pouvez pas développer l’espace d’adressage du réseau virtuel. Pour cette raison, le nouveau sous-réseau délégué doit être créé au sein de l’espace d’adressage du réseau virtuel. Si vous avez besoin d’étendre l’espace d’adressage, vous devez d’abord supprimer le peering.

Important

Vérifiez que la taille de l’espace d’adressage du VNet Azure NetApp Files est supérieure à celle de son sous-réseau délégué.

Par exemple, si le sous-réseau délégué est /24, l’espace d’adressage du VNet contenant le sous-réseau doit être /23 ou supérieur. La non-conformité à cette recommandation peut entraîner des problèmes inattendus dans certains modèles de trafic : le trafic traversant une topologie hub-and-spoke qui atteint Azure NetApp Files via une appliance virtuelle réseau ne fonctionne pas correctement. De plus, cette configuration peut entraîner des échecs lors de la création de volumes SMB et CIFS (Common Internet File System) s’ils tentent d’atteindre DNS via une topologie réseau en étoile.

Il est également recommandé que la taille du sous-réseau délégué soit d’au moins /25 pour les charges de travail SAP, et /26 pour les autres scénarios de charge de travail.

Routes définies par l’utilisateur (UDR) et groupes de sécurité réseau (NSG)

Si le sous-réseau comporte une combinaison de volumes dotés des fonctionnalités réseau Standard et De base, les itinéraires définis par l’utilisateur (UDR) et les groupes de sécurité réseau (NSG) appliqués aux sous-réseaux délégués ne s’appliqueront qu’aux volumes dotés des fonctionnalités réseau Standard.

Remarque

L’association de NSG au niveau de l’interface réseau n’est pas prise en charge pour les interfaces réseau d’Azure NetApp Files.

Les volumes dotés des fonctionnalités réseau de base ne prennent pas en charge la configuration d’itinéraires définis par l’utilisateur (UDR) sur les sous-réseaux de machines virtuelles sources avec le préfixe d’adresse du sous-réseau délégué et le tronçon suivant en tant qu’appliance virtuelle réseau. Ce paramètre entraîne des problèmes de connectivité.

Remarque

Pour accéder à un volume Azure NetApp Files à partir d’un réseau local via une passerelle de réseau virtuel (ExpressRoute ou VPN) et un pare-feu, configurez la table de routage affectée à la passerelle de réseau virtuel pour inclure l’adresse IPv4 /32 du volume Azure NetApp Files répertorié et pointer vers le pare-feu comme tronçon suivant. L’utilisation d’un espace d’adressage agrégé qui inclut l’adresse IP du volume Azure NetApp Files ne transfère pas le trafic Azure NetApp Files au pare-feu.

Remarque

Si vous souhaitez configurer une route UDR dans le VNet de la machine virtuelle, pour contrôler le routage des paquets destinés à un volume standard Azure NetApp Files appairé à un VNet régional, le préfixe UDR doit être plus spécifique ou égal à la taille du sous-réseau délégué du volume Azure NetApp Files. Si le préfixe UDR a une taille supérieure à la taille du sous-réseau délégué, il n’est pas efficace.

Environnements natifs Azure

Le diagramme suivant illustre un environnement natif Azure :

Réseau virtuel local

Un scénario de base consiste à créer ou à se connecter à un volume Azure NetApp Files à partir d’une machine virtuelle dans le même réseau virtuel. Pour le réseau virtuel 2 dans le diagramme, Volume 1 est créé dans un sous-réseau délégué et peut être monté sur la machine virtuelle 1 dans le sous-réseau par défaut.

Peering de réseaux virtuels

Si vous avez d’autres réseaux virtuels dans la même région qui ont besoin d’accéder aux ressources d’un autre, les réseaux virtuels peuvent être connectés à l’aide du Peering de réseau virtuel pour activer la connectivité sécurisée via l’infrastructure Azure.

Prenez pour exemple les réseaux virtuels 2 et 3 dans le diagramme ci-dessus. Si la machine virtuelle 1 doit se connecter à la machine virtuelle 2 ou au volume 2, ou si la machine virtuelle 2 doit se connecter à la machine virtuelle 1 ou au volume 1, vous devez activer le peering de réseaux virtuels entre les réseaux virtuels 2 et 3.

De plus, examinons un scénario où le réseau virtuel 1 est appairé au réseau virtuel 2, et où le réseau virtuel 2 est appairé au réseau virtuel 3 dans la même région. Les ressources du réseau virtuel 1 peuvent se connecter aux ressources du réseau virtuel 2, mais pas aux ressources du réseau virtuel 3, sauf si les réseaux virtuels 1 et 3 sont appairés.

Dans le diagramme ci-dessus, la machine virtuelle 3 peut se connecter au Volume 1, mais la machine virtuelle 4 ne peut pas se connecter au Volume 2. Cela est dû au fait que les réseaux virtuels spoke ne sont pas appairés et que le routage de transit n’est pas pris en charge via le peering de réseau virtuel.

Peering de réseaux virtuels inter-régional ou mondial

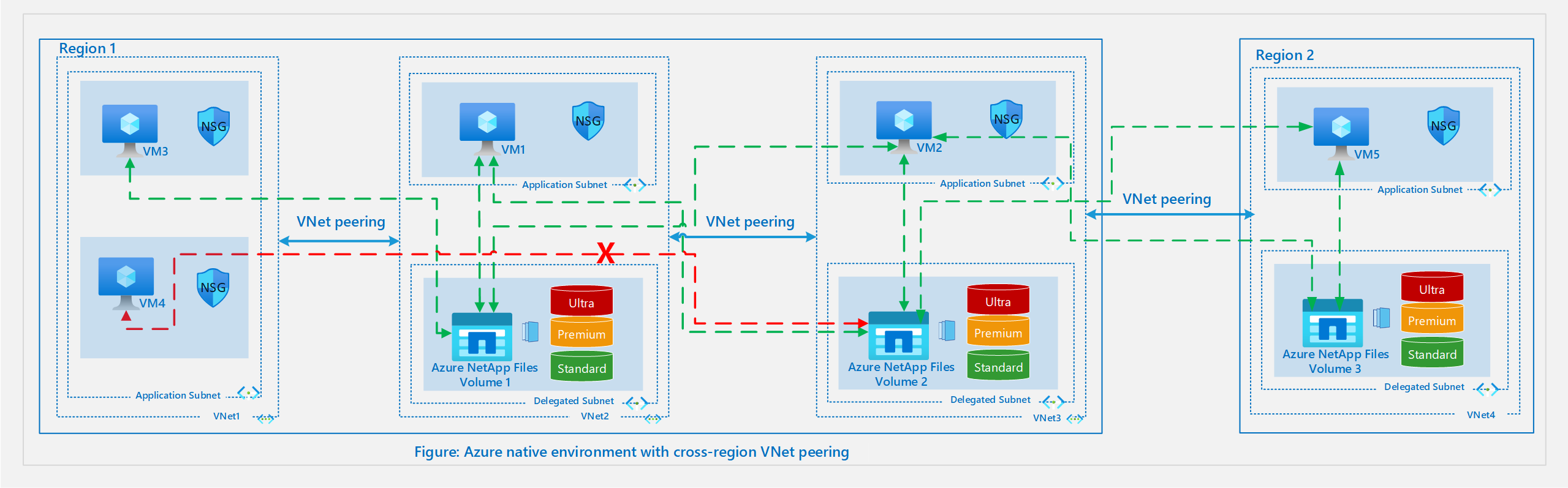

Le diagramme suivant illustre un environnement natif Azure avec un Peering de réseaux virtuels inter-régional.

Avec les fonctionnalités réseau Standard, les machines virtuelles peuvent se connecter aux volumes d’une autre région via le Peering de réseaux virtuels mondial ou entre régions. Le diagramme ci-dessus ajoute une deuxième région à la configuration dans la section de Peering de réseaux virtuels local. Pour le réseau virtuel 4 dans ce diagramme, un volume Azure NetApp Files est créé dans un sous-réseau délégué et peut être monté sur la machine virtuelle VM5 dans le sous-réseau d’application.

Dans le diagramme, la machine virtuelle VM2 dans la région 1 peut se connecter au volume 3 dans la région 2. La machine virtuelle VM5 dans la région 2 peut se connecter au volume 2 dans la région 1 via le Peering de réseaux virtuels entre la région 1 et la région 2.

Environnements hybrides

Le diagramme suivant illustre un environnement hybride :

Dans le scénario hybride, les applications de centres de données locaux ont besoin d’accéder aux ressources dans Azure. C’est le cas que vous souhaitiez étendre votre centre de données à Azure, ou que vous souhaitiez utiliser les services Azure natifs pour la reprise d’activité. Consultez Options de planification de la passerelle VPN pour plus d’informations sur la façon de connecter plusieurs ressources locales à des ressources dans Azure via un réseau privé virtuel de site à site ou un circuit Express Route.

Dans une topologie hub-and-spoke hybride, le hub du réseau virtuel dans Azure centralise la connectivité à votre réseau local. Les spokes sont des réseaux virtuels appairés avec le hub et qui peuvent être utilisés pour isoler les charges de travail.

Selon la configuration, vous pouvez connecter des ressources locales à des ressources dans le hub et les spokes.

Dans la topologie illustrée ci-dessus, le réseau local est connecté à un hub de réseau virtuel dans Azure et il y a 2 réseaux virtuels spoke dans la même région appairés au hub du réseau virtuel. Dans ce scénario, les options de connectivité prises en charge pour les volumes Azure NetApp Files sont les suivantes :

- Les ressources locales des machines virtuelles 1 et 2 peuvent se connecter au volume 1 dans le hub via un réseau privé virtuel de site à site ou un circuit Express Route.

- Les ressources locales des machines virtuelles 1 et 2 peuvent se connecter au volume 2 ou 3 via une passerelle VPN site à site et un appairage régional de réseaux virtuels.

- La machine virtuelle 3 dans le réseau virtuel du hub peut se connecter au volume 2 dans le réseau virtuel 1 du spoke et au volume 3 dans le réseau virtuel 2 du spoke.

- La machine virtuelle 4 dans le réseau virtuel 1 du spoke et la machine virtuelle 5 dans le réseau virtuel 2 du spoke peuvent se connecter au volume 1 dans le réseau virtuel du hub.

- La machine virtuelle 4 dans le réseau virtuel 1 du spoke ne peut pas se connecter au volume 3 du réseau virtuel 2 du spoke. Aussi, la machine virtuelle 5 dans le réseau virtuel 2 du spoke ne peut pas se connecter au volume 2 du réseau virtuel 1 du spoke. Cela est dû au fait que les réseaux virtuels spoke ne sont pas appairés et que le routage de transit n’est pas pris en charge via le peering de réseau virtuel.

- Dans l’architecture ci-dessus, s’il existe également une passerelle dans le réseau virtuel spoke, la connectivité au volume ANF à partir d’un réseau local se connectant via la passerelle dans le hub sera perdue. Par défaut, la préférence est donnée à la passerelle dans le réseau virtuel spoke et, ainsi, seules les machines qui se connectent via cette passerelle peuvent se connecter au volume ANF.

Étapes suivantes

- Déléguer un sous-réseau à Azure NetApp Files

- Configurer les fonctionnalités réseau d’un volume Azure NetApp Files

- Peering de réseau virtuel

- Configuration de Virtual WAN pour Azure NetApp Files

- Stockage Azure NetApp Files avec accès sporadique

- Gérer le stockage Azure NetApp Files avec accès sporadique