Comprendre les appartenances aux groupes NFS et aux groupes supplémentaires

Vous pouvez utiliser LDAP pour contrôler l’appartenance au groupe et retourner des groupes supplémentaires pour les utilisateurs NFS. Ce comportement est contrôlé par le biais d’attributs de schéma dans le serveur LDAP.

GIO principal

Pour qu’Azure NetApp Files puisse authentifier correctement un utilisateur, les utilisateurs LDAP doivent toujours avoir un GID principal défini. Le GID principal de l’utilisateur est défini par le schéma gidNumber dans le serveur LDAP.

GIO secondaires, supplémentaires et auxiliaires

Les groupes secondaires, supplémentaires et auxiliaires sont des groupes dont un utilisateur est membre en dehors de son GID principal. Dans Azure NetApp Files, LDAP est implémenté à l’aide de Microsoft Active Directory et des groupes supplémentaires sont contrôlés à l’aide de la logique d’appartenance de groupe Windows standard.

Lorsqu’un utilisateur est ajouté à un groupe Windows, l’attribut Member de schéma LDAP est renseigné sur le groupe avec le nom unique (DN) de l’utilisateur membre de ce groupe. Quand l’appartenance à un groupe d’un utilisateur est interrogée par Azure NetApp Files, une recherche LDAP est effectuée pour le nom de domaine de l’utilisateur sur l’attribut de Member tous les groupes. Tous les groupes dotés d’un nom unix gidNumber et de la DN de l’utilisateur sont retournés dans la recherche et renseignés en tant qu’appartenances aux groupes supplémentaires de l’utilisateur.

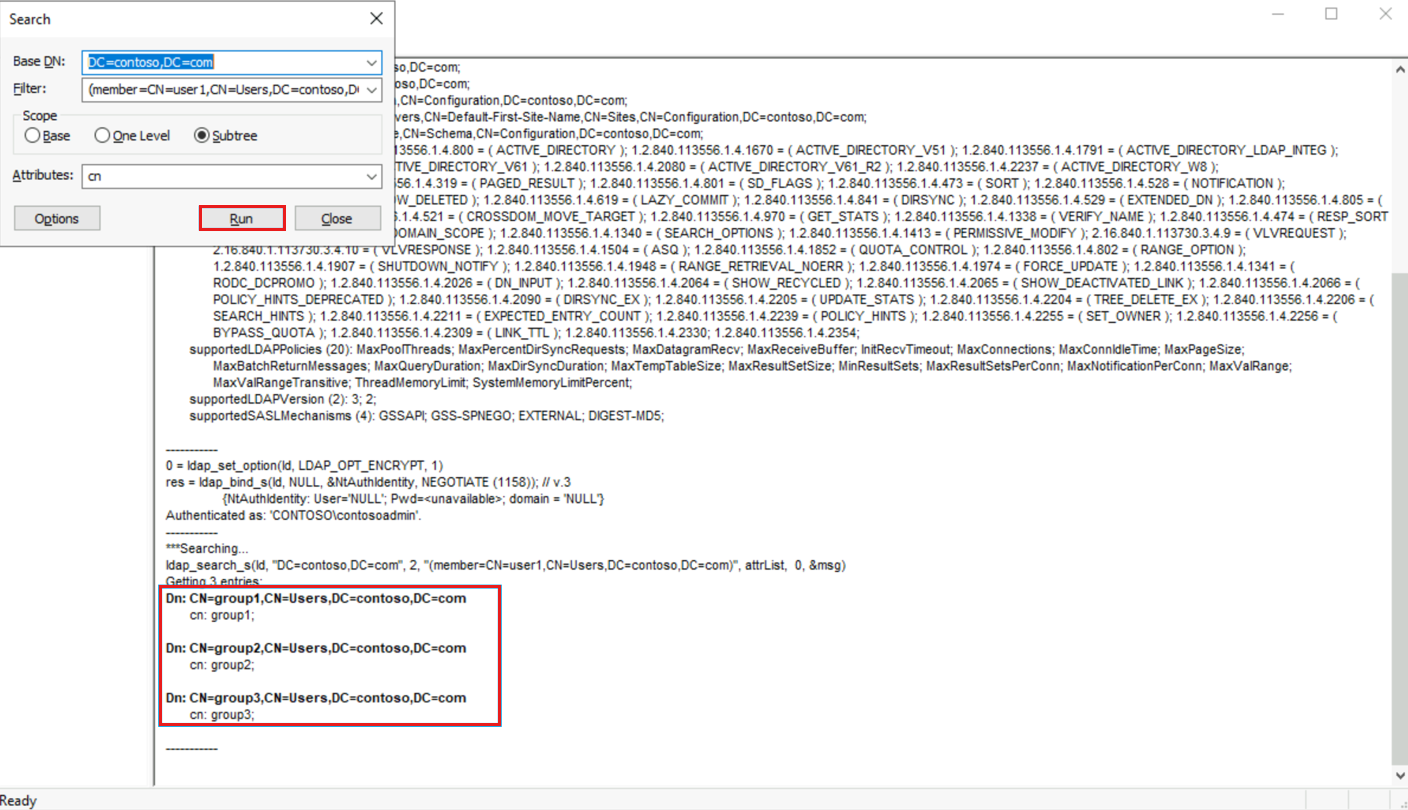

L’exemple suivant montre la sortie d’Active Directory avec le nom de domaine d’un utilisateur renseigné dans le Member champ d’un groupe et une recherche LDAP suivante effectuée à l’aide ldp.exede .

L’exemple suivant montre le champ membre du groupe Windows :

L’exemple suivant montre LDAPsearch tous les groupes où User1 est membre :

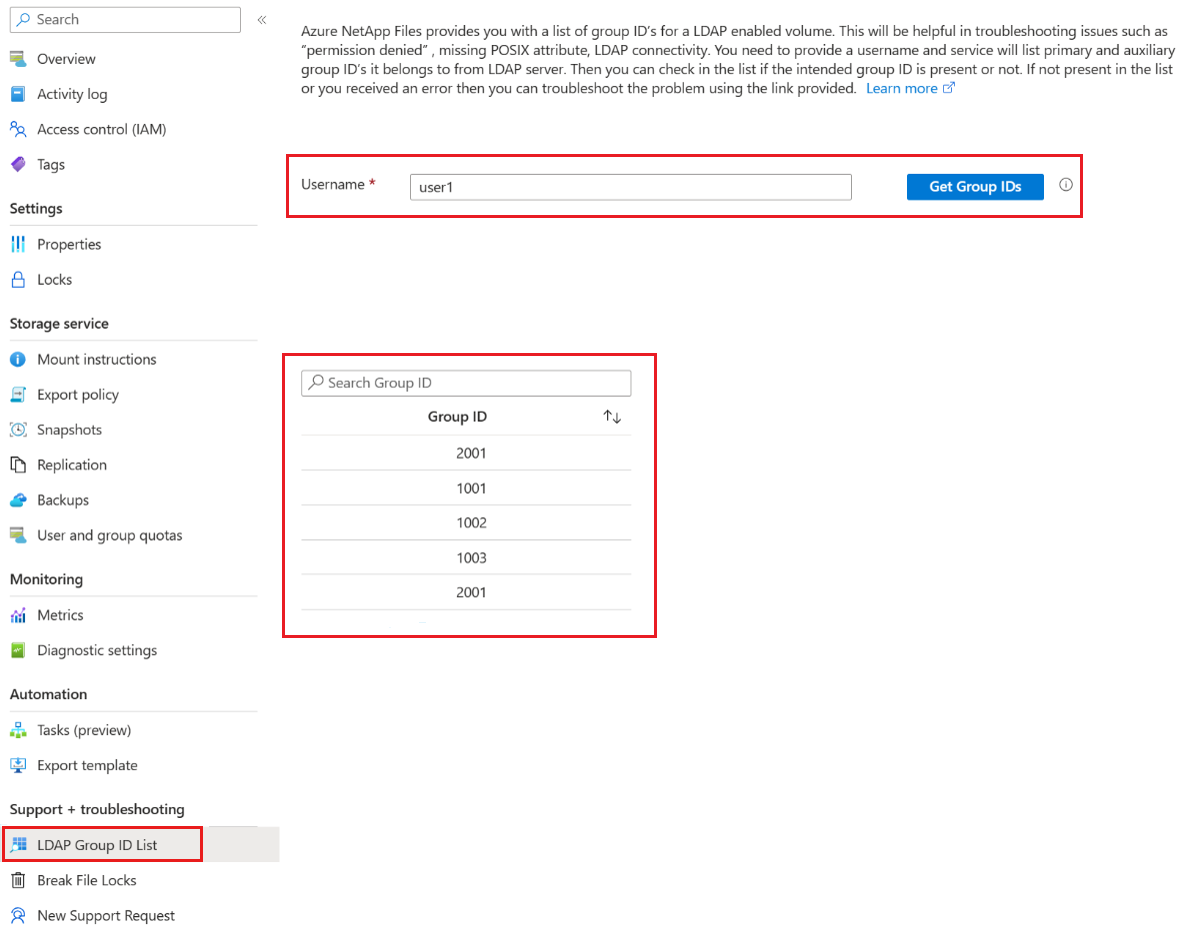

Vous pouvez également interroger les appartenances à un groupe pour un utilisateur dans Azure NetApp Files en sélectionnant le lien liste des ID de groupe LDAP sous Support + résolution des problèmes dans le menu volume.

Limites de groupe dans NFS

L’appel de procédure distante (RPC) dans NFS a une limitation spécifique pour le nombre maximal de GID auxiliaires pouvant être respectés dans une seule requête NFS. La valeur maximale est AUTH_SYS/AUTH_UNIX de 16 et pour AUTH_GSS (Kerberos), elle est de 32. Cette limitation de protocole affecte tous les serveurs NFS , pas seulement Azure NetApp Files. Toutefois, de nombreux serveurs et clients NFS modernes incluent des façons de contourner ces limitations.

Pour contourner cette limitation NFS dans Azure NetApp Files, consultez Activer l’authentification LDAP services de domaine Active Directory (AD DS) pour les volumes NFS.

Fonctionnement de l’extension de la limitation du groupe

Les options permettant d’étendre la limitation de groupe fonctionnent de la même façon que l’option manage-gids pour d’autres serveurs NFS. En fait, plutôt que de vider la liste complète des GID auxiliaires auxquels appartient un utilisateur, l’option effectue une recherche pour le GID sur le fichier ou le dossier et retourne cette valeur à la place.

L’exemple suivant montre le paquet RPC avec 16 GIO.

Tout GID passé la limite de 16 est supprimé par le protocole. Avec les groupes étendus dans Azure NetApp Files, lorsqu’une nouvelle requête NFS est envoyée, des informations sur l’appartenance au groupe de l’utilisateur sont demandées.

Considérations relatives aux GID étendus avec LDAP Active Directory

Par défaut, dans les serveurs LDAP Microsoft Active Directory, l’attribut MaxPageSize est défini sur une valeur par défaut de 1 000. Ce paramètre signifie que les groupes au-delà de 1 000 seraient tronqués dans les requêtes LDAP. Pour activer la prise en charge complète avec la valeur 1 024 pour les groupes étendus, l’attribut MaxPageSize doit être modifié pour refléter la valeur 1 024. Pour plus d’informations sur la modification de cette valeur, consultez l’article Microsoft TechNet How to View and Set LDAP Policy in Active Directory by Using Ntdsutil.exe and the TechNet library article MaxPageSize Is Set Too High.

Étapes suivantes

- Activer l’authentification LDAP Active Directory Domain Services (AD DS) pour les volumes NFS

- Comprendre le verrouillage des fichiers et les types de verrous dans Azure NetApp Files

- Comprendre le style de sécurité et les comportements d’autorisation à double protocole dans Azure NetApp Files

- Comprendre l’utilisation de LDAP avec Azure NetApp Files

- Azure NetApp Files NFS FAQ

- Activer l’authentification LDAP Active Directory Domain Services (AD DS) pour les volumes NFS

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour