Configurer le pare-feu IP pour un espace de noms Azure Relay

Par défaut, les espaces de noms Azure Relay sont accessibles sur Internet tant que la demande s’accompagne d’une authentification et d’une autorisation valides. Avec le pare-feu IP, vous pouvez la limiter à un ensemble d’adresses IPv4 ou de plages d’adresses IPv4 dans la notation CIDR (Classless Inter-Domain Routing).

Cette fonctionnalité est utile dans les scénarios où Azure Relay ne doit être accessible qu’à partir de certains sites bien connus. Les règles de pare-feu permettent de configurer des règles pour accepter le trafic provenant d’adresses IPv4 spécifiques. Par exemple, si vous utilisez Azure Relay avec Azure Express Route, vous pouvez créer une règle de pare-feu pour autoriser uniquement le trafic provenant des adresses IP de votre infrastructure locale.

Activer les règles de pare-feu IP

Les règles de pare-feu IP sont appliquées au niveau de l’espace de noms. Par conséquent, les règles s’appliquent à toutes les connexions de clients utilisant un protocole pris en charge. Toute tentative de connexion à partir d’une adresse IP qui ne correspond pas à une règle IP autorisée dans l’espace de noms est rejetée comme étant non autorisée. La réponse ne mentionne pas la règle IP. Les règles de filtre IP sont appliquées dans l’ordre et la première règle qui correspond à l’adresse IP détermine l’action d’acceptation ou de rejet.

Utiliser le portail Azure

Cette section explique comment utiliser le Portail Azure afin de créer des règles de pare-feu IP pour un espace de noms.

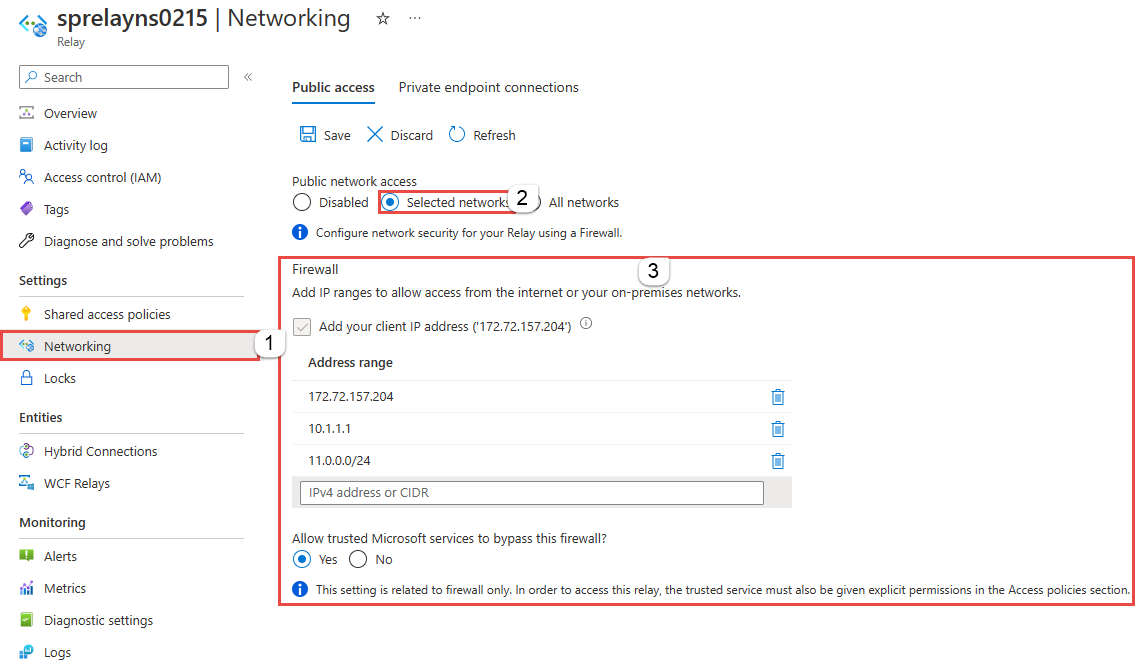

- Accédez à votre espace de noms Azure Relay sur le portail Azure.

- Dans le menu de gauche, sélectionnez Mise en réseau.

- Pour restreindre l’accès à des réseaux et des adresses IP spécifiques, sélectionnez l’option Réseaux sélectionnés. Dans la section Pare-feu, suivez ces étapes :

Sélectionnez l’option Ajouter l’adresse IP de votre client pour permettre à l’adresse IP de votre client actuel d’accéder à l’espace de noms.

Dans Plage d’adresses, entrez une adresse IPv4 ou une plage d’adresses IPv4 spécifique en notation CIDR.

Si vous souhaitez autoriser les services Microsoft approuvés par le service Azure Relay à contourner ce pare-feu, sélectionnez Oui pour autoriser les services Microsoft approuvés à contourner ce pare-feu ? .

- Sélectionnez Enregistrer dans la barre d’outils pour enregistrer les paramètres. Patientez quelques minutes jusqu’à ce que la confirmation s’affiche dans les notifications du portail.

Utilisation d’un modèle Resource Manager

Le modèle Resource Manager suivant permet d’ajouter une règle de filtre IP à un espace de noms Azure Relay.

Le modèle prend un paramètre : ipMask, qui est une adresse IPv4 unique ou un bloc d’adresses IP en notation CIDR. Par exemple, dans la notation CIDR, 70.37.104.0/24 représente les 256 adresses IPv4 comprises entre 70.37.104.0 et 70.37.104.255, 24 indiquant le nombre de bits de préfixe significatifs pour la plage.

Remarque

Bien qu’il n’existe aucune règle de refus possible, l’action par défaut du modèle Azure Resource Manager est Autoriser, ce qui ne restreint pas les connexions. Lorsque vous élaborez des règles de réseau virtuel ou de pare-feu, vous devez modifier « defaultAction »

de

"defaultAction": "Allow"

à

"defaultAction": "Deny"

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"namespaces_name": {

"defaultValue": "contosorelay0215",

"type": "String"

}

},

"variables": {},

"resources": [

{

"type": "Microsoft.Relay/namespaces",

"apiVersion": "2021-11-01",

"name": "[parameters('namespaces_name')]",

"location": "East US",

"sku": {

"name": "Standard",

"tier": "Standard"

},

"properties": {}

},

{

"type": "Microsoft.Relay/namespaces/authorizationrules",

"apiVersion": "2021-11-01",

"name": "[concat(parameters('namespaces_sprelayns0215_name'), '/RootManageSharedAccessKey')]",

"location": "eastus",

"dependsOn": [

"[resourceId('Microsoft.Relay/namespaces', parameters('namespaces_sprelayns0215_name'))]"

],

"properties": {

"rights": [

"Listen",

"Manage",

"Send"

]

}

},

{

"type": "Microsoft.Relay/namespaces/networkRuleSets",

"apiVersion": "2021-11-01",

"name": "[concat(parameters('namespaces_sprelayns0215_name'), '/default')]",

"location": "East US",

"dependsOn": [

"[resourceId('Microsoft.Relay/namespaces', parameters('namespaces_sprelayns0215_name'))]"

],

"properties": {

"publicNetworkAccess": "Enabled",

"defaultAction": "Deny",

"ipRules": [

{

"ipMask": "172.72.157.204",

"action": "Allow"

},

{

"ipMask": "10.1.1.1",

"action": "Allow"

},

{

"ipMask": "11.0.0.0/24",

"action": "Allow"

}

]

}

}

]

}

Pour déployer le modèle, suivez les instructions pour Azure Resource Manager.

Services Microsoft approuvés

Lorsque vous activez le paramètre Autoriser les services Microsoft approuvés à contourner ce pare-feu, l’accès à vos ressources Azure Relay est octroyé aux services suivants :

| Service approuvé | Scénarios d’utilisation pris en charge |

|---|---|

| Azure Machine Learning | AML Kubernetes utilise Azure Relay pour faciliter la communication entre les services AML et le cluster Kubernetes. Azure Relay est un service entièrement managé qui fournit une communication bidirectionnelle sécurisée entre des applications hébergées sur différents réseaux. Cela le rend idéal pour une utilisation dans des environnements de liaison privée, où la communication entre les ressources Azure et les ressources locales est restreinte. |

| Azure Arc | Les services avec Azure Arc associés aux fournisseurs de ressources ci-dessus pourront se connecter aux connexions hybrides dans votre espace de noms Azure Relay en tant qu’expéditeur, sans être bloqués par les règles de pare-feu IP définies sur l’espace de noms Azure Relay. Le service Microsoft.Hybridconnectivity crée les connexions hybrides dans votre espace de noms Azure Relay et fournit les informations de connexion au service Arc approprié en fonction du scénario. Ces services ne communiquent avec votre espace de noms Azure Relay que si vous utilisez Azure Arc, avec les services Azure suivants : - Azure Kubernetes - Azure Machine Learning - Microsoft Purview |

Les autres services approuvés pour Azure Relay sont listés ci-dessous :

- Azure Event Grid

- Azure IoT Hub

- Azure Stream Analytics

- Azure Monitor

- Gestion des API Azure

- Azure Synapse

- Explorateur de données Azure

- Azure IoT Central

- Services de données de santé Azure

- Azure Digital Twins

Remarque

Dans la version 2021-11-01 ou une version ultérieure du kit de développement logiciel (SDK) Microsoft Relay, la propriété « trustedServiceAccessEnabled » est disponible dans les propriétés Microsoft.Relay/namespaces/networkRuleSets pour activer l’accès au service approuvé.

Pour autoriser les services approuvés dans les modèles Azure Resource Manager, incluez cette propriété dans votre modèle :

"trustedServiceAccessEnabled": "True"

Par exemple, en fonction du modèle ARM fourni ci-dessus, nous pouvons le modifier pour inclure cette propriété Network Rule Set pour l’activation des services approuvés :

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"namespaces_name": {

"defaultValue": "contosorelay0215",

"type": "String"

}

},

"variables": {},

"resources": [

{

"type": "Microsoft.Relay/namespaces",

"apiVersion": "2021-11-01",

"name": "[parameters('namespaces_name')]",

"location": "East US",

"sku": {

"name": "Standard",

"tier": "Standard"

},

"properties": {}

},

{

"type": "Microsoft.Relay/namespaces/authorizationrules",

"apiVersion": "2021-11-01",

"name": "[concat(parameters('namespaces_sprelayns0215_name'), '/RootManageSharedAccessKey')]",

"location": "eastus",

"dependsOn": [

"[resourceId('Microsoft.Relay/namespaces', parameters('namespaces_sprelayns0215_name'))]"

],

"properties": {

"rights": [

"Listen",

"Manage",

"Send"

]

}

},

{

"type": "Microsoft.Relay/namespaces/networkRuleSets",

"apiVersion": "2021-11-01",

"name": "[concat(parameters('namespaces_sprelayns0215_name'), '/default')]",

"location": "East US",

"dependsOn": [

"[resourceId('Microsoft.Relay/namespaces', parameters('namespaces_sprelayns0215_name'))]"

],

"properties": {

"trustedServiceAccessEnabled": "True",

"publicNetworkAccess": "Enabled",

"defaultAction": "Deny",

"ipRules": [

{

"ipMask": "172.72.157.204",

"action": "Allow"

},

{

"ipMask": "10.1.1.1",

"action": "Allow"

},

{

"ipMask": "11.0.0.0/24",

"action": "Allow"

}

]

}

}

]

}

Étapes suivantes

Pour en savoir plus sur les autres fonctionnalités liées à la sécurité réseau, consultez Sécurité réseau.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour