Configurer le contrôle d’accès réseau

Azure SignalR Service vous permet de sécuriser et de contrôler le niveau d’accès à votre point de terminaison de service en fonction du type de requête et du sous-ensemble de réseaux. Lorsque des règles de réseau sont configurées, seules les applications demandant des données sur l’ensemble de réseaux spécifié peuvent accéder à votre service SignalR.

SignalR Service a un point de terminaison public accessible via Internet. Vous pouvez également créer des points de terminaison privés pour votre service Azure SignalR. Un point de terminaison privé affecte une adresse IP privée de votre réseau virtuel au service SignalR et sécurise tout le trafic entre votre réseau virtuel et le service SignalR via une liaison privée. Le contrôle d’accès réseau SignalR Service fournit un contrôle d’accès pour les points de terminaison publics et privés.

Si vous le souhaitez, vous pouvez choisir d’autoriser ou de refuser certains types de requêtes pour le point de terminaison public et chaque point de terminaison privé. Par exemple, vous pouvez bloquer toutes les connexions de serveur provenant du point de terminaison public et vous assurer qu’elles proviennent uniquement d’un réseau virtuel spécifique.

Une application qui accède à un service SignalR lorsque les règles de contrôle d’accès réseau sont en vigueur nécessite toujours une autorisation appropriée pour la demande.

Scénario A : aucun trafic public

Pour refuser complètement tout le trafic public, commencez par configurer la règle de réseau public pour autoriser aucun type de requête. Ensuite, vous pouvez configurer des règles qui accordent l’accès au trafic à partir de réseaux virtuels spécifiques. Cette configuration vous permet de créer une limite de réseau sécurisée pour vos applications.

Scénario B : uniquement les connexions client d’un réseau public

Dans ce scénario, vous pouvez configurer la règle de réseau public pour autoriser uniquement les Connecter ions du client à partir du réseau public. Vous pouvez ensuite configurer des règles de réseau privé pour autoriser d’autres types de requêtes provenant d’un réseau virtuel spécifique. Cette configuration masque vos serveurs d’applications du réseau public et établit des connexions sécurisées entre vos serveurs d’applications et SignalR Service.

Gestion du contrôle d’accès réseau

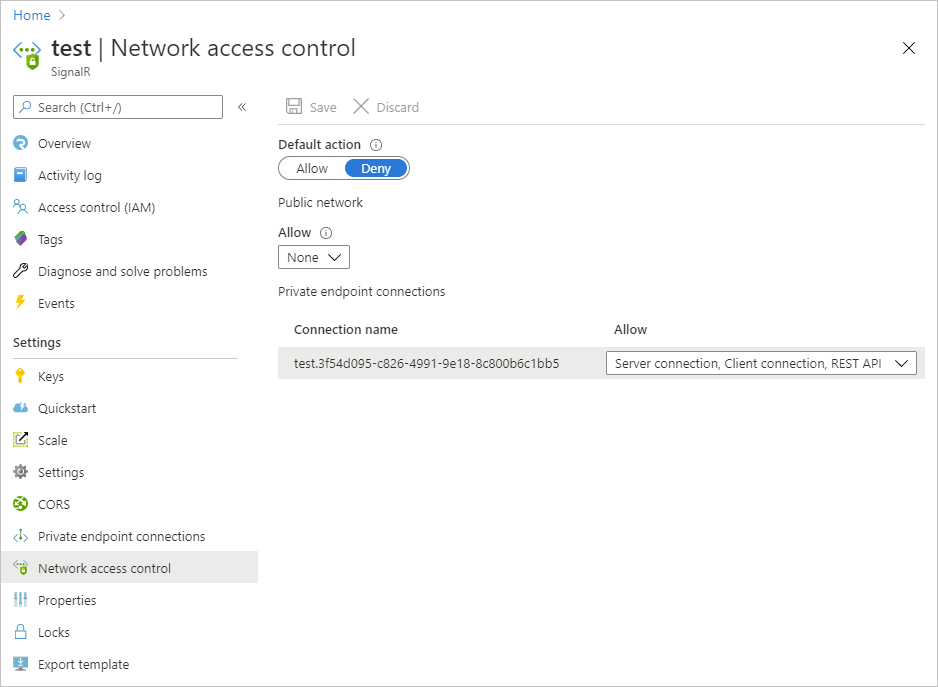

Vous pouvez gérer le contrôle d’accès réseau pour SignalR Service via le Portail Azure.

Accédez à l’instance signalR Service que vous souhaitez sécuriser.

Sélectionnez Contrôle d’accès réseau dans le menu de gauche.

Pour modifier l’action par défaut, faites basculer le bouton Autoriser/refuser.

Conseil

L’action par défaut est l’action effectuée par le service lorsqu’aucune règle de contrôle d’accès ne correspond à une requête. Par exemple, si l’action par défaut est Refuser, les types de demandes qui ne sont pas explicitement approuvés seront refusés.

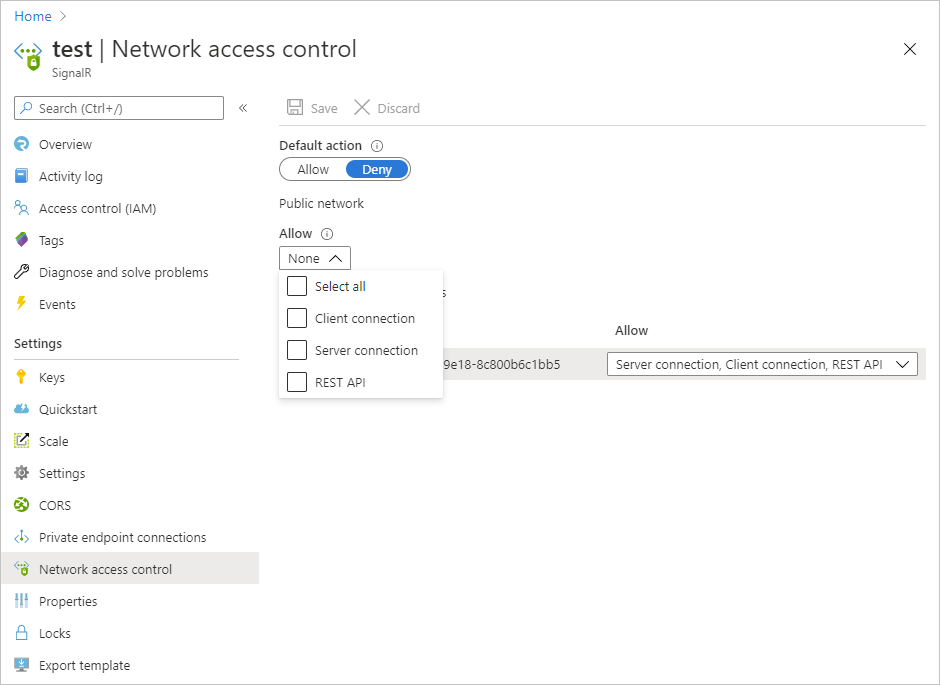

Pour modifier une règle de réseau public, sélectionnez les types de requêtes autorisés sous Réseau public.

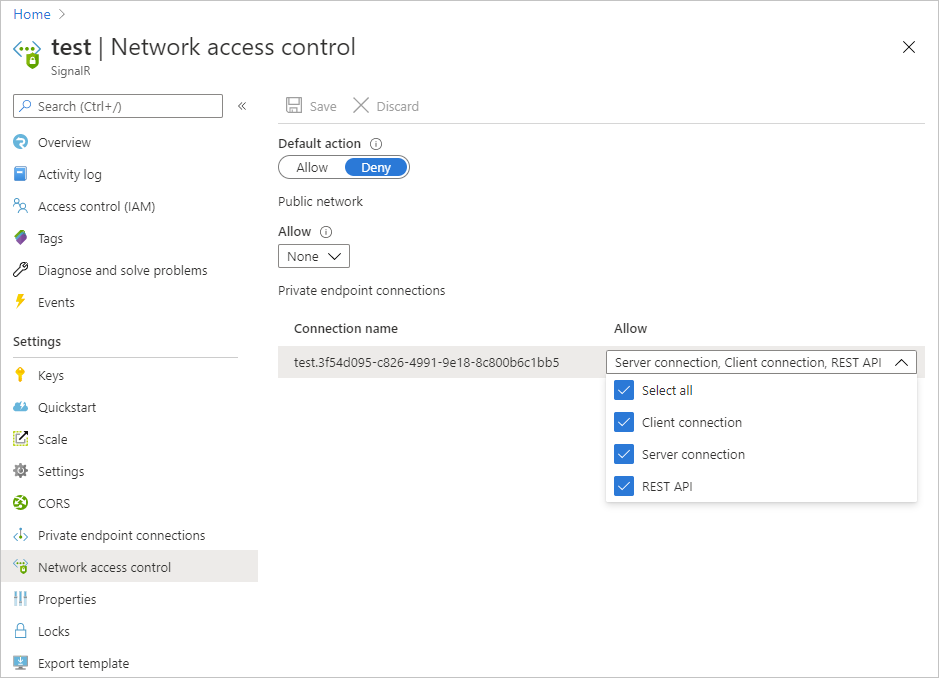

Pour modifier des règles de réseau des points de terminaison privés, sélectionnez les types de requêtes autorisés dans chaque ligne sous Connexions de points de terminaison privés.

Sélectionnez Enregistrer pour enregistrer vos modifications.

Étapes suivantes

En savoir plus sur Azure Private Link.