Connexion à la ressource Azure SQL avec l'authentification Microsoft Entra

S’applique : Azure SQL Database

Azure SQL Managed Instance

Azure Synapse Analytics

Cet article vous montre comment utiliser l’authentification Microsoft Entra pour la connexion avec Azure SQL Database, Azure SQL Managed Instance et Azure Synapse Analytics.

Prérequis

Pour vous connecter à votre ressource Azure SQL, vous devez avoir configuré l’authentification Microsoft Entra pour votre ressource.

Pour vérifier que l’administrateur Microsoft Entra est correctement configuré, connectez-vous à la base de données master en utilisant un compte d’administrateur Microsoft Entra.

Pour créer un utilisateur de base de données autonome basé sur Microsoft Entra, connectez-vous à la base de données avec une identité Microsoft Entra qui a accès à la base de données et doté d’au moins l’autorisation ALTER ANY USER.

Se connecter avec SSMS ou SSDT

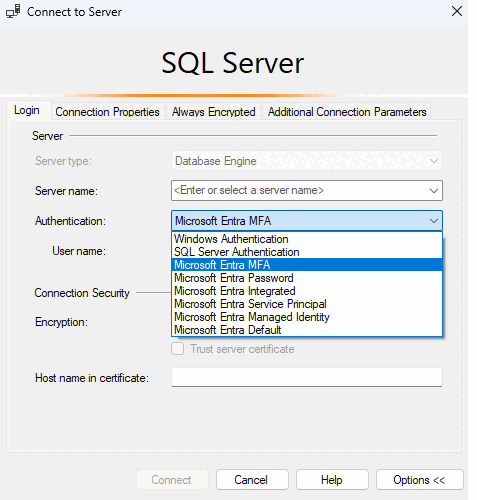

Les procédures suivantes vous montrent comment vous connecter à la base de données SQL avec une identité Microsoft Entra en utilisant SQL Server Management Studio (SSMS) ou SQL Server Database Tools (SSDT).

Microsoft Entra intégré

Utilisez cette méthode lorsque vous souhaitez vous connecter à l'aide de vos informations d'identification Windows qui sont fédérées dans Microsoft Entra ID. Pour plus d’informations, consultez la Authentification unique transparente de Microsoft Entra.

Démarrez SSMS ou SSDT et dans l'onglet Connexion de la boîte de dialogue Connexion au serveur (ou Connexion au moteur de base de données) :

- Indiquez le nom du serveur au format

<server-name>.database.windows.net. - Pour l'authentification, sélectionnez Microsoft Entra Integrated. Il n’est pas nécessaire de saisir un mot de passe, car vos informations d’identification existantes sont fournies pour la connexion.

- Pour le chiffrement, sélectionnez Strict (SQL Server 2022 et Azure SQL) qui doivent être utilisés pour se connecter aux ressources Azure SQL.

- Indiquez le nom du serveur au format

Sous l’onglet Propriétés de connexion, dans le champ Se connecter à la base de données , tapez le nom de la base de données utilisateur à laquelle vous souhaitez vous connecter.

Mot de passe Microsoft Entra

Utilisez cette méthode lors de la connexion avec un nom de principal Microsoft Entra à l’aide du domaine managé Microsoft Entra. Vous pouvez également l’utiliser pour des comptes fédérés sans accéder au domaine, par exemple, lorsque vous travaillez à distance.

Utilisez cette méthode pour authentifier auprès de la base de données dans SQL Database ou SQL Managed Instance des utilisateurs d’identité uniquement cloud Microsoft Entra, ou des personnes utilisant des identités hybrides Microsoft Entra. Cette méthode prend en charge les utilisateurs désireux d’utiliser leurs informations d’identification Windows, mais dont l’ordinateur local n’est pas joint au domaine (par exemple, à l’aide d’un accès à distance). Dans ce cas, un utilisateur Windows peut indiquer ses compte de domaine et mot de passe, et s’authentifier auprès de la base de données dans SQL Database, SQL Managed Instance ou Azure Synapse.

Démarrez SSMS ou SSDT et dans l'onglet Connexion de la boîte de dialogue Connexion au serveur (ou Connexion au moteur de base de données) :

- Indiquez le nom du serveur au format

<server-name>.database.windows.net. - Pour l'authentification, sélectionnez Microsoft Entra Password.

- Dans la zone Nom d’utilisateur, tapez votre nom d’utilisateur Microsoft Entra au format

username@domain.com. Les noms d’utilisateur doivent être un compte à partir de Microsoft Entra ID ou d’un compte à partir d’un domaine managé ou fédéré avec Microsoft Entra ID. - Dans la zone Mot de passe, tapez votre mot de passe utilisateur pour le compte Microsoft Entra ou le compte de domaine managé/fédéré.

- Pour le chiffrement, sélectionnez Strict (SQL Server 2022 et Azure SQL) qui doivent être utilisés pour se connecter aux ressources Azure SQL.

- Indiquez le nom du serveur au format

Sous l’onglet Propriétés de connexion, dans le champ Se connecter à la base de données , tapez le nom de la base de données utilisateur à laquelle vous souhaitez vous connecter.

Microsoft Entra ADG

Utilisez cette méthode pour une authentification interactive avec authentification multifacteur (ADG), et avec le mot de passe demandé de manière interactive. Cette méthode peut être utilisée pour s'authentifier auprès des bases de données dans SQL Database, SQL Managed Instance et Azure Synapse pour les utilisateurs d’identité uniquement cloud Microsoft Entra, ou les personnes utilisant des identités hybrides Microsoft Entra.

Les étapes suivantes montrent comment se connecter en utilisant l'authentification multifacteur dans la dernière version de SSMS.

Pour vous connecter à l’aide de l’authentification multifacteur, dans la boîte de dialogue Se connecter au serveur dans SSMS, sélectionnez Microsoft Entra ADG.

Renseignez la zone Nom du serveur avec le nom de votre serveur. Remplissez le champ Nom d’utilisateur avec vos identifiants Microsoft Entra, au format

user_name@domain.com.

Sélectionnez Connecter.

Lorsque la boîte de dialogue Se connecter à votre compte s’affiche, elle doit être préremplies avec le Nom d’utilisateur que vous avez fourni à l’étape 2. Aucun mot de passe n’est requis si un utilisateur fait partie d’un domaine fédéré avec Microsoft Entra ID.

Vous serez invité à vous authentifier à l’aide de l’une des méthodes configurées en fonction du paramètre d’administrateur d’authentification multifacteur.

Lorsque la vérification est terminée, SSMS se connecte normalement à condition que les informations d’identification soient valides et qu’un accès au pare-feu soit possible.

Principal de service Microsoft Entra

Utilisez cette méthode pour vous authentifier auprès de la base de données dans SQL Database ou SQL Managed Instance avec des principaux de service Microsoft Entra (applications Microsoft Entra). Pour plus d’informations, consultez Principal de service Microsoft Entra avec Azure SQL.

Microsoft Entra - Identité managée

Utilisez cette méthode pour vous authentifier auprès de la base de données dans SQL Database ou SQL Managed Instance avec des identités managées Microsoft Entra. Pour plus d’informations, consultez Identités managées dans Microsoft Entra pour Azure SQL.

Microsoft Entra par défaut

L’option d'authentification par défaut de Microsoft Entra ID permet l’authentification par le biais de mécanismes sans mot de passe et non interactifs, y compris les identités gérées.

Connexion à partir d'applications clientes

Les procédures suivantes vous montrent comment se connecter à une instance SQL Database avec une identité Microsoft Entra à partir d’une application cliente. Il ne s’agit pas d’une liste complète des méthodes d’authentification utilisable avec une identité Microsoft Entra. Pour plus d’informations, consultez Se connecter à Azure SQL avec l’authentification Microsoft Entra et SqlClien.

Configurer vos applications clientes

Remarque

System.Data.SqlClient utilise la Bibliothèque d'authentification Active Directory Azure (ADAL), qui est obsolète. Si vous utilisez l’espace de noms System.Data.SqlClient pour l’authentification Microsoft Entra, migrez les applications vers Microsoft.Data.SqlClient et la bibliothèque d’authentification Microsoft (MSAL). Pour comprendre les méthodes de connexion disponibles dans .NET, consultez Se connecter à Azure SQL avec l’authentification Microsoft Entra et SqlClient.

Si vous souhaitez continuer à utiliser ADAL.DLL dans vos applications, vous pouvez utiliser les liens de cette section pour installer les derniers pilotes ODBC et OLE DB, tous les deux contenant la dernière bibliothèque ADAL.DLL.

Sur toutes les machines clientes à partir desquelles vos applications ou utilisateurs se connectent à SQL Database ou Azure Synapse Analytics à l’aide d’identités Microsoft Entra, vous devez installer le logiciel suivant :

- .NET Framework 4.6 ou ultérieur.

- Bibliothèque d’authentification Microsoft (MSAL) ou bibliothèque d’authentification Microsoft pour SQL Server (ADAL.DLL). Les liens pour installer les derniers pilotes SSMS, ODBC et OLE DB qui contiennent la bibliothèque ADAL.DLL sont disponibles ici :

Vous pouvez répondre à ces exigences en procédant comme suit :

- L’installation de la dernière version de SQL Server Management Studio ou SQL Server Data Tools respecte la configuration requise de .NET Framework 4.6.

- SSMS installe la version x86 de ADAL.DLL.

- SSDT installe la version amd64 de ADAL.DLL.

- La dernière version de Visual Studio dans les Téléchargements Visual Studio respecte la configuration requise de .NET Framework 4.6, mais n’installe pas la version amd64 nécessaire de ADAL.DLL.

Authentification intégrée Microsoft Entra

Pour utiliser l’authentification Windows intégrée, l’Active Directory de votre domaine doit être fédéré avec Microsoft Entra ID, ou doit être un domaine géré qui est configuré pour une authentification unique transparente pour le passage ou l’authentification par hachage de mot de passe. Pour plus d’informations, consultez la Authentification unique transparente de Microsoft Entra.

Votre application cliente (ou un service) se connectant à la base de données doit être en cours d’exécution sur un ordinateur joint au domaine dont les informations d’identification de domaine sont celles d’un utilisateur.

Pour une connexion à une base de données à l’aide de l’authentification intégrée et d’une identité Microsoft Entra, le mot clé d’authentification Authentication dans la chaîne de connexion de base de données doit avoir la valeur Active Directory Integrated. Remplacez <server_name> par le nom de votre serveur logique. L’exemple de code C# suivant utilise ADO .NET.

string ConnectionString = @"Data Source=<server-name>.database.windows.net; Authentication=Active Directory Integrated; Initial Catalog=testdb;";

SqlConnection conn = new SqlConnection(ConnectionString);

conn.Open();

Le mot clé de la chaîne de connexion Integrated Security=True n’est pas pris en charge pour la connexion à la base de données Azure SQL. Lorsque vous établissez une connexion ODBC, vous devez supprimer les espaces et définir l’authentification sur ActiveDirectoryIntegrated.

Authentification par mot de passe Microsoft Entra

Pour se connecter à une base de données à l’aide de comptes utilisateurs d’identités uniquement sur cloud Microsoft Entra, ou d'identités hybrides Microsoft Entra, le mot-clé d’authentification doit être défini sur Active Directory Password. La chaîne de connexion doit contenir les mots clés et valeurs d’ID utilisateur/UID et de mot de passe/PWD. Remplacez <server_name>, <email_address> et <password> par les valeurs appropriées. L’exemple de code C# suivant utilise ADO .NET.

string ConnectionString =

@"Data Source=<server-name>.database.windows.net; Authentication=Active Directory Password; Initial Catalog=testdb; UID=<email_address>; PWD=<password>";

SqlConnection conn = new SqlConnection(ConnectionString);

conn.Open();

Pour en savoir plus sur les méthodes d’authentification de Microsoft Entra, utilisez les exemples de code de démonstration disponibles sur Microsoft Entra authentication GitHub Demo.

Jeton d’accès Microsoft Entra ID

Cette méthode d’authentification permet à des services de niveau intermédiaire d’obtenir des Jetons web JSON (JWT) pour se connecter à la base de données dans SQL Database, SQL Managed Instance ou Azure Synapse en obtenant un jeton de Microsoft Entra ID. Cette méthode autorise divers scénarios d’application incluant des identités de service, des principaux de service et des applications utilisant une authentification basée sur des certificats. Vous devez effectuer quatre étapes de base pour utiliser l’authentification par jeton Microsoft Entra :

- Inscrivez votre application auprès de Microsoft Entra ID et obtenez l’ID client de votre code.

- Créez un utilisateur de base de données représentant l’application (comme décrit dans la section Créer des utilisateurs contenus mappés à la section Identités Microsoft Entra.)

- Créez un certificat sur l’ordinateur client qui exécute l’application.

- Ajoutez le certificat en tant que clé pour votre application.

Exemple de chaîne de connexion. Remplacez <server-name> par le nom de votre serveur logique :

string ConnectionString = @"Data Source=<server-name>.database.windows.net; Initial Catalog=testdb;";

SqlConnection conn = new SqlConnection(ConnectionString);

conn.AccessToken = "Your JWT token";

conn.Open();

Pour plus d’informations, consultez le Blog de sécurité de SQL Server. Pour plus d’informations sur l’ajout de certificat, consultez Bien démarrer avec l’authentification par certificat dans Microsoft Entra ID.

Authentification multi-facteur Microsoft Entra

L’authentification multifacteur Microsoft Entra est une méthode d’authentification prise en charge pour tous les outils SQL. Pour plus d’informations sur l’authentification programmatique auprès de Microsoft Entra ID, consultez la vue d’ensemble de la bibliothèque d’authentification Microsoft (MSAL).

sqlcmd

Les instructions suivantes se connectent à l’aide de la version 13.1 de sqlcmd. Télécharger Utilitaires de ligne de commande Microsoft 14.0 pour SQL Server.

Remarque

sqlcmd avec la commande -G ne fonctionne pas avec les identités système et nécessite une connexion du principal de l’utilisateur.

sqlcmd -S <database or datawarehouse name>.<server-name>.database.windows.net -G

sqlcmd -S <database or datawarehouse name>.<server-name>.database.windows.net -U adrian@contoso.com -P <password> -G -l 30

Connexion à l’éditeur de requête dans le portail Azure pour (Azure SQL Database)

Pour plus d’informations sur l’éditeur de requêtes du portail Azure pour la base de données Azure SQL, consultez Démarrage rapide : utiliser l’éditeur de requêtes du portail Azure pour interroger la base de données Azure SQL.

Sur le portail Azure, accédez à votre base de données SQL. Par exemple, consultez votre tableau de bord Azure SQL.

Sur le portail Azure, dans le menu de gauche de la page Vue d’ensemble de votre base de données SQL, sélectionnez Éditeur de requêtes.

Dans l’écran de connexion, sous Bienvenue dans l’éditeur de requêtes SQL Database, sélectionnez Continuer en tant <qu’utilisateur ou ID de groupe>.

Contenu connexe

- Configurer SQL Database, SQL Managed Instance et Azure Synapse Analytics pour autoriser l'accès aux bases de données

- Principaux

- Rôles de bases de données

- Règles de pare-feu IP Azure SQL Database et Azure Synapse

- Créer des utilisateurs invités Microsoft Entra et les définir comme administrateur Microsoft Entra

- Tutoriel : Créer des utilisateurs Microsoft Entra à l’aide d’applications Microsoft Entra