Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

S’applique :Azure SQL Database

Azure SQL Managed Instance

Azure Synapse Analytics

L’option Découverte et classification des données est conçue pour Azure SQL Database, Azure SQL Managed Instance et Azure Synapse Analytics. Elle offre des fonctionnalités de base pour la découverte, la classification, l’étiquetage et le signalement des données sensibles dans vos bases de données.

Vos données les plus sensibles peuvent inclure des informations commerciales, financières, médicales ou personnelles. Elles peuvent servir d’infrastructure pour :

- Contribuer à respecter les normes en matière de confidentialité des données et d’exigences pour la conformité réglementaire.

- Différents scénarios de sécurité, comme la supervision (audit) de l’accès à des données sensibles

- Contrôler l’accès et renforcer la sécurité des bases de données contenant des données sensibles.

Remarque

Pour plus d’informations sur SQL Server local, consultez Découverte et classification de données SQL.

Conseil

La protection d’accès basée sur l’étiquette à l’aide de stratégies Protection des données Microsoft Purview est désormais en préversion. Pour plus d’informations, consultez Activation du contrôle d’accès pour les données sensibles à l’aide de stratégies de Protection des données Microsoft Purview (préversion publique).

Présentation de Découverte et classification des données

La fonction Découverte et classification des données prend actuellement en charge les fonctionnalités suivantes :

Découverte et recommandations : Le moteur de classification analyse votre base de données et identifie les colonnes contenant des données potentiellement sensibles. Il vous offre ensuite un moyen simple d’examiner et d’appliquer la classification recommandée via le portail Azure.

Étiquetage : Vous pouvez appliquer des étiquettes de classification de sensibilité de manière permanente aux colonnes à l’aide de nouveaux attributs de métadonnées qui ont été ajoutés au moteur de base de données SQL Server. Vous pouvez ensuite utiliser ces métadonnées pour des scénarios d’audit basés sur la sensibilité.

Sensibilité du jeu de résultats de requête : La sensibilité du jeu de résultats de requête est calculée en temps réel à des fins d’audit.

Visibilité : Vous pouvez afficher l’état de classification de la base de données dans un tableau de bord détaillé dans le portail Azure. En outre, vous pouvez télécharger un rapport au format Excel pour l’utiliser à des fins de conformité et d’audit, et d’autres besoins.

Découvrir, classer et étiqueter des colonnes contenant des données sensibles

Cette section décrit les étapes pour :

- Découvrir, classer et étiqueter les colonnes qui contiennent des données sensibles dans votre base de données.

- Afficher l’état actuel de la classification de votre base de données et exporter des rapports.

La classification comprend deux attributs de métadonnées :

- Étiquettes : Les principaux attributs de classification utilisés pour définir le niveau de sensibilité des données stockées dans la colonne.

- Types d'informations : Attributs qui fournissent des informations plus granulaires sur le type des données stockées dans la colonne.

Stratégie de protection des informations

Azure SQL fournit à la fois la stratégie Information Protection SQL et la stratégie Microsoft Information Protection pour la classification des données. Vous pouvez choisir l’une ou l’autre en fonction de vos besoins.

Stratégie Information Protection SQL

La découverte et la classification des données sont fournies avec un ensemble intégré d’étiquettes de confidentialité et des types d’informations ayant une logique de découverte native dans le serveur logique SQL. Vous pouvez continuer à utiliser les étiquettes de protection disponibles dans le fichier de stratégie par défaut, ou vous pouvez personnaliser cette taxonomie. Vous pouvez définir un jeu et un classement de constructions de classification spécialement pour votre environnement.

Définir et personnaliser votre taxonomie de classification

Vous définissez et personnalisez votre taxonomie de classification dans un emplacement central pour l’ensemble de votre organisation Azure. Cet emplacement se trouve dans Microsoft Defender pour le cloud, dans le cadre de votre stratégie de sécurité. Seules les personnes disposant de droits d’administration pour le groupe d’administration racine de l’organisation peuvent effectuer cette tâche.

Dans le cadre de la gestion des stratégies, vous pouvez définir des étiquettes personnalisées, les classer et les associer à un ensemble de types d’informations. Vous pouvez également ajouter vos propres types d’informations personnalisés et les configurer avec des modèles de chaîne. Les modèles sont ajoutés à la logique de détection pour identifier ce type de données dans vos bases de données.

Pour plus d’informations, consultez Personnaliser la stratégie de protection des informations SQL dans Microsoft Defender pour le cloud (préversion).

Une fois la stratégie au niveau de l’organisation définie, vous pouvez continuer à classer les bases de données individuelles à l’aide de votre stratégie personnalisée.

Classifier la base de données en mode Stratégie Information Protection SQL

Remarque

L’exemple ci-dessous utilise Azure SQL Database, mais vous devez sélectionner le produit dans lequel vous souhaitez configurer Découverte et classification des données.

Accédez au portail Azure.

Accédez à Découverte et classification des données sous l’en-tête Sécurité du volet Azure SQL Database. L’onglet Vue d’ensemble contient un résumé de l’état actuel de la classification de la base de données. Le résumé comprend une liste détaillée de toutes les colonnes classifiées, que vous pouvez également filtrer pour afficher uniquement des parties de schéma, des types d’informations et des étiquettes spécifiques. Si vous n’avez pas encore classifié de colonne, passez à l’étape 4.

Pour télécharger un rapport au format Excel, sélectionnez Exporter dans le menu supérieur du volet.

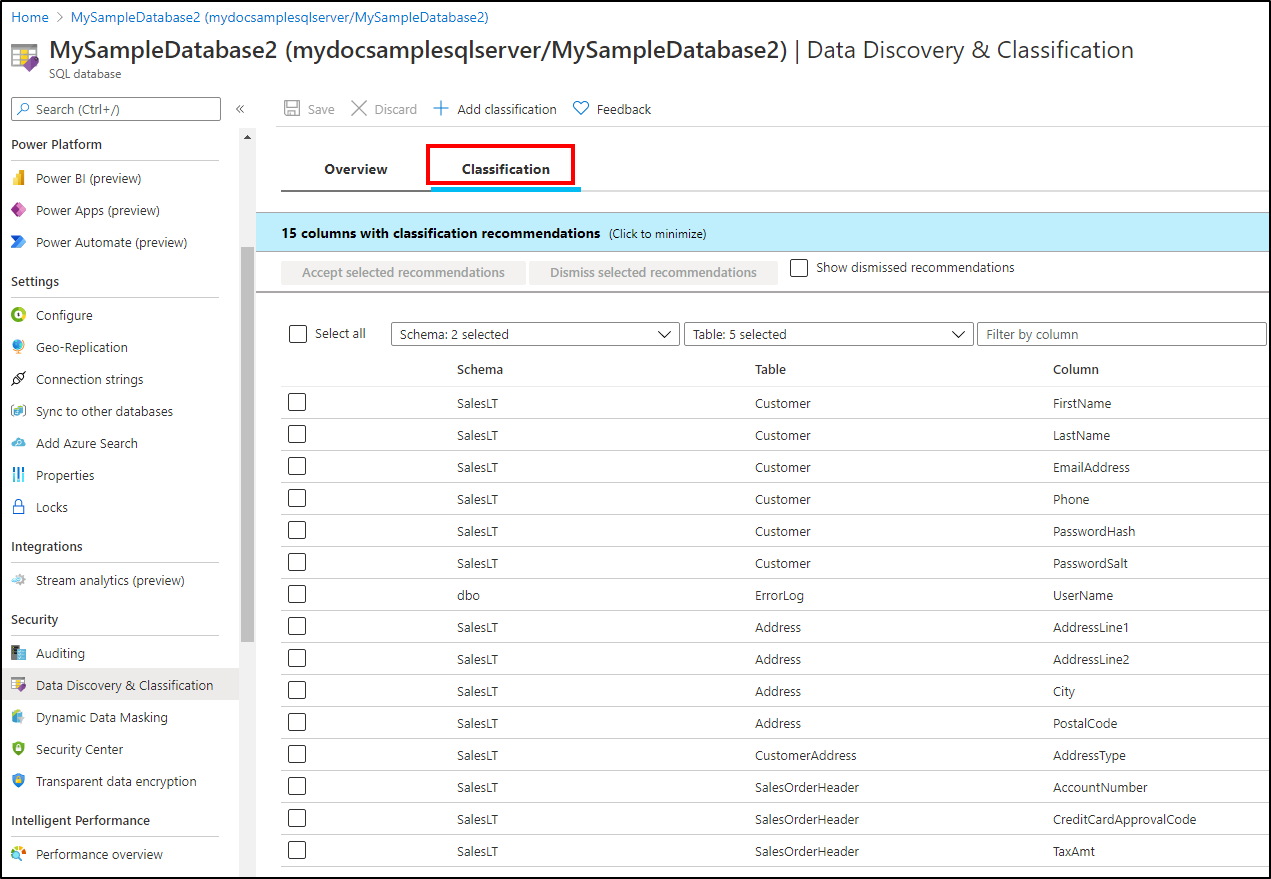

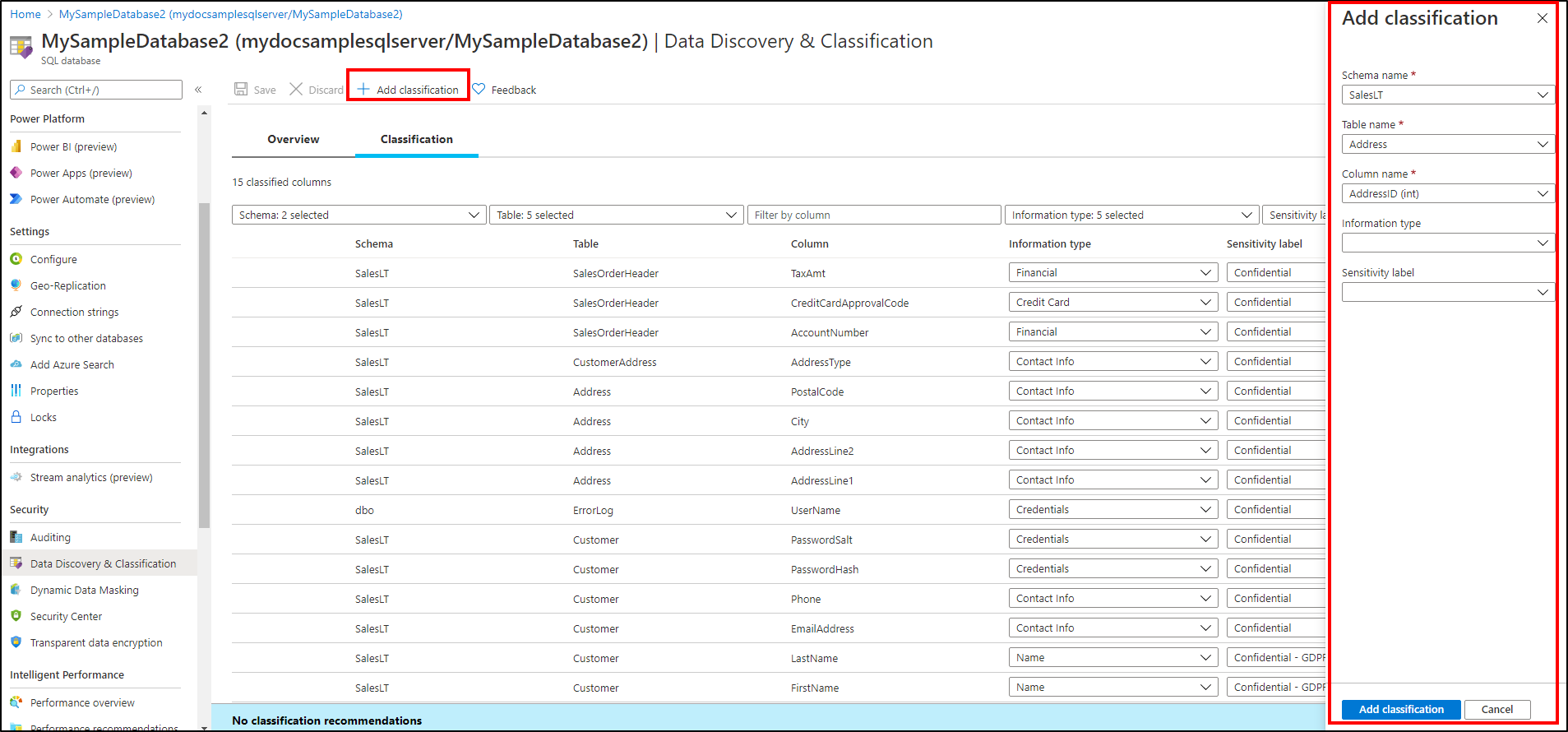

Pour commencer à classer vos données, sélectionnez l’onglet Classification de la page Découverte et classification des données.

Le moteur de classification analyse votre base de données à la recherche de colonnes contenant des données potentiellement sensibles, et il fournit une liste de classifications de colonnes recommandées.

Afficher et appliquer les recommandations de classification :

Pour afficher la liste des classifications de colonnes recommandées, sélectionnez le panneau de recommandations en bas du volet.

Pour accepter une recommandation associée à une colonne spécifique, sélectionnez la case dans la colonne de gauche de la ligne concernée. Pour marquer toutes les recommandations comme étant acceptées, activez la case à cocher la plus à gauche dans l’en-tête de table de recommandations.

Pour appliquer les recommandations sélectionnées, sélectionnez Accepter les recommandations sélectionnées.

Remarque

Le moteur de recommandation, qui effectue la recherche de données automatique et fournit des recommandations de colonne sensibles, est désactivé lorsque le mode Stratégie Protection des données Microsoft Purview est utilisé.

Vous pouvez aussi, en guise d’alternative, classifier manuellement des colonnes ou, en plus de la classification basée sur les recommandations :

Sélectionnez Ajouter une classification dans le menu en haut du volet.

Dans la fenêtre contextuelle qui apparaît, sélectionnez le schéma, la table et la colonne que vous souhaitez classifier, ainsi que l’étiquette de sensibilité et le type d’informations.

Sélectionnez Ajouter une classification en bas de la fenêtre contextuelle.

Pour terminer votre classification et étiqueter de manière permanente les colonnes de base de données avec les nouvelles métadonnées de classification, sélectionnez Enregistrer dans la page Classification.

Stratégie Protection des données Microsoft Purview

Remarque

Microsoft Information Protection (MIP) a été renommé Protection des données Microsoft Purview. Tant « MIP » que « Protection des données Microsoft Purview » sont utilisés de manière interchangeable dans ce document, mais font référence au même concept.

Les étiquettes Protection des données Microsoft Purview fournissent aux utilisateurs un moyen simple de classifier les données sensibles de manière uniforme dans les différentes applications Microsoft. Les étiquettes de confidentialité MIP sont créées et gérées dans le portail de conformité Microsoft Purview. Pour savoir comment créer et publier des étiquettes de confidentialité MIP dans le portail de conformité Microsoft Purview, consultez Créer et publier des étiquettes de confidentialité.

Conditions préalables pour passer à Stratégie Protection des données Microsoft Purview

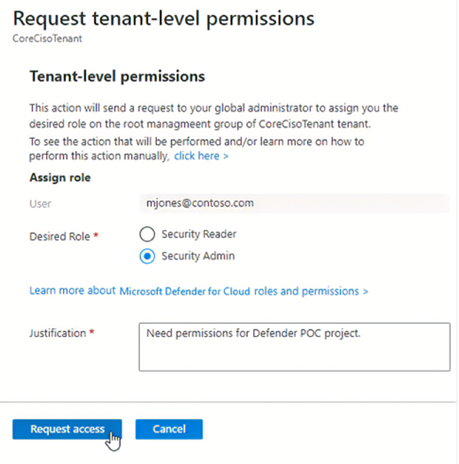

- La définition/modification de la stratégie de protection des données dans la base de données Azure SQL définit la stratégie de protection des informations respective pour toutes les bases de données sous le locataire. L’utilisateur ou le personnage doit disposer de l’autorisation Administrateur de la sécurité à l’échelle du locataire pour modifier la stratégie de protection des données de la stratégie Protection des données SQL en Stratégie MIP, ou inversement.

- L’utilisateur ou le personnage qui dispose de l’autorisation Administrateur de la sécurité à l’échelle du locataire peut appliquer la stratégie au niveau du groupe d’administration racine du locataire. Pour plus d’informations, consultez Accorder à vous-même des autorisations à l’échelle du locataire.

- Votre locataire dispose d’un abonnement Microsoft 365 actif et vous disposez d’étiquettes publiées pour l’utilisateur actuel. Pour plus d’informations, consultez Créer et configurer des étiquettes de confidentialité et leurs stratégies.

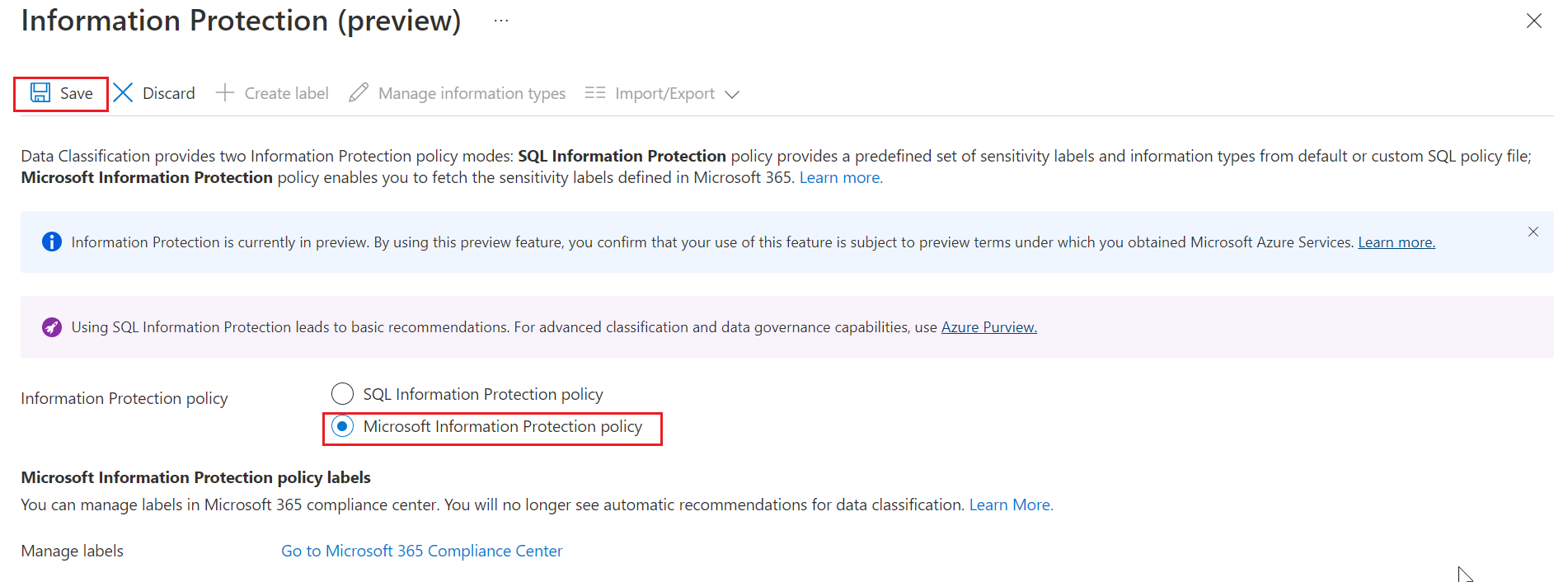

Classifier la base de données en mode Stratégie Protection des données Microsoft Purview

Accédez au portail Azure.

Accédez à votre base de données dans Azure SQL Database.

Accédez à Découverte et classification des données sous l’en-tête Sécurité du volet de la base de données.

Pour sélectionner Stratégie de Microsoft Information Protection, sélectionnez l’onglet Vue d’ensemble, puis sélectionnez Configurer.

Sélectionnez Stratégie de Microsoft Information Protection dans les options Stratégie de protection des informations, puis sélectionnez Enregistrer.

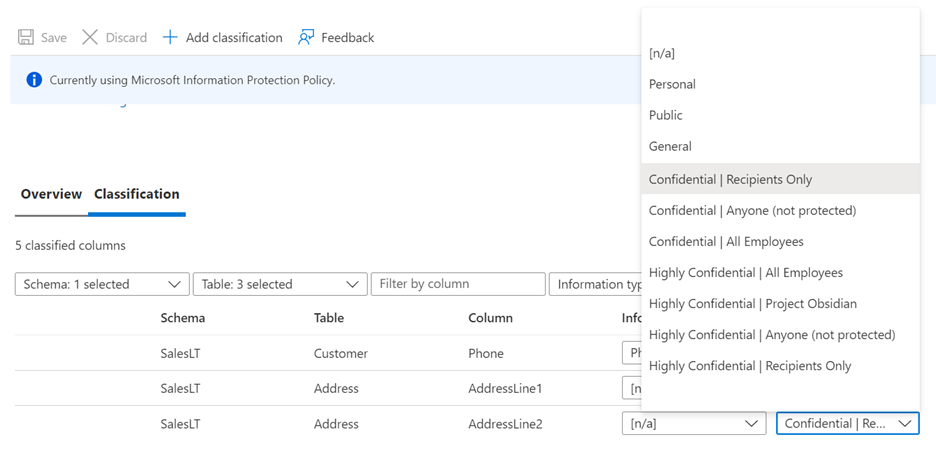

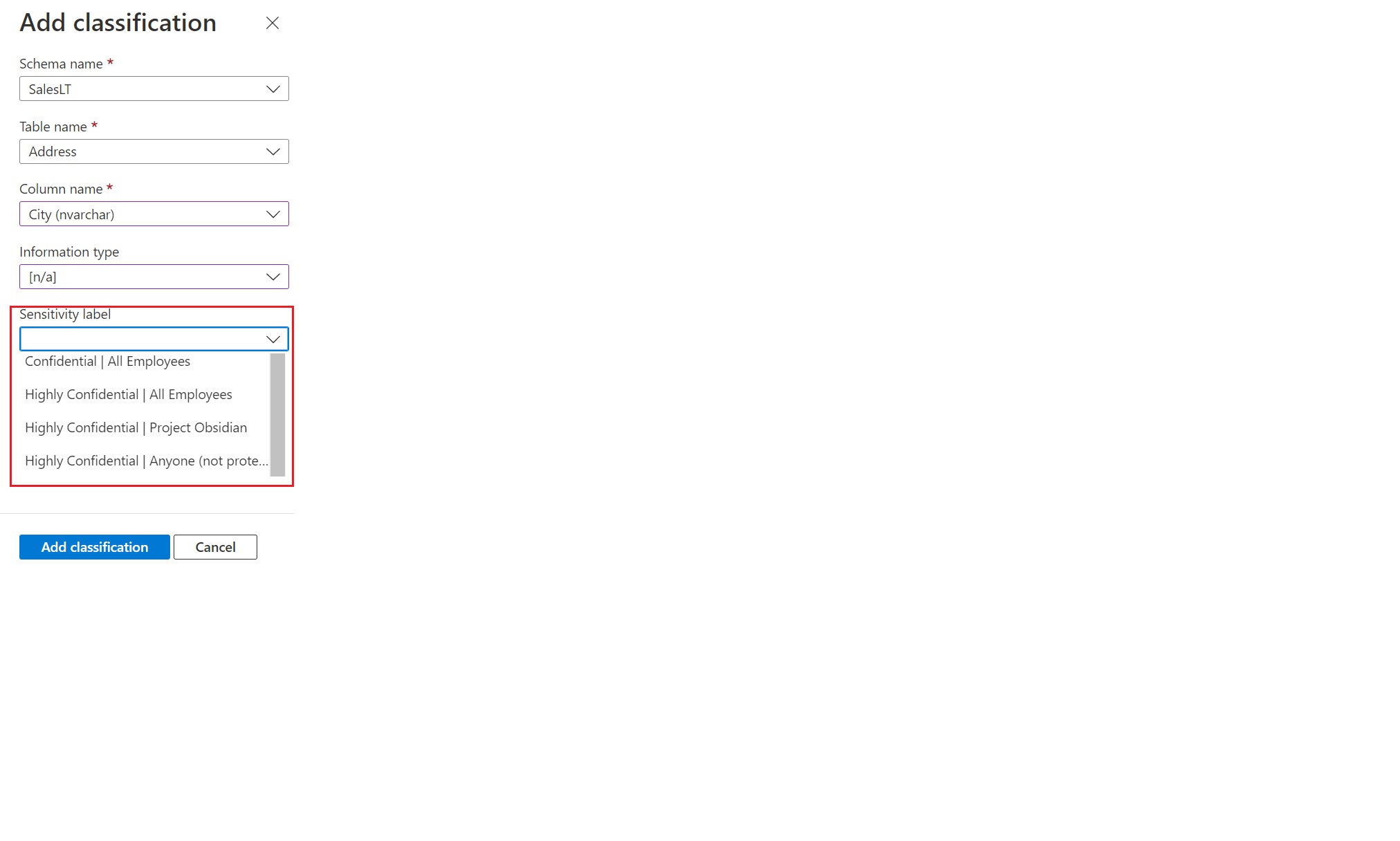

Si vous accédez à l’onglet Classification ou sélectionnez Ajouter une classification, les étiquettes de confidentialité Microsoft 365 s’afficheront dans la liste déroulante Étiquettes de confidentialité.

Le type des informations est

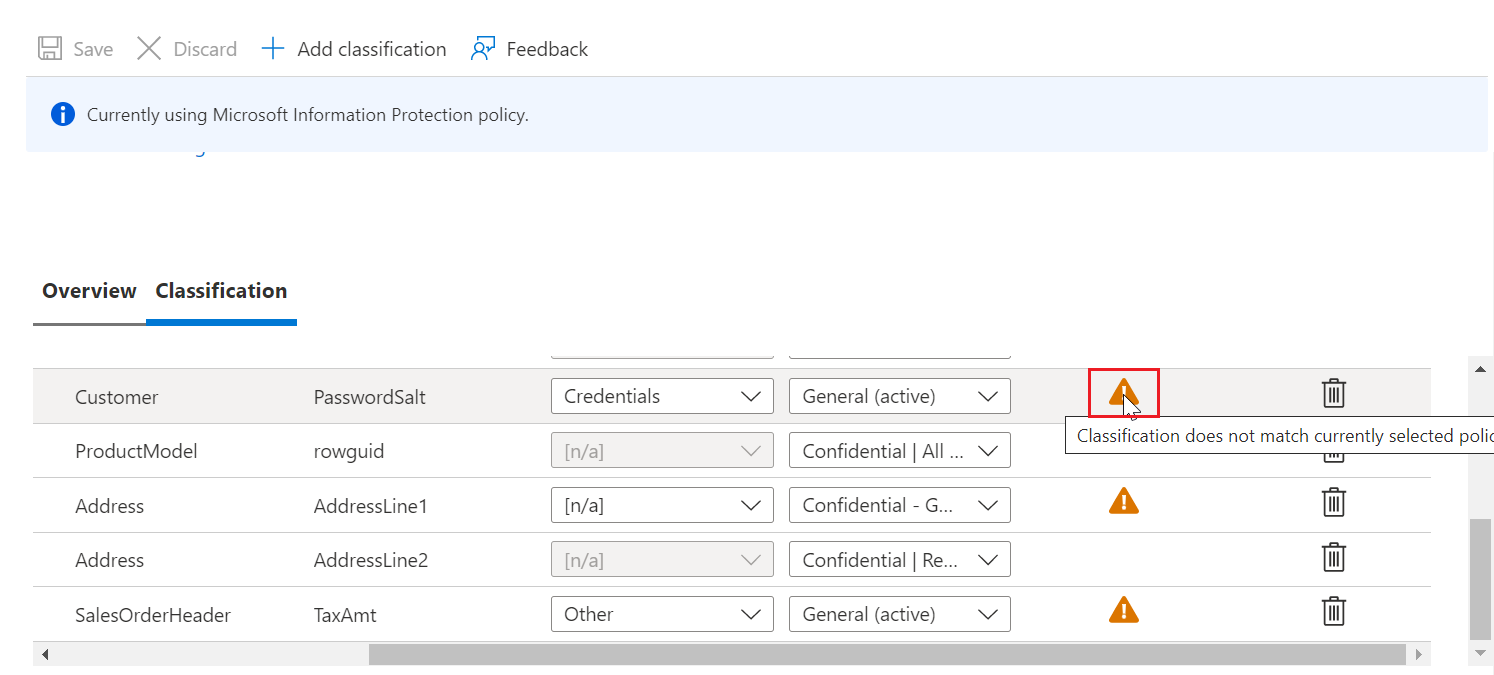

[n/a]tant que vous êtes en mode Stratégie MIP, et tant que la découverte automatique des données et les recommandations restent désactivées.Une icône d’avertissement peut s’afficher sur une colonne déjà classifiée si celle-ci a été classifiée à l’aide d’une stratégie de protection des informations autre que celle actuellement active. Par exemple, si la colonne a été classifiée avec une étiquette à l’aide d’une stratégie Information Protection SQL et que vous êtes maintenant en mode Stratégie Microsoft Information Protection. Vous verrez une icône d'avertissement dans cette colonne. Cette icône d'avertissement n’indique pas un problème. Elle est utilisée uniquement à titre informatif.

Activation du contrôle d’accès pour les données sensibles à l’aide de stratégies de Protection des données Microsoft Purview (préversion publique)

Azure SQL Database prend en charge la possibilité d’appliquer le contrôle d’accès sur les colonnes avec des données sensibles étiquetées à l’aide d’étiquettes de confidentialité Protection des données Microsoft Purview (MIP) à l’aide de stratégies d’accès Protection des données Microsoft Purview.

Les stratégies d'accès dans Purview permettent aux organisations de protéger les données sensibles entre leurs sources de données. Ils permettent aux personnes telles que les administrateurs de sécurité/conformité d’entreprise de configurer et d’appliquer des actions de contrôle d’accès sur des données sensibles dans leurs bases de données, ce qui garantit que les données sensibles ne sont pas accessibles par des utilisateurs non autorisés pour une étiquette de confidentialité particulière. Les stratégies d’accès Purview sont appliquées au niveau des colonnes pour la base de données Azure SQL, protégeant ainsi les données sensibles sans bloquer l’accès aux colonnes de données non sensibles dans les tables de base de données.

Pour configurer et appliquer des stratégies d’accès Purview, l’utilisateur doit disposer d’une licence Microsoft 365 valide, et la base de données doit être inscrite dans la carte de données Purview et analysée, afin que les étiquettes de confidentialité MIP soient affectées par Purview aux colonnes de base de données contenant des données sensibles. Une fois que les étiquettes de confidentialité sont affectées, l’utilisateur peut configurer des stratégies d’accès Purview pour appliquer des actions de refus sur des colonnes de base de données avec une étiquette de confidentialité spécifique, en limitant l’accès aux données sensibles de ces colonnes à un utilisateur ou un groupe d’utilisateurs autorisés uniquement.

Configurer et activer la stratégie d’accès dans Purview pour la base de données Azure SQL

Suivez la liste des étapes ci-dessous pour configurer et utiliser des stratégies d’accès Purview pour Azure SQL Database :

- Vérifiez que vous disposez des prérequis de licence requis pour Microsoft 365 et Purview.

- Définir des rôles d’utilisateur et des autorisations pour vos utilisateurs.

- Créer des étiquettes de confidentialité ou étendre des étiquettes existantes d’Azure Purview vers Azure SQL Database. Veillez également à publier les étiquettes de confidentialité pour les utilisateurs requis dans votre organisation.

- Inscrivez et analysez votre base de données Azure SQL pour appliquer automatiquement des étiquettes de confidentialité.

- Créez et configurez la stratégie de contrôle d'accès dans la base de données Azure SQL.

Une fois la stratégie d’accès configurée et publiée dans Purview, toute tentative effectuée par un utilisateur non autorisé pour exécuter une requête T-SQL pour accéder aux colonnes d’une base de données SQL avec une étiquette de confidentialité limitée à la stratégie échoue. Si la même requête n’inclut pas de colonnes sensibles, la requête réussit.

Limites

Lors de la création d’un géo-réplica ou d’une copie de base de données, les étiquettes de confidentialité affectées aux colonnes de la base de données primaire ne circulent pas automatiquement vers la nouvelle base de données/secondaire, et les stratégies de contrôle d’accès Purview ne s’appliquent pas automatiquement à la nouvelle base de données/secondaire. Pour activer le contrôle d’accès sur la nouvelle base de données/secondaire, inscrivez-le et analysez-le séparément dans Purview. Configurez ensuite toutes les stratégies d’accès pour inclure également la nouvelle base de données/secondaire.

Audit de l’accès aux données sensibles

Un aspect important de la classification est la possibilité de superviser l’accès aux données sensibles.

L’audit Azure SQL a été amélioré pour inclure un nouveau champ nommé data_sensitivity_information dans le journal d’audit. Ce champ enregistre les classifications (étiquettes) de sensibilité des données retournées par une requête. Voici un exemple :

Voici les activités qui peuvent être auditées à l’aide des informations de sensibilité :

- MODIFIER LA TABLE ... SUPPRIMER LA COLONNE

- BULK INSERT

- SELECT

- Suppression

- INSERT

- MERGE

- UPDATE

- UPDATETEXT

- WRITETEXT

- TABLE DÉBARQUÉE

- BACKUP

- DBCC CloneDatabase

- SÉLECTIONNER DANS

- INSÉRER DANS EXEC

- TRUNCATE TABLE

- DBCC SHOW_STATISTICS (commande SQL Server pour afficher les statistiques de base de données)

- sys.dm_db_stats_histogram

Utilisez sys.fn_get_audit_file pour retourner des informations à partir d’un fichier d’audit stocké dans un compte de stockage Azure.

Autorisations

Ces rôles intégrés peuvent lire la classification des données d’une base de données :

- Propriétaire

- Lecteur

- Contributeur

- Gestionnaire de sécurité SQL

- Administrateur de l'accès utilisateur

Voici les actions requises pour lire la classification des données d’une base de données :

- Microsoft.Sql/servers/databases/currentSensitivityLabels/*

- Microsoft.Sql/servers/databases/recommendedSensitivityLabels/*

- Microsoft.Sql/servers/databases/schemas/tables/columns/sensitivityLabels/*

Ces rôles intégrés peuvent modifier la classification des données d’une base de données :

- Propriétaire

- Contributeur

- Gestionnaire de sécurité SQL

Voici l’action requise pour modifier la classification des données d’une base de données :

- Microsoft.Sql/servers/databases/schemas/tables/columns/sensitivityLabels/*

En savoir plus sur les autorisations en fonction du rôle dans Azure RBAC.

Remarque

Les rôles intégrés Azure SQL dans cette section s’appliquent à un pool SQL dédié (anciennement SQL DW) mais ne sont pas disponibles pour les pools SQL dédiés et d’autres ressources SQL dans les espaces de travail Azure Synapse. Pour les ressources SQL dans les espaces de travail Azure Synapse, utilisez les actions disponibles pour la classification des données afin de créer des rôles Azure personnalisés selon vos besoins en matière d’étiquetage. Pour plus d’informations sur les opérations du fournisseurMicrosoft.Synapse/workspaces/sqlPools, consultez Microsoft.Synapse.

Gérer les classifications

Vous pouvez utiliser T-SQL, une API REST ou PowerShell pour gérer les classifications.

Utiliser T-SQL

Vous pouvez utiliser T-SQL pour ajouter/supprimer des classifications de colonne, ainsi que pour récupérer toutes les classifications pour la base de données entière.

Remarque

Quand vous utilisez T-SQL pour gérer les étiquettes, aucune validation n’est effectuée pour vérifier que les étiquettes que vous ajoutez à une colonne existent dans la stratégie de protection des informations de l’organisation (ensemble des étiquettes qui apparaissent dans les recommandations du portail). C’est donc à vous de valider.

Pour plus d’informations sur l’utilisation de T-SQL pour les classifications, consultez les références suivantes :

- Pour ajouter/mettre à jour la classification d’une ou plusieurs colonnes : ADD SENSITIVITY CLASSIFICATION

- Pour supprimer la classification d’une ou plusieurs colonnes : DROP SENSITIVITY CLASSIFICATION

- Pour voir toutes les classifications sur la base de données : sys.sensitivity_classifications

Utiliser des cmdlets PowerShell

Gérez les classifications et les recommandations pour Azure SQL Database et Azure SQL Managed Instance à l'aide de PowerShell.

Cmdlets PowerShell pour Azure SQL Database

- Get-AzSqlDatabaseSensitivityClassification

- Set-AzSqlDatabaseSensitivityClassification

- Remove-AzSqlDatabaseSensitivityClassification

- Get-AzSqlDatabaseSensitivityRecommendation

- enable-AzSqlDatabaseSensitivityRecommendation

- Disable-AzSqlDatabaseSensitivityRecommendation

Cmdlets PowerShell pour Azure SQL Managed Instance

- Get-AzSqlInstanceDatabaseSensitivityClassification

- Set-AzSqlInstanceDatabaseSensitivityClassification

- Remove-AzSqlInstanceDatabaseSensitivityClassification

- Get-AzSqlInstanceDatabaseSensitivityRecommendation

- Enable-AzSqlInstanceDatabaseSensitivityRecommendation

- Disable-AzSqlInstanceDatabaseSensitivityRecommendation

Utiliser l’API REST

Vous pouvez utiliser l’API REST pour gérer par programme les classifications et les recommandations. L’API REST publiée prend en charge les opérations suivantes :

- Créer ou mettre à jour : Crée ou met à jour l’étiquette de sensibilité de la colonne spécifiée.

- Supprimer : Supprime l’étiquette de sensibilité de la colonne spécifiée.

- Désactiver les recommandations : Désactive les recommandations de sensibilité sur la colonne spécifiée.

- Activer une recommandation : Active les recommandations de sensibilité sur la colonne spécifiée. (Les recommandations sont activées par défaut sur toutes les colonnes.)

- Obtenir : Obtient l’étiquette de sensibilité de la colonne spécifiée.

- Afficher la liste actuelle par base de données : Obtient les étiquettes de sensibilité actuelles de la base de données spécifiée.

- Liste recommandée par base de données : Obtient les étiquettes de sensibilité recommandées pour la base de données spécifiée.

Récupérer les métadonnées de classification à l’aide de pilotes SQL

Vous pouvez utiliser les pilotes SQL suivants pour récupérer les métadonnées de classification :

- Microsoft.Data.SqlClient

- Pilote ODBC

- Pilote OLE DB

- Pilote JDBC

- Pilotes Microsoft SQL Server pour PHP

Questions fréquentes (FAQ) - Fonctionnalités de classification avancées

Question : Microsoft Purview remplacera-t-il la fonctionnalité Découverte et classification des données SQL ou celle-ci sera-t-elle bientôt mise hors service ? Réponse : Nous continuons à prendre en charge la fonctionnalité Découverte et classification des données SQL et vous encourageons à adopter Microsoft Purview, qui offre des fonctionnalités plus riches en termes de classification avancée et de gouvernance des données. Si nous décidons de retirer un service, une fonctionnalité, une API ou une référence SKU, vous recevrez des notifications préalables indiquant comment opérer une migration ou une transition. Pour plus d’informations, consultez les stratégies de cycle de vie Microsoft.

Étapes suivantes

- Vous pouvez configurer l’audit Azure SQL pour effectuer la surveillance et l’audit de l’accès à vos données sensibles classifiées.

- Pour une présentation incluant la découverte et la classification des données, consultez Découverte, classification, étiquetage et protection des données SQL | Données exposées.

- Pour classifier vos bases de données Azure SQL et Azure Synapse Analytics avec des étiquettes Microsoft Purview à l’aide de commandes T-SQL, consultez Classifier vos données Azure SQL à l’aide d’étiquettes Microsoft Purview.