Prise en main du masquage des données dynamiques de base de données SQL dans le portail Azure

S’applique à Azure SQL Database

Cet article vous montre comment implémenter le masquage des données dynamiques avec le portail Azure. Vous pouvez également implémenter le masquage de données dynamique avec les applets de commande Azure SQL Database ou l’API REST.

Notes

Cette fonctionnalité ne peut pas être définie à l'aide de SQL Managed Instance (utilisez PowerShell ou l'API REST). Pour plus d’informations, consultez Dynamic Data Masking.

Activez le masquage des données dynamiques

Lancez le portail Azure à l’adresse https://portal.azure.com.

Accédez à votre ressource de base de données sur le Portail Azure.

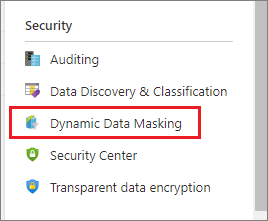

Sélectionnez le volet Dynamic Data Masking dans la section Sécurité.

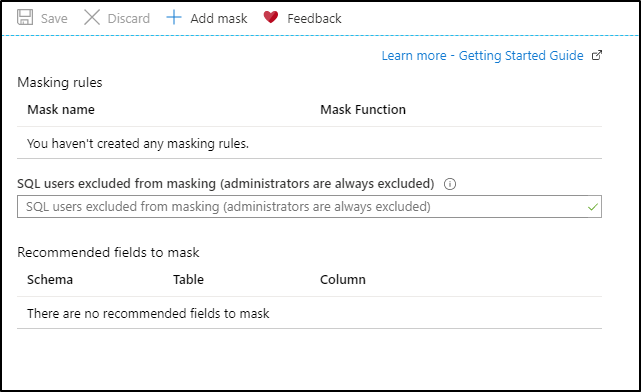

Dans la page de configuration Masquage des données dynamiques, certaines colonnes de base de données ont été indiquées par le moteur de recommandations pour le masquage. Pour accepter les recommandations, cliquez simplement sur Ajouter un masque pour une ou plusieurs colonnes et un masque est créé en fonction du type par défaut pour cette colonne. Vous pouvez modifier la fonction de masquage en cliquant sur la règle de masquage et en modifiant le format du champ de masquage pour un format différent de votre choix. N'oubliez pas de cliquer sur Enregistrer pour enregistrer vos paramètres.

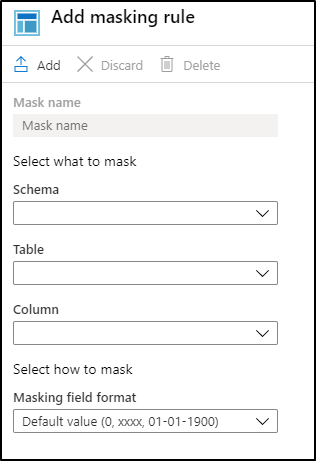

Pour ajouter un masque pour une colonne de votre base de données, au sommet de la page de configuration Dynamic Data Masking, cliquez sur Ajouter un masque pour ouvrir la page de configuration Ajouter une règle de masquage.

Sélectionnez le Schéma, la Table et la Colonne pour définir les champs désignés qui seront masqués.

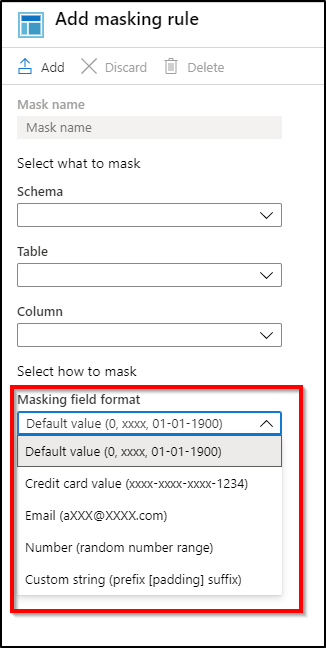

Sélectionnez le mode de masquage dans la liste des catégories de masquage des données sensibles.

Cliquez sur Ajouter sur la page des règles de masquage pour mettre à jour l'ensemble des règles de la stratégie de masquage dynamique des données.

Saisissez les utilisateurs authentifiés SQL ou les identités authentifiées de Microsoft Entra ID (anciennement Azure Active Directory) qui doivent être exclus du masquage et qui ont accès aux données sensibles non masquées. La liste d'utilisateurs doit être délimitée par des points-virgules. Les utilisateurs disposant de privilèges administrateur ont toujours accès aux données d'origine non masquées.

Conseil

Pour que la couche d'application puisse afficher des données sensibles aux utilisateurs d'application privilégiés, ajoutez l'utilisateur SQL ou l'identité Microsoft Entra qu'utilise l'application pour interroger la base de données. Il est vivement recommandé de limiter le nombre d'utilisateurs privilégiés dans cette liste afin de limiter l'exposition des données sensibles.

Cliquez sur Enregistrer dans la page de configuration du masquage des données afin d'enregistrer la stratégie de masquage, nouvelle ou mise à jour.

Étapes suivantes

- Pour une vue d’ensemble du masquage des données dynamiques, consultez Masquage des données dynamiques.

- Vous pouvez également implémenter le masquage de données dynamique avec les applets de commande Azure SQL Database ou l’API REST.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour