Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

S’applique à :Azure SQL Database

Azure SQL Managed Instance

Azure Synapse Analytics (pools SQL dédiés uniquement)

Cet article décrit la rotation des clés pour un serveur à l’aide d’un protecteur TDE d’Azure Key Vault. La rotation du protecteur TDE logique pour un serveur désigne le passage à une nouvelle clé asymétrique qui protège les bases de données sur le serveur. La rotation des clés est une opération en ligne et ne doit prendre que quelques secondes, car elle ne déchiffre et rechiffre que la clé de chiffrement des données de la base de données, et non la base de données entière.

Cet article décrit les méthodes automatisées et manuelles pour opérer la rotation du TDE sur le serveur.

Aspects importants à prendre en considération lors de la rotation du protecteur TDE

- Lorsque le protecteur TDE fait l’objet d’une modification ou d’une rotation, les anciennes sauvegardes de la base de données, y compris les fichiers journaux sauvegardés, ne sont pas mises à jour pour l’utiliser le dernier protecteur TDE. Pour restaurer une sauvegarde chiffrée avec un protecteur TDE de Key Vault, assurez-vous que le matériel de clé est toujours est disponible pour le serveur cible. Par conséquent, nous vous recommandons de conserver toutes les anciennes versions du protecteur TDE dans Azure Key Vault (AKV), afin que toutes les sauvegardes de base de données puissent être restaurées.

- Même lors du passage d’une clé gérée par le client (CMK) à une clé gérée par le service, conservez toutes les clés précédemment utilisées dans AKV. Cela garantit la restauration possible des sauvegardes de base de données, y compris les fichiers journaux de sauvegardes, avec les protecteurs TDE stockés dans AKV.

- Hormis les anciennes sauvegardes, les fichiers journaux de transactions peuvent également nécessiter l’accès à l’ancien protecteur TDE. Pour déterminer s’il existe des journaux restants qui requièrent toujours l’ancienne clé, après avoir effectué la rotation des clés, utilisez la vue de gestion dynamique (DMV) sys.dm_db_log_info. Cette DMV retourne des informations sur le fichier journal virtuel (VLF) du journal de transactions avec son empreinte numérique de clé de chiffrement du VLF.

- Les anciennes clés doivent être conservées dans AKV et disponibles sur le serveur en fonction de la période de rétention de sauvegarde configurée comme fond des stratégies de rétention de sauvegarde sur la base de données. Cela permet de garantir que toutes les sauvegardes de rétention à long terme (LTR) sur le serveur peuvent toujours être restaurées à l’aide des clés plus anciennes.

Notes

Un pool SQL dédié mis en pause dans Azure Synapse Analytics doit reprendre avant les rotations de clés.

Cet article s’applique aux pools SQL dédiés (anciennement SQL DW) Azure SQL Database, Azure SQL Managed Instance et Azure Synapse Analytics. Pour accéder à de la documentation sur TDE pour les pools SQL dédiés à l’intérieur d’espaces de travail Synapse, consultez Chiffrement Azure Synapse Analytics.

Important

Ne supprimez pas les versions précédentes de la clé après une substitution. Lorsque les clés sont substituées, certaines données sont toujours chiffrées avec les clés précédentes, comme les anciennes sauvegardes de base de données, les fichiers journaux de sauvegardes et de transactions.

Prérequis

- Ce guide pratique part du principe que vous utilisez déjà une clé Azure Key Vault comme protecteur TDE pour Azure SQL Database ou Azure Synapse Analytics. Consultez Transparent Data Encryption avec prise en charge de BYOK.

- Azure PowerShell doit être installé et en cours d’exécution.

Conseil

Recommandé mais facultatif - Commencez par créer le matériel de clé pour le protecteur TDE dans un module de sécurité matériel (HSM) ou le magasin de clés local, puis importez le matériel de clé dans Azure Key Vault. Suivez le instructions sur l’utilisation d’un module de sécurité matériel (HSM) et Key Vault pour en savoir plus.

Rotation des clés automatique

La rotation automatique du protecteur TDE peut être activée lors de la configuration du protecteur TDE pour le serveur ou la base de données, à partir du portail Azure ou en utilisant les commandes PowerShell ou Azure CLI ci-dessous. Quand elle est activée, le serveur ou la base de données vérifie en permanence le coffre de clés pour toute nouvelle version de la clé utilisée comme protecteur TDE. Si une nouvelle version de la clé est détectée, le protecteur TDE sur le serveur ou la base de données fait automatiquement l’objet d’une rotation vers la dernière version de la clé dans les 24 heures.

Une rotation automatique dans un serveur, une base de données ou une Managed Instance peut être utilisée avec une rotation des clés automatique dans Azure Key Vault pour permettre une rotation sans contact de bout en bout des clés TDE.

Notes

Si la géoréplication est configurée pour le serveur ou l’instance gérée, avant d’activer la rotation automatique, il convient de suivre certaines directives supplémentaires décrites ici.

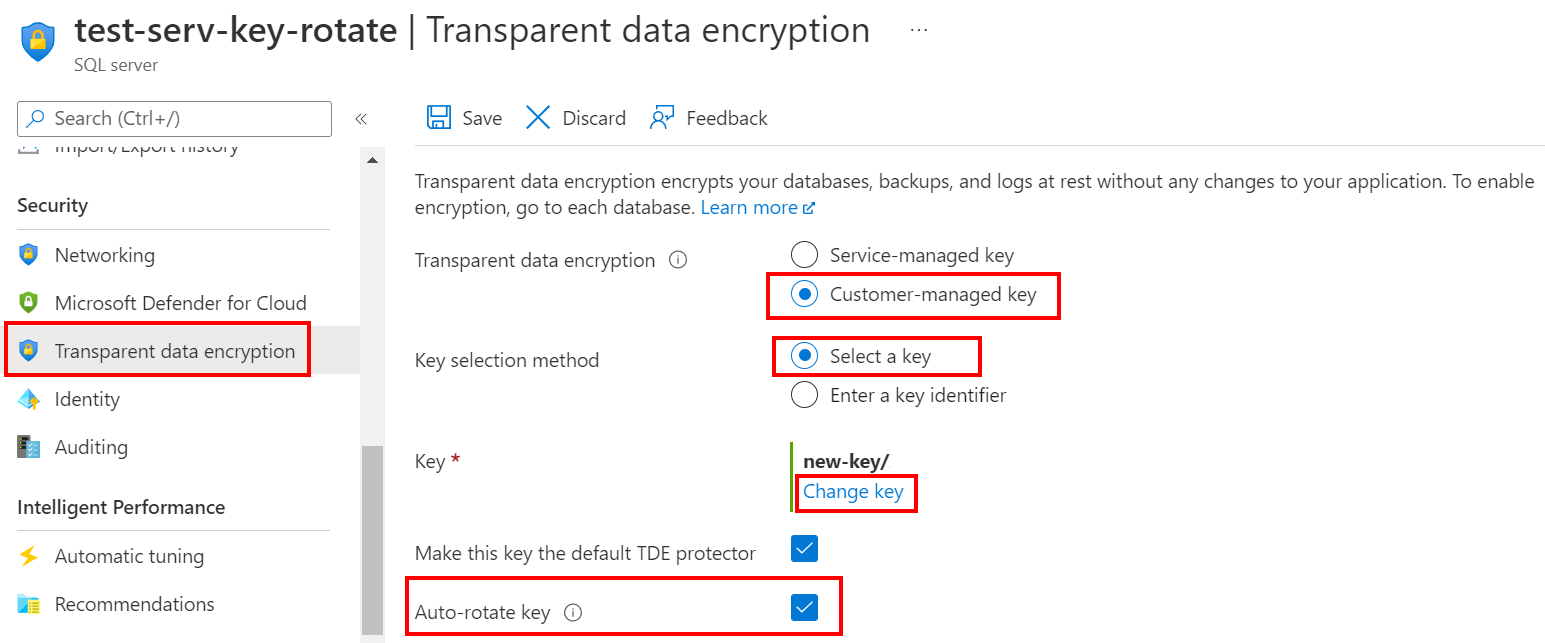

À l’aide du Portail Azure :

- Accédez à la section Transparent Data Encryption pour un serveur existant ou une instance managée.

- Sélectionnez l’option Clé gérée par le client, puis choisissez le coffre de clés et la clé à utiliser comme protecteur TDE.

- Activez la case à cocher Rotation automatique de la clé.

- Sélectionnez Enregistrer.

Rotation automatique des clés au niveau de la base de données

La rotation automatique des clés peut également être activée au niveau de la base de données pour Azure SQL Database. Cela est utile lorsque vous souhaitez activer la rotation automatique des clés pour une seule base de données ou un sous-ensemble de bases de données sur un serveur. Pour plus d’informations, consultez Gestion des identités et des clés pour TDE avec des clés gérées par le client au niveau de la base de données.

Pour des informations concernant le Portail Azure et la configuration de la rotation automatique des clés au niveau de la base de données, consultez Mettre à jour une Azure SQL Database existante avec des clés gérées par le client au niveau de la base de données.

Rotation automatique des clés pour les configurations de géoréplication

Dans une configuration de géoréplication Azure SQL Database où le serveur principal est configuré pour utiliser TDE avec CMK, le serveur secondaire doit également être configuré pour activer TDE avec CMK avec la même clé que celle utilisée sur le serveur principal.

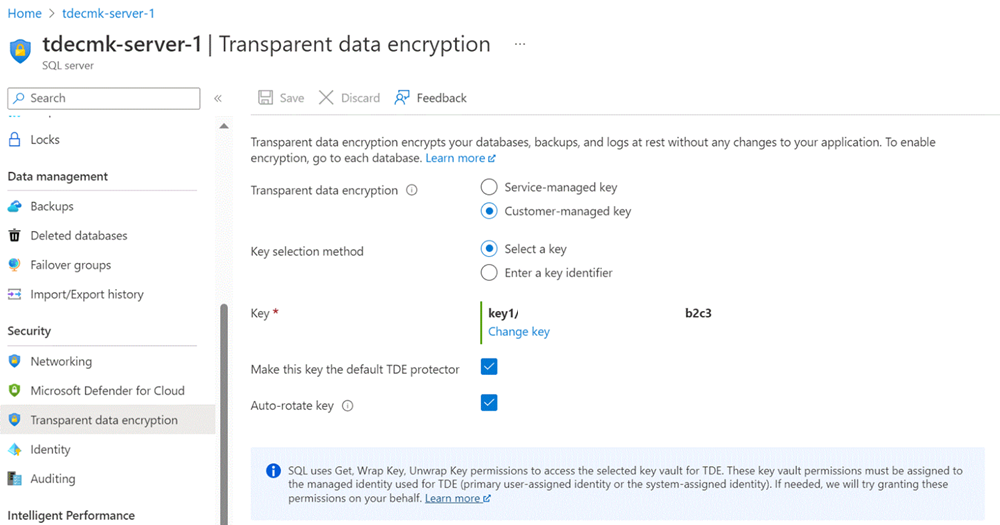

À l’aide du Portail Azure :

Accédez à la section Transparent Data Encryption du serveur principal.

Sélectionnez l’option Clé gérée par le client, puis choisissez le coffre de clés et la clé à utiliser comme protecteur TDE.

Activez la case à cocher Rotation automatique de la clé.

Sélectionnez Enregistrer.

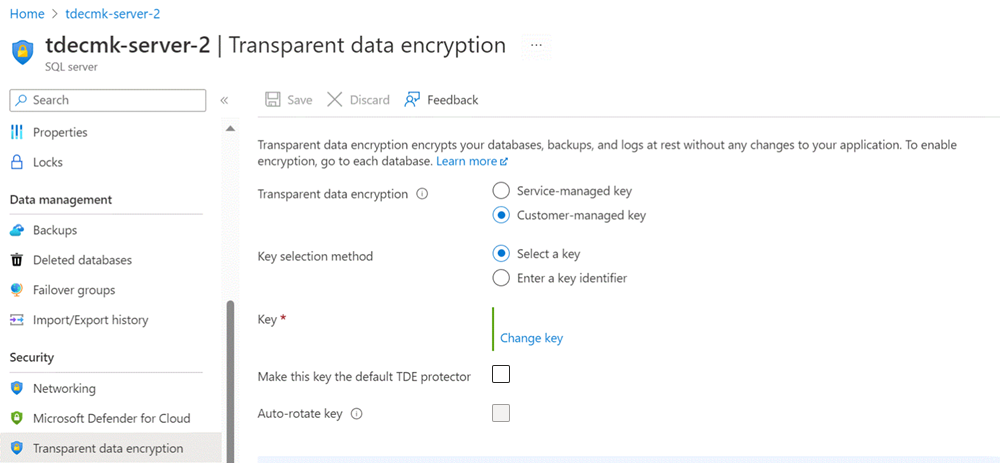

Accédez à la section Transparent Data Encryption du serveur secondaire.

Sélectionnez l’option Clé gérée par le client, puis choisissez le coffre de clés et la clé à utiliser comme protecteur TDE. Utilisez la même clé que celle utilisée pour le serveur principal.

Décochez Faire de cette clé le protecteur TDE par défaut.

Sélectionnez Enregistrer.

Lorsque la clé est changée par rotation sur le serveur principal, elle est automatiquement transférée vers le serveur secondaire.

Notes

Si la même clé de coffre de clés sur le serveur principal est utilisée comme protecteur TDE par défaut sur le serveur secondaire, vérifiez que l’option Rotation automatique des clés est activée pour les deux serveurs. Si vous ne le faites pas, les flux de travail de rotation automatique risquent d’entrer dans un état d’erreur et d’empêcher les prochaines opérations de rotation manuelle des clés.

Utiliser des clés différentes pour chaque serveur

Il est possible de configurer les serveurs principal et secondaire avec une clé de coffre de clés différente lors de la configuration de TDE avec CMK dans le portail Azure. Il n’est pas obligatoire que, dans le portail Azure, la clé utilisée pour protéger le serveur principal soit également celle qui protège la base de données primaire ayant été répliquée sur le serveur secondaire. Vous pouvez utiliser PowerShell, Azure CLI ou les API REST pour obtenir des détails sur les clés utilisées sur le serveur. Cela montre que les clés utilisées après la rotation automatique sont transférées du serveur principal vers le serveur secondaire.

Voici un exemple d’utilisation des commandes PowerShell pour examiner les clés qui sont transférées du serveur principal vers le serveur secondaire après la rotation des clés.

Exécutez la commande suivante sur le serveur principal pour afficher les détails des clés d’un serveur :

Get-AzSqlServerKeyVaultKey -ServerName <logicalServerName> -ResourceGroupName <SQLDatabaseResourceGroupName>Vous devez obtenir des résultats similaires à ceux-ci :

ResourceGroupName : <SQLDatabaseResourceGroupName> ServerName : <logicalServerName> ServerKeyName : <keyVaultKeyName> Type : AzureKeyVault Uri : https://<keyvaultname>.vault.azure.net/keys/<keyName>/<GUID> Thumbprint : <thumbprint> CreationDate : 12/13/2022 8:56:32 PMExécutez la même commande

Get-AzSqlServerKeyVaultKeysur le serveur secondaire :Get-AzSqlServerKeyVaultKey -ServerName <logicalServerName> -ResourceGroupName <SQLDatabaseResourceGroupName>Si le serveur secondaire a un protecteur TDE par défaut qui utilise une clé différente de celle du serveur principal, vous voyez normalement au moins deux clés. La première clé est le protecteur TDE par défaut, et la deuxième clé est la clé utilisée sur le serveur principal pour protéger la base de données répliquée.

Lorsque la clé est changée par rotation sur le serveur principal, elle est automatiquement transférée vers le serveur secondaire. Si vous réexécutez la commande

Get-AzSqlServerKeyVaultKeysur le serveur principal, vous voyez deux clés. La première clé est la clé d’origine. La deuxième clé est la clé actuellement utilisée qui a été générée par le processus de rotation des clés.L’exécution de la commande

Get-AzSqlServerKeyVaultKeysur le serveur secondaire doit également afficher les mêmes clés que celles utilisées sur le serveur principal. Cela confirme le fait que les clés, après leur rotation sur le serveur principal, sont automatiquement transférées vers le serveur secondaire et utilisées pour protéger la base de données répliquée.

Rotation des clés manuelle

La rotation des clés manuelle utilise les commandes suivantes pour ajouter une nouvelle clé, sous un nouveau nom de clé voire dans un autre coffre de clés. L’utilisation de cette approche prend en charge l’ajout de la même clé à différents coffres de clés afin de prendre en charge les scénarios de haute disponibilité et de géo-reprise. La rotation des clés manuelle peut également être opérée à l’aide du portail Azure.

Avec une rotation des clés manuelle, quand une nouvelle version de clé est générée dans le coffre de clés (manuellement ou via une stratégie de rotation des clés automatique dans le coffre de clés), elle doit être définie manuellement en tant que protecteur TDE sur le serveur.

Notes

La longueur combinée du nom du coffre de clés et du nom de la clé ne peut pas dépasser 94 caractères.

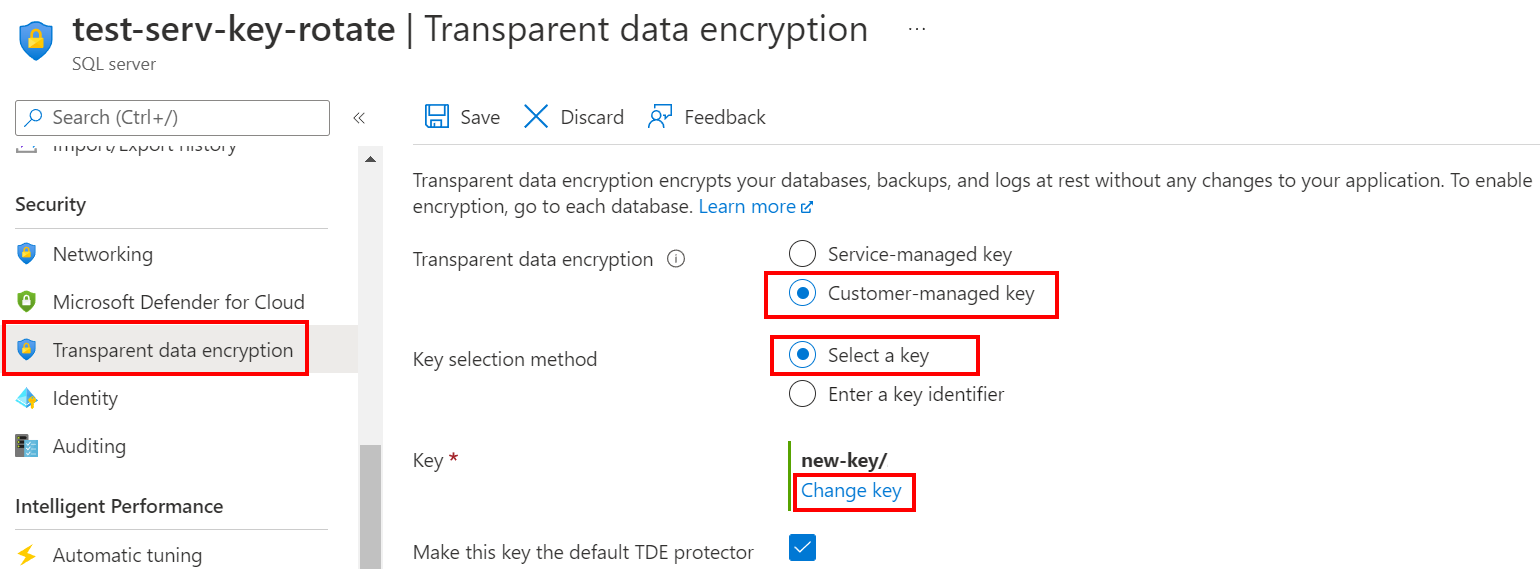

À l’aide du portail Azure :

- Accédez au menu Transparent Data Encryption pour un serveur existant ou une instance managée.

- Sélectionnez l’option Clé gérée par le client, puis choisissez le coffre de clés et la clé à utiliser comme nouveau protecteur TDE.

- Sélectionnez Enregistrer.

Basculer le mode du protecteur TDE

En utilisant le portail Azure pour basculer le protecteur TDE du mode géré par Microsoft au mode BYOK :

- Accédez au menu Transparent Data Encryption pour un serveur existant ou une instance managée.

- Sélectionnez l’option Clé gérée par le client.

- Sélectionnez le coffre de clés et la clé à utiliser comme protecteur TDE.

- Sélectionnez Enregistrer.

Contenu connexe

Si vous faites face à un risque de sécurité, découvrez comment supprimer un protecteur TDE potentiellement compromis : Supprimer une clé potentiellement compromise.

Prise en main de l’intégration d’Azure Key Vault et de la prise en charge Bring Your Own Key pour TDE : Activer TDE à l’aide de votre propre clé Key Vault à l’aide de PowerShell.