Principaux Windows natifs

S’applique à : Azure SQL Managed Instance

Le mode de métadonnées d'authentification Windows est un nouveau mode qui permet aux utilisateurs d'utiliser l'authentification Windows ou l'authentification Microsoft Entra (à l'aide d'une métadonnée principale Windows) avec Azure SQL Managed Instance. Ce mode n'est disponible que pour SQL Managed Instance. Le mode de métadonnées d'authentification Windows n'est pas disponible pour la base de données Azure SQL.

Lorsque votre environnement est synchronisé entre Active Directory (AD) et Microsoft Entra ID, les comptes d'utilisateurs Windows dans AD sont synchronisés avec les comptes d'utilisateurs Microsoft Entra dans Microsoft Entra ID.

L'authentification pour SQL Managed Instance et SQL Server est basée sur des métadonnées liées aux connexions. Pour les connexions d'authentification Windows, les métadonnées sont créées lorsque la connexion est créée à partir de la commande CREATE LOGIN FROM WINDOWS. Pour les connexions Microsoft Entra, les métadonnées sont créées lorsque la connexion est créée à partir de la commande CREATE LOGIN FROM EXTERNAL PROVIDER. Pour les connexions par authentification SQL, les métadonnées sont créées lors de l'exécution de la commande CREATE LOGIN WITH PASSWORD. Le processus d'authentification est étroitement lié aux métadonnées stockées dans SQL Managed Instance ou SQL Server.

Remarque

L'utilisation de mandants Windows natifs avec le mode de métadonnées d'authentification Windows dans SQL Managed Instance est actuellement en cours de prévisualisation.

Modes de métadonnées d'authentification

Les modes de métadonnées d'authentification suivants sont disponibles pour SQL Managed Instance, et les différents modes déterminent les métadonnées d'authentification utilisées pour l'authentification, ainsi que la manière dont le login est créé :

- Microsoft Entra (par défaut) : Ce mode permet d'authentifier les utilisateurs de Microsoft Entra à l'aide des métadonnées utilisateur de Microsoft Entra. Pour utiliser l'authentification Windows dans ce mode, voir Authentification Windows pour les mandants Microsoft Entra sur Azure SQL Managed Instance.

- Associé (par défaut du serveur SQL) : Mode d'authentification par défaut du SQL Server.

- Windows (nouveau mode) : Ce mode permet d'authentifier les utilisateurs de Microsoft Entra à l'aide des métadonnées d'utilisateur Windows dans SQL Managed Instance.

La syntaxe CREATE LOGIN FROM WINDOWS et CREATE USER FROM WINDOWS peut être utilisée pour créer un login ou un utilisateur dans SQL Managed Instance, respectivement pour un principal Windows dans le mode de métadonnées d'authentification Windows. windows_principal peut être un utilisateur Windows ou un groupe Windows.

Afin d'utiliser le mode de métadonnées d'authentification Windows, l'environnement de l'utilisateur doit Synchroniser Active Directory (AD) avec Microsoft Entra ID.

Configurer les modes de métadonnées d'authentification

- Allez sur le portail Azure et naviguez jusqu'à votre ressource SQL Managed Instance.

- Allez à Paramètres > Microsoft Entra ID.

- Choisissez votre mode de métadonnées d'authentification préféré dans la liste déroulante.

- Sélectionnez Enregistrer la configuration des métadonnées d'authentification.

Relever les défis de la migration en utilisant le mode de métadonnées d'authentification Windows

Le mode de métadonnées d'authentification Windows permet de moderniser l'authentification pour les applications et de résoudre les problèmes de migration vers SQL Managed Instance. Voici quelques scénarios courants dans lesquels le mode de métadonnées d'authentification Windows peut être utilisé pour relever les défis des clients :

- La complexité de la configuration de l'authentification Windows pour Azure SQL Managed Instance à l'aide de Microsoft Entra ID et Kerberos.

- Basculements de répliques en lecture seule dans le lien de Managed Instance.

- Synchronisation de l'authentification Microsoft Entra pour SQL Server.

Authentification Windows pour les principaux Microsoft Entra

Tant que l'environnement est synchronisé entre AD et Microsoft Entra ID, le mode de métadonnées d'authentification Windows peut être utilisé pour authentifier les utilisateurs de SQL Managed Instance à l'aide d'un login Windows ou d'un login Microsoft Entra, si le login est créé à partir d'un principal Windows (CREATE LOGIN FROM WINDOWS).

Cette fonctionnalité est particulièrement utile pour les clients dont les applications utilisent l'authentification Windows et qui migrent vers SQL Managed Instance. Le mode de métadonnées d'authentification Windows permet aux clients de continuer à utiliser l'authentification Windows pour leurs applications sans avoir à modifier le code de l'application. Par exemple, des applications telles que le serveur BizTalk, qui exécute commandes CREATE LOGIN FROM WINDOWS et CREATE USER FROM WINDOWS, peuvent continuer à fonctionner sans aucun changement lors de la migration vers SQL Managed Instance. Les autres utilisateurs peuvent utiliser un login Microsoft Entra synchronisé avec AD pour s'authentifier auprès de SQL Managed Instance.

Liaison Managed Instance

Bien que le lien Managed Instance permette une réplication des données en temps quasi réel entre SQL Server et SQL Managed Instance, la réplique en lecture seule dans le nuage empêche la création de mandants Microsoft Entra. Le mode de métadonnées d'authentification Windows permet aux clients d'utiliser un login Windows existant pour s'authentifier auprès du réplica en cas de basculement.

Authentification Microsoft Entra pour SQL Server 2022 et versions ultérieures

SQL Server 2022 introduit la prise en charge de l'authentification Microsoft Entra. De nombreux utilisateurs souhaitent limiter les modes d'authentification pour n'utiliser que l'authentification moderne et migrer tous les mandants Windows vers Microsoft Entra ID. Toutefois, dans certains cas, l'authentification Windows reste nécessaire, par exemple lorsque le code de l'application est lié à des principes Windows. Le mode de métadonnées d'authentification Windows permet aux clients de continuer à utiliser les mandants Windows pour l'autorisation dans SQL Server, tout en utilisant les mandants Microsoft Entra qui sont synchronisés pour l'authentification.

SQL Server ne comprend pas la synchronisation entre Active Directory et Microsoft Entra ID. Bien que les utilisateurs et les groupes soient synchronisés entre AD et Microsoft Entra ID, vous devez toujours créer un login en utilisant la syntaxe CREATE LOGIN FROM EXTERNAL PROVIDER et ajouter des permissions au login. Le mode de métadonnées d'authentification Windows évite de devoir migrer manuellement les identifiants vers Microsoft Entra ID.

Comparaison du mode des métadonnées d'authentification

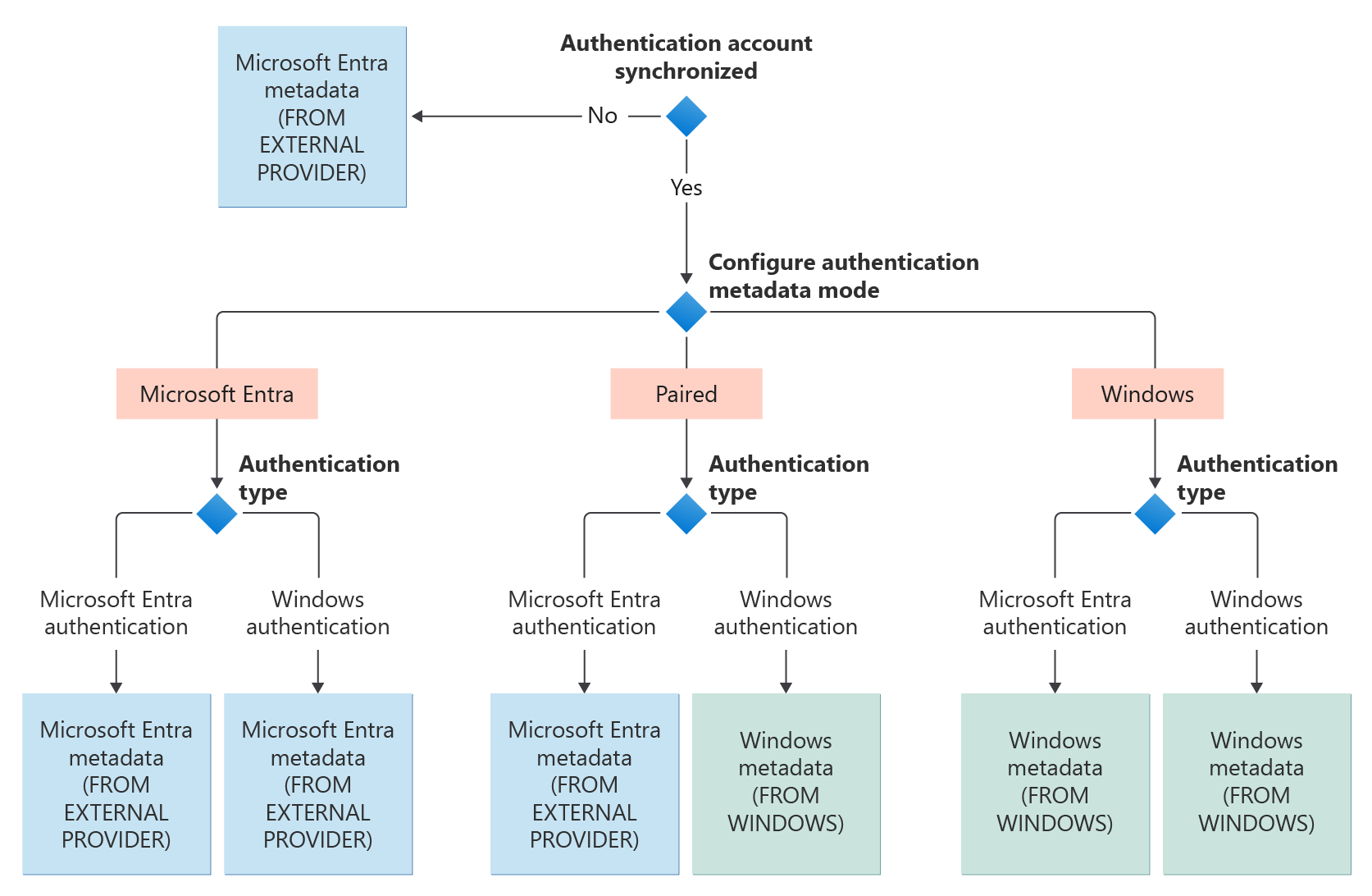

Voici l'organigramme qui explique comment le mode de métadonnées d'authentification fonctionne avec SQL Managed Instance :

Auparavant, les clients qui synchronisent des utilisateurs entre AD et Microsoft Entra ID ne pouvaient pas s'authentifier avec une connexion créée à partir d'un principal Windows, qu'ils utilisent l'authentification Windows ou l'authentification Microsoft Entra synchronisée à partir d'AD. Avec le mode de métadonnées d'authentification Windows, les clients peuvent désormais s'authentifier avec un login créé à partir d'un principal Windows utilisant l'authentification Windows ou le principal Microsoft Entra synchronisé.

Pour les utilisateurs synchronisés, l'authentification réussit ou échoue en fonction des configurations suivantes et du type de connexion :

| Mode de métadonnées d'authentification | DE WINDOWS | FROM EXTERNAL PROVIDER |

|---|---|---|

| Mode Windows | ||

| Authentification Microsoft Entra | Réussite | Échecs |

| Authentification Windows | Réussite | Échecs |

| Mode Microsoft Entra ID | ||

| Authentification Microsoft Entra | Échecs | Réussite |

| Authentification Windows | Échecs | Réussite |

| Mode associé | ||

| Authentification Microsoft Entra | Échecs | Réussite |

| Authentification Windows | Réussite | Échecs |

Contenu connexe

En savoir plus sur l’implémentation de l’authentification Windows pour les principaux Microsoft Entra sur SQL Managed Instance :

- Qu’est-ce que l’authentification Windows pour les principaux Microsoft Entra sur Azure SQL Managed Instance ?

- Implémentation de l’Authentification Windows pour Azure SQL Managed Instance avec Microsoft Entra ID et Kerberos.

- Configurer l’authentification Windows pour Microsoft Entra ID avec le flux interactif moderne.

- Configurer l’authentification Windows pour Microsoft Entra ID avec le flux entrant basé sur la confiance.

- Configurer Azure SQL Managed Instance pour l’authentification Windows pour Microsoft Entra ID.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour