Utiliser Azure SQL Managed Instance en toute sécurité avec des points de terminaison publics

S’applique à : Azure SQL Managed Instance

Azure SQL Managed Instance peut fournir une connectivité utilisateur sur des points de terminaison publics. Cet article explique comment renforcer la sécurité de cette configuration.

Scénarios

Azure SQL Managed Instance fournit un point de terminaison local du VNet pour permettre la connectivité depuis l’intérieur de son réseau virtuel. L’option par défaut consiste à assurer une isolation maximale. Toutefois, il existe des scénarios dans lesquels vous avez besoin de fournir une connexion à un point de terminaison public :

- L’instance gérée doit s’intégrer à des offres PaaS (platform-as-a-service) mutualisées uniquement.

- Vous avez besoin d’un débit d’échange de données plus élevé que celui dont vous pouvez disposer lorsque vous utilisez un VPN.

- Les stratégies d’entreprise interdisent les plateformes PaaS dans les réseaux d’entreprise.

Notez que le point de terminaison public utilise toujours le type de connexion proxy, quel que soit le paramètre de type de connexion.

Déployer une instance gérée pour l’accès aux points de terminaison publics

Bien que non obligatoire, le modèle de déploiement courant pour une instance gérée avec un accès aux points de terminaison publics consiste à créer l’instance dans un réseau virtuel isolé dédié. Dans cette configuration, le réseau virtuel est utilisé uniquement pour l’isolation de cluster virtuelle. Peu importe si l’espace d’adressage IP de l’instance gérée chevauche celui du réseau d’entreprise.

Sécuriser les données en mouvement

Le trafic de données de SQL Managed Instance est toujours chiffré si le pilote client prend en charge le chiffrement. Les données envoyées entre l’instance gérée et d’autres machines virtuelles ou services Azure ne quittent jamais le réseau principal d’Azure. S’il existe une connexion entre l’instance gérée et un réseau local, nous vous recommandons d’utiliser Azure ExpressRoute. ExpressRoute vous permet d’éviter le déplacement de données via l’Internet public. Pour la connectivité locale de l’instance managée, seul le peering privé peut être utilisé.

Verrouiller la connectivité entrante et sortante

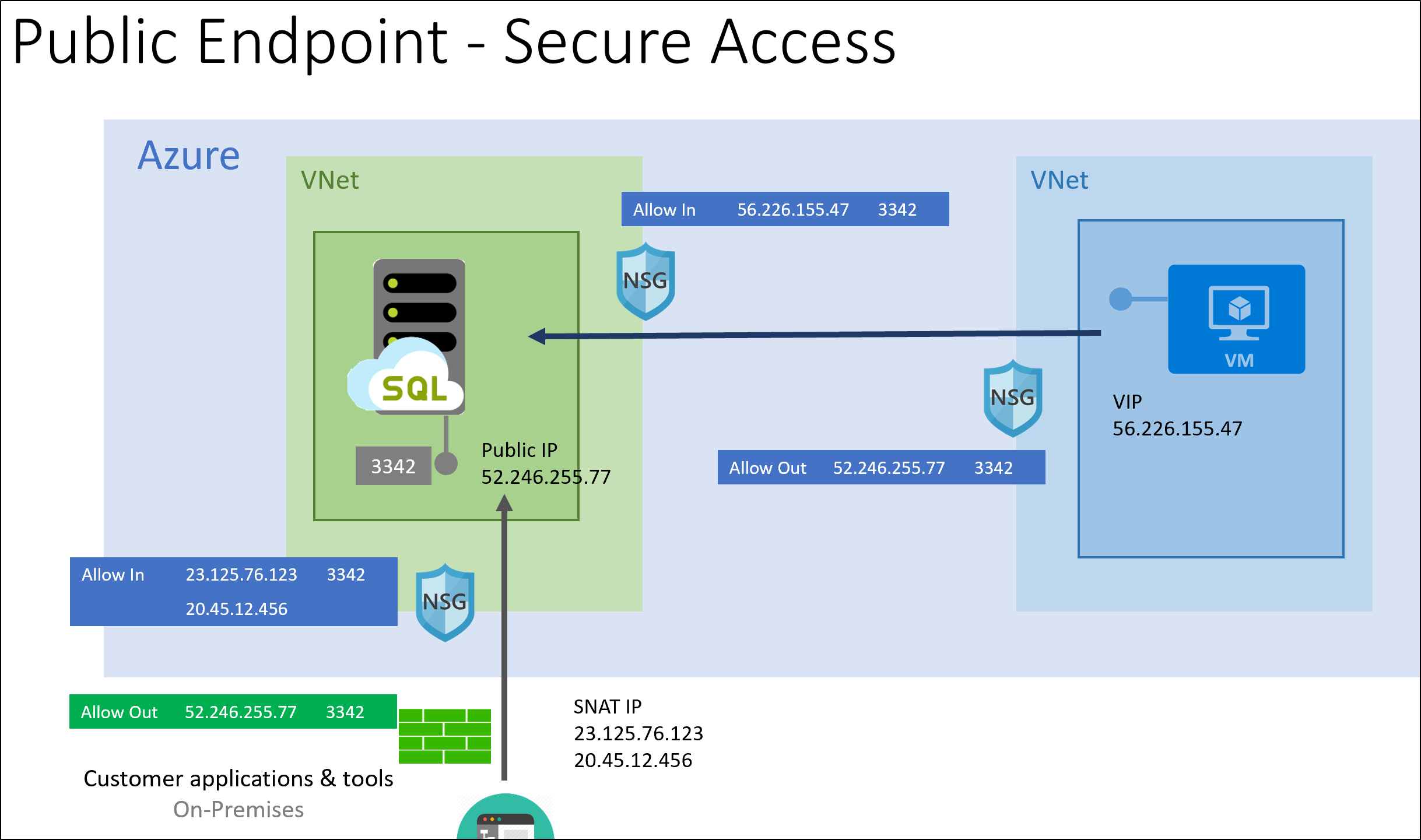

Le schéma suivant illustre les configurations de sécurité recommandées :

Une instance gérée a une adresse de point de terminaison public qui est dédiée à un client. Ce point de terminaison partage l’adresse IP avec le point de terminaison de gestion, mais utilise un port différent. Semblable à un point de terminaison local de réseau virtuel, le point de terminaison public peut changer après certaines opérations de gestion. Déterminez toujours l’adresse du point de terminaison public en résolvant l’enregistrement FQDN du point de terminaison, par exemple lors de la configuration de règles de pare-feu au niveau de l’application.

Pour garantir que le trafic vers l’instance gérée provient de sources approuvées, nous vous recommandons d’établir une connexion à partir de sources dont les adresses IP sont bien connues. Utilisez un groupe de sécurité réseau pour limiter l’accès au point de terminaison public de l’instance gérée sur le port 3342.

Lorsque les clients doivent établir une connexion à partir d’un réseau local, assurez-vous que l’adresse d’origine est traduite en un ensemble d’adresses IP bien connu. Si ce n’est pas possible (par exemple, dans le scénario classique d’un personnel mobile), nous vous recommandons d’utiliser des connexions VPN point à site et un point de terminaison local de réseau virtuel.

Si les connexions sont établies à partir d’Azure, il est recommandé que le trafic provienne d’une adresse IP virtuelle affectée bien connue (par exemple, une machine virtuelle). Pour faciliter la gestion des adresses IP virtuelles, vous pouvez utiliser des préfixes d’adresse IP publique.

Étapes suivantes

- Découvrez comment configurer un point de terminaison public pour gérer les instances : Configurer un point de terminaison public