Script PowerShell pour activer le chiffrement transparent des données à l’aide de votre propre clé

S’applique à : Azure SQL Managed Instance

Cet exemple de script PowerShell configure Transparent Data Encryption (TDE) dans Azure SQL Managed Instance, en utilisant une clé provenant d’Azure Key Vault et gérée par le client. Ceci est souvent désigné sous le nom de scénario Bring Your Own Key (BYOK) pour Transparent Data Encryption. Pour plus d'informations, consultez Transparent Data Encryption Azure SQL avec une clé gérée par le client.

Prérequis

- Une instance managée existante. Consultez Utiliser PowerShell pour créer une instance gérée.

Si vous n’avez pas d’abonnement Azure, créez un compte gratuit Azure avant de commencer.

Notes

Cet article utilise le module Azure Az PowerShell, qui est le module PowerShell recommandé pour interagir avec Azure. Pour démarrer avec le module Az PowerShell, consulter Installer Azure PowerShell. Pour savoir comment migrer vers le module Az PowerShell, consultez Migrer Azure PowerShell depuis AzureRM vers Az.

Utiliser Azure Cloud Shell

Azure héberge Azure Cloud Shell, un environnement d’interpréteur de commandes interactif que vous pouvez utiliser dans votre navigateur. Vous pouvez utiliser Bash ou PowerShell avec Cloud Shell pour utiliser les services Azure. Vous pouvez utiliser les commandes préinstallées Cloud Shell pour exécuter le code de cet article sans avoir à installer quoi que ce soit dans votre environnement local.

Pour démarrer Azure Cloud Shell :

| Option | Exemple/Lien |

|---|---|

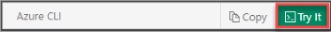

| Sélectionnez Essayer dans le coin supérieur droit d’un bloc de code. La sélection de Essayer ne copie pas automatiquement le code dans Cloud Shell. |  |

| Accédez à https://shell.azure.com ou sélectionnez le bouton Lancer Cloud Shell pour ouvrir Cloud Shell dans votre navigateur. |  |

| Sélectionnez le bouton Cloud Shell dans la barre de menus en haut à droite du portail Azure. |  |

Pour exécuter le code de cet article dans Azure Cloud Shell :

Démarrez Cloud Shell.

Sélectionnez le bouton Copier dans un bloc de code pour copier le code.

Collez le code dans la session Cloud Shell en sélectionnant Ctrl+Maj+V sur Windows et Linux, ou en sélectionnant Cmd+Maj+V sur macOS.

Sélectionnez Entrée pour exécuter le code.

L’utilisation de PowerShell localement ou d’Azure Cloud Shell nécessite Azure PowerShell 2.3.2 ou une version ultérieure. Si une mise à niveau est nécessaire, consultez Installer le module Azure PowerShell ou exécutez l’exemple de script ci-dessous afin d’installer le module pour l’utilisateur actuel :

Install-Module -Name Az -AllowClobber -Scope CurrentUser

Si vous exécutez PowerShell en local, vous devez également lancer Connect-AzAccount pour créer une connexion avec Azure.

Exemples de scripts

# You will need an existing Managed Instance as a prerequisite for completing this script.

# See https://docs.microsoft.com/en-us/azure/sql-database/scripts/sql-database-create-configure-managed-instance-powershell

# Log in to your Azure account:

Connect-AzAccount

# If there are multiple subscriptions, choose the one where AKV is created:

Set-AzContext -SubscriptionId "subscription ID"

# Install the Az.Sql PowerShell package if you are running this PowerShell locally (uncomment below):

# Install-Module -Name Az.Sql

# 1. Create Resource and setup Azure Key Vault (skip if already done)

# Create Resource group (name the resource and specify the location)

$location = "westus2" # specify the location

$resourcegroup = "MyRG" # specify a new RG name

New-AzResourceGroup -Name $resourcegroup -Location $location

# Create new Azure Key Vault with a globally unique VaultName and soft-delete option turned on:

$vaultname = "MyKeyVault" # specify a globally unique VaultName

New-AzKeyVault -VaultName $vaultname -ResourceGroupName $resourcegroup -Location $location

# Authorize Managed Instance to use the AKV (wrap/unwrap key and get public part of key, if public part exists):

$objectid = (Set-AzSqlInstance -ResourceGroupName $resourcegroup -Name "MyManagedInstance" -AssignIdentity).Identity.PrincipalId

Set-AzKeyVaultAccessPolicy -BypassObjectIdValidation -VaultName $vaultname -ObjectId $objectid -PermissionsToKeys get,wrapKey,unwrapKey

# Allow access from trusted Azure services:

Update-AzKeyVaultNetworkRuleSet -VaultName $vaultname -Bypass AzureServices

# Allow access from your client IP address(es) to be able to complete remaining steps:

Update-AzKeyVaultNetworkRuleSet -VaultName $vaultname -IpAddressRange "xxx.xxx.xxx.xxx/xx"

# Turn the network rules ON by setting the default action to Deny:

Update-AzKeyVaultNetworkRuleSet -VaultName $vaultname -DefaultAction Deny

# 2. Provide TDE Protector key (skip if already done)

# First, give yourself necessary permissions on the AKV, (specify your account instead of contoso.com):

Set-AzKeyVaultAccessPolicy -VaultName $vaultname -UserPrincipalName "myaccount@contoso.com" -PermissionsToKeys create,import,get,list

# The recommended way is to import an existing key from a .pfx file. Replace "<PFX private key password>" with the actual password below:

$keypath = "c:\some_path\mytdekey.pfx" # Supply your .pfx path and name

$securepfxpwd = ConvertTo-SecureString -String "<PFX private key password>" -AsPlainText -Force

$key = Add-AzKeyVaultKey -VaultName $vaultname -Name "MyTDEKey" -KeyFilePath $keypath -KeyFilePassword $securepfxpwd

# ...or get an existing key from the vault:

# $key = Get-AzKeyVaultKey -VaultName $vaultname -Name "MyTDEKey"

# Alternatively, generate a new key directly in Azure Key Vault (recommended for test purposes only - uncomment below):

# $key = Add-AzureKeyVaultKey -VaultName $vaultname -Name MyTDEKey -Destination Software -Size 2048

# 3. Set up BYOK TDE on Managed Instance:

# Assign the key to the Managed Instance:

# $key = 'https://contoso.vault.azure.net/keys/contosokey/01234567890123456789012345678901'

Add-AzSqlInstanceKeyVaultKey -KeyId $key.id -InstanceName "MyManagedInstance" -ResourceGroupName $resourcegroup

# Set TDE operation mode to BYOK:

Set-AzSqlInstanceTransparentDataEncryptionProtector -Type AzureKeyVault -InstanceName "MyManagedInstance" -ResourceGroup $resourcegroup -KeyId $key.id

Étapes suivantes

Pour plus d’informations sur Azure PowerShell, consultez la documentation Azure PowerShell.

Vous trouverez d’autres exemples de scripts PowerShell pour SQL Managed Instance dans Scripts PowerShell Azure SQL Managed Instance.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour