Configurer le chiffrement à clé gérée par le client au repos dans Azure VMware Solution

Cet article indique comment chiffrer les clés de chiffrement de clé (KEK) VMware vSAN avec des clés gérées par le client (CMK), gérées par une instance Azure Key Vault appartenant au client.

Lorsque les chiffrements CMK sont activés sur votre cloud privé Azure VMware Solution, Azure VMware Solution utilise la clé CMK à partir de votre coffre de clés pour chiffrer les clés KEK vSAN. Chaque hôte ESXi qui participe au cluster vSAN utilise des clés de chiffrement de disque (DEK) générées de manière aléatoire qu’ESXi utilise pour chiffrer les données au repos du disque. vSAN chiffre toutes les clés DEK avec une clé KEK fournie par le système de gestion de clés Azure VMware Solution. Le cloud privé Azure VMware Solution et le coffre de clés ne doivent pas nécessairement faire partie du même abonnement.

Lorsque vous gérez vos propres clés de chiffrement, vous pouvez :

- Contrôler l’accès Azure aux clés vSAN.

- Gérer de manière centralisée le cycle de vie des clés CMK.

- Révoquer l’accès d’Azure à la clé KEK.

La fonctionnalité CMK prend en charge les types et tailles de clés suivants :

- RSA: 2048, 3072, 4096

- RSA-HSM: 2048, 3072, 4096

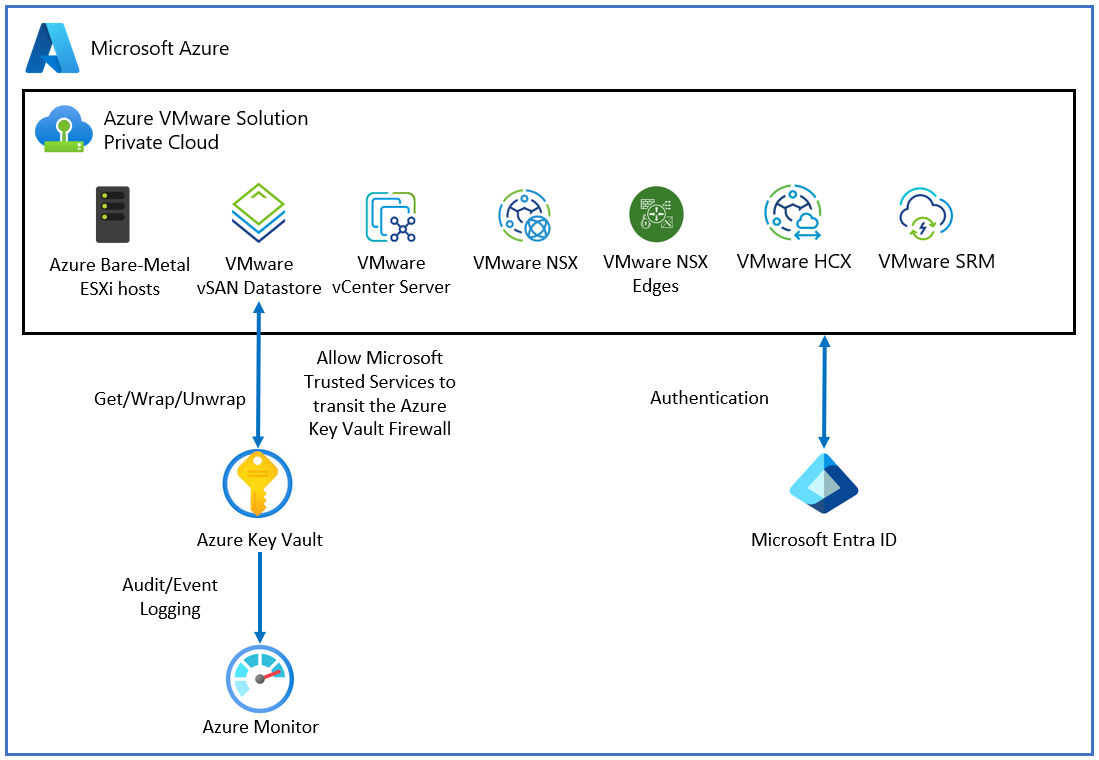

Topologie

Le diagramme suivant montre comment Azure VMware Solution utilise Microsoft Entra ID et un coffre de clés pour fournir la clé CMK.

Prérequis

Avant de commencer à activer la fonctionnalité CMK, vérifiez que les exigences suivantes sont remplies :

Vous avez besoin d’un coffre de clés pour utiliser la fonctionnalité CMK. Si vous n’avez pas de coffre de clés, vous pouvez en créer un à l’aide de la ressource Démarrage rapide : créer un coffre de clés avec le portail Azure.

Si vous avez activé l’accès restreint à Key Vault, vous devez autoriser les services Microsoft approuvés à contourner le pare-feu de Key Vault. Accédez à Configurer les paramètres de mise en réseau Azure Key Vault pour en savoir plus.

Remarque

Une fois que les règles de pare-feu sont effectives, les utilisateurs peuvent uniquement effectuer des opérations de plan de données Key Vault quand leurs demandes proviennent de plages d’adresses IPv4 ou de machines virtuelles autorisées. Cette restriction s’applique également à l’accès à Key Vault depuis le portail Azure. Cela affecte également le sélecteur de coffre de clés d’Azure VMware Solution. Les utilisateurs peuvent être en mesure de voir une liste de coffres de clés, mais pas une liste de clés, si les règles du pare-feu empêchent l’accès à leur ordinateur client ou que l’utilisateur n’a pas d’autorisation de liste dans Key Vault.

Activez l’identité affectée par le système sur votre cloud privé Azure VMware Solution si vous ne l’avez pas activée lors de l’approvisionnement du centre de données défini par logiciel (SDDC).

Pour activer l’identité affectée par le système :

Connectez-vous au portail Azure.

Accédez à Azure VMware Solution et localisez votre cloud privé.

Dans le volet le plus à gauche, ouvrez Gérer et sélectionnez Identité.

Dans Affectée par le système, sélectionnez Activer>Enregistrer. L’identité affectée par le système doit maintenant être activée.

Une fois l’identité affectée par le système activée, vous verrez l’onglet ID d’objet. Notez l’ID d’objet pour l’utiliser ultérieurement.

Configurez la stratégie d’accès au coffre de clés pour accorder des autorisations à l’identité managée. Elle sert à autoriser l’accès au coffre de clés.

- Connectez-vous au portail Azure.

- Accédez aux coffres de clés et recherchez le coffre de clés que vous souhaitez utiliser.

- Dans le volet le plus à gauche, sous Paramètres, sélectionnez Stratégies d’accès.

- Dans Stratégies d’accès, sélectionnez Ajouter une stratégie d’accès, puis :

- Dans la liste déroulante Autorisations de clé, cliquez sur Sélectionner, Obtenir, Envelopper la cléet Désenvelopper la clé.

- Sous Sélectionner le principal, sélectionnez Aucune sélection. Une nouvelle fenêtre Principal avec une zone de recherche s’ouvre.

- Dans la zone de recherche, collez l’ID d’objet de l’étape précédente. Vous pouvez également rechercher le nom du cloud privé que vous souhaitez utiliser. Quand vous avez terminé, cliquez sur Sélectionner.

- Sélectionnez AJOUTER.

- Vérifiez que la nouvelle stratégie s’affiche sous la section Application de la stratégie actuelle.

- Sélectionnez Enregistrer pour valider les modifications.

Cycle de vie de la version de clé gérée par le client

Vous pouvez modifier la clé CMK en créant une nouvelle version de la clé. La création d’une nouvelle version n’interrompt pas le flux de travail de la machine virtuelle.

Dans Azure VMware Solution, la rotation de la version de clé CMK dépend du paramètre de sélection de clé que vous avez choisi lors de la configuration de CMK.

Paramètre de sélection de clé 1

Un client active le chiffrement CMK sans fournir une version de clé spécifique pour CMK. Azure VMware Solution sélectionne la dernière version de clé pour CMK dans le coffre de clés du client pour chiffrer les clés KEK vSAN. Azure VMware Solution effectue le suivi de CMK pour la rotation des versions. Lorsqu’une nouvelle version de la clé CMK est créée dans Key Vault, elle est capturée automatiquement par Azure VMware Solution pour chiffrer les clés KEK vSAN.

Remarque

Azure VMware Solution peut prendre jusqu’à dix minutes pour détecter une nouvelle version de clé ayant fait l’objet d’une rotation automatique.

Paramètre de sélection de clé 2

Un client peut activer le chiffrement CMK pour une version de clé CMK spécifiée afin de fournir l’URI de version de clé complète sous l’option Entrer la clé de l’URI. Lorsque la clé actuelle du client expire, ce dernier doit étendre la date d’expiration de la clé CMK ou désactiver CMK.

Activer CMK avec l’identité affectée par le système

Une identité affectée par le système est limitée à une par ressource et liée au cycle de vie de celle-ci. Vous pouvez accorder des autorisations à l’identité managée sur la ressource Azure. L’identité managée est authentifiée avec Microsoft Entra ID. Vous n’avez donc pas besoin de stocker des informations d’identification dans le code.

Important

Vérifiez que Key Vault se trouve dans la même région que le cloud privé Azure VMware Solution.

Accédez à votre instance Key Vault et fournissez l’accès au SDDC sur Key Vault à l’aide de l’ID du principal capturé sous l’onglet Activer MSI.

Dans votre cloud privé Azure VMware Solution, sous Gérer, sélectionnez Chiffrement. Sélectionnez ensuite les Clés gérées par le client (CMK).

CMK fournit deux options pour la Sélection de clé à partir d’Azure Key Vault :

Option 1 :

- Sous Clé de chiffrement, choisissez sélectionner dans Key Vault.

- Sélectionnez le type de chiffrement. Sélectionnez ensuite l’option Sélectionner Key Vault et une clé.

- Sélectionnez Key Vault et clé dans la liste déroulante. Choisissez ensuite Sélectionner.

Option 2 :

- Sous Clé de chiffrement, sélectionnez Saisir la clé à partir de l’URI.

- Entrez un URI de clé spécifique dans la zone URI de clé.

Important

Si vous souhaitez sélectionner une version de clé spécifique au lieu de la dernière version sélectionnée automatiquement, vous devez spécifier l’URI de clé avec la version de clé. Ce choix affecte le cycle de vie de la version de clé CMK.

L’option Module de sécurité matériel (HSM) géré de Key Vault est prise en charge uniquement avec l’option d’URI de clé.

Sélectionnez Enregistrer pour accorder l’accès à la ressource.

Passer d’une clé gérée par le client à une clé gérée par Microsoft

Lorsqu’un client souhaite passer d’une clé CMK à une clé gérée par Microsoft (MMK), la charge de travail de la machine virtuelle n’est pas interrompue. Pour passer d’une clé CMK à une clé MMK :

- Dans votre cloud privé Azure VMware Solution, sous Gérer, sélectionnez Chiffrement.

- Sélectionnez Clés gérées par Microsoft (MMK).

- Sélectionnez Enregistrer.

Limites

Key Vault doit être configuré comme récupérable. Vous devez :

- Configurez Key Vault avec l’option Suppression réversible.

- Activez la protection de purge pour bénéficier d’une protection contre la suppression forcée du secret ou du coffre, même après activation de la suppression réversible.

La mise à jour des paramètres CMK ne fonctionnera pas si la clé a expiré ou si la clé d’accès Azure VMware Solution a été révoquée.

Résolution des problèmes et bonnes pratiques

Voici quelques conseils de résolution des problèmes les plus courants que vous pourriez rencontrer, ainsi que les bonnes pratiques à suivre.

Suppression accidentelle d’une clé

Si vous supprimez accidentellement votre clé du coffre de clés, le cloud privé ne pourra pas effectuer d’opérations de modification de cluster. Pour éviter ce scénario, nous vous recommandons d’activer les suppressions réversibles dans le coffre de clés. Cette option garantit que si une clé est supprimée, elle peut être récupérée dans un délai de 90 jours dans le cadre de la conservation par défaut de la suppression réversible. Si la période de 90 jours n’est pas encore écoulée, vous pouvez restaurer la clé pour résoudre le problème.

Restaurer l’autorisation du coffre de clés

Si vous disposez d’un cloud privé qui a perdu l’accès à la clé CMK, vérifiez si l’Identité du système managé (MSI) nécessite des autorisations dans le coffre de clés. La notification d’erreur renvoyée par Azure est susceptible de ne pas indiquer correctement que la MSI exigeant des autorisations dans le coffre-fort des clés est la cause racine de l’erreur. Pour rappel, les autorisations requises sont get, wrapKey et unwrapKey. Consultez l’étape 4 des prérequis.

Corriger une clé expirée

Si vous n’utilisez pas la fonction autorotate et que la clé CMK a expiré dans Key Vault, vous pouvez modifier la date d’expiration de la clé.

Restaurer l’accès au coffre de clés

Vérifiez que la MSI est utilisée pour fournir au coffre de clés un accès au cloud privé.

Suppression de MSI

Si vous supprimez accidentellement la MSI associée à un cloud privé, vous devez désactiver la clé CMK. Suivez ensuite les étapes pour activer la clé CMK dès le départ.

Étapes suivantes

- Découvrir la Sauvegarde et la restauration Azure Key Vault.

- Découvrir la Récupération Azure Key Vault.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour