Définir une source d’identité externe pour VMware NSX

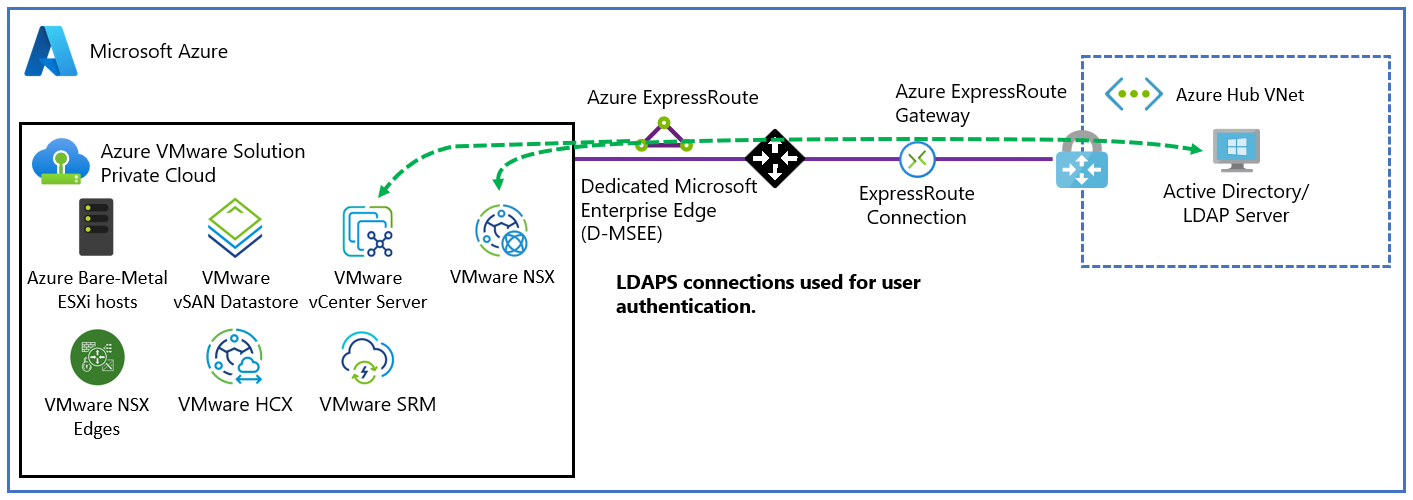

Dans cet article, découvrez comment configurer une source d’identité externe pour VMware NSX dans une instance d’Azure VMware Solution.

Vous pouvez configurer NSX pour utiliser un service d’annuaire LDAP (Lightweight Directory Access Protocol) externe afin d’authentifier les utilisateurs. Un utilisateur peut se connecter à l’aide de ses infos de connexion Windows Server Active Directory ou de ses informations d’identification provenant d’un serveur LDAP tiers. Ensuite, le compte peut être affecté à un rôle NSX, comme dans un environnement local, pour fournir un accès en fonction du rôle pour les utilisateurs NSX.

Prérequis

Une connexion opérationnelle de votre réseau Windows Server Active Directory à votre cloud privé Azure VMware Solution.

Un chemin réseau de votre serveur Windows Server Active Directory vers le réseau de gestion de l’instance d’Azure VMware Solution dans laquelle NSX est déployé.

Un contrôleur de domaine Windows Server Active Directory disposant d’un certificat valide. Le certificat peut être émis par une autorité de certification des services de certificats Active Directory de Windows Server ou par une autorité de certification tierce.

Nous vous recommandons d’utiliser deux contrôleurs de domaine situés dans la même région Azure que le centre de données à définition logicielle Azure VMware Solution.

Remarque

Les certificats auto-signés sont déconseillés pour les environnements de production.

Un compte disposant d’autorisations d’administrateur.

Des Zones DNS Azure VMware Solution et serveurs DNS qui sont configurés correctement. Pour plus d’informations, consultez Configurer le service DNS NSX pour la résolution dans votre domaine Windows Server Active Directory et configurer le redirecteur DNS.

Remarque

Pour plus d’informations sur LDAP sécurisé (LDAPS) et l’émission de certificats, contactez votre équipe de sécurité ou votre équipe de gestion des identités.

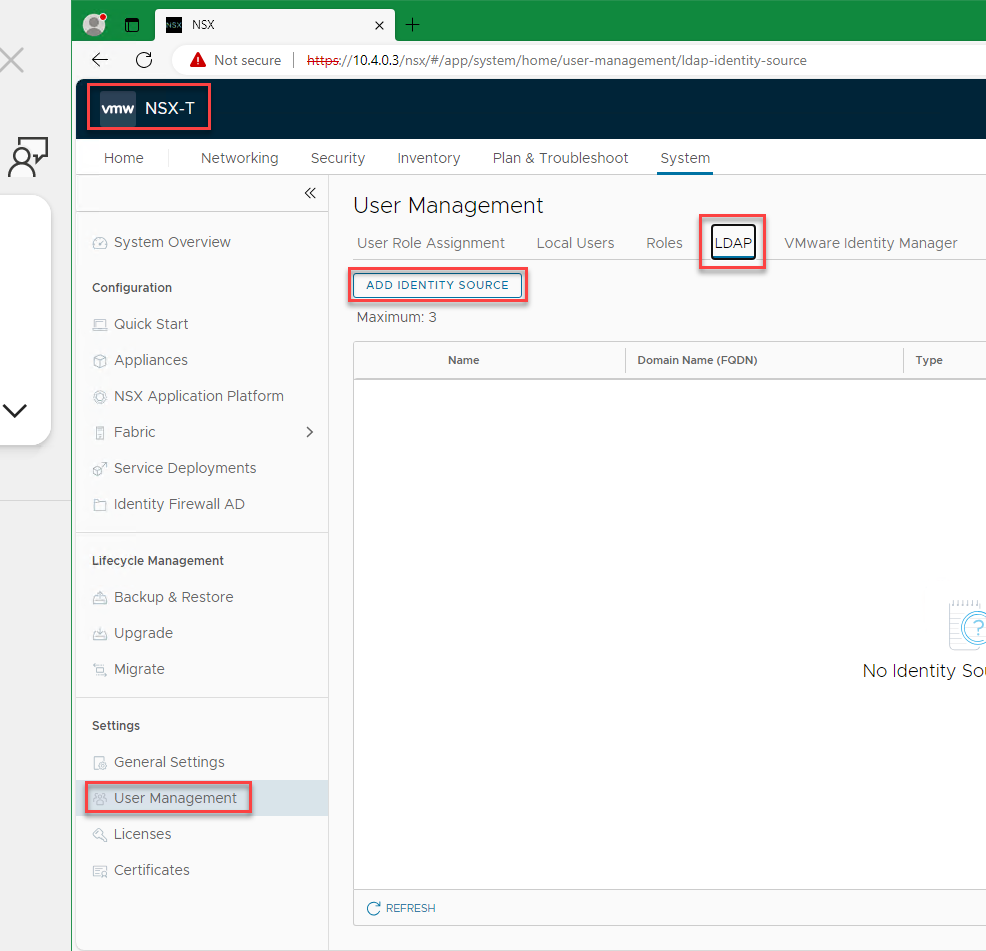

Utiliser Windows Server Active Directory comme source d’identité LDAPS

Connectez-vous à NSX Manager, puis accédez à Système>Gestion des utilisateurs>LDAP>Ajouter une source d’identité.

Entrez des valeurs pour Nom, Nom de domaine (FQDN), Typeet Nom de domaine de base. Vous pouvez ajouter une description (facultatif).

Le nom de domaine de base est le conteneur dans lequel vos comptes d’utilisateur sont conservés. Le DN de base est le point de départ qu’un serveur LDAP utilise lorsqu’il recherche des utilisateurs dans une demande d’authentification. Par exemple, CN=users,DC=avslab,DC=local.

Remarque

Vous pouvez utiliser plusieurs répertoires en tant que fournisseur LDAP. Par exemple, si vous avez plusieurs domaines Azure Directory Windows Server et que vous utilisez Azure VMware Solution comme moyen de consolider les charges de travail.

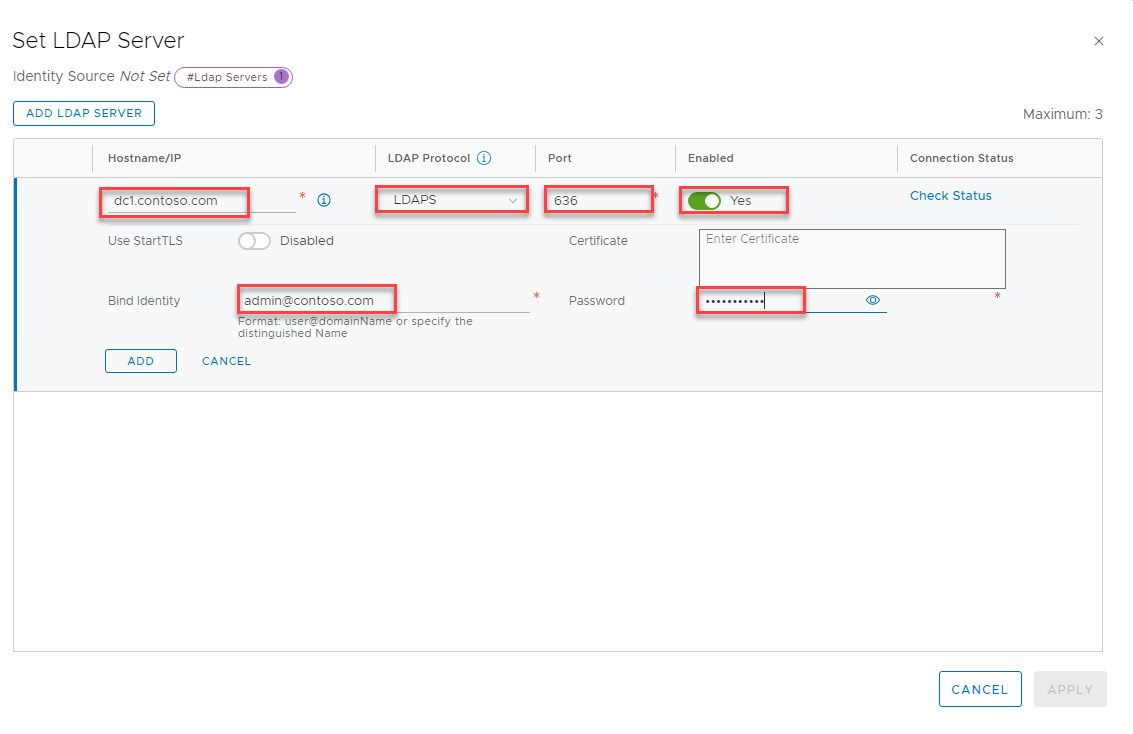

Ensuite, sous serveurs LDAP, sélectionnez Définir, comme illustré dans la capture d’écran précédente.

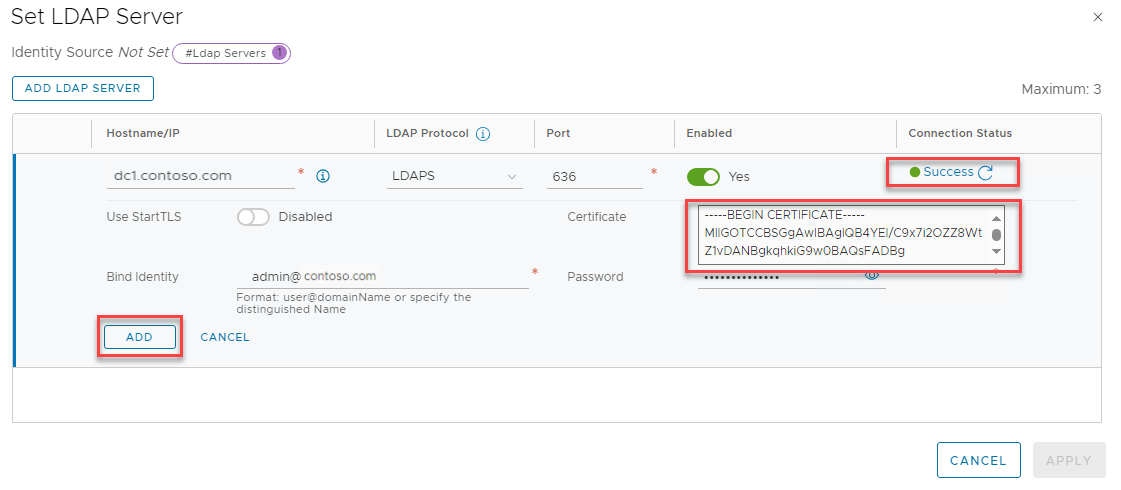

Dans Définir le serveur LDAP, sélectionnez Ajouter un serveur LDAP, puis entrez ou sélectionnez des valeurs pour les éléments suivants :

Nom Action Nom d’hôte/IP Entrez le FQDN ou l’adresse IP du serveur LDAP. Par exemple, azfta-dc01.azfta.com ou 10.5.4.4. Protocole LDAP Sélectionnez LDAPS. Port Conservez le port LDAP sécurisé par défaut. Activé Laissez Oui. Utilisez Start TLS Obligatoire uniquement si vous utilisez LDAP standard (non sécurisé). Lier une identité Utilisez votre compte disposant d’autorisations d’administrateur de domaine. Par exemple : <admin@contoso.com>.Mot de passe Entrez un mot de passe pour le serveur LDAP. Ce mot de passe est celui que vous utilisez avec l’exemple de compte <admin@contoso.com>.Certificate Laissez vide (voir l’étape 6).

Après la mise à jour de la page et l'affichage d'un statut de connexion, sélectionnez Ajouter, puis Appliquer.

Dans Gestion des utilisateurs, sélectionnez Enregistrer pour terminer les modifications.

Pour ajouter un deuxième contrôleur de domaine ou un autre fournisseur d’identité externe, revenez à l’étape 1.

Remarque

Une pratique recommandée consiste à avoir deux contrôleurs de domaine qui agissent en tant que serveurs LDAP. Vous pouvez également placer les serveurs LDAP derrière un équilibreur de charge.

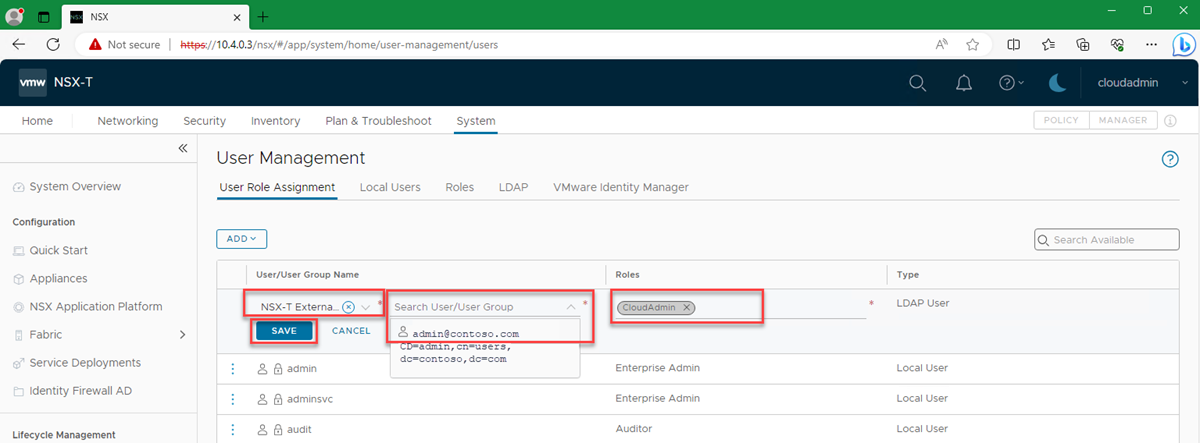

Attribuer des rôles à des identités Windows Server Active Directory

Après avoir ajouté une identité externe, vous pouvez affecter des rôles NSX aux groupes de sécurité Windows Server Active Directory en fonction des contrôles de sécurité de votre organisation.

Dans NSX Manager, accédez à Système>Gestion des utilisateurs>Attribution de rôle d'utilisateur>Ajouter.

Sélectionnez Ajouter>Attribution de rôle pour LDAP.

Sélectionnez le fournisseur d’identité externe que vous avez sélectionné à l’étape 3 dans la section précédente. Par exemple, fournisseur d’identité externe NSX.

Entrez les premiers caractères du nom d’utilisateur, l’ID de connexion de l’utilisateur ou un nom de groupe pour rechercher le répertoire LDAP. Sélectionnez ensuite un utilisateur ou un groupe dans la liste des résultats.

Sélectionner un rôle. Dans cet exemple, affectez à l’utilisateur FTAdmin le rôle CloudAdmin.

Sélectionnez Enregistrer.

Sous Attribution de rôle d’utilisateur, vérifiez que l’attribution d’autorisations s’affiche.

Vos utilisateurs doivent maintenant être en mesure de se connecter au Gestionnaire NSX à l’aide de leurs informations d’identification Windows Server Active Directory.