Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Sauvegarde Azure et services de base de données Azure se sont réunis pour créer une solution de sauvegarde de classe entreprise pour les serveurs Azure Database pour PostgreSQL qui conservent les sauvegardes pendant jusqu’à 10 ans. Outre la rétention à long terme, la solution offre les fonctionnalités suivantes :

- Sauvegardes planifiées et à la demande gérées par le client au niveau de chaque base de données.

- Restaurations au niveau de la base de données sur n’importe quel serveur Azure Database pour PostgreSQL ou sur n’importe quel type de stockage blob.

- Surveillance centralisée de toutes les opérations et de tous les travaux.

- Stockage des sauvegardes dans des domaines de sécurité et d’erreur distincts. Si le serveur source ou l’abonnement devient compromis, les sauvegardes restent sécurisées dans le coffre sauvegarde Azure (dans les comptes de stockage managés Sauvegarde Azure).

- Utilisation de

pg_dumppour une plus grande flexibilité dans les restaurations. Vous pouvez effectuer une restauration dans les versions de base de données.

Vous pouvez utiliser cette solution indépendamment ou en plus de la solution de sauvegarde native dans Azure PostgreSQL, qui offre une rétention pendant jusqu’à 35 jours. La solution native est adaptée aux récupérations d’exploitation, par exemple quand vous voulez récupérer à partir des sauvegardes les plus récentes. La solution Sauvegarde Azure vous aide à répondre à vos besoins de conformité et fournit une fonctionnalité de sauvegarde/restauration plus précise et flexible.

Changements dans les sauvegardes archivées pour les serveurs uniques PostgreSQL

L’option de déploiement de serveur unique pour Azure Database pour PostgreSQL a été retirée le 28 mars 2025. À cette date, les modifications ont été implémentées pour Azure Backup pour les serveurs PostgreSQL simples. En savoir plus sur la retraite.

Le service Sauvegarde Azure fournit des solutions de conformité et de résilience, notamment des sauvegardes archivées et une conservation à long terme des points de restauration. Le 28 mars 2025, les modifications suivantes ont pris effet :

- La configuration de sauvegarde n’est pas autorisée pour les nouvelles charges de travail à serveur unique PostgreSQL.

- Tous les travaux de sauvegarde planifiés sont définitivement supprimés.

- La création de nouvelles stratégies de sauvegarde ou de modifications de celles existantes pour cette charge de travail n’est pas possible.

À la date de mise hors service, les travaux de sauvegarde planifiés pour les bases de données à serveur unique PostgreSQL sont définitivement arrêtés. Vous ne pouvez pas créer de nouveaux points de restauration.

Toutefois, vos sauvegardes de base de données à serveur unique PostgreSQL existantes sont conservées conformément à la stratégie de sauvegarde. Les points de restauration ne seront supprimés qu’après l’expiration de la période de rétention. Pour conserver indéfiniment les points de restauration ou les supprimer avant l’expiration de leur période de rétention, consultez la console Azure Business Continuity Center.

Modifications apportées à la facturation

Depuis le 31 mars 2025, vous n’êtes plus facturé les frais d’instance protégée (PI) pour la protection de vos bases de données à serveur unique PostgreSQL. Toutefois, les frais de stockage de vos sauvegardes s’appliquent toujours. Pour éviter les frais de stockage, supprimez tous les points de restauration du Centre de continuité d’activité Azure.

Remarque

La Sauvegarde Azure conserve le dernier point de restauration même après l’expiration de sa période de conservation. Cette fonctionnalité garantit que vous avez accès au dernier point de restauration pour une utilisation ultérieure. Vous pouvez uniquement supprimer le dernier point de restauration manuellement. Si vous souhaitez supprimer le dernier point de restauration et éviter les frais de stockage, arrêtez la protection de la base de données.

Changements dans la restauration

Vous pouvez restaurer des bases de données à serveur unique PostgreSQL à l’aide de La restauration en tant que fichiers. Ensuite, vous devez créer manuellement un serveur flexible PostgreSQL à partir des fichiers restaurés.

Remarque

L’option Restaurer en tant que base de données n’est pas prise en charge depuis le 28 mars 2025, mais la restauration en tant que fichiers est toujours prise en charge.

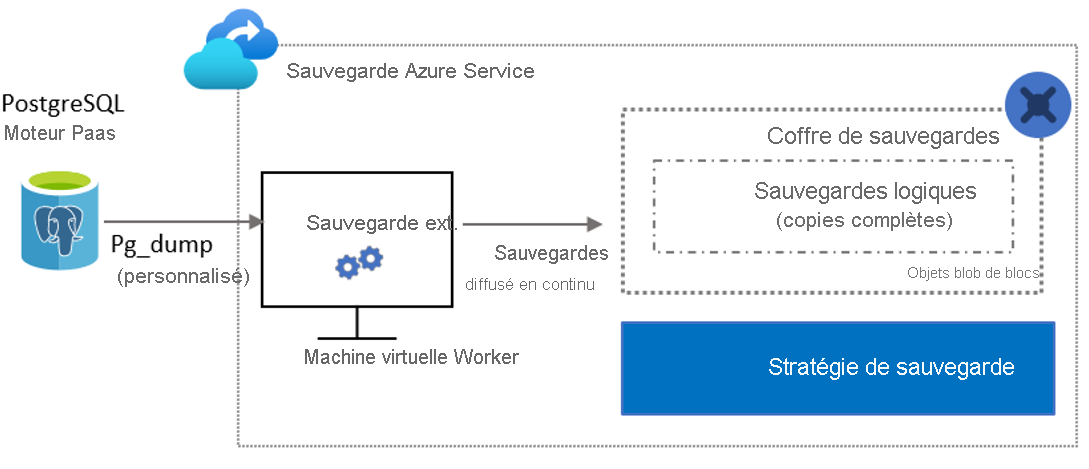

Processus de sauvegarde

En tant qu’administrateur de sauvegarde, vous pouvez spécifier les bases de données PostgreSQL que vous envisagez de sauvegarder. Vous pouvez également spécifier les détails d’Azure Key Vault, qui stocke les informations d’identification nécessaires pour se connecter aux bases de données spécifiées. L’administrateur de base de données génère en toute sécurité ces informations d’identification dans Key Vault.

Le service Sauvegarde Azure valide qu’il dispose des autorisations appropriées pour s’authentifier auprès du serveur Azure Database pour PostgreSQL spécifié et sauvegarder ses bases de données.

La Sauvegarde Azure fait tourner un rôle worker (machine virtuelle), avec une extension de sauvegarde installée dessus, pour communiquer avec le serveur Azure Database pour PostgreSQL protégé. Cette extension se compose d’un coordinateur et d’un plug-in PostgreSQL. Le coordinateur déclenche des flux de travail pour différentes opérations, telles que la sauvegarde et la restauration. Le plug-in gère le flux de données réel.

À l’heure planifiée, le coordinateur demande au plug-in de commencer à diffuser en continu les données de sauvegarde à partir du serveur Azure Database pour PostgreSQL à l’aide

pg_dump(personnalisé).Le plug-in envoie les données directement aux comptes de stockage managé Sauvegarde Azure (masqués par le coffre Sauvegarde Azure), ce qui élimine la nécessité d’un emplacement intermédiaire. Les données sont chiffrées via des clés gérées par Microsoft. Le service Sauvegarde Azure stocke les données dans les comptes de stockage.

Authentification de la Sauvegarde Azure avec le serveur Azure Database pour PostgreSQL

Azure Backup suit des directives de sécurité strictes d’Azure. Les autorisations sur la ressource à sauvegarder ne sont pas supposées. L’utilisateur doit donner explicitement ces autorisations.

Modèle d’authentification basé sur Key Vault

Le service Sauvegarde Azure doit se connecter au serveur Azure Database pour PostgreSQL tout en effectuant chaque sauvegarde. Bien qu’un nom d’utilisateur et un mot de passe (ou une chaîne de connexion) correspondant à la base de données soient utilisés pour établir cette connexion, ces informations d’identification ne sont pas stockées avec Sauvegarde Azure. Au lieu de cela, l’administrateur de base de données doit stocker de manière sécurisée ces informations d’identification dans Azure Key Vault en tant que secret.

L’administrateur de charge de travail est responsable de la gestion et de la rotation des informations d’identification. Azure Backup demande les informations confidentielles les plus récentes du coffre de clés Azure pour effectuer la sauvegarde.

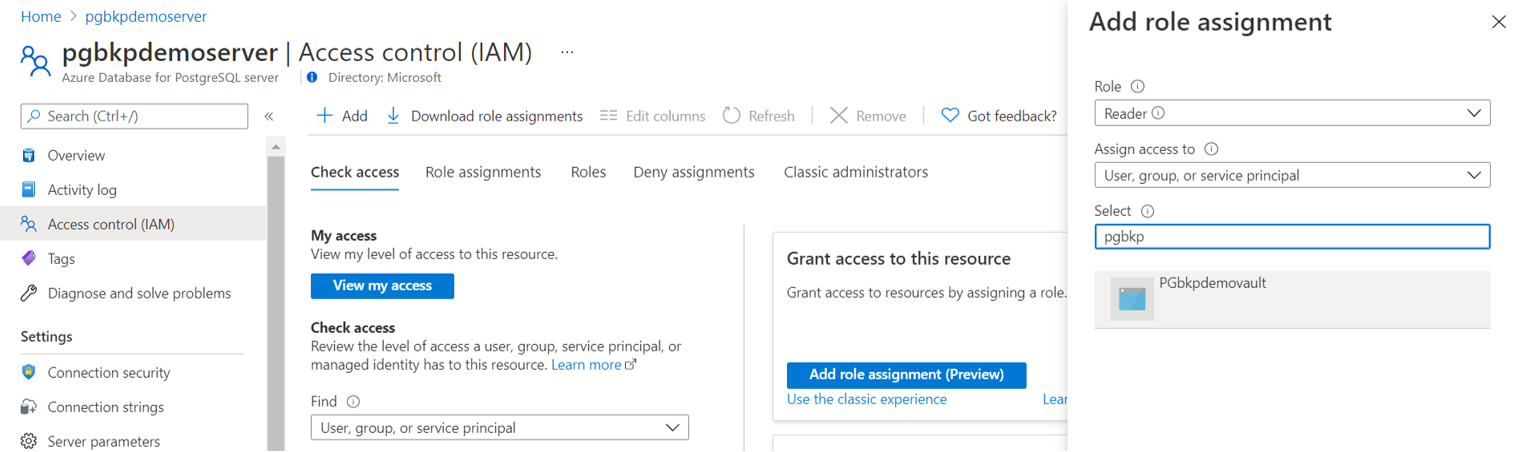

Autorisations nécessaires pour la sauvegarde de base de données PostgreSQL

Accordez les autorisations d’accès suivantes à l’identité managée du coffre Sauvegarde Azure :

- Accès Lecteur sur le serveur Azure Database pour PostgreSQL.

- Accès Utilisateur des secrets Key Vault sur Key Vault (autorisations Get et List sur les secrets).

Définissez l’accès à la ligne de vue réseau sur :

- Serveur Azure Database pour PostgreSQL : réglez Autoriser l’accès aux services Azure surOui.

- Key Vault : définissez Autoriser les services Microsoft approuvés sur Oui.

Définissez les privilèges de sauvegarde de l’utilisateur de base de données sur la base de données.

Remarque

Vous pouvez accorder ces autorisations dans le flux de configuration de sauvegarde en un seul clic si vous, en tant qu’administrateur de sauvegarde, disposez d’un accès en écriture sur les ressources prévues. Si vous n’avez pas les autorisations requises (lorsque plusieurs personnes sont impliquées), utilisez un modèle Azure Resource Manager.

Autorisations nécessaires pour la restauration de base de données PostgreSQL

Les autorisations de restauration sont similaires à celles dont vous avez besoin pour la sauvegarde. Vous devez accorder manuellement les autorisations sur le serveur Azure Database pour PostgreSQL cible et le coffre de clés correspondant. Contrairement au flux de configuration de sauvegarde, l’expérience permettant d’accorder ces autorisations en ligne n’est actuellement pas disponible.

Vérifiez que l’utilisateur de base de données (correspondant aux informations d’identification stockées dans le coffre de clés) dispose des privilèges de restauration suivants sur la base de données :

- Attribuez un nom d’utilisateur

ALTER USERdeCREATEDB. - Attribuez le rôle

azure_pg_adminà l’utilisateur de base de données.

Modèle d’authentification basé sur l’ID Microsoft Entra

Un modèle d’authentification antérieur était entièrement basé sur l’ID Microsoft Entra. Le modèle d’authentification basé sur Key Vault (comme expliqué précédemment) est désormais disponible comme alternative pour faciliter le processus de configuration.

Pour obtenir un script automatisé et des instructions associées pour utiliser le modèle d’authentification basé sur l’ID Microsoft Entra, téléchargez ce document. Il accorde un ensemble approprié d’autorisations à un serveur Azure Database pour PostgreSQL pour la sauvegarde et la restauration.

Remarque

Toute la protection nouvellement configurée a lieu avec le nouveau modèle d’authentification Key Vault uniquement. Toutefois, toutes les instances de sauvegarde existantes avec protection configurée via l’authentification basée sur l’ID Microsoft Entra continueront d’exister et ont des sauvegardes régulières effectuées. Pour restaurer ces sauvegardes, vous devez suivre l’authentification basée sur l’ID Microsoft Entra.

Étapes pour accorder manuellement l’accès sur le serveur Azure Database pour PostgreSQL et sur le coffre de clés

Pour accorder toutes les autorisations d’accès dont azure Backup a besoin, procédez comme suit.

Autorisations d’accès sur le serveur Azure Database pour PostgreSQL

Définissez l’accès Lecteur du coffre Sauvegarde Azure pour l’identité managée sur le serveur Azure Database pour PostgreSQL.

Définissez l’accès en ligne de vue réseau sur le serveur Azure Database pour PostgreSQL en définissant Autoriser l’accès aux services Azure sur Oui.

Autorisations d’accès sur le coffre de clés

Définissez l’accès Utilisateur des secrets Key Vault du coffre Sauvegarde Azure pour l’identité managée sur le coffre de clés (autorisations Get et List sur les secrets). Pour affecter des autorisations, vous pouvez utiliser des attributions de rôles ou des stratégies d’accès. Vous n’avez pas besoin d’ajouter les autorisations à l’aide des deux options, car elle n’aide pas.

Pour utiliser l’autorisation de contrôle d’accès en fonction du rôle Azure (Azure RBAC) :

Dans Stratégies d’accès, définissez Modèle d’autorisation sur Contrôle d’accès en fonction du rôle Azure.

Dans Contrôle d’accès (IAM),, accordez l’accès Utilisateur des secrets Key Vault du coffre Sauvegarde Azure pour l’identité managée sur le coffre de clés. Les porteurs de ce rôle pourront lire les secrets.

Pour plus d’informations, consultez Fournir l’accès aux clés, certificats et secrets Key Vault avec le contrôle d’accès en fonction du rôle Azure.

Pour utiliser des stratégies d’accès :

- Dans Stratégies d’accès, définissez Modèle d’autorisation sur Stratégie d’accès du coffre.

- Définissez les autorisations Get et List sur les secrets.

Pour plus d’informations, consultez Affecter une stratégie d’accès Key Vault (héritée).

Définissez l’accès à la ligne de vue réseau sur le coffre de clés en définissant Autoriser les services Microsoft approuvés à contourner ce pare-feu ? sur Oui.

Privilèges de sauvegarde de l’utilisateur de base de données sur la base de données

Exécutez la requête suivante dans l’outil pgAdmin . Remplacez username par l’ID utilisateur de la base de données.

DO $do$

DECLARE

sch text;

BEGIN

EXECUTE format('grant connect on database %I to %I', current_database(), 'username');

FOR sch IN select nspname from pg_catalog.pg_namespace

LOOP

EXECUTE format($$ GRANT USAGE ON SCHEMA %I TO username $$, sch);

EXECUTE format($$ GRANT SELECT ON ALL TABLES IN SCHEMA %I TO username $$, sch);

EXECUTE format($$ ALTER DEFAULT PRIVILEGES IN SCHEMA %I GRANT SELECT ON TABLES TO username $$, sch);

EXECUTE format($$ GRANT SELECT ON ALL SEQUENCES IN SCHEMA %I TO username $$, sch);

EXECUTE format($$ ALTER DEFAULT PRIVILEGES IN SCHEMA %I GRANT SELECT ON SEQUENCES TO username $$, sch);

END LOOP;

END;

$do$

Remarque

Si une base de données pour laquelle vous avez déjà configuré la sauvegarde échoue UserErrorMissingDBPermissions, reportez-vous à ce guide de résolution des problèmes pour obtenir de l’aide pour résoudre le problème.

Utiliser l’outil pgAdmin

Téléchargez l’outil pgAdmin si vous ne l’avez pas déjà. Vous pouvez vous connecter au serveur Azure Database pour PostgreSQL via cet outil. En outre, vous pouvez ajouter des bases de données et de nouveaux utilisateurs à ce serveur.

Créez un serveur avec le nom de votre choix. Entrez le nom/l’adresse de l’hôte. Il s’agit de la même valeur que la valeur du nom du serveur affichée dans l’affichage des ressources Azure PostgreSQL dans le portail Azure.

Veillez à ajouter l’adresse d’ID client actuelle aux règles de pare-feu pour que la connexion passe.

Vous pouvez ajouter de nouvelles bases de données et des utilisateurs de base de données au serveur. Pour les utilisateurs de base de données, sélectionnez Connexion/Rôle de groupe pour ajouter des rôles. Assurez-vous que Peut se connecter ? est défini sur Oui.

Contenu connexe

- Questions fréquentes sur la sauvegarde Azure Database pour PostgreSQL.

- Sauvegardez Azure Database pour PostgreSQL à l’aide du portail Azure.

- Créez une stratégie de sauvegarde pour les bases de données PostgreSQL à l’aide de l’API REST.

- Configurez la sauvegarde des bases de données PostgreSQL à l’aide de l’API REST.

- Restauration des bases de données PostgreSQL à l’aide de l’API REST.

- Gérez un serveur Azure Database pour PostgreSQL à l’aide du portail Azure.