Configurer Bastion pour des connexions clientes natives

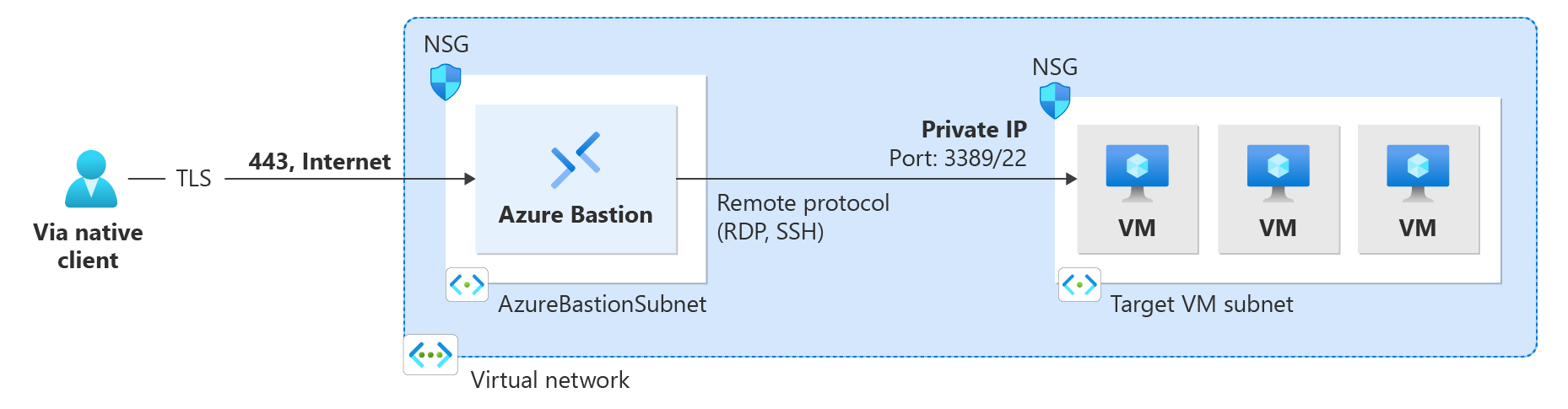

Cet article vous aide à configurer votre déploiement Bastion pour accepter des connexions à partir du client natif (SSH ou RDP) sur votre ordinateur local vers des machines virtuelles situées sur le réseau virtuel. La fonctionnalité client native vous permet de vous connecter à vos machines virtuelles cibles via Bastion à l’aide d’Azure CLI et étend vos options de connexion pour inclure la paire de clés SSH locale et Microsoft Entra ID. En outre, vous pouvez désormais charger ou télécharger des fichiers, en fonction du type de connexion et du client.

Vous pouvez configurer cette fonctionnalité en modifiant un déploiement Bastion existant ou en déployant Bastion avec la configuration de la fonctionnalité déjà spécifiée. Vos capacités sur la machine virtuelle lors de la connexion via un client natif dépendent de ce qui est activé sur le client natif.

Remarque

Le tarif horaire commence à partir du moment où Bastion est déployé, quelle que soit l’utilisation des données sortantes. Pour plus d’informations, consultez Tarifications et Références SKU. Si vous déployez Bastion dans le cadre d’un tutoriel ou d’un test, nous vous recommandons de supprimer cette ressource après l’avoir utilisée.

Déployer Bastion avec la fonctionnalité cliente native

Si vous n’avez pas encore déployé Bastion sur votre réseau virtuel, vous pouvez déployer avec la fonctionnalité cliente native spécifiée en déployant Bastion à l’aide de paramètres manuels. Pour connaître les étapes, consultez Tutoriel - Déployer Bastion avec des paramètres manuels. Lors de la configuration de Bastion, spécifiez les paramètres suivants :

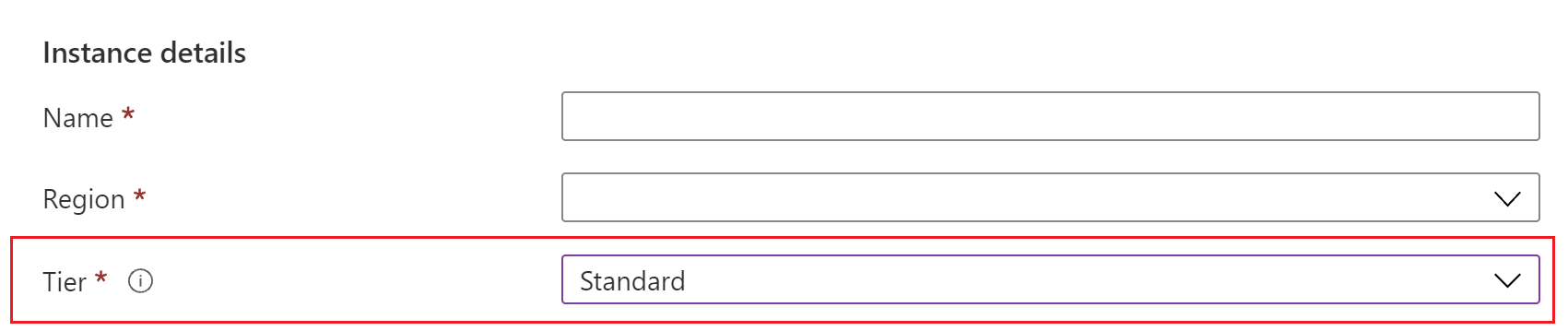

Dans l’onglet De base, pour Détails de l’instance -> Niveau sélectionnez Standard. La prise en charge native du client nécessite la référence SKU Standard.

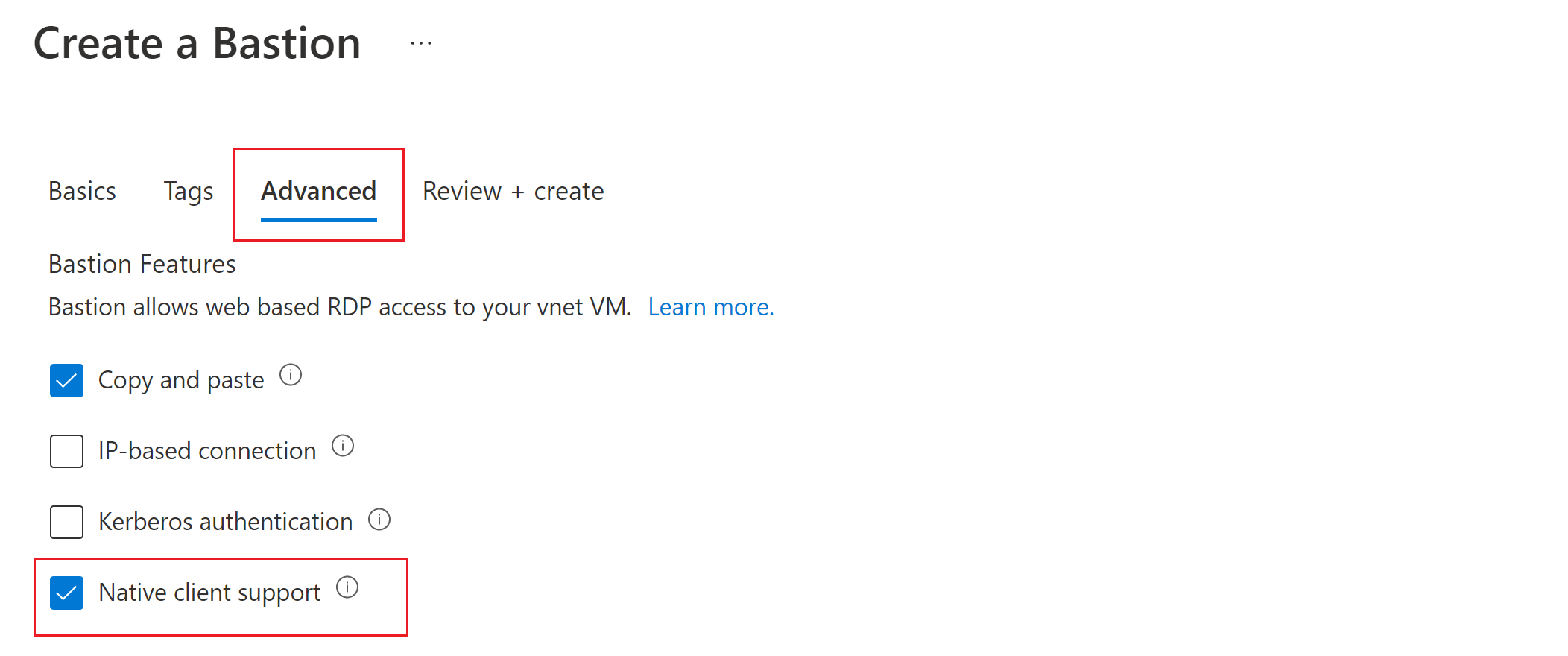

Avant de créer l’hôte bastion, accédez à l’onglet Avancé et cochez la case pour la Prise en charge du client natif, ainsi que les cases à cocher pour toutes les autres fonctionnalités que vous souhaitez déployer.

Sélectionnez sur Vérifier + créer pour valider, puis Créer pour déployer votre hôte Bastion.

Modifier un déploiement Bastion existant

Si vous avez déjà déployé Bastion pour votre réseau virtuel, modifiez les paramètres de configuration suivants :

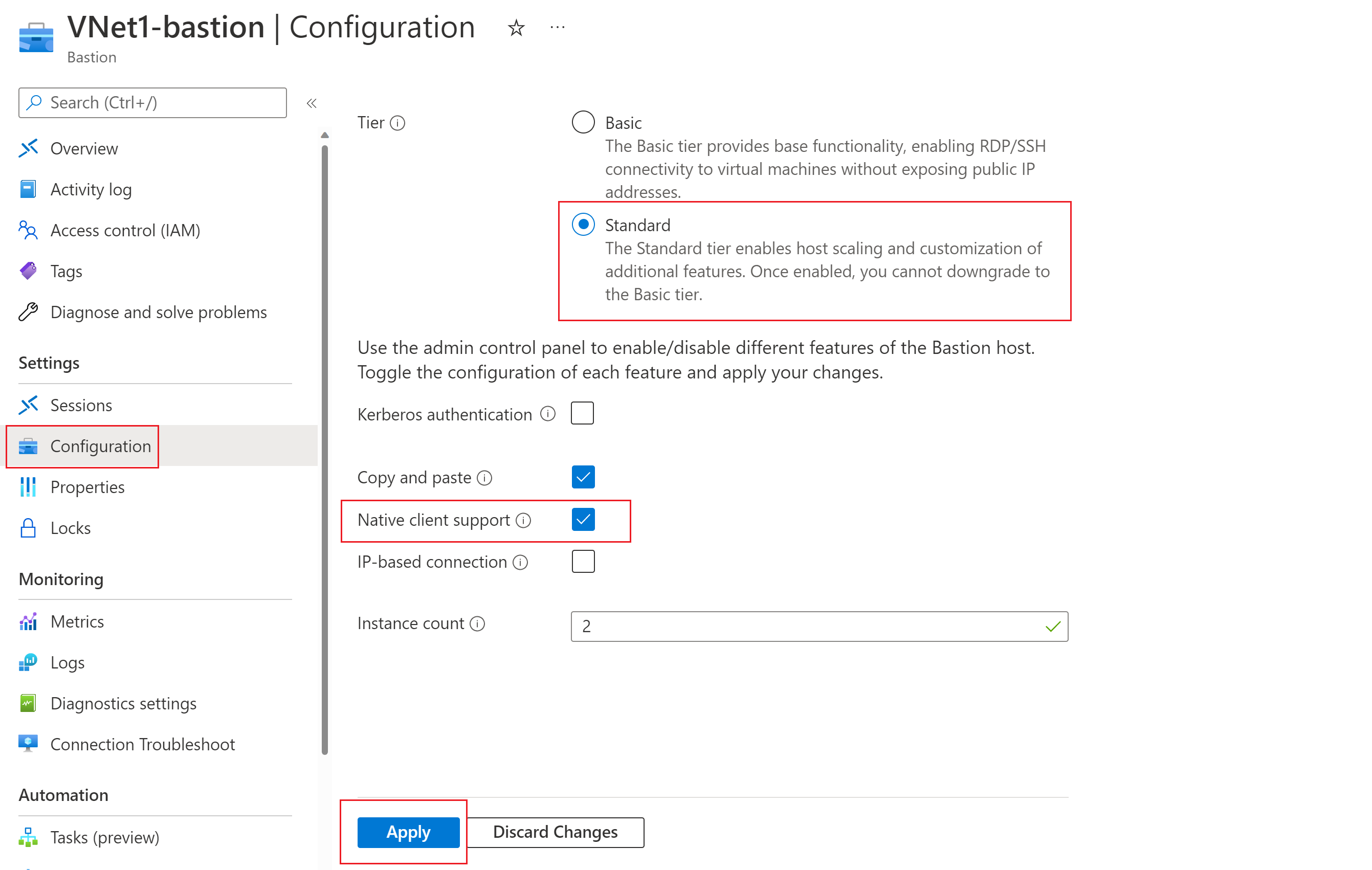

Accédez à la page Configuration de votre ressource Bastion. Vérifiez que la référence de niveau (SKU) est Standard. Si ce n’est pas le cas, sélectionnez Standard.

Cochez la case pour Prise en charge du client natif et appliquez vos modifications.

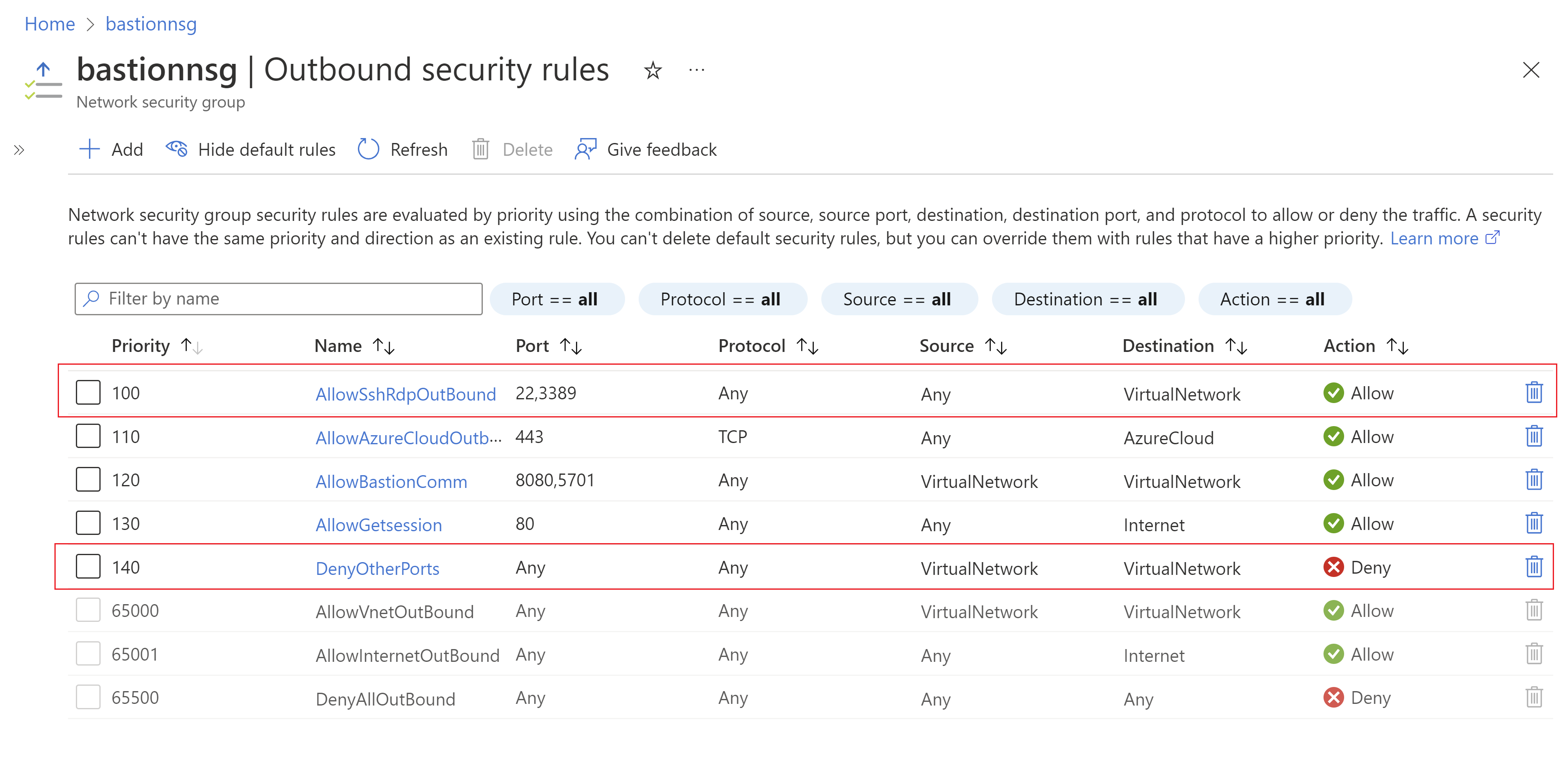

Sécuriser votre connexion cliente native

Si vous souhaitez sécuriser davantage votre connexion cliente native, vous pouvez limiter l’accès aux ports en fournissant uniquement l’accès au port 22/3389. Pour restreindre l’accès aux ports, vous devez déployer les règles de groupe de sécurité réseau suivantes sur votre sous-réseau Azure Bastion afin d’autoriser l’accès à certains ports et le refuser à tous les autres.

Se connecter à des machines virtuelles

Une fois cette fonctionnalité déployée, les instructions de connexion varient en fonction de l'ordinateur hôte à partir duquel vous vous connectez et de la machine virtuelle cliente à laquelle vous vous connectez.

Utilisez le tableau suivant pour comprendre comment se connecter à partir de clients natifs. Notez que différentes combinaisons prises en charge de machines virtuelles clientes et cibles natives autorisent différentes fonctionnalités et nécessitent des commandes spécifiques.

| Client | Machine virtuelle cible | Méthode | Authentification Microsoft Entra | Transfert de fichiers | Sessions de machines virtuelles simultanées | Port personnalisé |

|---|---|---|---|---|---|---|

| Client natif Windows | Machine virtuelle Windows | RDP | Oui | Chargement et téléchargement | Oui | Oui |

| Machine virtuelle Linux | SSH | Oui | No | Oui | Oui | |

| N’importe quelle machine virtuelle | az réseau bastion tunnel | Non | Charger | Non | Non | |

| client natif Linux | Machine virtuelle Linux | SSH | Oui | No | Oui | Oui |

| Windows ou n’importe quelle machine virtuelle | az réseau bastion tunnel | Non | Charger | Non | Non | |

| Autre client natif (putty) | N’importe quelle machine virtuelle | az réseau bastion tunnel | Non | Charger | Non | Non |

Limitations :

- La connexion à l’aide d’une clé privée SSH stockée dans Azure Key Vault n’est pas prise en charge avec cette fonctionnalité. Avant de vous connecter à une machine virtuelle Linux en utilisant une paire de clés SSH, téléchargez votre clé privée dans un fichier sur votre ordinateur local.

- La connexion en tirant parti d’un client natif n’est pas prise en charge sur Cloud Shell.

Étapes suivantes

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour