Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

S'APPLIQUE À : SDK v4

Souvent, un bot doit accéder aux ressources protégées, par exemple un compte de messagerie, pour le compte de l’utilisateur. Pour ce faire, le bot doit être autorisé en fonction des informations d’identification de l’utilisateur. Avant cela, l’utilisateur doit d’abord être authentifié . Le bot doit être une entité connue, autrement dit, elle doit être authentifiée dans le contexte Azure AI Bot Service. Cela se produit avant que le bot soit autorisé à fonctionner pour le compte de l’utilisateur.

Voyons si nous pouvons démêler cet enchevêtrement en commençant par une vue d'ensemble du contexte d'authentification du Bot Framework.

Lorsque vous inscrivez un bot dans Azure via une ressource Azure Bot , Azure crée une application d’inscription d’ID Microsoft Entra. Cette application a un ID d’application (

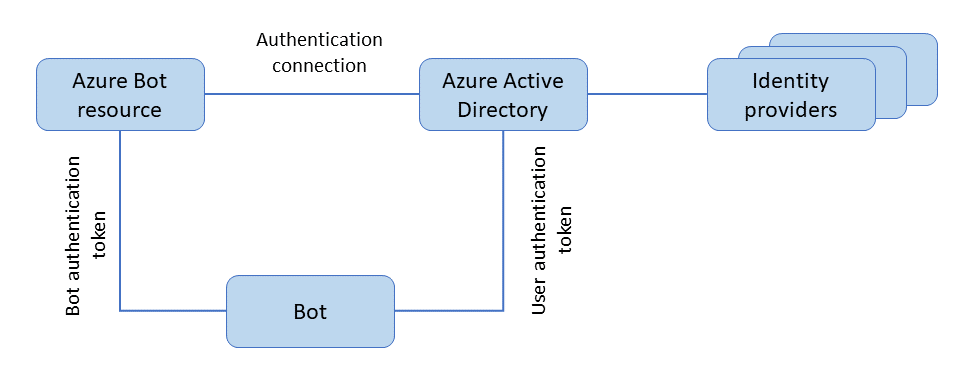

MicrosoftAppId) et une clé secrète client (MicrosoftAppPassword). Vous utilisez ces valeurs dans les fichiers de configuration du bot, comme décrit ci-dessous.Microsoft Entra ID est un service d’identité cloud qui vous permet de créer des applications qui connectent en toute sécurité les utilisateurs à l’aide de protocoles standard du secteur comme OAuth 2.0. Vous créez une application Active Directory et utilisez son ID d’application et son mot de passe pour sélectionner un fournisseur d’identité et générer une connexion d’authentification . Vous ajoutez cette connexion à votre ressource de bot. Vous ajoutez également le nom de connexion dans les fichiers de configuration du bot, comme décrit ci-dessous.

Un bot est identifié par son ID d’application de ressource Azure Bot et son mot de passe. Vous ajoutez les valeurs associées dans le fichier de configuration du bot ou à un gestionnaire de secrets ou de clés. Vous ajoutez également le nom de la connexion. Le bot utilise un jeton basé sur l’ID d’application et le mot de passe pour accéder aux ressources protégées. Le bot utilise différents jetons, basés sur la connexion d’authentification, pour accéder aux ressources protégées de l’utilisateur.

Authentification et autorisation du bot

Voici les principales étapes permettant d’authentifier un bot et de l’autoriser à accéder aux ressources protégées de l’utilisateur :

- Créez une application d'enregistrement de canal pour bots.

- Ajoutez l’ID et le mot de passe de l’application d’inscription au fichier de configuration du bot. Cela permet au bot d’être authentifié pour accéder aux ressources protégées.

- Créez une application Microsoft Entra ID pour sélectionner un fournisseur d’identité pour authentifier l’utilisateur.

- Créez une connexion d’authentification et ajoutez-la aux paramètres d’inscription du canal.

- Ajoutez le nom de connexion aux fichiers de configuration du bot. Cela permet au bot d’être autorisé à accéder aux ressources protégées de l’utilisateur.

Pour obtenir un exemple complet, consultez Ajouter l’authentification à un bot.

Meilleures pratiques

- Conservez l'inscription de l'application Microsoft Entra ID limitée à son objectif d'origine d'application de service à service.

- Créez une application Microsoft Entra ID supplémentaire pour permettre à tout utilisateur de gérer l'authentification du service, offrant un contrôle plus précis sur la désactivation des connexions d'authentification, la mise à jour des secrets ou la réutilisation de l'application Microsoft Entra ID avec d'autres applications.

Voici quelques-uns des problèmes que vous rencontrez si vous utilisez également l’application d’inscription d’ID Microsoft Entra pour l’authentification :

- Si le certificat attaché à l’inscription de l’application Microsoft Entra ID doit être renouvelé, il aura un impact sur les utilisateurs qui se sont authentifiés auprès d’autres services Microsoft Entra ID à l’aide du certificat.

- En général, il crée un point unique de défaillance et de contrôle pour toutes les activités liées à l’authentification avec le bot.

Rubriques connexes

Les articles suivants fournissent des informations détaillées et des exemples sur l’authentification dans Bot Framework. Commencez par examiner les types d’authentification , puis les fournisseurs d’identité.

| Article | Descriptif |

|---|---|

| Types d’authentification | Décrit les deux types d’authentification Bot Framework et les jetons qu’ils utilisent. |

| Fournisseurs d’identité | Décrit l’utilisation des fournisseurs d’identité. Ils vous permettent de créer des applications qui connectent en toute sécurité les utilisateurs à l’aide de protocoles standard du secteur comme OAuth2.0. |

| Authentification utilisateur | Décrit l’authentification de l’utilisateur et le jeton associé pour autoriser un bot à effectuer des tâches au nom de l’utilisateur. |

| Authentification unique | Décrit l’authentification d’un seul utilisateur pour l’accès à plusieurs ressources protégées. |

| Inscrire un bot auprès d’Azure | Montre comment inscrire un bot auprès d’Azure AI Bot Service. |

| Instructions de sécurité de Bot Framework | Décrit la sécurité en général et comme elle s’applique à Bot Framework. |

| Ajouter l’authentification à un bot | Montre comment créer une inscription de canal de bot, créer une connexion d’authentification et préparer le code. |

| Ajouter l’authentification unique à un bot | Montre comment ajouter l’authentification unique à un bot. |