Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

S'APPLIQUE À : SDK v4

Azure AI Bot Service chiffre automatiquement vos données lorsqu’elles sont conservées dans le cloud pour protéger les données et respecter les engagements de sécurité et de conformité de l’organisation.

Le chiffrement et le déchiffrement sont transparents, ce qui signifie que le chiffrement et l’accès sont gérés automatiquement. Vos données étant sécurisées par défaut, vous n’avez pas besoin de modifier votre code ou vos applications pour tirer parti du chiffrement.

À propos de la gestion des clés de chiffrement

Par défaut, votre abonnement utilise des clés de chiffrement gérées par Microsoft. Vous pouvez gérer votre ressource de bot avec vos propres clés appelées clés gérées par le client. Les clés gérées par le client offrent une plus grande flexibilité pour créer, tourner, désactiver et révoquer des contrôles d’accès aux données stockées par Azure AI Bot Service. Vous pouvez également effectuer un audit sur les clés de chiffrement utilisées pour protéger vos données.

Lors du chiffrement des données, Azure AI Bot Service chiffre avec deux niveaux de chiffrement. Dans le cas où les clés gérées par le client ne sont pas activées, les deux clés utilisées sont des clés gérées par Microsoft. Lorsque les clés gérées par le client sont activées, les données sont chiffrées avec la clé gérée par le client et une clé gérée par Microsoft.

Clés gérées par le client avec Azure Key Vault

Pour utiliser la fonctionnalité de clés gérées par le client, vous devez stocker et gérer des clés dans Azure Key Vault. Vous pouvez créer vos propres clés et les stocker dans un coffre de clés, ou utiliser les API d’Azure Key Vault pour générer des clés. Votre ressource Azure Bot et le coffre de clés doivent se trouver dans le même locataire d’ID Microsoft Entra, mais ils peuvent se trouver dans différents abonnements. Pour plus d’informations sur Azure Key Vault, consultez Qu’est-ce qu’Azure Key Vault ?.

Lorsque vous utilisez une clé gérée par le client, Azure AI Bot Service chiffre vos données dans son stockage. Si l’accès à cette clé est révoqué ou que la clé est supprimée, votre bot ne pourra pas utiliser Azure AI Bot Service pour envoyer ou recevoir des messages, et vous ne pourrez pas accéder ou modifier la configuration de votre bot dans le portail Azure.

Lorsque vous créez une ressource Azure Bot via le portail, Azure génère un ID d’application et un mot de passe, mais ne les stocke pas dans Azure Key Vault. Vous pouvez utiliser Key Vault avec Azure AI Bot Service. Pour plus d’informations, consultez Configurer l’application web pour vous connecter à Key Vault. Pour obtenir un exemple sur la façon de stocker et de récupérer des secrets avec Key Vault, consultez démarrage rapide : Bibliothèque de client de secrets Azure Key Vault pour .NET (SDK v4).

Important

L’équipe Azure AI Bot Service ne peut pas récupérer un bot de clé de chiffrement géré par le client sans accéder à la clé.

Quelles données sont chiffrées ?

Azure AI Bot Service stocke les données des clients concernant le bot, les canaux qu’il utilise, les paramètres de configuration définis par le développeur et, le cas échéant, un enregistrement des conversations actuellement actives. Il stocke également temporairement, pendant moins de 24 heures, les messages envoyés via les canaux Direct Line ou Web Chat et toutes les pièces jointes chargées.

Toutes les données client sont chiffrées avec deux couches de chiffrement dans Azure AI Bot Service ; avec des clés de chiffrement gérées par Microsoft ou des clés de chiffrement gérées par le client. Azure AI Bot Service chiffre les données stockées temporairement à l’aide des clés de chiffrement gérées par Microsoft et, selon la configuration de la ressource Azure Bot, chiffre les données à long terme à l’aide des clés de chiffrement gérées par microsoft ou par le client.

Remarque

Étant donné qu’Azure AI Bot Service existe pour fournir aux clients la possibilité de transmettre des messages à et à partir d’utilisateurs sur d’autres services en dehors d’Azure AI Bot Service, le chiffrement ne s’étend pas à ces services. Cela signifie que, dans le cadre du contrôle Azure AI Bot Service, les données sont stockées chiffrées conformément aux instructions de cet article ; toutefois, lors de la sortie du service pour fournir à un autre service, les données sont déchiffrées, puis envoyées à l’aide du chiffrement TLS 1.2 au service cible.

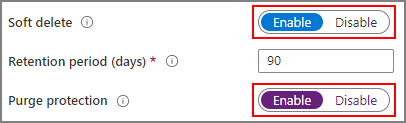

Comment configurer votre instance Azure Key Vault

L’utilisation de clés gérées par le client avec Azure AI Bot Service nécessite d’activer deux propriétés sur l’instance Azure Key Vault que vous envisagez d’utiliser pour héberger vos clés de chiffrement : suppression réversible et protection contre le vidage. Ces fonctionnalités garantissent que si, pour une raison quelconque, votre clé est supprimée accidentellement, vous pouvez la récupérer. Pour plus d’informations sur la suppression réversible et la protection contre la purge, consultez la vue d’ensemble de la suppression réversible Azure Key Vault.

Si vous utilisez une instance Azure Key Vault existante, vous pouvez vérifier que ces propriétés sont activées en examinant la section Propriétés dans le Portail Azure. Si l’une de ces propriétés n’est pas activée, consultez la section Key Vault dans Comment activer la suppression réversible et la protection contre le vidage.

Accorder à Azure AI Bot Service l’accès à un coffre de clés

Pour qu’Azure AI Bot Service ait accès au coffre de clés que vous avez créé à cet effet, une stratégie d’accès doit être définie, ce qui donne au principal de service d’Azure AI Bot Service l’ensemble actuel d’autorisations. Pour plus d’informations sur Azure Key Vault, notamment sur la création d’un coffre de clés, consultez À propos d’Azure Key Vault.

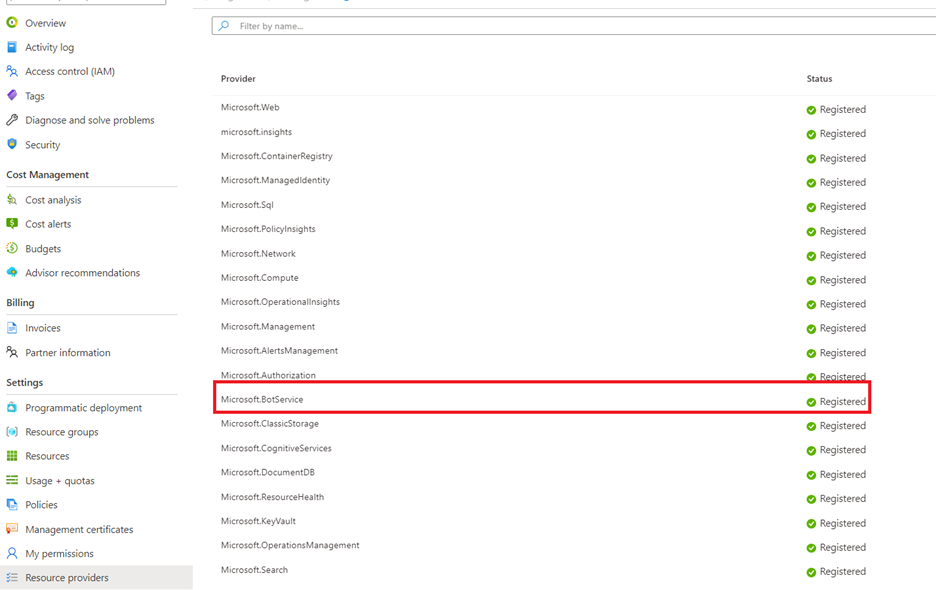

Inscrivez le fournisseur de ressources Azure AI Bot Service sur votre abonnement contenant le coffre de clés.

- Accédez au portail Azure.

- Ouvrez le panneau Abonnements et sélectionnez l’abonnement qui contient le coffre de clés.

- Ouvrez le panneau Fournisseurs de ressources et inscrivez le fournisseur de ressources Microsoft.BotService .

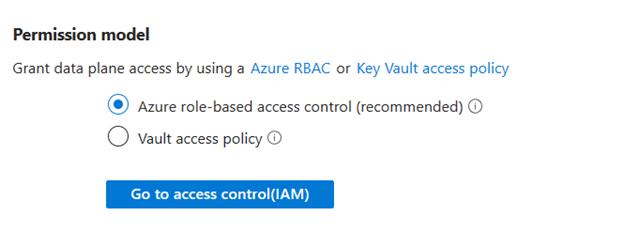

Azure Key Vault prend en charge deux modèles d’autorisation : le contrôle d’accès en fonction du rôle Azure (RBAC) ou la stratégie d’accès au coffre. Vous pouvez choisir d’utiliser l’un ou l’autre modèle d’autorisation. Vérifiez que les pare-feu et les réseaux virtuels dans le panneau Mise en réseau du coffre de clés sont définis pour autoriser l’accès public à partir de tous les réseaux à cette étape. En outre, assurez-vous que l’opérateur a reçu l’autorisation Opérations de gestion des clés.

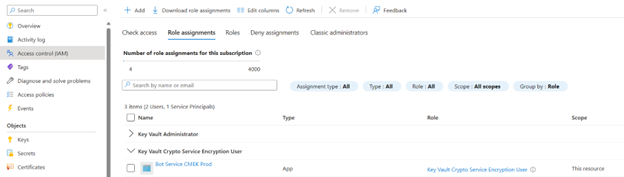

Pour configurer le modèle d’autorisation RBAC Azure sur votre coffre de clés :

- Ouvrez le panneau Coffres de clés et sélectionnez votre coffre de clés.

- Accédez au panneau Contrôle d’accès (IAM) et attribuez le rôle Utilisateur de chiffrement du service de chiffrement du coffre de clés à Bot Service CMEK Prod. Seul un utilisateur disposant du rôle propriétaire de l’abonnement peut apporter cette modification.

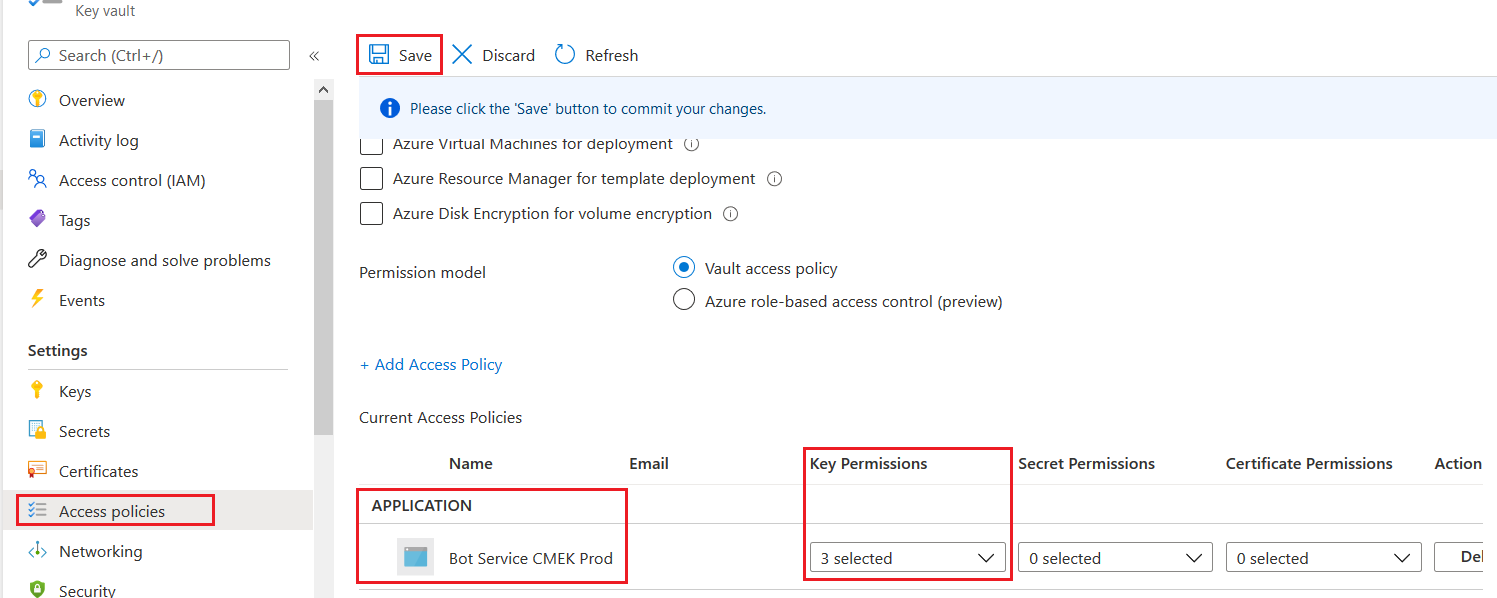

Pour configurer le modèle d’autorisation de stratégie d’accès Key Vault sur votre coffre de clés :

- Ouvrez le panneau Coffres de clés et sélectionnez votre coffre de clés.

- Ajoutez l’application Bot Service CMEK Prod en tant que stratégie d’accès et affectez-la les autorisations suivantes :

- Obtenir (à partir des opérations de gestion des clés)

- Déballer la clé (à partir des opérations cryptographiques)

- Wrap Key (à partir des opérations de chiffrement)

- Sélectionnez Enregistrer pour enregistrer les modifications que vous avez apportées.

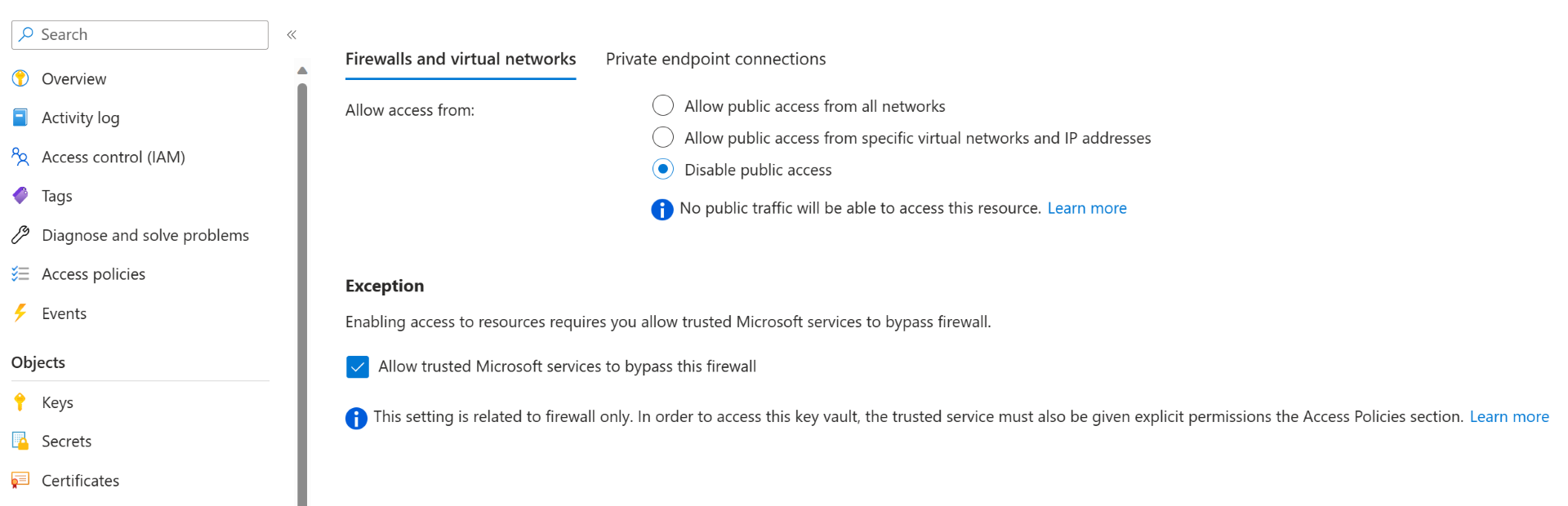

Autorisez Key Vault à contourner votre pare-feu.

- Ouvrez le panneau Coffres de clés et sélectionnez votre coffre de clés.

- Ouvrez le panneau Réseau et accédez à l’onglet Pare-feu et réseaux virtuels .

- Si Autoriser l’accès à partir de est défini sur Désactiver l’accès public, assurez-vous d’autoriser les services Microsoft approuvés à contourner ce pare-feu .

- Sélectionnez Enregistrer pour enregistrer les modifications que vous avez apportées.

Activer des clés gérées par le client

Pour chiffrer votre bot avec une clé de chiffrement gérée par le client, procédez comme suit :

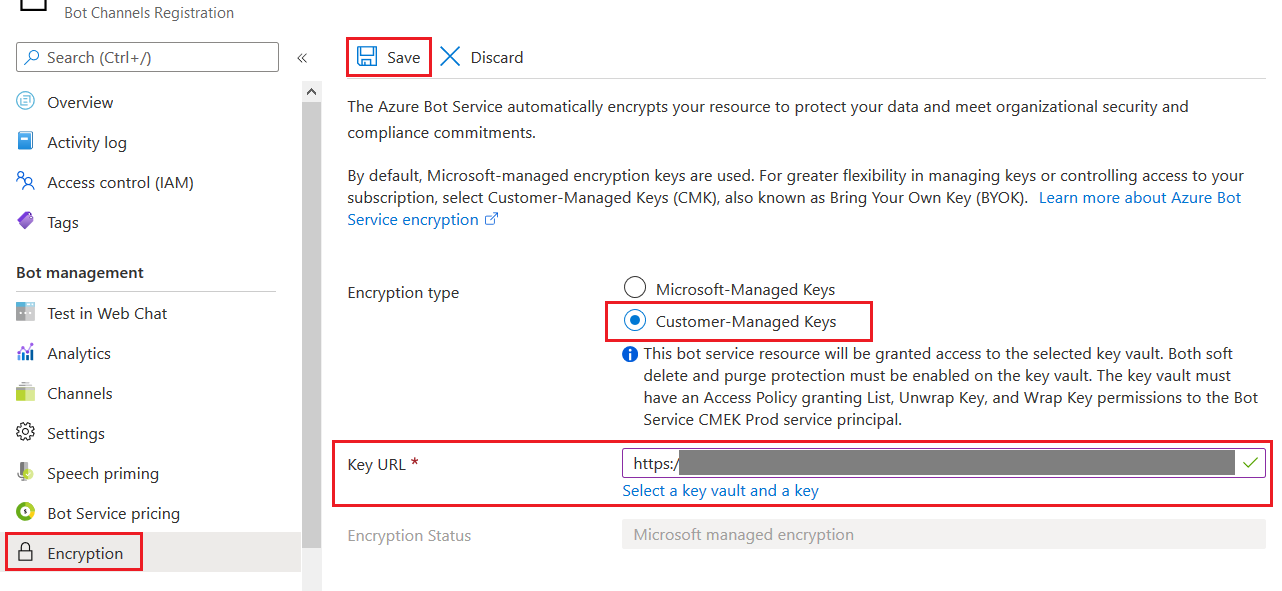

Ouvrez le panneau de ressources Azure Bot pour votre bot.

Ouvrez le panneau Chiffrement de votre bot et sélectionnez Customer-Managed Clés pour le type de chiffrement.

Entrez l’URI complet de votre clé, y compris la version, ou cliquez sur Sélectionner un coffre de clés et une clé pour trouver votre clé.

Cliquez sur Enregistrer en haut du panneau.

Une fois ces étapes terminées, Azure AI Bot Service démarre le processus de chiffrement, ce qui peut prendre jusqu’à 24 heures. Votre bot reste fonctionnel pendant cette période.

Faire pivoter les clés gérées par le client

Pour faire pivoter une clé de chiffrement gérée par le client, vous devez mettre à jour la ressource Azure AI Bot Service pour utiliser le nouvel URI pour la nouvelle clé (ou nouvelle version de la clé existante).

Étant donné que le rechiffrage avec la nouvelle clé se produit de manière asynchrone, assurez-vous que l’ancienne clé reste disponible afin que les données puissent continuer à être déchiffrées ; sinon, votre bot peut cesser de fonctionner. Vous devez conserver l’ancienne clé pendant au moins une semaine.

Révoquer l’accès aux clés gérées par le client

Pour révoquer l’accès, supprimez la stratégie d’accès pour le principal du service Bot Service CMEK Prod de votre coffre de clés.

Remarque

La révocation de l’accès interrompt la plupart des fonctionnalités associées à votre bot. Pour désactiver la fonctionnalité de clés gérées par le client, désactivez la fonctionnalité avant de révoquer l’accès pour vous assurer que le bot peut continuer à fonctionner.

Étapes suivantes

En savoir plus sur Azure Key Vault