Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

La topologie réseau est un élément essentiel d’une architecture de zone d’atterrissage, car elle définit la façon dont les applications peuvent communiquer entre elles. Cette section explore les technologies et les approches de topologie pour les déploiements Azure. Il se concentre sur deux approches principales : les topologies basées sur Azure Virtual WAN et les topologies traditionnelles.

Topologie de réseau Virtual WAN

Vous pouvez utiliser Virtual WAN pour répondre aux exigences d’interconnexion à grande échelle. Virtual WAN est un service que Microsoft gère, ce qui réduit la complexité globale du réseau et aide à moderniser le réseau de votre organisation. Utilisez une topologie Virtual WAN si l’une des exigences suivantes s’applique à votre organisation :

Votre organisation envisage de déployer des ressources dans plusieurs régions Azure et nécessite une connectivité globale entre les réseaux virtuels dans ces régions Azure et plusieurs emplacements locaux.

Votre organisation a l’intention d’utiliser un déploiement WAN défini par logiciel (SD-WAN) pour intégrer un réseau de succursales à grande échelle directement dans Azure, ou nécessite plus de 30 sites de branche pour l’arrêt IPSec natif.

Vous avez besoin d’un routage transitif entre un réseau privé virtuel (VPN) et Azure ExpressRoute. Par exemple, si vous utilisez un VPN de site à site pour connecter des branches distantes ou un VPN point à site pour connecter des utilisateurs distants, vous devrez peut-être connecter le VPN à un contrôleur de domaine connecté à ExpressRoute via Azure.

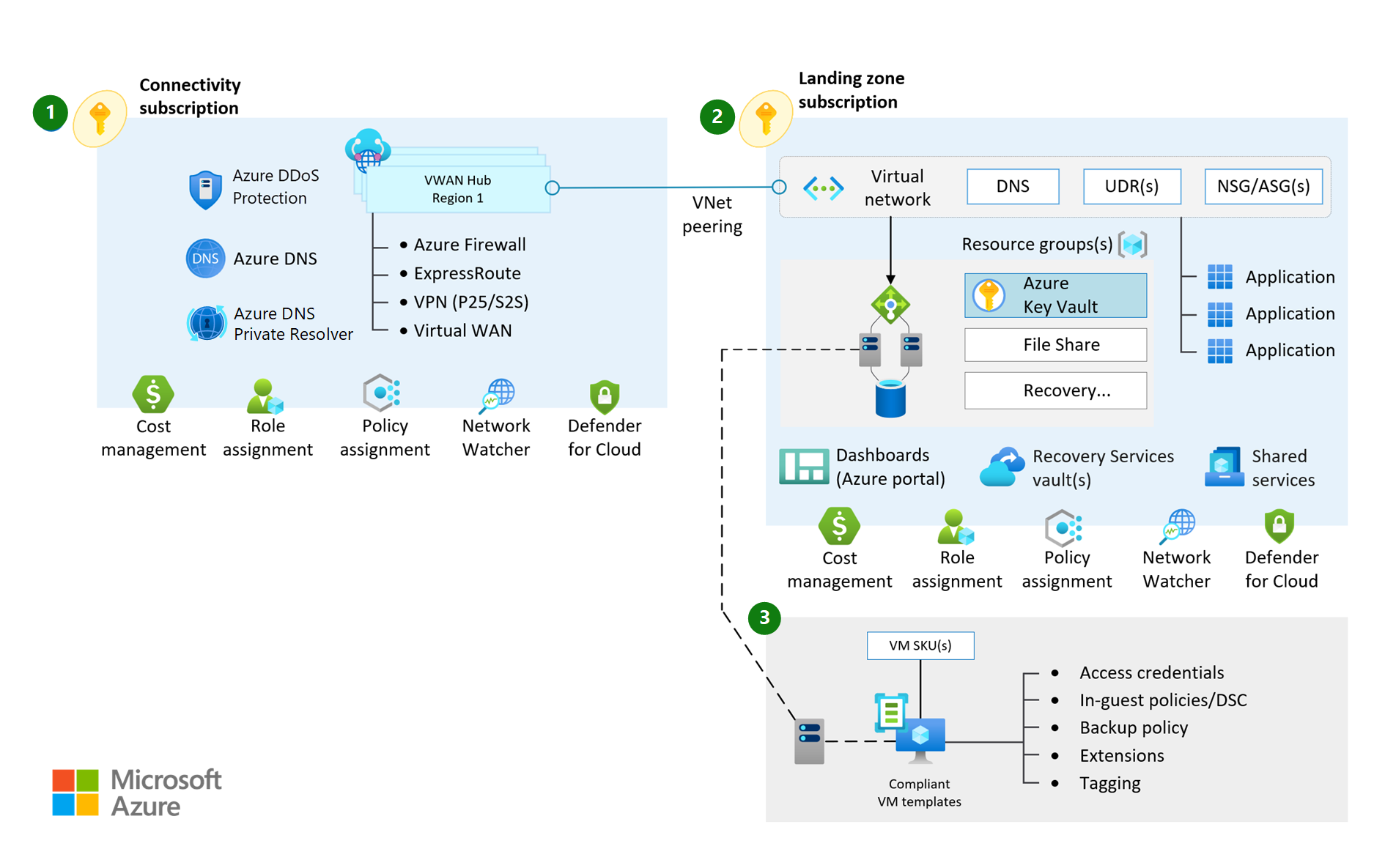

Le diagramme suivant illustre une topologie de réseau Virtual WAN gérée par Microsoft :

Topologie de mise en réseau Azure classique

Une topologie de réseau hub-and-spoke traditionnelle vous aide à créer des réseaux personnalisés, améliorés et à grande échelle dans Azure. Avec cette topologie, vous gérez le routage et la sécurité. Utilisez une topologie traditionnelle si l’une des exigences suivantes s’applique à votre organisation :

Votre organisation a l’intention de déployer des ressources dans une ou plusieurs régions Azure. Vous attendez un certain trafic entre les régions Azure, comme le trafic entre deux réseaux virtuels entre deux régions Azure différentes, mais vous n’avez pas besoin d’un réseau de maillage complet entre toutes les régions Azure.

Vous disposez d’un faible nombre d’emplacements distants ou de succursales pour chaque région et nécessitez moins de 30 tunnels de site à site IPSec.

Vous avez besoin d’un contrôle total et d’une granularité pour configurer manuellement votre stratégie de routage réseau Azure.

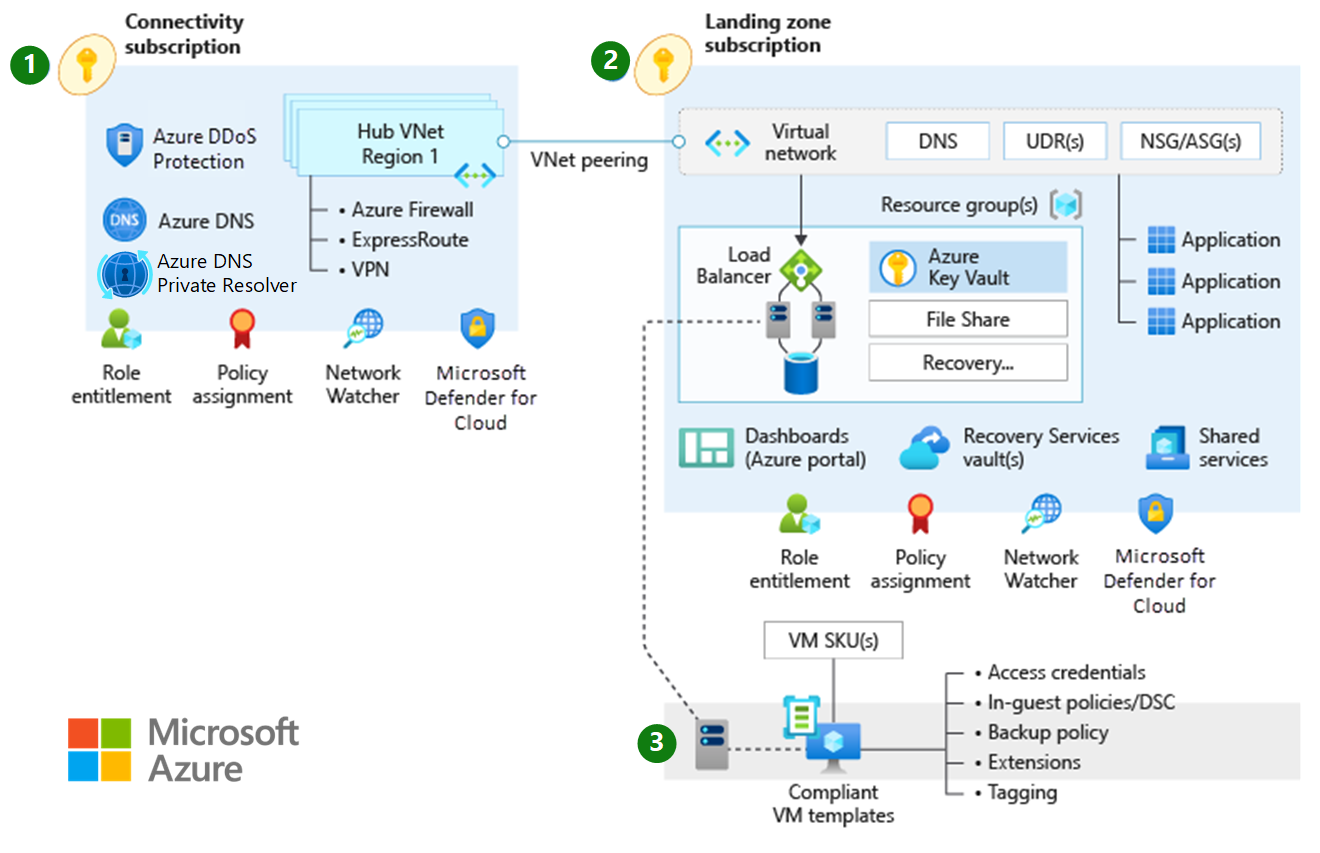

Le diagramme suivant illustre une topologie de mise en réseau Azure traditionnelle :