Topologie de mise en réseau Azure classique

Important

Essayez la nouvelle expérience Topologie (préversion) qui offre une visualisation des ressources Azure pour faciliter la gestion de l’inventaire et le monitoring du réseau à grande échelle. Utilisez la préversion de Topologie pour visualiser les ressources et leurs dépendances dans les abonnements, les régions et les localisations. Sélectionnez ce lien pour accéder à l’expérience.

Explorez les principales considérations et recommandations de conception des topologies de réseau dans Microsoft Azure.

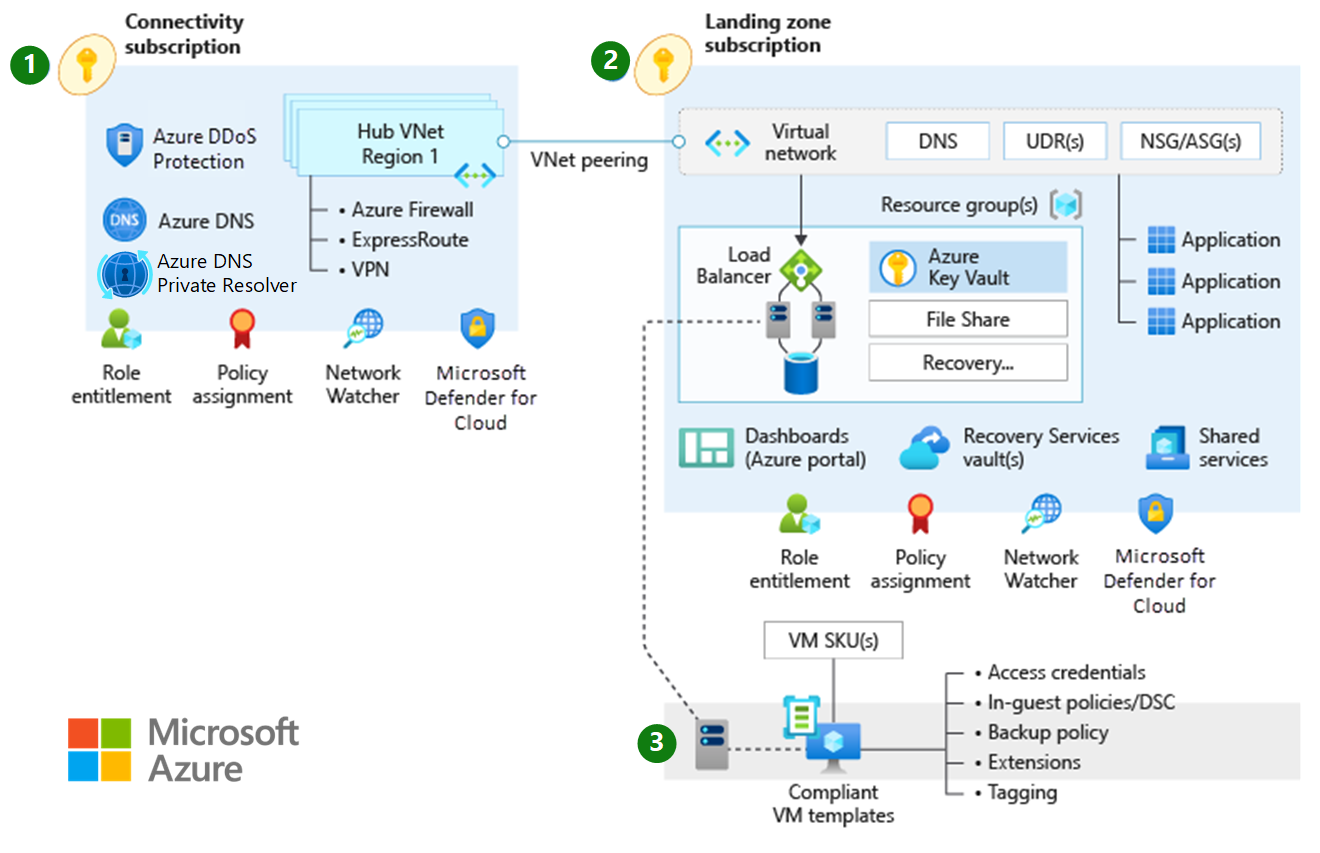

Figure 1 : Topologie de réseau Azure classique.

Remarques relatives à la conception :

Diverses topologies de réseau permettent de connecter plusieurs réseaux virtuels de zone d’atterrissage. Exemples de topologies de réseau : un grand réseau virtuel plat, plusieurs réseaux virtuels connectés avec plusieurs circuits ou connexions Azure ExpressRoute, réseau en étoile, maillage complet et réseau hybride.

Les réseaux virtuels ne peuvent pas franchir les limites des abonnements. Toutefois, vous pouvez obtenir une connectivité entre réseaux virtuels sur différents abonnements à l’aide d’un peering de réseaux virtuels, d’un circuit ExpressRoute ou de passerelles VPN.

Le peering de réseaux virtuels est la méthode recommandée pour connecter des réseaux virtuels dans Azure. Vous pouvez utiliser le peering de réseaux virtuels pour connecter des réseaux virtuels dans la même région, dans différentes régions Azure et entre différents locataires Microsoft Entra.

L’appairage de réseaux virtuels et l’appairage de réseaux virtuels global ne sont pas transitifs. Pour activer un réseau de transit, vous avez besoin de routes définies par l’utilisateur (UDR) et d’appliances virtuelles réseau. Pour plus d’informations, consultez topologie de réseau hub-and-spoke dans Azure.

Vous pouvez partager un plan Azure DDoS Protection entre tous les réseaux virtuels d’un même locataire Microsoft Entra pour protéger les ressources qui ont des adresses IP publiques. Pour plus d’informations, consultez Azure DDoS Protection.

Les plans Azure DDoS Protection couvrent uniquement les ressources avec des adresses IP publiques.

Le coût d’un plan Azure DDoS Protection comprend 100 adresses IP publiques dans l’ensemble des réseaux virtuels protégés associés au plan DDoS Protection. La protection de davantage de ressources est disponible à un coût distinct. Pour plus d’informations sur les tarifs des plans Azure DDoS Protection, consultez la page de prix d’Azure DDoS Protection ou le FAQ.

Passez en revue les ressources prises en charge par les plans Azure DDoS Protection.

Vous pouvez utiliser des circuits ExpressRoute pour établir la connectivité entre réseaux virtuels au sein de la même région géo-politique, ou utiliser le module complémentaire Premium pour la connectivité dans plusieurs régions géo-politiques. Gardez à l’esprit les points suivants :

Le trafic réseau à réseau risque d’avoir une latence plus importante, car il doit effectuer un virage en épingle sur les routeurs MSEE (Microsoft Enterprise Edge).

La référence SKU de passerelle ExpressRoute limite la bande passante.

Déployez et gérez des UDR si vous avez besoin d’en inspecter ou d’en journaliser pour le trafic entre les réseaux virtuels.

Les passerelles VPN avec le protocole BGP (Border Gateway Protocol) sont transitives au sein d’Azure et des réseaux locaux, mais elles ne fournissent pas d’accès transitif aux réseaux connectés via ExpressRoute par défaut. Si vous avez besoin d’un accès transitif aux réseaux connectés via ExpressRoute, utilisez le Serveur de routes Azure.

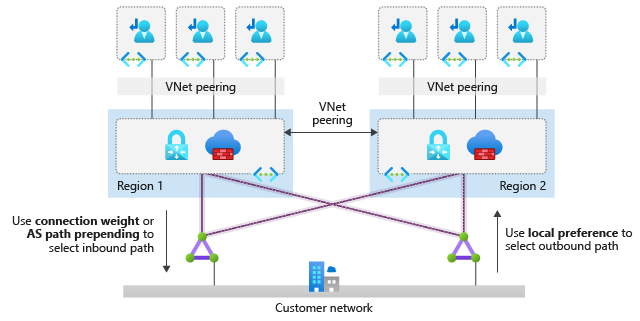

Quand vous connectez plusieurs circuits ExpressRoute au même réseau virtuel, utilisez des pondérations de connexion et des techniques BGP afin d’optimiser le chemin du trafic entre les réseaux locaux et Azure. Pour plus d’informations, voir Optimiser le routage ExpressRoute.

L’utilisation de métriques BGP pour influencer le routage ExpressRoute est une modification de la configuration apportée en dehors de la plateforme Azure. Votre organisation ou votre fournisseur de connectivité doivent configurer les routeurs locaux en conséquence.

Des circuits ExpressRoute avec des modules complémentaires Premium offrent une connectivité globale.

ExpressRoute a certaines limites. Il y a un nombre maximal de connexions ExpressRoute par passerelle ExpressRoute, et le peering privé ExpressRoute peut identifier un nombre maximal de routes entre Azure et le réseau local. Pour plus d’informations sur les limites ExpressRoute, consultez Limites ExpressRoute.

Le débit agrégé maximal d’une passerelle VPN est de 10 Gbits/s (gigabits par seconde). Une passerelle VPN prend en charge jusqu’à 100 tunnels site à site ou réseau à réseau.

Si l’appliance virtuelle réseau fait partie de l’architecture, utilisez le Serveur de routes Azure pour simplifier le routage dynamique entre votre appliance virtuelle réseau et votre réseau virtuel. Le Serveur de routes Azure vous permet d’échanger des informations de routage directement avec le protocole de routage BGP (Border Gateway Protocol) entre n’importe quelle appliance virtuelle réseau qui prend en charge ce protocole et le réseau Azure à définition logicielle dans le réseau virtuel Azure, sans avoir besoin de configurer ou gérer manuellement les tables de routage.

Recommandations relatives à la conception :

Envisagez une conception réseau basée sur la topologie de réseau hub-and-spoke traditionnelle pour les scénarios suivants :

Une architecture réseau déployée au sein d’une seule région Azure.

Une architecture réseau qui s’étend sur plusieurs régions Azure et n’a pas besoin d’une connectivité transitive entre réseaux virtuels pour les zones d’atterrissage dans les régions.

Une architecture réseau qui s’étend sur plusieurs régions Azure et le peering global de réseaux virtuels qui peut connecter des réseaux virtuels entre les régions Azure.

Aucune connectivité transitive n’est nécessaire entre les connexions VPN et ExpressRoute.

La méthode de connectivité hybride principale en place est ExpressRoute, et le nombre de connexions VPN est inférieur à 100 par passerelle VPN.

Il existe une dépendance au niveau des appliances réseau virtuelles centralisées et du routage granulaire.

Pour des déploiements régionaux, utilisez principalement la topologie en étoile. Utilisez des réseaux virtuels de zone d’atterrissage qui se connectent avec le peering de réseaux virtuels à un réseau virtuel hub central dans les scénarios suivants :

Connectivité intersite via ExpressRoute.

VPN pour la connectivité de branche.

Connectivité rayon à rayon via des appliances virtuelles réseau et des UDR.

Protection du trafic sortant Internet via le Pare-feu Azure ou une autre appliance virtuelle réseau tierce.

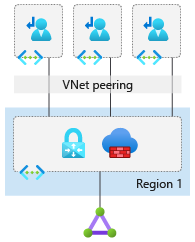

Le diagramme suivant montre la topologie de réseau en étoile. Cette configuration permet un contrôle approprié du trafic afin de répondre à la plupart des exigences en matière de segmentation et d’inspection.

Figure 2 : Topologie de réseau hub-and-spoke.

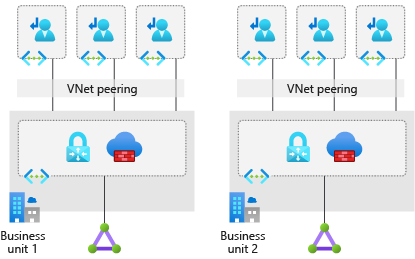

Utilisez la topologie de plusieurs réseaux virtuels connectés avec plusieurs circuits ExpressRoute quand une des conditions suivantes est vraie :

Vous avez besoin d’un niveau élevé d’isolation.

Vous avez besoin d’une bande passante ExpressRoute dédiée pour des unités commerciales spécifiques.

Vous avez atteint le nombre maximal de connexions par passerelle ExpressRoute (reportez-vous à l’article sur les limites d’ExpressRoute pour connaître ce nombre maximal).

L’illustration suivante montre cette topologie :

Figure 3 : Plusieurs réseaux virtuels connectés avec plusieurs circuits ExpressRoute.

Déployez un ensemble de services minimaux partagés, incluant des passerelles ExpressRoute, des passerelles VPN (si nécessaire) et un Pare-feu Azure, ou des appliances virtuelles réseau de partenaires (si nécessaire) dans le réseau virtuel hub central. Si nécessaire, déployez également des contrôleurs de domaine Active Directory et des serveurs DNS.

Déployez un Pare-feu Azure ou des appliances virtuelles réseau de partenaires pour la protection et le filtrage du trafic est-ouest ou sud-nord dans le réseau virtuel hub central.

Quand vous déployez des technologies de mise en réseau de partenaires ou des appliances virtuelles réseau, suivez les instructions du fournisseur partenaire pour vérifier les points suivants :

Le fournisseur prend en charge le déploiement.

Le guide prend en charge la haute disponibilité et des performances maximales.

Il n’existe pas configurations en conflit avec la mise en réseau Azure.

Ne déployez pas d’appliances virtuelles réseau entrantes de couche 7 (par exemple, Azure Application Gateway) en tant que service partagé dans le réseau virtuel hub central. Au lieu de cela, déployez-les en même temps que l’application dans leurs zones d’atterrissage respectives.

Déployez un plan de protection standard Azure DDoS unique dans l’abonnement de connectivité.

- Tous les réseaux virtuels de la zone d’atterrissage et de la plateforme doivent utiliser ce plan.

Utilisez votre réseau existant, un réseau MPLS (Multiprotocol Label Switching) et un réseau SD-WAN pour connecter les emplacements des différents sites au siège social de l’entreprise. Si vous n’utilisez pas le Serveur de routes Azure, il n’y a pas de prise en charge du transit dans Azure entre ExpressRoute et les passerelles VPN.

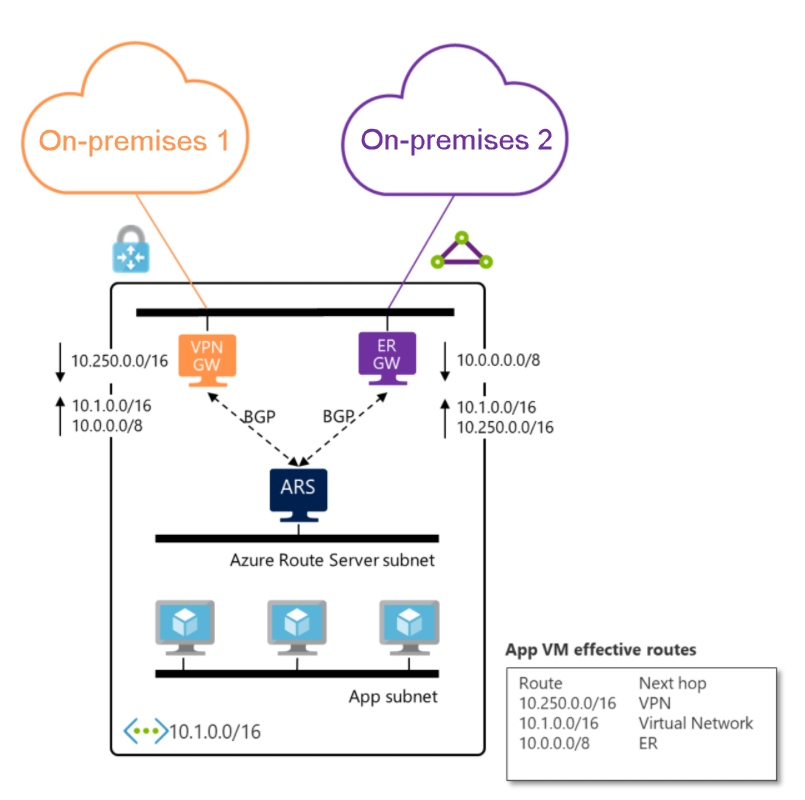

Si vous avez besoin d’une transitivité entre les passerelles ExpressRoute et VPN dans un scénario de réseau en étoile, utilisez le Serveur de routes Azure, comme décrit dans ce scénario de référence.

Quand vous disposez de réseaux hub-and-spoke dans plusieurs régions Azure et que certaines zones d’atterrissage doivent se connecter entre les régions, utilisez l’appairage global de réseaux virtuels pour connecter directement les réseaux virtuels de zone d’atterrissage qui doivent acheminer le trafic entre eux. En fonction de la référence SKU de la machine virtuelle qui communique, l’appairage global de réseaux virtuels peut fournir un débit réseau élevé. Le trafic entre des réseaux virtuels de zone d’atterrissage appairés directement contourne les appliances virtuelles réseau au sein des réseaux virtuels hubs. Les limitations du peering de réseaux virtuels global s’appliquent au trafic.

Quand vous avez des réseaux en étoile dans plusieurs régions Azure et que la plupart des zones d’atterrissage doivent se connecter entre les régions (ou quand l’utilisation du peering direct pour contourner les appliances virtuelles réseau du hub n’est pas compatible avec vos exigences de sécurité), utilisez les appliances virtuelles réseau du hub pour connecter les réseaux virtuels hubs de chaque région entre eux et router le trafic entre les régions. L’appairage global de réseaux virtuels ou les circuits ExpressRoute peuvent aider à connecter des réseaux virtuels hub comme suit :

L’appairage global de réseaux virtuels fournit une connexion à latence faible et à débit élevé, mais génère des frais de trafic.

Le routage via ExpressRoute peut augmenter la latence (en raison du virage MSEE) et la référence SKU de la passerelle ExpressRoute limite le débit.

La figure suivante montre les deux options :

Figure 4 : Options de connectivité de hub à hub.

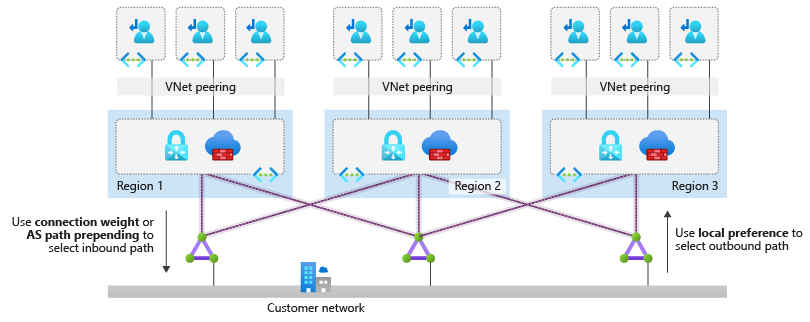

Lorsque deux régions Azure doivent se connecter, utilisez le peering de réseau virtuel global pour connecter les deux réseaux virtuels de hub.

Quand plus de deux régions Azure doivent se connecter, nous vous recommandons de connecter les réseaux virtuels hubs de chaque région aux même circuits ExpressRoute. L’appairage global de réseaux virtuels nécessite la gestion d’un grand nombre de relations d’appairage et d’un ensemble complexe d’itinéraires définis par l’utilisateur (UDR) dans plusieurs réseaux virtuels. Le diagramme suivant montre comment connecter des réseaux en étoile dans trois régions :

Figure 5 : Diagramme illustrant ExpressRoute fournissant une connectivité de hub à hub entre plusieurs régions.

Quand vous utilisez des circuits ExpressRoute pour la connectivité inter-régions, les rayons de différentes régions communiquent directement et contournent le pare-feu, car ils apprennent via le protocole BGP des routes vers les rayons du hub distant. Si vous avez besoin que les appliances virtuelles réseau du pare-feu dans les réseaux virtuels hubs inspectent le trafic entre les rayons, vous devez implémenter l’une de ces options :

Créez des entrées d’itinéraire plus spécifiques dans les itinéraires définis par l’utilisateur (UDR) des spokes pour le pare-feu dans le réseau virtuel du hub local afin de rediriger le trafic entre les hubs.

Pour simplifier la configuration de l’itinéraire, désactivez la propagation BGP sur les tables de routage de spokes.

Quand votre organisation nécessite des architectures de réseau en étoile sur plus de deux régions Azure et une connectivité de transit global entre les zones d’atterrissage des réseaux virtuels dans les régions Azure, et que vous souhaitez réduire les efforts de gestion du réseau, nous vous recommandons une architecture du réseau de transit global managée basée sur Virtual WAN.

Déployez les ressources réseau hub de chaque région dans des groupes de ressources distincts et classez-les par région déployée.

Utilisez Azure Virtual Network Manager pour gérer la connectivité et la configuration de sécurité des réseaux virtuels globalement sur les abonnements.

Utilisez Azure Monitor pour réseaux afin de monitorer l’état de bout en bout de vos réseaux sur Azure.

Vous devez tenir compte des deux limites suivantes quand vous connectez des réseaux virtuels rayons au réseau virtuel hub central :

- Nombre maximal de connexions d’appairage de réseaux virtuels par réseau virtuel.

- Le nombre maximal de préfixes qu’ExpressRoute avec peering privé publie entre Azure et le réseau local.

Vérifiez que le nombre de réseaux virtuels spoke connectés au réseau virtuel hub n’excède pas ces limites.