Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Un bac à sable est un environnement isolé où vous pouvez tester et expérimenter sans affecter d’autres environnements, tels que les environnements de production, de développement ou de test d’acceptation utilisateur (UAT). Effectuez des preuves de concepts (POC) avec des ressources Azure dans un environnement contrôlé. Chaque bac à sable dispose de son propre abonnement Azure et les stratégies Azure contrôlent l’abonnement. Les stratégies sont appliquées au niveau du groupe d’administration du bac à sable et le groupe d’administration hérite des stratégies de la hiérarchie au-dessus de celui-ci. En fonction de son objectif, une personne ou une équipe peut utiliser un bac à sable.

Conseil

Si vous souhaitez obtenir plus d’informations sur les attributions de stratégie de zones d’atterrissage Azure par défaut, consultez Stratégies incluses dans des implémentations de référence des zones d’atterrissage Azure.

Les environnements de bac à sable constituent le meilleur endroit pour l’apprentissage pratique d’Azure. Voici quelques cas d’utilisation courants :

- Un développeur a besoin d’un environnement Azure contrôlé pour tester rapidement des modèles de conception d’application.

- Un architecte cloud a besoin d’un environnement de bac à sable pour évaluer des ressources Azure ou effectuer des preuves de concept (POC) pour un service ou une ressource Azure avant de l’approuver officiellement pour son organisation.

- Un ingénieur cloud a besoin d’un environnement de bac à sable pour mieux comprendre ce qui se produit lorsqu’un paramètre est modifié sur une ressource Azure.

- Un ingénieur de plateforme souhaite créer et tester une nouvelle stratégie Azure et voir comment elle se comporte conformément aux instructions Canary.

- Un développeur souhaite expérimenter des services ou des ressources Azure lors de la génération d’une application.

Architecture du bac à sable

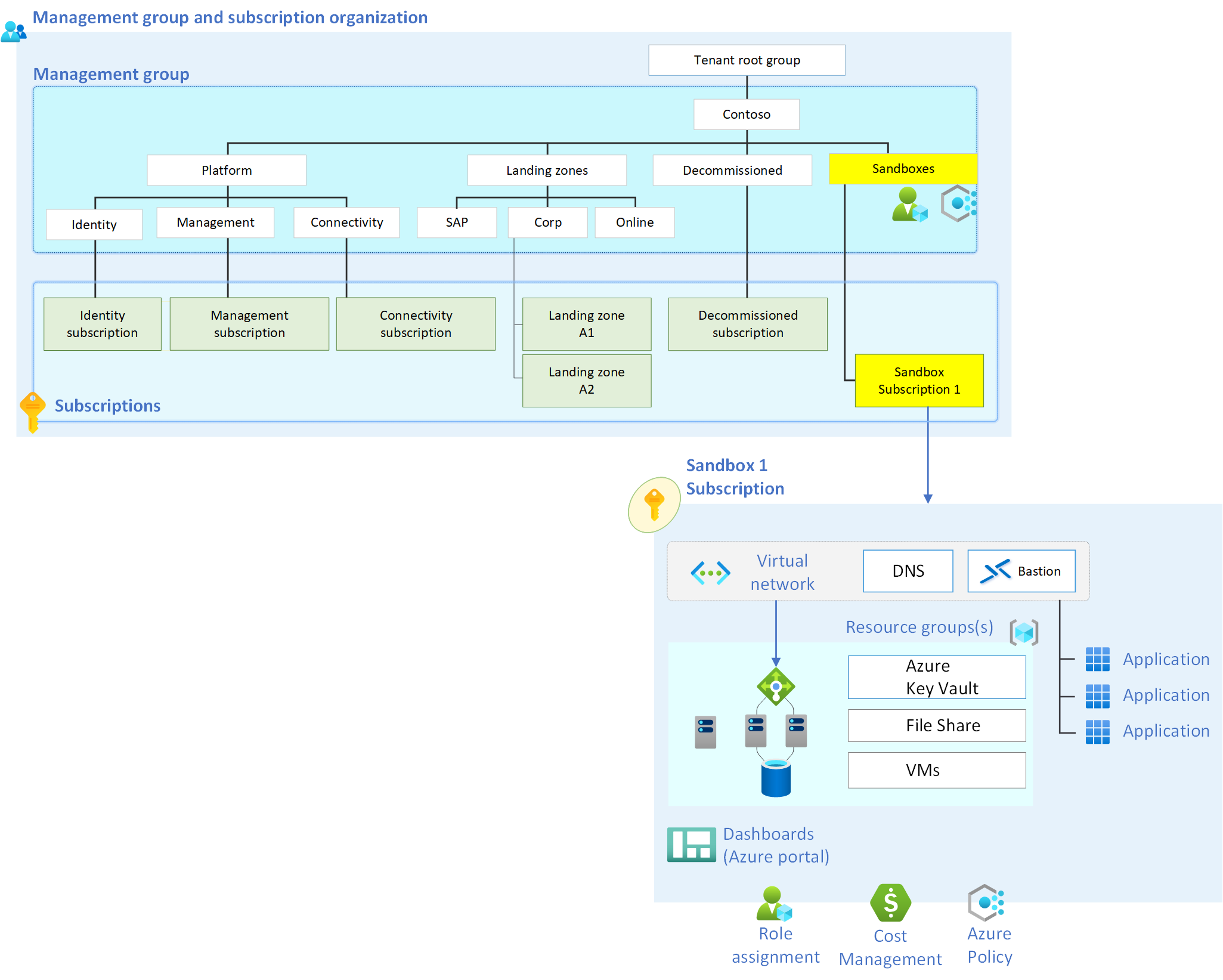

L’image suivante montre le groupe d’administration et la disposition d’un abonnement.

Placez l’abonnement du bac à sable dans le groupe d’administration du bac à sable. Pour plus d’informations sur l’organisation d’abonnements et de groupes d’administration, consultez Architecture conceptuelle et domaines de conception de zone d’atterrissage Azure. Les stratégies Azure créées pour des bacs à sable sont placées au niveau du groupe d’administration du bac à sable. Les environnements de bac à sable héritent des stratégies Azure de la hiérarchie du groupe d’administration qui se trouvent au-dessus d’elles.

Un abonnement de bac à sable permet de gérer les coûts de chaque programme ou projet. Vous pouvez facilement suivre les coûts et annuler des bacs à sable lorsque les budgets diminuent ou que le bac à sable expire.

Mise en réseau

Créez le réseau d’abonnement de bac à sable qui répond à vos besoins. Pour garder le bac à sable isolé, vérifiez que les réseaux créés à l’intérieur des abonnements de bac à sable ne sont pas appairés à d’autres travaux en dehors du bac à sable. Vous pouvez utiliser la stratégie refuser l’appairage de réseaux virtuels entre abonnements pour veiller à ce que chaque bac à sable ait son propre environnement isolé.

Utilisez la stratégie de refuser la création de ExpressRoute/VPN/Virtual WAN pour refuser la création de passerelles ExpressRoute, de passerelles VPN et de hubs Virtual WAN. Lorsque vous refusez ces ressources, cela permet de garantir l’isolation des réseaux d’abonnement de bac à sable.

Journalisation d’audit

Du point de vue de la sécurité, il est important d’activer la journalisation d’audit pour un environnement de bac à sable. Activez un paramètre de diagnostic qui inclut au moins les catégories de journaux d’administration et de sécurité (audit) pour tous les abonnements de bac à sable. Stockez des journaux d’audit dans une destination centrale telle que l’espace de travail Log Analytics par défaut de la zone d’atterrissage Azure afin de pouvoir les passer en revue facilement. Vous pouvez également les intégrer à une plateforme de Gestion des informations et des événements de sécurité (SIEM), telle que Microsoft Sentinel. Si vous souhaitez obtenir plus d’informations, consultez Recommandations relatives à l’inventaire et à la visibilité.

Les stratégies Azure incluses dans l’implémentation de référence de la zone d’atterrissage à l’échelle de l’entreprise ont une définition de stratégie Azure (« Configurer des journaux d’activité Azure pour diffuser en continu vers l’espace de travail Log Analytics spécifié ») qui permet une journalisation d’audit de tous les abonnements. Le groupe d’administration du bac à sable doit hériter de cette stratégie pour activer la journalisation des diagnostics des abonnements de bac à sable.

Accès au bac à sable

L’utilisateur du bac à sable dispose d’un accès propriétaire à l’abonnement du bac à sable. Lorsqu’un bac à sable est annulé, supprimez le contrôle d’accès en fonction du rôle (RBAC) du propriétaire pour tous les utilisateurs du bac à sable.

Autres éléments à prendre en compte

Pour maintenir des performances fiables et efficaces de l’environnement de bac à sable, tenez compte des facteurs suivants.

Expiration du bac à sable

Vous pouvez annuler ou supprimer un bac à sable, le cas échéant. Planifiez une stratégie de suppression des bacs à sable afin d’économiser sur les coûts et de veiller à ce que la sécurité reste fiable. Tenez compte du coût et de la date d’expiration du bac à sable pour déterminer à quel moment supprimer un bac à sable. Après l’expiration d’un bac à sable, déplacez-le vers le groupe d’administration mis hors service.

Coût

Le suivi des coûts est l’une des principales préoccupations pour des environnements de bac à sable cloud. Pour faciliter le suivi, vous pouvez créer un budget dans Microsoft Cost Management. La fonctionnalité des budgets vous envoie des alertes lorsque des dépenses réelles ou des dépenses prévues dépassent un seuil configuré.

Lorsque vous déployez un bac à sable, vous pouvez créer un budget Microsoft Cost Management et l’attribuer à l’abonnement. La fonctionnalité budgétaire alerte les utilisateurs du bac à sable lorsque les seuils de dépense dépassent le pourcentage spécifié. Par exemple, vous pouvez définir une alerte lorsque le budget dépasse le seuil de 100 % des dépenses. Dans ce cas, vous pouvez annuler ou supprimer un abonnement. L’alerte à elle seule n’est qu’un mécanisme d’avertissement.

Vous pouvez attribuer un budget à tous les bacs à sable. Appliquez un budget par défaut à l’aide de la stratégie Azure Deploy-Budget au niveau du groupe d’administration du bac à sable. Définissez le budget par défaut sur le coût maximal que l’organisation approuve pour un bac à sable. Le budget par défaut envoie des alertes de coût pour tout bac à sable auquel un budget plus spécifique n’est pas attribué.

Date d'expiration

La plupart des organisations souhaitent supprimer et voir expirer des bacs à sable après un certain temps. Faites arriver à expiration des bacs à sable pour fournir des avantages en matière de contrôle des coûts et de sécurité. Des environnements de bac à sable sont créés à des fins de test et d’apprentissage. Une fois que l’utilisateur du bac à sable a effectué son test ou acquis les connaissances prévues, vous pouvez faire arriver le bac à sable à expiration car il n’est plus nécessaire. Fournissez une date d’expiration à chaque bac à sable. Lorsque cette date est atteinte, annulez ou supprimez l’abonnement de bac à sable.

Lorsque vous créez un bac à sable, vous pouvez placer une balise Azure dotée d’une date d’expiration sur l’abonnement. Utilisez l’automatisation pour annuler ou supprimer l’abonnement lorsqu’il atteint la date d’expiration.

Limiter des ressources Azure

Pour fournir l’environnement d’apprentissage le plus robuste pour des utilisateurs de bac à sable, rendez tous les services Azure accessibles dans l’environnement du bac à sable. Les bacs à sable sans restriction sont idéaux, mais certaines organisations ont des exigences pour limiter des services Azure qui sont déployés sur des bacs à sable. Contrôlez ces restrictions via Azure Policy. Utilisez la stratégie de liste de refus de services Azure pour refuser le déploiement de services Azure spécifiques.

Information Protection

La plupart des organisations reconnaissent qu’il est important de conserver des données sensibles en dehors d’un environnement de bac à sable. La première ligne de défense en matière de protection des informations est l’éducation des utilisateurs. Avant d’attribuer un utilisateur à un bac à sable, fournissez-lui des exclusions de responsabilité et des informations qui indiquent clairement de ne pas ajouter de données sensibles au bac à sable.

Utilisez Microsoft Purview pour fournir une protection des informations pour des environnements de bac à sable. Purview peut envoyer des alertes si un utilisateur ajoute des données que l’organisation qualifie comme étant sensibles avec une étiquette aux environnements de bac à sable.